สรุป

ในวันที่ 29 กรกฎาคม 2020 Microsoft ได้เผยแพร่ 200011 คําแนะนําด้านความปลอดภัย ที่อธิบายถึงช่องโหว่ใหม่ที่เกี่ยวข้องกับ Secure Boot อุปกรณ์ที่เชื่อถือ Unified Extensible Firmware Interface (UEFI) Certificate Authority (CA) ของบริษัทอื่นของ Microsoft ในการกําหนดค่าการบูตแบบปลอดภัยของพวกเขาอาจเสี่ยงต่อผู้โจมตีที่มีสิทธิ์ระดับผู้ดูแลระบบหรือการเข้าถึงทางกายภาพของอุปกรณ์

บทความนี้จะให้คําแนะนําในการใช้รายการการเพิกถอน Secure Boot DBX ล่าสุดเพื่อทําให้โมดูลที่มีช่องโหว่ใช้งานไม่ถูกต้อง Microsoft จะส่งการปรับปรุงไปยัง Windows Update เพื่อแก้ไขช่องโหว่นี้ในฤดูใบไม้ผลิของปี 2022

ไบนารีการอัปเดตการบูตแบบปลอดภัยถูกโฮสต์บนเว็บเพจ UEFI นี้

ไฟล์ที่โพสต์มีดังนี้:

-

ไฟล์รายการการยกเลิก UEFI สําหรับ x86 (32 บิต)

-

ไฟล์รายการการยกเลิก UEFI สําหรับ x64 (64 บิต)

-

ไฟล์รายการการยกเลิก UEFI สําหรับ arm64

หลังจากแฮชเหล่านี้ถูกเพิ่มลงใน Secure Boot DBX บนอุปกรณ์ของคุณ แอปพลิเคชันเหล่านั้นจะไม่ได้รับอนุญาตให้โหลดอีกต่อไป

สิ่งสำคัญ: ไซต์นี้จะโฮสต์ไฟล์สําหรับทุกสถาปัตยกรรม ไฟล์ที่โฮสต์แต่ละไฟล์จะมีเฉพาะแฮชของแอปพลิเคชันที่ใช้กับสถาปัตยกรรมเฉพาะ คุณต้องใช้หนึ่งในไฟล์เหล่านี้กับทุกอุปกรณ์ แต่ตรวจสอบให้แน่ใจว่าคุณใช้ไฟล์ที่เกี่ยวข้องกับสถาปัตยกรรม แม้ว่าจะเป็นไปได้ทางเทคนิคที่จะใช้การอัปเดตสําหรับสถาปัตยกรรมอื่น แต่การติดตั้งการอัปเดตที่เหมาะสมจะทําให้อุปกรณ์ไม่ได้รับการป้องกัน

ข้อควรระวัง: อ่านบทความคําแนะนําหลักเกี่ยวกับช่องโหว่นี้ก่อนที่คุณจะลองทําตามขั้นตอนเหล่านี้ การใช้การอัปเดต DBX อย่างไม่ถูกต้องอาจทําให้อุปกรณ์ของคุณไม่สามารถเริ่มทํางานได้

คุณควรทําตามขั้นตอนเหล่านี้เฉพาะเมื่อเงื่อนไขต่อไปนี้เป็นจริง:

-

คุณไม่พึ่งพาการเริ่มต้นแอปพลิเคชันการบูตใดๆ ที่กําลังถูกบล็อกโดยการอัปเดตนี้

ข้อมูลเพิ่มเติม

การใช้การอัปเดต DBX บน Windows

หลังจากที่คุณอ่านคําเตือนในส่วนก่อนหน้านี้และตรวจสอบว่าอุปกรณ์ของคุณเข้ากันได้ ให้ทําตามขั้นตอนเหล่านี้เพื่ออัปเดต DBX การบูตแบบปลอดภัย:

-

ดาวน์โหลดไฟล์รายการการยกเลิก UEFI ที่เหมาะสม (Dbxupdate.bin) สําหรับแพลตฟอร์มของคุณจากเว็บเพจ UEFI นี้

-

คุณต้องแยกไฟล์ Dbxupdate.bin เป็นส่วนประกอบที่จําเป็นเพื่อนําไปใช้โดยใช้ PowerShell cmdlets โดยทำตามขั้นตอนต่อไปนี้:

-

ดาวน์โหลดสคริปต์ PowerShell จาก เว็บเพจ PowerShell Gallery นี้

-

เพื่อช่วยค้นหาสคริปต์ ให้เรียกใช้ cmdlet ต่อไปนี้:

-

Get-InstalledScript -name SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

ตรวจสอบว่า cmdlet ดาวน์โหลดสคริปต์เรียบร้อยแล้ว และให้รายละเอียดผลลัพธ์ รวมถึงชื่อ เวอร์ชัน ผู้เขียน เผยแพร่วันที่ติดตั้ง และ InstalledLocation

-

เรียกใช้ cmdlets ต่อไปนี้:

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

cd $ScriptPath

-

Ls

-

-

ตรวจสอบว่าไฟล์SplitDbxContent.ps1 อยู่ในโฟลเดอร์ Scripts แล้ว

-

เรียกใช้สคริปต์ PowerShell ต่อไปนี้บนไฟล์ Dbxupdate.bin:

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

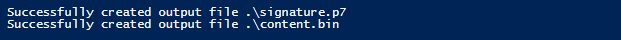

ตรวจสอบว่าคําสั่งสร้างไฟล์ต่อไปนี้

-

Content.bin – อัปเดตเนื้อหา

-

ลายเซ็น.p7 – ลายเซ็นที่อนุมัติกระบวนการอัปเดต

-

-

-

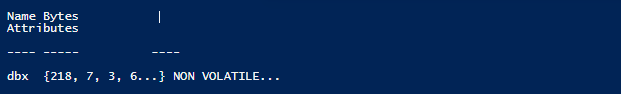

ในเซสชัน PowerShell การดูแลระบบ ให้เรียกใช้ cmdlet Set-SecureBootUefi เพื่อใช้การอัปเดต DBX:

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

ที่คาดไว้ -

เมื่อต้องการดําเนินการติดตั้งการอัปเดตให้เสร็จสมบูรณ์ ให้เริ่มการทํางานของอุปกรณ์ใหม่

สําหรับข้อมูลเพิ่มเติมเกี่ยวกับ cmdlet การกําหนดค่าการบูตแบบปลอดภัยและวิธีการใช้สําหรับการอัปเดต DBX โปรดดูที่ Set-Secure

การตรวจสอบว่าการอัปเดตเสร็จเรียบร้อยแล้ว

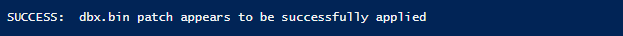

หลังจากคุณทําตามขั้นตอนในส่วนก่อนหน้านี้เสร็จเรียบร้อยแล้ว และเริ่มการทํางานของอุปกรณ์ใหม่ ให้ทําตามขั้นตอนเหล่านี้เพื่อตรวจสอบว่าการอัปเดตถูกนําไปใช้เรียบร้อยแล้ว หลังจากการตรวจสอบสําเร็จแล้ว อุปกรณ์ของคุณจะไม่ได้รับผลกระทบจากช่องโหว่ GRUB อีกต่อไป

-

ดาวน์โหลดสคริปต์การตรวจสอบการอัปเดต DBX จากเว็บเพจ GitHub Gist นี้

-

แยกสคริปต์และไบนารีออกจากไฟล์ที่บีบอัด

-

เรียกใช้สคริปต์ PowerShell ต่อไปนี้ภายในโฟลเดอร์ที่มีสคริปต์และไบนารีที่ขยายเพื่อตรวจสอบการอัปเดต DBX:

Check-Dbx.ps1 '.\dbx-2021-April.bin'หมายเหตุ: หากการอัปเดต DBX ที่ตรงกับเวอร์ชันของเดือนกรกฎาคม 2020 หรือตุลาคม 2020 จากการ เก็บถาวรไฟล์รายการการยกเลิกนี้ ถูกนําไปใช้ ให้เรียกใช้คําสั่งที่เหมาะสมต่อไปนี้แทน:

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 '.\dbx-2020-October.bin'

-

ตรวจสอบว่าผลลัพธ์นั้นตรงกับผลลัพธ์ที่คาดไว้

คำถามที่ถามบ่อย

คําถามที่ 1: ข้อความแสดงข้อผิดพลาด "Get-SecureBootUEFI: Cmdlets ไม่ได้รับการสนับสนุนบนแพลตฟอร์มนี้" หมายถึงอะไร

A1: ข้อความแสดงข้อผิดพลาดนี้ระบุว่าไม่มีการเปิดใช้งานคุณลักษณะการบูตแบบปลอดภัยในคอมพิวเตอร์ ดังนั้น อุปกรณ์นี้จะไม่ได้รับผลกระทบจากช่องโหว่ GRUB ไม่จําเป็นต้องดําเนินการใดๆ เพิ่มเติม

คําถามที่ 2: How do I กําหนดค่าอุปกรณ์ให้เชื่อถือหรือไม่เชื่อถือ UEFI CA ของบริษัทอื่นหรือไม่

A2: เราขอแนะนําให้คุณปรึกษาผู้จัดจําหน่าย OEM ของคุณ

สําหรับ Microsoft Surface เปลี่ยนการตั้งค่าการบูตแบบปลอดภัยเป็น "Microsoft เท่านั้น" แล้วเรียกใช้คําสั่ง PowerShell ต่อไปนี้ (ผลลัพธ์ควรเป็น "False"):

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

สําหรับข้อมูลเพิ่มเติมเกี่ยวกับวิธีการกําหนดค่าสําหรับ Microsoft Surface ดูที่ จัดการการตั้งค่า Surface UEFI - Surface | เอกสาร Microsoft

คําถามที่ 3: ปัญหานี้ส่งผลกระทบต่อเครื่องเสมือน Azure IaaS Generation 1 และ Generation 2 หรือไม่

A3: ไม่ใช่ เครื่องเสมือน Guest ของ Azure Gen1 และ Gen2 ไม่รองรับฟีเจอร์การบูตแบบปลอดภัย ดังนั้นพวกเขาจะไม่ได้รับผลกระทบจากห่วงโซ่ของการโจมตีความไว้วางใจ

Q4: ทํา ADV200011 และ CVE-2020-0689 อ้างอิงไปยังช่องโหว่เดียวกันกับที่เกี่ยวข้องกับการบูตแบบปลอดภัยหรือไม่

A: ไม่ใช่ คําแนะนําด้านความปลอดภัยเหล่านี้จะอธิบายช่องโหว่ที่แตกต่างกัน "ADV200011" หมายถึงช่องโหว่ใน GRUB (คอมโพเนนต์ Linux) ที่อาจทําให้เกิดการเลี่ยงผ่านการบูตแบบปลอดภัย "CVE-2020-0689" หมายถึงช่องโหว่การเลี่ยงผ่านคุณลักษณะความปลอดภัยที่มีอยู่ใน Secure Boot

คําถามที่ 5: ฉันไม่สามารถเรียกใช้สคริปต์ PowerShell สคริปต์ใดสคริปต์หนึ่งได้ ฉันควรทําอย่างไร

A: ตรวจสอบนโยบายการดําเนินการของ PowerShell โดยการเรียกใช้คําสั่ง Get-ExecutionPolicy คุณอาจต้องอัปเดตนโยบายการดําเนินการโดยขึ้นอยู่กับเอาท์พุท:

ผลิตภัณฑ์ของบริษัทอื่นที่กล่าวถึงในบทความนี้ผลิตโดยบริษัทที่ไม่เกี่ยวข้องกับ Microsoft Microsoft ไม่มีการรับประกันไม่ว่าโดยนัยหรือโดยอื่นใด เกี่ยวกับประสิทธิภาพหรือความน่าเชื่อถือของผลิตภัณฑ์เหล่านี้

Microsoft แสดงข้อมูลที่ติดต่อของบริษัทอื่นเพื่อช่วยให้คุณค้นหาข้อมูลเพิ่มเติมเกี่ยวกับหัวข้อนี้ ข้อมูลที่ติดต่อนี้อาจเปลี่ยนแปลงได้โดยไม่ต้องแจ้งให้ทราบล่วงหน้า Microsoft ไม่รับรองความถูกต้องของข้อมูลที่ติดต่อของบริษัทอื่น

นําไปใช้กับ:

Windows 10 สําหรับระบบ

32 บิต Windows 10 สําหรับระบบ

ที่ทํางานบน x64 Windows 10 เวอร์ชัน 2004 สําหรับระบบ

32 บิต Windows 10 เวอร์ชัน 2004 สําหรับระบบ

ARM64 Windows 10 เวอร์ชัน 2004 สําหรับระบบ

ที่ทํางานบน x64 Windows 10 เวอร์ชัน 1909 สําหรับ 32- bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 เวอร์ชัน 1809 สําหรับระบบ

32 บิต Windows 10 เวอร์ชัน 1809 สําหรับระบบ

ARM64 Windows 10 เวอร์ชัน 1809 สําหรับระบบ

ที่ทํางานบน x64 Windows 10 เวอร์ชัน 1803 สําหรับระบบ

32 บิต Windows 10 เวอร์ชัน 1803 สําหรับระบบ

ARM64 Windows 10 เวอร์ชัน 1803 สําหรับระบบ

ที่ทํางานบน x64Windows 10 เวอร์ชัน 1709 สําหรับระบบ

32 บิต Windows 10 เวอร์ชัน 1709 สําหรับระบบ

ARM64 Windows 10 เวอร์ชัน 1709 สําหรับระบบ

x64 Windows 10 เวอร์ชัน 1607 สําหรับระบบ

32 บิต Windows 10 เวอร์ชัน 1607 สําหรับระบบ

x64

Windows 8.1 สําหรับระบบ

32 บิต

Windows 8.1 สําหรับระบบ

x64

Windows RT 8.1

Windows Server เวอร์ชัน 2004 (การติดตั้ง Server Core)

Windows Server เวอร์ชัน 1909 (การติดตั้ง Server Core)

Windows Server เวอร์ชัน 1903 (การติดตั้ง Server Core)

Windows Server 2019

Windows Server 2019 (การติดตั้ง Server Core)

Windows Server 2016

Windows Server 2016 (การติดตั้ง Server Core)

Windows Server 2012 R2

Windows Server 2012 R2 (การติดตั้ง Server Core)

Windows Server 2012

Windows Server 2012 (การติดตั้ง Server Core)