Загальні відомості

29 липня 2020 р. корпорація Майкрософт опублікувала консультативну 200011 з питань безпеки , яка описує нову вразливість, пов'язану із безпечним завантаженням. Пристрої, яким довіряє центр сертифікації microsoft стороннього центру сертифікації уніфікованого розширюваного мікропрограми (UEFI) у своїй конфігурації безпечного завантаження, можуть бути сприйнятливі до зловмисника, який має права адміністратора або фізичний доступ до пристрою.

У цій статті наведено вказівки з застосування останнього списку відкликаних DBX для безпечного завантаження, щоб зробити вразливі модулі недійсними. Корпорація Майкрософт проштовхне оновлення до Служби Windows Update, щоб усунути цю вразливість навесні 2022 року.

Двійкові файли оновлення захищеного завантаження розміщено на цій веб-сторінці UEFI.

Опубліковані файли наведено нижче.

-

Файл списку відкликаних UEFI для x86-розрядної версії (32-розрядна версія)

-

Файл списку відкликаних UEFI для x64-розрядної версії (64-розрядна версія)

-

Файл списку відкликаних UEFI для arm64

Після додавання цих гешів до DBX безпечного завантаження на вашому пристрої цим програмам більше не можна буде завантажуватися.

Увага!: Цей сайт містить файли для кожної архітектури. Кожен розміщений файл містить лише геші програм, які застосовуються до певної архітектури. Потрібно застосувати один із цих файлів до кожного пристрою, але переконайтеся, що ви застосовуєте файл, який відповідає його архітектурі. Хоча технічно можна застосувати оновлення для іншої архітектури, не інсталювавши відповідне оновлення, пристрій залишиться незахищеним.

Увага! Ознайомтеся з основною статтею про цю вразливість, перш ніж спробувати будь-який із цих кроків. Неправильне застосування оновлень DBX може завадити запуску пристрою.

Виконайте наведені нижче дії, лише якщо виконується така умова:

-

Ви не покладаєтеся на запуск будь-яких програм завантаження, які блокуються цим оновленням.

Додаткова інформація

Застосування оновлення DBX у Windows

Прочитавши попередження в попередньому розділі та переконавшись, що пристрій сумісний, виконайте наведені нижче дії, щоб оновити DBX безпечного завантаження:

-

Завантажте відповідний файл списку відкликаних UEFI (Dbxupdate.bin) для своєї платформи з цієї веб-сторінки UEFI.

-

Щоб застосувати їх за допомогою командлетів PowerShell, потрібно розділити файл Dbxupdate.bin на необхідні компоненти. Для цього виконайте описані нижче дії.

-

Завантажте сценарій PowerShell із цієї веб-сторінки колекції PowerShell.

-

Щоб знайти сценарій, виконайте такий командлет:

-

Get-InstalledScript -ім'я SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

Переконайтеся, що командлет успішно завантажує сценарій і надає відомості про вивід, зокрема Ім'я, Версія, Автор, PublishedDate, InstalledDate і InstalledLocation.

-

Запустіть такі командлети:

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

cd $ScriptPath

-

Ls

-

-

Переконайтеся, що файл SplitDbxContent.ps1 збережено в папці Сценарії.

-

Виконайте наведений нижче сценарій PowerShell у файлі Dbxupdate.bin:

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

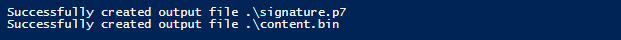

Переконайтеся, що команда створила такі файли.

-

Content.bin – оновлення вмісту

-

Signature.p7 – підпис, який авторизує процес оновлення

-

-

-

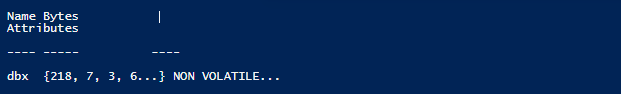

У сеансі адміністрування PowerShell запустіть командлет Set-SecureBootUefi, щоб застосувати оновлення DBX:

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

Очікуваний

-

Щоб завершити процес інсталяції оновлення, перезавантажте пристрій.

Докладні відомості про командлет конфігурації безпечного завантаження та використання його для оновлень DBX див. в статті Set-Secure.

Перевірка успішності оновлення

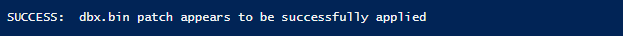

Після успішного виконання кроків у попередньому розділі та перезавантаження пристрою виконайте наведені нижче дії, щоб переконатися, що оновлення успішно застосовано. Після успішної перевірки ваш пристрій більше не впливатиме на вразливість GRUB.

-

Завантажте сценарії перевірки оновлення DBX із цієї веб-сторінки GitHub Gist.

-

Видобування сценаріїв і двійкових файлів зі стиснутого файлу.

-

Виконайте наведений нижче сценарій PowerShell у папці, яка містить розгорнуті сценарії та двійкові файли, щоб перевірити оновлення DBX:

Check-Dbx.ps1 '.\dbx-2021-April.bin'Примітка. Якщо було застосовано оновлення DBX, яке відповідає версіям за липень 2020 р. або за жовтень 2020 р. з цього архіву файлів списку відкликаних файлів, виконайте натомість таку відповідну команду:

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 '.\dbx-2020-October.bin'

-

Переконайтеся, що результат відповідає очікуваному результату.

FAQ

Запитання 1. Що означає повідомлення про помилку "Get-SecureBootUEFI: Командлети не підтримуються на цій платформі"?

A1: Це повідомлення про помилку вказує на те, що на комп'ютері не ввімкнуто функцію безпечного завантаження. Таким чином, на цей пристрій не впливає вразливість GRUB. Подальші дії не потрібні.

Запитання 2. Як настроїти пристрій як надійний або ненадійний сторонній центр сертифікації UEFI?

A2: Радимо звернутися до постачальника оригінального обладнання.

Для Microsoft Surface змініть параметр безпечного завантаження на "Лише Microsoft", а потім виконайте таку команду PowerShell (результат має бути "False"):

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Докладні відомості про налаштування для Microsoft Surface див. в статті Керування настройками Surface UEFI – Surface | Документація Microsoft.

Запитання 3. Чи впливає ця проблема на віртуальні машини Azure IaaS покоління 1 і 2 покоління?

A3: Ні. Функції безпечного завантаження не підтримуються гостьовими віртуальними машинами Azure Gen1 і Gen2. Тому на них не впливає ланцюжок атаки довіри.

Запитання 4. Чи стосуються ADV200011 і CVE-2020-0689 ту саму вразливість, пов'язану з безпечним завантаженням?

A: Ні. Ці рекомендації з безпеки описують різні вразливості. "ADV200011" посилається на вразливість GRUB (компонент Linux), яка може призвести до обходу безпечного завантаження. "CVE-2020-0689" посилається на вразливість обходу функцій безпеки, яка існує в безпечному завантаженні.

Запитання 5. Не вдається запустити будь-який із сценаріїв PowerShell. Що робити?

A: Перевірте політику виконання PowerShell, запустивши команду Get-ExecutionPolicy . Залежно від результатів може знадобитися оновити політику виконання:

Продукти сторонніх виробників, описані в цій статті, виготовлено незалежними від корпорації Майкрософт компаніями. Корпорація Майкрософт не надає жодних гарантій( непрямих або інших) щодо продуктивності або надійності цих продуктів.

Корпорація Майкрософт надає контактну інформацію від сторонніх постачальників, щоб допомогти вам знайти додаткову інформацію про цю статтю. Ця контактна інформація може змінюватися без попередження. Корпорація Майкрософт не гарантує точність контактної інформації сторонніх постачальників.

Застосовується до:

Windows 10 для 32-розрядних систем

Windows 10 для систем на базі x64-процесорів

Windows 10 версії 2004 для 32-розрядних

систем Windows 10 версії 2004 для процесорів

ARM64 Windows 10 версії 2004 для систем

на базі x64-процесорів Windows 10 версії 1909 для 32- bit Systems

Windows 10 версія 1909 для процесорів

ARM64 Windows 10 версія 1909 для систем на базі x64-процесорів

Windows 10 версія 1903 для 32-розрядних систем

Windows 10 версія 1903 для систем

на базі ARM64 Windows 10 версія 1903 для систем на базі x64-процесорів

Windows 10 Версія 1809 для 32-розрядних систем

Windows 10 версія 1809 для систем

на базі ARM64 Windows 10 версія 1809 для систем на базі x64-процесорів

Windows 10 версія 1803 для 32-розрядних систем

Windows 10 версія 1803 для процесорів

ARM64 Windows 10 версія 1803 для систем на базі x64-процесорів

Windows 10 версії 1709 для 32-розрядних систем

Windows 10 версії 1709 для систем

на базі ARM64 Windows 10 версії 1709 для систем на базі x64-процесорів

Windows 10 версії 1607 для 32-розрядних систем

Windows 10 версії 1607 для систем на базі x64-процесорів

Windows 8.1 для 32-розрядних систем

Windows 8.1 для систем на базі x64-процесорів

Windows RT 8.1

Windows Server версії 2004 (інсталяція server Core)

Windows Server версії 1909 (інсталяція server Core)

Windows Server версії 1903 (інсталяція server Core)

Windows Server 2019

Windows Server 2019 (інсталяція server Core)

Windows Server 2016

Windows Server 2016 (інсталяція server Core)

Windows Server 2012 R2

Windows Server 2012 R2 (інсталяція server Core)

Windows Server 2012

Windows Server 2012 (інсталяція Server Core)