Загальні відомості

Адміністратори Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) тепер можуть централізовано створювати списки керування доступом до портів Hyper-V (ACL) у VMM і керувати ними.

Додаткові відомості

Щоб отримати додаткові відомості про зведене оновлення 8 для System Center 2012 R2 Virtual Machine Manager клацніть номер статті в базі знань Microsoft Knowledge Base:

3096389 Зведене оновлення 8 для System Center 2012 R2 Virtual Machine Manager

Глосарій

Ми вдосконалили об'єктна модель Диспетчера віртуальних машин, додавши наведені нижче нові поняття в області керування мережею.

-

Список керування доступом до портів (порт ACL)Об'єкт, підключений до різних примітивів мережі VMM для опису безпеки мережі. ACL-порт слугує колекцією елементів керування доступом або правилами ACL. ACL можна прикріпити до будь-якого числа (нуля або більше) примітивів мережі VMM, наприклад до мережі VM, підмережі віртуальної машини, віртуальної мережевої адаптера або самого сервера керування VMM. ACL може містити будь-яке число (нуль або більше) правил ACL. Кожен сумісний примітив мережі VMM (мережа ВМ, підмережа ВМ, віртуальний мережевий адаптер або сервер керування VMM) може мати один порт ACL,або немає.

-

Елемент керування доступом до портів або правилоACL Об'єкт, який описує політику фільтрування. Кілька правил ACL можуть існувати в одному порту ACL і застосовувати на основі їх пріоритету. Кожне правило ACL відповідає лише одному порту ACL.

-

Глобальний Налаштування A віртуальна концепція, яка описує порт ACL, який застосовується до всіх віртуальних мережевих адаптерів віртуальної машини в інфраструктурі. Немає окремого типу об'єкта для глобального Налаштування. Натомість глобальний порт Налаштування ACL приєднується до самого сервера керування VMM. Об'єкт сервера керування VMM може мати один порт ACL або немає.

Відомості про об'єкти в області керування мережею, які раніше були доступні, див. в статті Основи мережевого об'єкта диспетчера віртуальних машин.

Що можна робити з цією функцією?

Використовуючи інтерфейс PowerShell у VMM, тепер можна виконати такі дії:

-

Визначення ACL-адрес портів і їхніх правил ACL.

-

Правила застосовуються до віртуальних портів-перемикачів на серверах Hyper-V як "розширені портові ACL" (VMNetworkAdapterExtendedAcl) у термінології Hyper-V. Це означає, що вони можуть застосовуватися лише до хост-серверів Windows Server 2012 R2 (і Hyper-V Server 2012 R2).

-

VMM не створить "застарілі" ACL-порт Hyper-V (VMNetworkAdapterAcl). Таким чином, не можна застосувати порт ACL-сервери Windows Server 2012 (або Hyper-V Server 2012) хост-серверів за допомогою VMM.

-

Усі правила ACL-портів, визначені у VMM за допомогою цієї функції, мають стан (TCP). Не можна створити бездержавні правила ACL для TCP за допомогою VMM.

Докладні відомості про функцію ACL розширеного порту в Windows Server 2012 R2 Hyper-V див. в статті Створення політик безпеки зі списками розширеного керування доступом до портів для Windows Server 2012 R2.

-

-

Приєднання ACL-порту до глобального Налаштування. Це стосується всіх віртуальних мережевих адаптерів віртуальної машини. Він доступний лише для повних адміністраторів.

-

Вкласти порт ACL, створені ВМ мережі, віртуальної машини підмережі або віртуальної машини віртуальної мережі адаптери. Ця можливість доступна для повних адміністраторів, адміністраторів-клієнтів і користувачів із самообслуговування (SSU).

-

Перегляд і оновлення правил ACL портів, настроєні в окремому VM vNIC.

-

Видаліть ACL-адреси портів і їхні правила ACL.

Докладні відомості про кожну з цих дій наведено далі в цій статті. Зверніть увагу, що ця функція доступна лише за допомогою командлетів PowerShell і не відображатиметься в інтерфейсі консолі VMM (за винятком стану "Відповідність").

Що робити з цією функцією?

-

Керування або оновлення окремих правил для одного екземпляра, коли ACL спільний доступ між кількома екземплярами. Усі правила керуються централізовано в батьківських ACL і застосовуються скрізь, де додається ACL.

-

Вкладіть кілька ACL-адрес до сутності.

-

Застосування ACL-портів до віртуальних мережевих адаптерів (vNICs) у батьківському розділі Hyper-V (ОС керування).

-

Створення правил ACL портів, які містять протоколи рівня IP (крім TCP або UDP).

-

Застосування ACL-портів до логічних мереж, мережевих сайтів (логічних визначень мережі), імен VLAN підмережі та інших примітивів мереж VMM, не перелічених раніше.

Як використовувати цю функцію?

Визначення нових ACL-адрес портів і правил ACL для портів

Тепер ви можете створювати списки ACL та їхні правила ACL безпосередньо з VMM за допомогою командлетів PowerShell.

Створення нового ACL-елемента

Додаються такі нові командлети PowerShell: New-SCPortACL – ім'я <рядок> [–Опис <рядок>] –Ім'я: Ім'я порту ACL –Опис: Опис порту ACL (необов'язковий параметр) Get-SCPortACL Отримує всі портИ ACL –Ім'я: За потреби фільтрувати за іменем –ІДЕНТИФІКАТОР: За потреби фільтрувати за зразком команд ідентифікатора

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Визначення правил ACL порту для ACL-порту

Кожен порт ACL складається з колекції правил ACL порту. Кожне правило містить різні параметри.

-

Ім'я

-

Опис

-

Тип: Вхідне/вихідне (напрямок застосування ACL)

-

Дія: дозволити або заборонити (дію ACL, дозволити трафік або заблокувати трафік)

-

Префікс вихідноїадреси:

-

Вихідний номер вікна:

-

Префікс кінцевої адреси:

-

Порядок призначення:

-

Протокол: TCP/Udp/Any (Примітка. Протоколи рівня IP не підтримуються в портах ACL, визначених VMM. Вони й надалі підтримуються hyper-V.)

-

Пріоритет: 1 – 65535 (найнижче число має найвищий пріоритет). Цей пріоритет пов'язаний із шаром, у якому він застосовується. (Додаткові відомості про застосування правил ACL залежно від пріоритету та об'єкта, до якого додається ACL-файл).)

Нові командлети PowerShell, які додаються

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inbound | Вихідне> –дія, <дозволити | Відхилити> –Priority <uint16> –Protocol <Tcp | Udp | Будь-який рядок> [-SourceAddressPrefix <: IPAddress | IPSubnet>] [-SourcePortRange <рядок:X|X-Y| Будь-який рядок>] [-DestinationAddressPrefix <рядок: IPAddress | IPSubnet>] [-DestinationPortRange <рядок:X|X-Y| Будь-які>] Get-SCPortACLruleотримує всі правила ACL порту.

-

Ім'я: за потреби фільтрувати за іменем

-

Ідентифікатор: за потреби фільтрувати за ідентифікатором

-

PortACL: за потреби фільтрувати за портом ACL

Зразки команд

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

ACL-порт підключення та від'єднання

Списки ACL можна прикріпити до таких адрес:

-

Глобальні настройки (застосовується до всіх мережевих адаптерів ВМ. Це можуть зробити лише повні адміністратори.)

-

Мережа віртуальних машин (це можуть зробити повні адміністратори,адміністратори-власники/SSU).)

-

Підмережа віртуальної машини (це можуть зробити повні адміністратори, адміністратори-власники/користувачі SSU).)

-

Віртуальні мережеві адаптери (це можуть зробити повні адміністратори, адміністратори-власники/SSU).)

Глобальні параметри

Ці правила ACL-портів застосовуються до всіх віртуальних мережевих адаптерів віртуальної машини в інфраструктурі. Наявні командлети PowerShell оновлено новими параметрами для приєднання та від'єднання портів ACL. Set-SCVMMServer – VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: новий необов'язковий параметр, який налаштовує вказаний ACL-порт для глобальних параметрів.

-

RemovePortACL: новий необов'язковий параметр, який видаляє будь-який настроєний порт ACL із глобальних параметрів.

Get-SCVMMServer: повертає настроєний ACL-порт у повернутому об'єкті. Зразки команд

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Мережа ВМ

Ці правила буде застосовано до всіх віртуальних мережевих адаптерів, підключених до цієї мережі віртуальної машини. Наявні командлети PowerShell оновлено новими параметрами для приєднання та від'єднання портів ACL. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [решта параметрів] -PortACL: новий необов'язковий параметр, який дає змогу вказати порт ACL до мережі VM під час створення. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [решта параметрів] -PortACL: новий необов'язковий параметр, який дає змогу встановити ACL-порт до мережі ВМ. -RemovePortACL: новий необов'язковий параметр, який видаляє будь-який налаштований порт ACL з мережі віртуальної машини. Get-SCVMNetwork: повертає настроєний ACL-порт у повернутому об'єкті. Зразки команд

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Підмережа віртуальної машини

Ці правила буде застосовано до всіх віртуальних мережевих адаптерів, підключених до цієї підмережі віртуальної машини. Наявні командлети PowerShell оновлено новим параметром для приєднання та від'єднання портів ACL.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [решта параметрів] -PortACL: новий необов'язковий параметр, який дає змогу вказати порт ACL підмережі віртуальної машини під час створення. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [решта параметрів] -PortACL: новий необов'язковий параметр, який дає змогу встановити порт ACL до підмережі віртуальної машини. -RemovePortACL: новий необов'язковий параметр, який видаляє будь-який настроєний порт ACL з підмережі віртуальної машини. Get-SCVMSubnet: повертає настроєний порт ACL у повернутому об'єкті. Зразки команд

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Віртуальний мережевий адаптер (vmNIC)

Наявні командлети PowerShell оновлено новими параметрами для приєднання та від'єднання портів ACL. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [решта параметрів] -PortACL: новий необов'язковий параметр, який дає змогу вказати ACL-порт до віртуального мережевого адаптера під час створення нового vNIC. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [решта параметрів] -PortACL: новий необов'язковий параметр, який дає змогу встановити ACL-порт для віртуального мережевого адаптера. -RemovePortACL: новий необов'язковий параметр, який видаляє будь-який налаштований порт ACL з віртуального мережевого адаптера. Get-SCVirtualNetworkAdapter: повертає настроєний порт ACL у повернутому об'єкті. Зразки команд

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Застосування правил ACL для портів

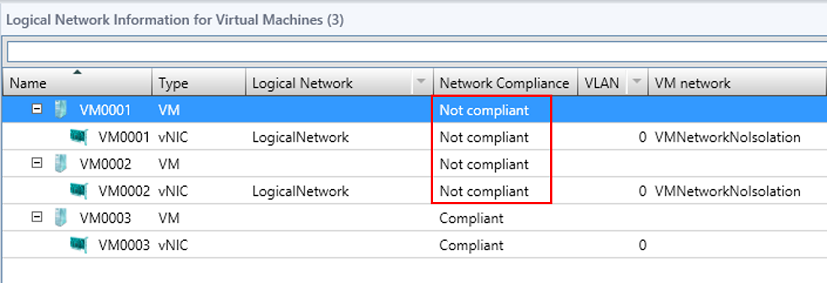

Під час оновлення віртуальних машин після підключення порт ACL, ви помітите, що стан віртуальних машин відображається як "Несумісні" у віртуальній машині подання робочої області fabric. (Щоб перейти до подання віртуальної машини, потрібно спочатку перейти до вузла логічних мереж або вузла логічних перемикачів робочої області Fabric). Пам'ятайте, що оновлення віртуальної машини відбувається автоматично у фоновому режимі (за розкладом). Таким чином, навіть якщо ви не оновите віртуальні машини явно, вони перейдуть у несумісний стан в кінцевому підсумку.

Перегляд правил ACL-порту

Щоб переглянути правила ACL і ACL, можна скористатися такими командлетами PowerShell.

Нові командлети PowerShell, які додаються

Отримати набір параметрів ACLпорту 1. Щоб отримати все або за іменем: Get-SCPortACL [-Ім'я <>] Набір параметрів 2. Щоб отримати за ідентифікатором: Get-SCPortACL -Id <> [-Name <>] Отримати порт ACL правила набір параметрів 1. Усі або за іменем: Get-SCPortACLrule [-Name <>] Набір параметрів 2. За ідентифікатором: Get-SCPortACLrule -Id <> параметр 3. За об'єктом ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Оновлення правил ACL-портів

Під час оновлення ACL, підключений до мережевих адаптерів, зміни відображаються в усіх екземплярах мережевого адаптера, які використовують цей ACL. Для ACL, підключений до віртуальної машини підмережі або віртуальної машини мережі, всі екземпляри мережевого адаптера, підключені до цієї підмережі, оновлюються зміни. Примітка. Оновлення правил ACL для окремих мережевих адаптерів виконується паралельно в одній і старій схемі з найкращими зусиллями. Адаптери, які не можна оновити з будь-якої причини, позначено як "безпека несумісна", а завдання завершується повідомленням про помилку, у якому йдеться про те, що мережеві адаптери не оновлено належним чином. "Безпека несумісна" тут посилається на невідповідність очікуваних і фактичних правил ACL. Адаптер матиме стан відповідності "Невідповідність" разом із відповідними повідомленнями про помилки. Докладні відомості про виправлення несумісних віртуальних машин див. в попередньому розділі.

Додано новий командлет PowerShell

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Вихідний}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <рядок>] [-SourcePortRange <рядок>] [-DestinationAddressPrefix <рядок>] [-DestinationPortRange <рядок>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: змінює опис ACL-файлу порту.

-

Опис: містить опис.

Set-SCPortACLrule: змінює параметри правила ACL порту.

-

Опис: містить опис.

-

Тип. Оновлює напрямок застосування ACL.

-

Дія: оновлює дію ACL.

-

Протокол: оновлює протокол, до якого застосовуватиметься ACL-файл.

-

Пріоритет: оновлює пріоритет.

-

SourceAddressPrefix: оновлює префікс вихідної адреси.

-

SourcePortRange: оновлює вихідний діапазон портів.

-

DestinationAddressPrefix: оновлює префікс цільової адреси.

-

DestinationPortRange: оновлює діапазон портів призначення.

Видалення ACL-адрес портів і правил ACL-портів

Список керування доступом (ACL) можна видалити, лише якщо до нього немає вкладених залежностей. Залежності включають мережу ВМ, підмережу віртуальної машини, віртуальну мережу адаптера або глобальні настройки, підключені до ACL. Під час спроби видалити порт ACL за допомогою командлета PowerShell командлет визначає, чи порт ACL приєднано до будь-якого залежності і буде викликати відповідні повідомлення про помилку.

Видалення ACL-портів

Додано нові командлети PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Видалення правил ACL-портів

Додано нові командлети PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Пам'ятайте, що видалення підмережі VM/мережевого адаптера VM автоматично видаляє зв'язок із цим ACL. ACL також може бути від'єднано від мережі/мережевого адаптера віртуальної машини або віртуальної машини, змінивши відповідний мережевий об'єкт VMM. Для цього використовуйте командлет Set- разом із перемикачем -RemovePortACL, як описано в попередніх розділах. У цьому випадку порт ACL буде від'єднано від відповідного мережевого об'єкта, але не буде видалено з інфраструктури VMM. Таким чином, його можна використати повторно пізніше.

Змінення правил ACL поза смугами

Якщо ми вносимо зміни до правил ACL із віртуального комутатора Hyper-V (за допомогою власних командлетів Hyper-V, як-от Add-VMNetworkAdapterExtendedAcl), функція оновлення віртуальної машини відображатиме мережевий адаптер як "Security Incompliant". Після цього мережевий адаптер можна виправити з VMM, як описано в розділі "Застосування портів ACL". Однак виправлення призведе до перезаписування всіх порт ACL правил, визначених за межами VMM з ті, які очікуються VMM.

Пріоритет правила ACL-порту та пріоритет програми (додатково)

Основні поняття

Кожне правило ACL-порту в ACL-порті має властивість з іменем "Пріоритет". Правила застосовуються в порядку, залежно від їхнього пріоритету. Пріоритет правил визначають такі основні принципи:

-

Що нижче число пріоритету, то вищий пріоритет. Тобто, якщо кілька правил ACL портів суперечать одне одному, правило з нижчим пріоритетом виграє.

-

Дія правила не впливає на пріоритет. Тобто, на відміну від ACL NTFS (наприклад), у нас немає поняття, як "Відмовити завжди має пріоритет над Allow".

-

Для одного пріоритету (одного числового значення) не можна використовувати два правила з однаковим напрямком. Така поведінка запобігає гіпотетичній ситуації, в якій можна визначити правила "Відмовити" та "Дозволити" з однаковим пріоритетом, оскільки це призведе до неоднозначності або конфлікту.

-

Конфлікт визначається як два або більше правил з однаковим пріоритетом і однаковим напрямком. Конфлікт може виникнути, якщо є два правила ACL-портів з однаковим пріоритетом і напрямком у двох ACL, які застосовуються на різних рівнях, і якщо ці рівні частково перекриваються. Це може бути об'єкт (наприклад, vmNIC), який потрапляє в область обох рівнів. Типовим прикладом перекриття є мережа ВМ і підмережа ВМ в одній мережі.

Застосування кількох портів ACL до однієї сутності

Оскільки ACL-порти можуть застосовуватися до різних мережевих об'єктів VMM (або на різних рівнях, як описано вище), один віртуальний мережевий адаптер VM (vmNIC) може потрапити в область кількох портів ACL. У цьому випадку до порту ACL правила з усіх портів ACL застосовуються. Однак пріоритет цих правил може відрізнятися залежно від кількох нових параметрів настроювання VMM, описаних далі в цій статті.

Параметри реєстру

Ці параметри визначаються як значення Dword у реєстрі Windows під таким розділом на сервері керування VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Налаштування Майте на увазі, що всі ці параметри буде впливати на поведінку портів ACL в усій інфраструктурі VMM.

Пріоритет правила ACL ефективного порту

У цьому обговоренні ми опишемо фактичний пріоритет правил ACL портів, коли до однієї сутності застосовується кілька портів ACL як ефективний пріоритет правила. Майте на увазі, що у VMM немає окремого параметра або об'єкта для визначення або перегляду ефективного пріоритету правила. Він обчислюється в середовищі виконання. Існує два глобальних режими, у яких можна обчислити ефективний пріоритет правил. Режими перемикаються за допомогою параметра реєстру:

PortACLAbsolutePriority Припустимі значення для цього параметра – 0 (нуль) або 1, де 0 указує на поведінку за замовчуванням.

Відносний пріоритет (поведінка за замовчуванням)

Щоб увімкнути цей режим, установіть для властивості PortACLAbsolutePriority у реєстрі значення 0 (нуль). Цей режим також застосовується, якщо цей параметр не визначено в реєстрі (тобто, якщо властивість не створено). У цьому режимі на додачу до основних понять, описаних раніше, застосовуються такі принципи:

-

Пріоритет у тому ж порту ACL зберігається. Таким чином, значення пріоритету, визначені в кожному правилі вважаються відносними в ACL.

-

Коли ви застосовуєте кілька портів ACL, їх правила застосовуються в блоках. Правила з одного ACL-файлу (прикріплені до певного об'єкта) застосовуються в одному блоці. Пріоритет певних блоків залежить від об'єкта, до якого підключено ACL-файл порту.

-

Тут усі правила, визначені в глобальних параметрах ACL (незалежно від їх власного пріоритету, як визначено в ACL-порту), завжди мають пріоритет над правилами, визначеними в ACL, які застосовуються до vmNIC тощо. Іншими словами, застосовується поділ шарів.

Зрештою, ефективний пріоритет правила може відрізнятися від числового значення, визначеного у властивостях правила ACL порту. Докладні відомості про застосування цієї поведінки та про те, як можна змінити її логіку, див. в цій статті.

-

Порядок, у якому три рівні "специфічні для об'єктів" (тобто vmNIC, підмережа VM і мережа VM) мають вищий пріоритет.

-

Не вдалося змінити порядок глобальних параметрів. Він завжди має найвищий пріоритет (або порядок = 0).

-

Для інших трьох рівнів можна встановити числове значення від 0 до 3, де 0 – найвищий пріоритет (дорівнює глобальним параметрам), а 3 – найнижчий пріоритет:

-

PortACLVMNetworkAdapterPriority (за замовчуванням – 1)

-

PortACLVMSubnetPriority (за замовчуванням – 2)

-

PortACLVMNetworkPriority (за замовчуванням – 3)

-

-

Якщо призначити однакове значення (від 0 до 3) для кількох параметрів реєстру або якщо призначити значення за межами діапазону від 0 до 3, VMM не повернеться до стандартної поведінки.

-

-

Спосіб застосування впорядкування полягає в тому, що ефективний пріоритет правила змінюється таким чином, щоб правила ACL, визначені на вищому рівні, отримували вищий пріоритет (тобто менше числове значення). Коли обчислюється ефективний список керування доступом, кожне відносне значення пріоритету правила "натикається" на значення рівня або "крок".

-

Конкретне значення рівня – це "крок", який розділяє різні рівні. За промовчанням розмір "крок" становить 10000 і настроюється за допомогою такого параметра реєстру:

PortACLLayerSeparation

-

Це означає, що в цьому режимі будь-який пріоритет окремого правила в ACL (тобто правило, яке розглядається як відносне) не може перевищувати значення такого параметра:

PortACLLayerSeparation(за замовчуванням, 10000)

Приклад конфігурації

Припустімо, що всі параметри мають значення за промовчанням. (Описані вище).)

-

У нас є ACL, приєднаний до vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Ефективний пріоритет для всіх правил, визначених у цьому ACL, має значення 10000 (значення PortACLLayerSeparation).

-

Ми визначаємо правило в цьому ACL-файлі з пріоритетом 100.

-

Ефективним пріоритетом цього правила буде 10000 + 100 = 10100.

-

Правило матиме вищий пріоритет над іншими правилами в межах того самого ACL, для якого пріоритет перевищує 100.

-

Правило завжди матиме пріоритет над будь-якими правилами, визначеними в ACL, приєднані до мережі віртуальної машини та рівня підмережі ВМ. (Це відбувається, тому що вони вважаються "нижчими" рівнями).

-

Правило ніколи не матиме пріоритету над жодним правилом, визначеним у глобальних параметрах ACL.

Переваги цього режиму

-

У сценаріях для кількох клієнтів вища безпека, оскільки правила ACL-портів, визначені адміністратором fabric (на рівні глобального Налаштування), завжди мають пріоритет над будь-якими правилами, визначеними самими клієнтами.

-

Усі конфлікти правил ACL-портів (тобто неоднозначності) запобігають автоматично через поділ шарів. Дуже легко передбачити, які правила будуть ефективними і чому.

Застереження в цьому режимі

-

Менша гнучкість. Якщо в глобальних параметрах визначити правило (наприклад, "Відмовити всьому трафіку до порту 80"), ви ніколи не зможете створити детальніше виключення цього правила на нижньому шарі (наприклад, "Дозволити порт 80 лише на цій віртуальній машині, на якій запущено справжній веб-сервер").

Відносний пріоритет

Щоб увімкнути цей режим, установіть для властивості PortACLAbsolutePriority у реєстрі значення 1. У цьому режимі на додачу до основних понять, описаних раніше, застосовуються наведені нижче принципи.

-

Якщо об'єкт перебуває в межах кількох ACL (наприклад, мережі ВМ і підмережі ВМ), усі правила, визначені в будь-яких вкладених ACL, застосовуються в єдиному порядку (або як один блок). Немає поділу рівня і немає "удару" взагалі.

-

Усі пріоритети правил вважаються абсолютними, так само, як вони визначаються в кожному пріоритеті правила. Іншими словами, ефективний пріоритет кожного правила такий самий, як і в самому правилі, і не змінюється обробником VMM до його застосування.

-

Усі інші параметри реєстру, описані в попередньому розділі, не впливають.

-

У цьому режимі будь-який пріоритет окремого правила в ACL (тобто пріоритет правила, який розглядається як абсолютний) не може перевищувати 65535.

Приклад конфігурації

-

У глобальних параметрах ACL визначається правило, пріоритет якого дорівнює 100.

-

У ACL, приєднаний до vmNIC, ви визначаєте правило, пріоритет якого встановлено 50.

-

Правило, визначене на рівні vmNIC, має пріоритет, оскільки воно має вищий пріоритет (тобто нижче числове значення).

Переваги цього режиму

-

Більше гнучкості. Ви можете створити одноразові виключення з глобальних правил настройок на нижчих рівнях (наприклад, підмережі VM або vmNIC).

Застереження в цьому режимі

-

Планування може стати складнішим, тому що немає поділу рівня. На будь-якому рівні може бути правило, яке перевизначає інші правила, визначені для інших об'єктів.

-

У середовищах із кількома клієнтами можна вплинути на безпеку, оскільки клієнт може створити правило на рівні підмережі віртуальної машини, що замінює політику, визначену адміністратором fabric на рівні глобальних настройок.

-

Конфлікти правил (тобто неоднозначності) не усуваються автоматично та можуть виникнути. VMM може перешкоджати конфліктам лише на тому самому рівні ACL. Не вдалося запобігти конфліктам між ACL-файлами, прикріпленими до різних об'єктів. У випадках конфлікту, оскільки VMM не може виправити конфлікт автоматично, він припинить застосування правил і призведе до помилки.