|

Змінити дату |

Змінити опис |

|---|---|

|

10 березня 2024 р. |

Виправлено щомісячну часову шкалу, додавши більше загартовуваного пов'язаного вмісту, і видалено запис за лютий 2024 року з часової шкали, оскільки він не загартовує пов'язаний вміст. |

Вступ

Загартування є ключовим елементом нашої поточної стратегії безпеки, щоб допомогти зберегти ваше майно захищеним, поки ви зосереджуєтеся на вашій роботі. Все більш творчі кіберзагрози націлені на слабкі місця в будь-якому місці, від чіпа до хмари. Чи бачили ви наші публікації з питань загартування в центрі повідомлень Windows? Деякі з тих, які нещодавно застосуються, включають апаратне забезпечення автентифікації DCOM і Netjoin: апаратне забезпечення приєднання до домену. Давайте переглянемо вразливі райони, які проходять загартування в найближчі місяці.

Примітка.: Цю статтю буде оновлено з часом, щоб надати останню інформацію про загартування змін і часових шкал. Останнє оновлення: 10 березня 2024 р.

Загартування змін з першого погляду

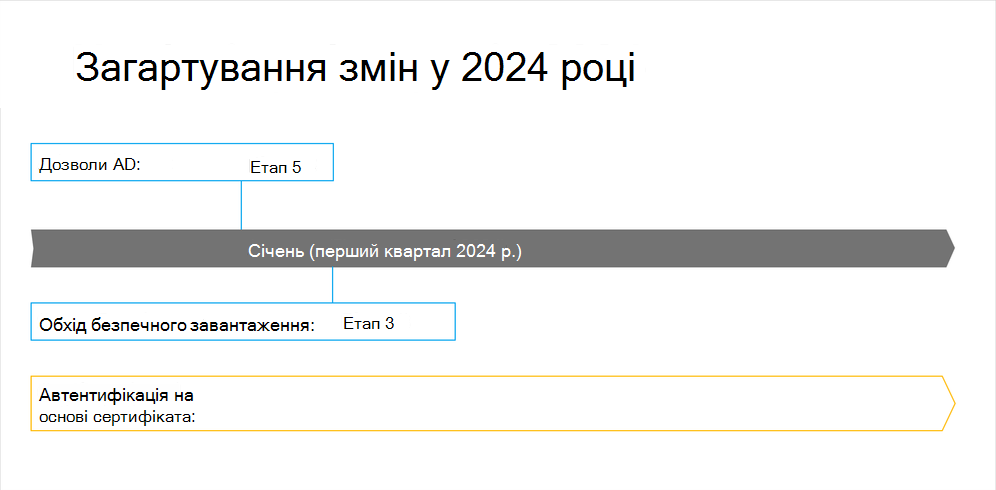

Перегляньте візуальну часову шкалу, щоб зосередитися на певних цікавих для вас змінах. Нижче наведено відомості про кожен етап.

Рисунок 1: Візуальна часова шкала змін у загартуванні, що відбуваються у 2023 році.

Рисунок 2: Візуальна шкала загартування змін, що відбуваються у 2024 році.

Загартування змін за місяцями

Ознайомтеся з відомостями про всі майбутні зміни загартування за місяцями, щоб допомогти вам спланувати кожен етап і остаточне застосування.

-

Зміни протоколу Netlogon KB5021130 | Етап 2 Початковий етап примусового застосування. Видаляє можливість вимкнути запечатування віддаленого виклику процедур, установивши значення 0 в підрозділі реєстру RequireSeal .

-

KB5014754 автентифікації на основі сертифіката | Етап 2 Видалення неактивного режиму.

-

Захист захищеного обходу завантаження KB5025885 | Етап 1 Етап початкового розгортання. Вразливості windows Оновлення, випущені 9 травня 2023 р. або пізніше, розглядаються в CVE-2023-24932, зміни в компонентах завантаження Windows і два файли відкликання, які можна застосувати вручну (політика цілісності коду та оновлений список безпечного завантаження (DBX)).

-

Зміни протоколу Netlogon KB5021130 | Етап 3 Примусове застосування за замовчуванням. Підрозділ RequireSeal буде переміщено в режим примусового застосування, якщо ви не налаштуєте його на режим сумісності.

-

Підписи PAC Kerberos KB5020805 | Етап 3 Третій етап розгортання. Дає змогу вимкнути додавання підпису PAC, установивши для підрозділу KrbtgtFullPacSignature значення 0.

-

Зміни протоколу Netlogon KB5021130 | Етап 4 Остаточне застосування. Оновлення Windows, випущені 11 липня 2023 року, усунуть можливість установити значення 1 для підрозділу реєстру RequireSeal. Це дає змогу примусово використовувати CVE-2022-38023.

-

Підписи PAC Kerberos KB5020805 | Етап 4 Початковий режим примусового застосування. Видаляє можливість установлення значення 1 для підрозділу KrbtgtFullPacSignature та переміщується в режим примусового застосування за замовчуванням (KrbtgtFullPacSignature = 3), який можна перевизначити за допомогою явного параметра аудиту.

-

Захист захищеного обходу завантаження KB5025885 | Етап 2 Другий етап розгортання. Оновлення для Windows, випущеної 11 липня 2023 р. або пізніше, включають автоматичне розгортання файлів відкликання, нові події журналу подій, які повідомляють про успішне скасування розгортання та пакет динамічного оновлення SafeOS для WinRE.

-

Підписи PAC Kerberos KB5020805 | Етап 5

Етап повного застосування. Видаляє підтримку підрозділу реєстру KrbtgtFullPacSignature, видаляє підтримку для режиму перевірки , а всі запити на обслуговування без нових підписів PAC буде відмовлено в автентифікації.

-

Оновлення дозволів Active Directory (AD) KB5008383 | Етап 5 Завершальний етап розгортання. Останній етап розгортання може початися, коли ви виконаєте кроки, наведені в розділі "Вжити заходів" KB5008383. Щоб перейти в режим примусового застосування , дотримуйтеся вказівок у розділі "Посібник із розгортання", щоб установити 28-й і 29-й біти в атрибуті dSHeuristics . Потім відстежуйте події 3044-3046. Вони повідомляють, коли режим примусового застосування заблокував операцію додавання або змінення LDAP, яку раніше було дозволено в режимі перевірки .

-

Захист захищеного обходу завантаження KB5025885 | Етап 3 Третій етап розгортання. На цьому етапі буде додано додаткові засоби послаблення ризиків диспетчера завантаження. Цей етап розпочнеться не раніше 9 квітня 2024 року.

-

Захист захищеного обходу завантаження KB5025885 | Етап 3 Обов'язковий етап примусового застосування. Після інсталяції оновлень для Windows для всіх систем, на які впливає проблема, не можна вимкнути, відкликання (політика завантаження коду та заборона безпечного завантаження) буде програмним способом застосовано.

Отримання останніх новин

Задайте закладку в Центрі повідомлень Windows, щоб легко знайти останні оновлення та нагадування. Якщо ви ІТ-адміністратор із доступом до Центр адміністрування Microsoft 365, настройте параметри електронної пошти на Центр адміністрування Microsoft 365, щоб отримувати важливі сповіщення та оновлення.