摘要

Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) 的管理员现在可以在 VMM 中集中创建和管理 Hyper-V 端口访问控制列表 (ACL) 。

更多信息

有关 System Center 2012 R2 Virtual Machine Manager的更新汇总 8 的详细信息,请单击以下文章编号,查看 Microsoft 知识库中的文章:

3096389 2012 System Center R2 Virtual Machine Manager更新汇总 8

词汇

通过在网络管理区域中添加以下新概念,改进了Virtual Machine Manager对象模型。

-

端口 ACL (端口访问控制列表)

附加到各种 VMM 网络基元以描述网络安全的对象。 端口 ACL 充当访问控制条目或 ACL 规则的集合。 ACL 可以附加到任意数量 (零个或多个 VMM 网络基元) ,例如 VM 网络、VM 子网、虚拟网络适配器或 VMM 管理服务器本身。 ACL 可以包含任意数量 (零个或多个 ACL 规则) 。 每个兼容的 VMM 网络基元 (VM 网络、VM 子网、虚拟网络适配器或 VMM 管理服务器) 可以连接一个端口 ACL 或无。 -

端口访问控制条目或 ACL 规则

描述筛选策略的对象。 多个 ACL 规则可以存在于同一端口 ACL 中,并根据其优先级应用。 每个 ACL 规则对应于一个端口 ACL。 -

全局

设置一个虚拟概念,描述应用于基础结构中所有 VM 虚拟网络适配器的端口 ACL。 全局设置没有单独的对象类型。 而是将全局设置端口 ACL 附加到 VMM 管理服务器本身。 VMM 管理服务器对象可以有一个端口 ACL 或无。

有关以前可用的网络管理区域中的对象的信息,请参阅Virtual Machine Manager网络对象基础知识。

此功能可以执行哪些操作?

通过在 VMM 中使用 PowerShell 接口,现在可以执行以下操作:

-

定义端口 ACL 及其 ACL 规则。

-

这些规则作为 Hyper-V 术语中的 VMNetworkAdapterExtendedAcl) (“扩展端口 ACL”应用于 Hyper-V 服务器上的虚拟交换机端口。 这意味着它们只能应用于Windows Server 2012 R2 (和Hyper-V Server 2012 R2) 主机服务器。

-

VMM 不会 (VMNetworkAdapterAcl) 创建“旧式”Hyper-V 端口 ACL。 因此,不能使用 VMM 将端口 ACL 应用到Windows Server 2012 (或Hyper-V Server 2012) 主机服务器。

-

使用此功能在 VMM 中定义的所有端口 ACL 规则都是针对 TCP) 的有状态 (。 不能使用 VMM 为 TCP 创建无状态 ACL 规则。

有关 Windows Server 2012 R2 Hyper-V 中的扩展端口 ACL 功能的详细信息,请参阅使用扩展端口访问控制列表创建适用于 Windows Server 2012 R2 的安全策略。

-

-

将端口 ACL 附加到全局设置。 这会将其应用于所有 VM 虚拟网络适配器。 它仅适用于完整的管理员。

-

将创建的端口 ACL 附加到 VM 网络、VM 子网或 VM 虚拟网络适配器。 这适用于 (SSUS) 的完整管理员、租户管理员和自助服务用户。

-

查看和更新在单个 VM vNIC 上配置的端口 ACL 规则。

-

删除端口 ACL 及其 ACL 规则。

本文稍后将更详细地介绍这些操作。

请注意,此功能仅通过 PowerShell cmdlet 公开,不会反映在 VMM 控制台 UI (中,但“符合性”状态) 除外。

无法使用此功能执行哪些操作?

-

在多个实例之间共享 ACL 时,管理/更新单个实例的单个规则。 所有规则在其父 ACL 中集中管理,并在附加 ACL 时应用。

-

将多个 ACL 附加到实体。

-

将端口 ACL 应用到虚拟网络适配器 (Hyper-V 父分区中的 vNIC) (管理 OS) 。

-

创建端口 ACL 规则,其中包括除 TCP 或 UDP) 以外的 IP 级别协议 (。

-

将端口 ACL 应用于逻辑网络、网络站点 (逻辑网络定义) 、子网 vLAN 以及其他之前未列出的 VMM 网络基元。

如何实现使用该功能?

定义新的端口 ACL 及其端口 ACL 规则

现在,可以使用 PowerShell cmdlet 直接从 VMM 中创建 ACL 及其 ACL 规则。

创建新的 ACL

添加了以下新的 PowerShell cmdlet:

New-SCPortACL –Name <string> [–Description <string>]

– 名称:端口 ACL

的名称 – 说明:端口 ACL 的说明 (可选参数)

Get-SCPortACL

检索所有端口 ACL

– 名称:可选按名称

-ID 筛选:可选按 ID

示例命令筛选

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

为端口 ACL 定义端口 ACL 规则

每个端口 ACL 由端口 ACL 规则的集合组成。 每个规则都包含不同的参数。

-

名称

-

说明

-

类型:入站/出站 (将应用 ACL 的方向)

-

操作:允许/拒绝 (ACL 的操作,允许流量或阻止流量)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

协议:TCP/Udp/任何 (注意:VMM 定义的端口 ACL 不支持 IP 级别协议。 Hyper-V.) 仍以本机方式支持它们

-

优先级:1 – 65535 (最低数字具有最高优先级) 。 此优先级相对于应用它的层。 (有关如何基于优先级和 ACL 附加到的对象应用 ACL 规则的详细信息。)

添加的新 PowerShell cmdlet

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <入站|出站> -操作<允许|拒绝> -Priority <uint16> -Protocol <Tcp |Udp |任何> [-SourceAddressPrefix <字符串:IPAddress |IPSubnet>] [-SourcePortRange <string:X|X-Y|任何>] [-DestinationAddressPrefix <字符串:IPAddress |IPSubnet>] [-DestinationPortRange <string:X|X-Y|任何>]

Get-SCPortACLrule

检索所有端口 ACL 规则。

-

名称:可选按名称筛选

-

ID:可选按 ID 筛选

-

PortACL:可选按端口 ACL 进行筛选

示例命令

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

附加和分离端口 ACL

ACL 可以附加到以下内容:

-

全局设置 (适用于所有 VM 网络适配器。 只有完全管理员才能执行此操作。)

-

VM 网络 (完全管理员/租户管理员/SSUS 可以执行此操作。)

-

VM 子网 (完整管理员/租户管理员/SSUS 可以执行此操作。)

-

虚拟网络适配器 (完全管理员/租户管理员/SSUS 可以执行此操作。)

全局设置

这些端口 ACL 规则适用于基础结构中的所有 VM 虚拟网络适配器。

现有 PowerShell cmdlet 已使用用于附加和分离端口 ACL 的新参数进行更新。

Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL:将指定端口 ACL 配置为全局设置的新可选参数。

-

RemovePortACL:新的可选参数,可从全局设置中删除任何已配置的端口 ACL。

Get-SCVMMServer:返回返回对象中配置的端口 ACL。

示例命令

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM 网络

这些规则将应用于连接到此 VM 网络的所有 VM 虚拟网络适配器。

现有 PowerShell cmdlet 已使用用于附加和分离端口 ACL 的新参数进行更新。

New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [参数的其余部分]

-PortACL:新的可选参数,可用于在创建期间为 VM 网络指定端口 ACL。

Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [参数的其余部分]

-PortACL:新的可选参数,可用于将端口 ACL 设置为 VM 网络。

-RemovePortACL:新的可选参数,可从 VM 网络中删除任何配置的端口 ACL。

Get-SCVMNetwork:返回返回对象中配置的端口 ACL。

示例命令

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM 子网

这些规则将应用于连接到此 VM 子网的所有 VM 虚拟网络适配器。

现有 PowerShell cmdlet 已使用用于附加和分离端口 ACL 的新参数进行更新。

New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [参数的其余部分]

-PortACL:新的可选参数,可用于在创建期间指定 VM 子网的端口 ACL。

Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [参数的其余部分]

-PortACL:新的可选参数,可用于将端口 ACL 设置为 VM 子网。

-RemovePortACL:新的可选参数,可从 VM 子网中删除任何已配置的端口 ACL。

Get-SCVMSubnet:返回返回对象中配置的端口 ACL。

示例命令

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

vM 虚拟网络适配器 (vmNIC)

现有 PowerShell cmdlet 已使用用于附加和分离端口 ACL 的新参数进行更新。

New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [参数的其余部分]

-PortACL:新的可选参数,用于在创建新 vNIC 时指定虚拟网络适配器的端口 ACL。

Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [参数的其余部分]

-PortACL:新的可选参数,用于将端口 ACL 设置为虚拟网络适配器。

-RemovePortACL:新的可选参数,可从虚拟网络适配器中删除任何配置的端口 ACL。

Get-SCVirtualNetworkAdapter:返回返回对象中配置的端口 ACL。

示例命令

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

应用端口 ACL 规则

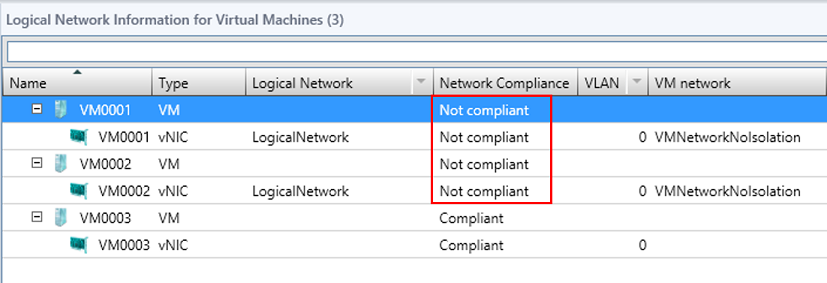

附加端口 ACL 后刷新 VM 时,会注意到 VM 的状态在 Fabric 工作区的虚拟机视图中显示为“不符合”。 (若要切换到虚拟机视图,必须先浏览到 Fabric 工作区) 的 逻辑网络 节点或 逻辑交换机 节点。 请注意,VM 刷新会在后台自动发生, (按计划) 。 因此,即使未显式刷新 VM,它们最终也会进入不符合状态。

若要开始修正,请在功能区上单击 “修正 ”或运行Repair-SCVirtualNetworkAdapter cmdlet。 此功能的 cmdlet 语法没有特定的更改。

Repair-SCVirtualNetworkAdapter -VirtualNetworkAdapter <VirtualNetworkAdapter>

修正这些 VM 会将其标记为合规,并确保应用扩展端口 ACL。 请注意,在显式修正端口 ACL 之前,端口 ACL 不会应用于范围内的任何 VM。

查看端口 ACL 规则

若要查看 ACL 和 ACL 规则,可以使用以下 PowerShell cmdlet。

添加的新 PowerShell cmdlet

检索端口 ACL

参数集 1。 若要获取全部或名称:Get-SCPortACL [-Name <>]

参数集 2。 若要按 ID 获取:Get-SCPortACL -id <> [-Name <>]

检索端口 ACL 规则

参数集 1。 全部或名称:Get-SCPortACLrule [名称 <>]

参数集 2。 按 ID:Get-SCPortACLrule -Id <>

参数集 3。 按 ACL 对象:Get-SCPortACLrule –PortACL <NetworkAccessControlList>

更新端口 ACL 规则

更新附加到网络适配器的 ACL 时,更改将反映在使用该 ACL 的所有网络适配器实例中。 对于附加到 VM 子网或 VM 网络的 ACL,将使用更改更新连接到该子网的所有网络适配器实例。

请注意,在单个网络适配器上更新 ACL 规则是在一次尝试最佳方案中并行执行的。 由于任何原因无法更新的适配器标记为“安全不兼容”,任务完成时会显示一条错误消息,指出网络适配器未成功更新。 此处的“安全不兼容”是指预期与实际 ACL 规则不匹配。 适配器的符合性状态与相关错误消息一起为“不符合”。 有关修正不符合的虚拟机的详细信息,请参阅上一部分。

添加了新的 PowerShell cmdlet

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>]

Set-SCPortACLrule -PortACLrule> <PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {入站|Outbound}] [-Action <PortACLRuleAction> {Allow |Deny}] [-SourceAddressPrefix <字符串>] [-SourcePortRange <字符串>] [-DestinationAddressPrefix <字符串>] [-DestinationPortRange <字符串>] [-Protocol <PortACLruleProtocol> {Tcp |Udp |Any}]

Set-SCPortACL:更改端口 ACL 说明。

-

说明:更新说明。

Set-SCPortACLrule:更改端口 ACL 规则参数。

-

说明:更新说明。

-

类型:更新应用 ACL 的方向。

-

操作:更新 ACL 的操作。

-

协议:更新将应用 ACL 的协议。

-

优先级:更新优先级。

-

SourceAddressPrefix:更新源地址前缀。

-

SourcePortRange:更新源端口范围。

-

DestinationAddressPrefix:更新目标地址前缀。

-

DestinationPortRange:更新目标端口范围。

删除端口 ACL 和端口 ACL 规则

只有在没有附加到 ACL 的依赖项的情况下,才能删除 ACL。 依赖项包括附加到 ACL 的 VM 网络/VM 子网/虚拟网络适配器/全局设置。 尝试使用 PowerShell cmdlet 删除端口 ACL 时,cmdlet 将检测端口 ACL 是否附加到任何依赖项,并引发适当的错误消息。

删除端口 ACL

添加了新的 PowerShell cmdlet:

Remove-SCPortACL -PortACL <NetworkAccessControlList>

删除端口 ACL 规则

添加了新的 PowerShell cmdlet:

Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule>

请注意,删除 VM 子网/VM 网络/网络适配器会自动删除与该 ACL 的关联。

还可以通过更改各自的 VMM 网络对象,使 ACL 与 VM 子网/VM 网络/网络适配器脱钩。 为此,请将 Set-cmdlet 与 -RemovePortACL 开关一起使用,如前面的部分所述。 在这种情况下,端口 ACL 将从相应的网络对象中分离,但不会从 VMM 基础结构中删除。 因此,以后可以重复使用它。

对 ACL 规则的带外更改

如果执行带外 (OOB) 使用本机 Hyper-V cmdlet(例如 Add-VMNetworkAdapterExtendedAcl) )从 Hyper-V 虚拟交换机端口 (对 ACL 规则的更改,VM 刷新会将网络适配器显示为“安全不兼容”。 然后,可以根据“应用端口 ACL”部分中所述,从 VMM 修正网络适配器。 但是,修正将覆盖 VMM 外部定义的所有端口 ACL 规则和 VMM 预期的端口 ACL 规则。

端口 ACL 规则优先级和应用程序优先级 (高级)

核心概念

端口 ACL 中的每个端口 ACL 规则都有一个名为“Priority”的属性。 规则根据其优先级按顺序应用。 以下核心原则定义规则优先级:

-

优先级数越低,优先级越高。 也就是说,如果多个端口 ACL 规则相互矛盾,则优先级较低的规则将获胜。

-

规则操作不会影响优先级。 也就是说,与 NTFS ACL ((例如) )不同,这里没有“拒绝始终优先于允许”等概念。

-

在同一优先级 (相同的数值) ,不能有两个具有相同方向的规则。 此行为可防止假设的情况,即可以定义具有同等优先级的“拒绝”和“允许”规则,因为这将导致歧义或冲突。

-

冲突定义为具有相同优先级和相同方向的两个或多个规则。 如果两个端口 ACL 规则在不同级别上应用的优先级和方向相同,并且这些级别部分重叠,则可能会发生冲突。 也就是说,可能有一个对象 (例如,vmNIC) 属于这两个级别的范围。 重叠的常见示例是同一网络中的 VM 网络和 VM 子网。

将多个端口 ACL 应用于单个实体

由于端口 ACL 可以应用于 (或不同级别的不同 VMM 网络对象,如前面) 所述,单个 VM 虚拟网络适配器 (vmNIC) 可能属于多个端口 ACL 的范围。 在此方案中,将应用来自所有端口 ACL 的端口 ACL 规则。 但是,这些规则的优先级可能有所不同,具体取决于本文后面提到的几个新的 VMM 微调设置。

注册表设置

这些设置在 VMM 管理服务器上的以下键下定义为Windows注册表中的 Dword 值:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\设置

请注意,所有这些设置都会影响整个 VMM 基础结构中端口 ACL 的行为。

有效的端口 ACL 规则优先级

在本讨论中,我们将介绍将多个端口 ACL 作为有效规则优先级应用于单个实体时端口 ACL 规则的实际优先级。 请注意,VMM 中没有用于定义或查看有效规则优先级的单独设置或对象。 它是在运行时中计算的。

可在两种全局模式中计算有效规则优先级。 注册表设置切换模式:

PortACLAbsolutePriority

此设置的可接受值为 0 (零) 或 1,其中 0 表示默认行为。

相对优先级 (默认行为)

若要启用此模式,请将注册表中的 PortACLAbsolutePriority 属性设置为值 0 (零) 。 如果未在注册表中定义设置,则此模式也适用, (即,如果未) 创建该属性。

在此模式下,除了前面所述的核心概念外,还适用以下原则:

-

将保留同一端口 ACL 中的优先级。 因此,在每个规则中定义的优先级值在 ACL 中被视为相对值。

-

应用多个端口 ACL 时,其规则将应用到存储桶中。 附加到给定对象) 的同一 ACL (规则在同一存储桶中一起应用。 特定存储桶的优先级取决于将端口 ACL 附加到的对象。

-

在此处,在全局设置 ACL 中定义的任何规则 (无论在端口 ACL 中定义的优先级如何,) 始终优先于应用到 vmNIC 等的 ACL 中定义的规则。 换句话说,会强制执行层分隔。

最终,有效规则优先级可能与在端口 ACL 规则属性中定义的数字值不同。 下面是有关如何强制执行此行为以及如何更改其逻辑的详细信息。

-

可以更改三个“特定于对象”的级别 ((即 vmNIC、VM 子网和 VM 网络) 优先级)的顺序。

-

无法更改全局设置的顺序。 它始终采用最高优先级 (或顺序 = 0) 。

-

对于其他三个级别,可以将以下设置设置为介于 0 和 3 之间的数字值,其中 0 是最高优先级 (等于全局设置) 3 是最低优先级:

-

PortACLVMNetworkAdapterPriority (默认值为 1)

-

PortACLVMSubnetPriority (默认值为 2)

-

PortACLVMNetworkPriority (默认值为 3)

-

-

如果将相同的值 (0 到 3) 分配给这些多个注册表设置,或者如果将值分配到 0 到 3 范围之外,则 VMM 将故障回复到默认行为。

-

-

执行排序的方式是更改有效规则优先级,以便在更高级别上定义的 ACL 规则获得更高的优先级 (即较小的数值) 。 计算有效 ACL 时,每个相对规则优先级值都会被特定于级别的值或“步骤”“颠簸”。

-

特定于级别的值是分隔不同级别的“步骤”。 默认情况下,“步骤”的大小为 10000,由以下注册表设置配置:

PortACLLayerSeparation

-

这意味着,在此模式下,ACL 中的任何单个规则优先级 (即被视为相对) 的规则不能超过以下设置的值:

默认情况下,PortACLLayerSeparation (为 10000)

配置示例

假设所有设置都有其默认值。 (前面介绍了这些内容。)

-

我们有一个附加到 vmNIC (PortACLVMNetworkAdapterPriority = 1) 的 ACL。

-

此 ACL 中定义的所有规则的有效优先级由 10000 (PortACLLayerSeparation 值) 。

-

我们在此 ACL 中定义一个将优先级设置为 100 的规则。

-

此规则的有效优先级为 10000 + 100 = 10100。

-

该规则优先于优先级大于 100 的同一 ACL 中的其他规则。

-

该规则将始终优先于在 VM 网络和 VM 子网级别附加的 ACL 中定义的任何规则。 (这是事实,因为这些级别被视为) 的“较低”级别。

-

该规则永远不会优先于在全局设置 ACL 中定义的任何规则。

此模式的优点

-

多租户方案具有更好的安全性,因为由全局设置级别的 Fabric 管理员 (定义的端口 ACL 规则) 始终优先于租户本身定义的任何规则。

-

任何端口 ACL 规则冲突 (即,由于层分离,会自动阻止) 歧义。 可以非常轻松地预测哪些规则将有效以及原因。

此模式的警告

-

灵活性较低。 如果定义规则 (例如,全局设置中“拒绝发往端口 80 的所有流量”) ,则永远无法在下层 (创建更精细的豁免,例如,“仅在此运行合法 Web 服务器的 VM 上允许端口 80”) 。

相对优先级

若要启用此模式,请将注册表中的 PortACLAbsolutePriority 属性设置为值 1。

在此模式下,除了前面所述的核心概念外,还适用以下原则:

-

如果对象属于多个 ACL 的范围(例如 VM 网络和 VM 子网) ) (,则在任何附加的 ACL 中定义的所有规则均按统一顺序应用 (或作为单个存储桶) 。 没有级别分离,也没有任何“颠簸”。

-

所有规则优先级都被视为绝对优先级,与在每个规则优先级中定义的相同。 换句话说,每个规则的有效优先级与在规则本身中定义的优先级相同,在应用之前 VMM 引擎不会对其进行更改。

-

上一部分中所述的所有其他注册表设置均不起作用。

-

在此模式下,ACL 中的任何单个规则优先级 (即被视为绝对) 的规则优先级不能超过 65535。

配置示例

-

在全局设置 ACL 中,定义优先级设置为 100 的规则。

-

在附加到 vmNIC 的 ACL 中,定义优先级设置为 50 的规则。

-

在 vmNIC 级别定义的规则优先级,因为它具有更高的优先级 (即较低的数值) 。

此模式的优点

-

更灵活。 可以在较低级别创建全局设置规则的“一次性”豁免 (例如 VM 子网或 vmNIC) 。

此模式的警告

-

规划可能会变得更加复杂,因为没有级别分离。 并且可以在任何级别上创建一个规则来替代在其他对象上定义的其他规则。

-

在多租户环境中,安全性可能会受到影响,因为租户可以在 VM 子网级别创建一个规则,以替代由 Fabric 管理员在全局设置级别定义的策略。

-

规则冲突 (即,不自动消除) 的歧义并可能发生。 VMM 只能在同一 ACL 级别防止冲突。 它无法防止附加到不同对象的 ACL 之间的冲突。 如果出现冲突,因为 VMM 无法自动修复冲突,因此会停止应用规则并引发错误。