原始发布日期: 2023 年 5 月 9 日

KB ID:5025885

重要说明 应应用 2025 年 7 月 8 日发布的 Windows 安全更新或更高版本的更新,作为每月常规更新过程的一部分。

本文所适用的组织应开始评估针对公开披露的安全启动旁路的缓解措施,该旁路可能会被 BlackLotus UEFI bootkit 利用。 此外,你可能想要采取主动的安全措施或开始为推出进行准备。 请注意,此恶意软件需要对设备进行物理或管理访问。

警告 在设备上启用此问题的缓解措施(意味着已应用缓解措施)后,如果继续在该设备上使用安全启动,将会无法还原它。 即使磁盘重新格式化也不会删除吊销(如果已应用)。 在将本文中概述的吊销应用到设备之前,请注意所有可能的影响并进行全面测试。

本任务的内容

摘要

本文介绍了针对公开披露的安全启动安全功能旁路(该旁路使用了由 CVE-2023-24932 跟踪的 BlackLotus UEFI bootkit)的保护、如何启用缓解措施,以及关于可引导媒体的指导。 bootkit 是一种恶意程序,旨在尽早加载到设备的启动序列中,以控制作系统启动。

安全启动 由 Microsoft 建议用于通过 Windows 内核受信任启动序列从统一可扩展固件接口 (UEFI) 创建安全且受信任的路径。 安全启动有助于防止启动序列中的 bootkit 恶意软件。 禁用安全启动会导致设备面临被 bootkit 恶意软件感染的风险。 修复 CVE-2023-24932 中所述的安全启动绕过需要撤消启动管理器。 这可能会导致一些设备启动配置出现问题。

CVE-2023-24932 中详述的安全启动绕过的缓解措施包含在 2024 年 7 月 9 日发布的 Windows 安全更新及更高版本更新中。 但在默认情况下,不启用这些缓解措施。 通过这些更新,我们建议你开始评估环境中的这些更改。 更新时机部分中介绍了完整的计划。

在启用这些缓解措施之前,应全面查看本文中的详细信息,并确定是必须启用缓解措施,还是等待 Microsoft 将来提供的更新。 如果选择启用缓解措施,则必须验证设备是否已更新并准备就绪,并了解本文中所述的风险。

采取操作

|

对于此版本,应遵循以下步骤: 步骤 1:在所有受支持的版本上安装 2025 年 7 月 8 日发布的 Windows 安全更新或更高版本。 步骤 2:评估更改及其对环境的影响。 步骤 3:强制实施更改。 |

影响范围

启用了安全启动保护的所有 Windows 设备都会受到 BlackLotus bootkit 的影响。 缓解措施适用于 Windows 的受支持版本。 有关完整列表,请参阅 CVE-2023-24932。

了解风险

恶意软件风险: 若如本文所述发生 BlackLotus UEFI bootkit 攻击,攻击者必须获得设备上的管理权限或获得对设备的物理访问权限。 这可以通过物理或远程访问设备来实现,例如使用虚拟机监控程序访问 VM/云。 攻击者通常会使用此漏洞继续控制他们已可以访问并可能操纵的设备。 本文中的缓解措施具有预防性,但无法纠正。 如果设备已泄露,请与安全提供商联系以获取帮助。

恢复媒体: 如果在应用缓解措施后遇到设备问题,并且设备无法启动,则可能无法从现有媒体启动或恢复设备。 需要更新恢复或安装媒体,以便它能够与应用了缓解措施的设备配合使用。

固件问题: 当 Windows 应用本文中所述的缓解措施时,它必须依赖于设备的 UEFI 固件来更新安全启动值(更新将应用于数据库密钥 [DB] 和禁止签名密钥 [DBX])。 在某些情况下,我们会遇到未能更新的设备。 我们正在与设备制造商合作,以在尽可能多的设备中测试这些关键更新。

注释 请首先在环境中按设备类对单个设备测试这些缓解措施,以检测可能的固件问题。 在确认已评估环境中的所有设备类之前,请不要广泛部署。

BitLocker 恢复: 一些设备可能会进入 BitLocker 恢复。 在启用缓解之前,请务必保留 BitLocker 恢复密钥 的副本。

已知问题

固件问题:并非所有设备固件都将成功更新安全启动数据库或 DBX。 在我们已知的案例中,我们已将问题报告给设备制造商。 有关所记录事件的详细信息,请参阅 KB5016061:安全启动数据库和 DBX 变量更新事件。 请与设备制造商联系以获取固件更新。 如果设备不受支持,Microsoft 建议升级设备。

已知固件问题:

注释 以下已知问题不会影响并且不会阻止安装 2025 年 7 月 8 日或更高版本的更新。 在大多数情况下,在存在已知问题的情况下,缓解措施不适用。 请参阅每个已知问题中已标注的详细信息。

-

具有 Sure Start Security 的 HP 设备: 这些设备需要 HP 提供的最新固件更新才能安装缓解措施。 在更新固件之前,会阻止缓解措施。 从 HP 支持页面安装最新的固件更新 - 官方 HP 驱动程序和软件下载| HP 支持。

-

基于 Arm64 的设备: 由于基于 Qualcomm 的设备存在已知的 UEFI 固件问题,这些缓解措施会被阻止。 Microsoft 正在与 Qualcomm 合作来解决此问题。 Qualcomm 将向设备制造商提供修补程序。 请与设备制造商联系,以确定是否提供解决此问题的修补程序。 Microsoft 将添加检测,以允许在检测到修复后的固件时在设备上应用缓解措施。 如果基于 Arm64 的设备没有 Qualcomm 固件,请配置以下注册表项以启用缓解措施。

注册表子项

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

键值名称

SkipDeviceCheck

数据类型

REG_DWORD

数据

1

-

Apple:具有 Apple T2 安全芯片的 Mac 计算机支持安全启动。 但更新与 UEFI 安全相关的变量仅在 macOS 更新过程中可用。 Boot Camp 用户应在 Windows 中看到与这些变量相关的事件 ID 为 1795 的事件日志条目。 有关此日志条目的详细信息,请参阅 KB5016061:安全启动 DB 和 DBX 变量更新事件。

-

VMware:在基于 VMware 的虚拟化环境中,使用基于 x86 的处理器且启用了安全启动的 VM 在应用缓解措施后将无法启动。 Microsoft 正在与 VMware 协调以解决此问题。

-

基于 TPM 2.0 的系统: 由于 TPM 度量的已知兼容性问题,运行 Windows Server 2012 和 Windows Server 2012 R2 的这些系统无法部署 2024 年 7 月 9 日或更高版本安全更新中发布的缓解措施。 2024 年 7 月 9 日或更高版本的安全更新将阻止受影响系统上的缓解措施 #2 (启动管理器) 和 #3 (DBX 更新) 。 Microsoft 已意识到此问题,炳辉在将来发布更新以取消阻止基于 TPM 2.0 的系统。 要检查 TPM 版本,请右键单击“开始”,单击 “运行”,然后键入 tpm.msc。 在“TPM 制造商信息”下的中心窗格右下方,应会看到“规范版本”的值。

-

Symantec 终结点加密: 安全启动缓解无法应用于已安装 Symantec 终结点加密的系统。 Microsoft 和 Symantec 已意识到此问题,并将在以后的更新中解决。

此版本的准则

对于此版本,请执行以下两个步骤。

步骤 1:安装 Windows 安全更新 在受支持的 Windows 设备上安装 2025 年 7 月 8 日发布的 Windows 每月安全更新或更高版本的更新。 这些更新包括针对 CVE-2023-24932 的缓解措施,但默认情况下未启用。 无论是否计划部署缓解措施,所有 Windows 设备都应完成此步骤。

步骤 2:评估更改 我们建议你执行以下操作:

-

了解允许更新安全启动数据库和更新启动管理器的前两个缓解措施。

-

查看更新的计划。

-

开始针对环境中具有代表性的设备测试前两个缓解措施。

-

开始规划部署。

步骤 3:强制实施更改

我们鼓励你了解“了解风险”部分中所述的风险。

-

了解对恢复和其他可启动媒体的影响。

-

开始测试第三个缓解措施,它会取消信任用于以前所有 Windows 启动管理器的签名证书。

缓解部署指南

在按照这些步骤应用缓解措施之前,请在受支持的 Windows 设备上安装 2025 年 7 月 8 日发布的 Windows 月度服务更新或更高版本的更新。 此更新包括适用于 CVE-2023-24932 的缓解措施,但默认情况下未启用。 所有 Windows 设备都应完成此步骤,而不考虑是否计划启用缓解措施。

注释 如果使用 BitLocker,请确保已备份 BitLocker 恢复密钥。 可以从管理员命令提示符运行以下命令,并记下 48 位数字密码:

manage-bde -protectors -get %systemdrive%

要部署更新并应用吊销,请执行以下步骤:

-

将更新后的证书定义安装到数据库。

此步骤会将“Windows UEFI CA 2023”证书添加到 UEFI“安全启动签名数据库”(DB)。 通过将此证书添加到数据库,设备固件将会信任由此证书签名的启动应用程序。

-

设置 regkey 以执行 DB 更新。 为此,请以管理员身份打开命令提示符窗口,分别键入以下命令,然后按 Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

以管理员身份运行以下 PowerShell 命令,并验证数据库是否已成功更新。 此命令应返回 True。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

注意 如果设备上启用了虚拟安全模式功能,则可能需要重启。 这包括 Credential Guard、Device Guard 和 Windows Hello 等功能。

-

-

更新设备上的启动管理器。

此步骤将在设备上安装使用“Windows UEFI CA 2023”证书签名的启动管理器应用程序。

-

设置 regkey 以安装“'Windows UEFI CA 2023”签名启动管理器。 为此,请以管理员身份打开命令提示符窗口,分别键入以下命令,然后按 Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

以管理员身份装载 EFI 分区,以做好检查准备:

mountvol s: /s

-

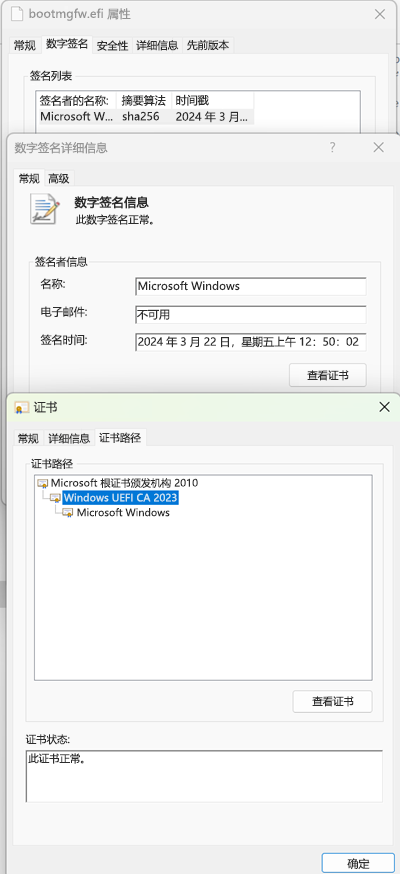

验证“s:\efi\microsoft\boot\bootmgfw.efi”文件是否由“Windows UEFI CA 2023”证书签名。 为此,请按以下步骤操作:

-

单击“开始”,在“搜索”框中键入命令提示符,然后单击“命令提示符”。

-

在“命令提示符”窗口中,键入下列命令,然后按 Enter。

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

在文件管理器中,右键单击文件 C:\bootmgfw_2023.efi,单击“属性”,然后选择 “数字签名” 选项卡。

-

在“签名”列表中,确认证书链包含 Windows UEFI 2023 CA。 证书链应与以下屏幕截图匹配:

-

-

-

启用吊销。

UEFI 禁止列表 (DBX) 用于阻止加载不受信任的 UEFI 模块。 在此步骤中,更新 DBX 会将“Windows 生产 CA 2011”证书添加到 DBX。 这将导致不再信任由此证书签名的所有启动管理器。

警告:在应用第三个缓解之前,请创建可用于启动系统的恢复 U 盘。 有关如何执行此操作的信息,请参阅“更新 Windows 安装媒体”部分。

如果系统进入不可启动状态,请按照“恢复过程”部分中的步骤将设备重置为预吊销状态。

-

将“Windows 生产 PCA 2011”证书添加到安全启动 UEFI 禁止列表 (DBX)。 为此,请以管理员身份打开命令提示符窗口,分别键入以下命令,然后按 Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

通过在事件日志中查找事件 1037,验证是否已成功应用安装和吊销列表。 有关事件 1037 的信息,请参阅 KB5016061:安全启动 DB 和 DBX 变量更新事件。 或以管理员身份运行以下 PowerShell 命令,并确保它返回 True:

[System.Text.Encoding]::ASCII。GetString((Get-SecureBootUEFI dbx).bytes) - 匹配“Microsoft Windows 生产 PCA 2011”

-

-

将 SVN 更新应用到固件。 步骤 2 中部署的启动管理器内置了新的自吊销功能。 启动管理器开始运行时,它会通过将存储在固件中的安全版本号 (SVN) 与内置于启动管理器中的 SVN 进行比较来执行自我检查。 如果启动管理器 SVN 低于存储在固件中的 SVN,则启动管理器将拒绝运行。 此功能可防止攻击者将启动管理器回滚到较旧的未更新版本。 在将来的更新中,当在启动管理器中修复了重大安全问题时,SVN 编号将在启动管理器和固件更新中递增。 这两个更新将在同一累积更新中发布,以确保修补的设备受到保护。 每次更新 SVN 时,都需要更新任何可启动媒体。 从 2024 年 7 月 9 日的更新开始,SVN 在启动管理器和固件更新中递增。 固件更新是可选的,可以通过执行此步骤来应用:

-

将 SVN 更新应用到固件。 为此,请以管理员身份打开命令提示符窗口,分别键入以下命令,然后按 Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

更新 Windows 安装媒体

注释 创建可启动 USB 优盘时,务必使用 FAT32 文件系统格式化驱动器。

可以按照以下步骤使用创建恢复驱动器 应用程序。 此媒体可用于重新安装设备,如果出现硬件故障等重大问题,你将能够使用恢复驱动器重新安装 Windows。

-

转到已应用 2025 年 7 月 8 日或更高版本更新的设备, (更新安全启动 DB) 的第一个缓解步骤。

-

在“开始”菜单中,搜索“创建恢复驱动器”控制面板小程序,然后按照说明创建恢复驱动器。

-

装载新创建的闪存驱动器(例如,驱动器 "D:")后,以管理员身份运行以下命令。 键入以下每个命令,然后按 Enter:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

如果通过使用动态更新来更新 Windows 安装媒体 指导来管理环境中的可安装媒体,请按照这些步骤操作。 这些附加步骤将创建可启动闪存驱动器,它使用由 "Windows UEFI CA 2023" 签名证书签名的启动文件。

-

转到已应用 2025 年 7 月 8 日或更高版本更新的设备, (更新安全启动 DB) 的第一个缓解步骤。

-

按照以下链接中的步骤创建包含 2025 年 7 月 8 日或更高版本的更新的媒体:使用动态更新更新 Windows 安装媒体

-

将媒体内容放置在 USB 拇指驱动器上,并将拇指驱动器装载为驱动器号。 例如,将拇指驱动器装载为“D:”。

-

以管理员身份从命令窗口运行以下命令。 键入以下每个命令,然后按 Enter。

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

如果设备在应用缓解措施后将安全启动设置重置为默认设置,则设备将不会启动。 要解决此问题,可以使用包含在 2024 年 7 月 9 日更新中的修复应用程序将“Windows UEFI CA 2023”证书重新应用于数据库(缓解措施 #1)。

注释 不要在“已知问题”部分中所述的设备或系统上使用此修复应用程序。

-

转到已应用 2025 年 7 月 8 日或更高版本更新的设备。

-

在命令窗口中,使用以下命令(假定 U 盘为“D:”驱动器)将恢复应用复制到 U 盘。 分别键入每个命令,然后按 Enter:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi D:\efi\boot\bootx64.efi

-

在已将安全启动设置重置为默认值的设备上,插入 U 盘,重启设备并从 U 盘启动。

更新时间

更新将按如下所示发布:

-

初始部署阶段 此阶段从 2023 年 5 月 9 日发布的更新开始,并提供了基本缓解措施以及启用这些缓解措施的手动步骤。

-

第二个部署 此阶段从 2023 年 7 月 11 日发布的更新开始,其中添加了简化的步骤,以启用问题缓解措施。

-

评估阶段 此阶段从 2024 年 4 月 9 日开始,并添加了其他启动管理器缓解措施。

-

部署阶段 此阶段于 2024 年 7 月开始。 客户现在应开始应用缓解措施并更新介质。

-

强制阶段 强制实施阶段会将缓解措施设为永久性内容。 此阶段的日期将在以后公布。

注意 可以根据需要修改发布计划。

此阶段已被 2024 年 4 月 9 日 Windows 安全更新版本和更高版本的更新所取代。

此阶段已被 2024 年 4 月 9 日 Windows 安全更新版本和更高版本的更新所取代。

在此阶段中,我们要求你在环境中测试这些更改,以确保更改在具有代表性的示例设备上正常工作,并获得更改体验。

注释 我们将会向安全启动禁止列表 (DBX) 添加“Windows 生产 PCA 2011”签名证书,以取消信任由此证书签名的所有启动管理器,而不是像在以前的部署阶段那样详尽列出和取消信任易受攻击的启动管理器。 这是一种更可靠的方法,可用于确保取消信任所有以前的启动管理器。

汇报 2024 年 4 月 9 日发布的 Windows 及更高版本更新,请添加以下内容:

-

三个新的缓解措施,可用于替换 2023 年发布的缓解措施。 新的缓解措施控件包括:

-

用于将“Windows UEFI CA 2023”证书部署到安全启动数据库,以添加由对此证书签名的 Windows 启动管理器的信任的控件。 请注意,早期的 Windows 更新可能已安装“Windows UEFI CA 2023”证书。

-

用于部署由“Windows UEFI CA 2023”证书签名的启动管理器的控件。

-

用于将“Windows 生产 PCA 2011”添加到安全启动 DBX 的控件,这会阻止由此证书签名的所有 Windows 启动管理器。

-

-

能够独立地分阶段启用缓解措施部署,以便根据需要更好地控制在环境中部署缓解措施。

-

这些缓解措施是互锁的,因此无法按错误的顺序部署它们。

-

当设备应用缓解措施时,用于了解设备状态的其他事件。 有关事件的更多详细信息,请参阅 KB5016061:安全启动 DB 和 DBX 变量更新事件

在此阶段,我们鼓励客户开始部署缓解措施和管理任何媒体更新。 更新包括以下更改:

-

添加了对安全版本号 (SVN) 以及在固件中设置更新后的 SVN 的支持。

下面概述了要在企业中部署的步骤。

注意 本文后续更新的其他指南。

-

将第一个缓解措施部署到企业中的所有设备或企业中的托管设备组。 其中包括:

-

选择加入将“Windows UEFI CA 2023”签名证书添加到设备固件的第一个缓解措施。

-

监视设备是否已成功添加“Windows UEFI CA 2023”签名证书。

-

-

部署将更新的启动管理器应用到设备的第二个缓解措施。

-

更新与这些设备一起使用的任何恢复或外部可启动媒体。

-

部署第三个缓解措施,通过将“Windows Production CA 2011”证书添加到固件中的 DBX,从而启用吊销该证书。

-

部署第四个将安全版本号 (SVN) 更新到固件的缓解措施。

执行阶段不会在 2026 年 1 月之前开始,在此阶段开始之前,我们将在本文中至少提前 6 个月发出警告。 当针对强制阶段发布更新时,它们将包括以下内容:

-

通过将“Windows 生产 PCA 2011”证书添加到支持设备上的安全启动 UEFI 禁止列表 (DBX),将会自动撤销该证书。 在将 Windows 更新安装到所有受影响的系统后,这些更新将以编程方式强制实施,并且没有可禁用的选项。

与 CVE-2023-24932 相关的 Windows 事件日志错误

KB5016061:安全启动 DB 和 DBX 变量更新事件 中详细介绍了与更新 DB 和 DBX 相关的 Windows 事件日志条目。

下表列出了与应用缓解措施相关的“成功”事件。

|

缓解步骤 |

事件 ID |

注意 |

|

正在应用 DB 更新 |

1036 |

已将 PCA2023 证书添加到数据库。 |

|

正在更新启动管理器 |

1799 |

已应用 PCA2023 签名的启动管理器。 |

|

正在应用 DBX 更新 |

1037 |

已应用取消信任 PCA2011 签名证书的 DBX 更新。 |

常见问题解答 (FAQ)

-

请参阅“恢复过程”部分以恢复设备。

-

按照“故障排除启动问题”部分中的指南进行操作。

在应用吊销之前,请使用 2024 年 7 月 9 日当天或之后发布的更新来更新所有 Windows 操作系统。 应用吊销后,可能无法启动任何尚未更新到最低为 2024 年 7 月 9 日发布的更新的 Windows 版本。 按照“故障排除启动问题”部分中的指南进行操作。

请参阅“故障排除启动问题”部分。

排查启动问题

应用全部三项缓解措施后,设备固件将不会使用由 Windows 生产 PCA 2011 签名的启动管理器启动。 固件报告的启动失败是特定于设备的。 请参阅“恢复过程”部分。

恢复过程

如果应用缓解措施时出现问题,并且无法启动设备,或需要从外部媒体(如拇指驱动器或 PXE 启动)启动,请尝试以下建议:

-

禁用安全启动。 此过程因设备制造商和型号而有所不同。 进入设备 UEFI BIOS 菜单并导航到“安全启动”设置并将其禁用。 有关此过程的具体信息,请查看设备制造商提供的文档。 要了解更多详细信息,请参阅禁用安全启动。

-

将安全启动密钥重置为出厂默认值。

如果设备支持将安全启动密钥重置为出厂默认值,请立即执行此操作。

注释 一些设备制造商为安全启动变量同时提供了“清除”和“重置”选项,在这种情况下,应使用“重置”。 其目的是将安全启动变量切换会制造商默认值。

设备应会立即启动,但请注意,它容易受到启动工具包恶意软件的攻击。 请确保完成此恢复过程的第 5 步,以重新启用安全启动。

-

尝试从系统磁盘启动 Windows。

-

登录到 Windows。

-

从管理员命令提示符运行以下命令,以还原 EFI 系统启动分区中的启动文件。 分别键入每个命令,然后按 Enter:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

运行 BCDBoot 将返回“已成功创建启动文件”。 显示此消息后,重启设备以返回 Windows。

-

-

如果步骤 3 未成功恢复设备,请重新安装 Windows。

-

从现有恢复媒体启动设备。

-

继续使用恢复媒体安装 Windows。

-

登录到 Windows。

-

重启 Windows 以验证设备是否重新启动到 Windows。

-

-

重新启用安全启动并重启设备。 进入设备 UEFI 菜单,导航到“安全启动”设置并将其启用。 有关此过程的具体信息,请查看设备制造商提供的文档。 有关详细信息,请参阅“重新启用安全启动”部分。

参考

-

有关应用 DBX 更新时生成的事件,请参阅 KB5016061:解决易受攻击和已吊销的启动管理器问题。

本文中提到的第三方产品由 Microsoft 以外的其他公司提供。 对于这些产品的性能或可靠性,我们不作任何暗示保证或其他形式的保证

我们提供了第三方联系信息,以便你寻求技术支持。 该联系信息如有更改,恕不另行通知。 我们不保证此第三方联系信息的准确性。

|

更改日期 |

更改说明 |

|

2025 年 10 月 21 日 |

|

|

2025 年 9 月 8 日 |

|

|

2025 年 7 月 10 日 |

|

|

2025 年 6 月 24 日 |

|

|

2025 年 5 月 5 日 |

|

|

2025 年 2 月 13 日 |

|

|

2025 年 1 月 24 日 |

|

|

2024 年 7 月 9 日 |

|

|

2024 年 4 月 9 日 |

|

|

2023 年 12 月 16 日 |

|

|

2023 年 5 月 15 日 |

|

|

2023 年 5 月 11 日 |

|

|

2023 年 5 月 10 日 |

|

|

2023 年 5 月 9 日 |

|

|

2023 年 6 月 27 日 |

|

|

2023 年 7 月 11 日 |

|

|

2023 年 8 月 25 日 |

|