摘要

Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) 的系統管理員現在可以在 VMM 中集中建立和管理 Hyper-V 埠存取控制清單 (ACL) 。

其他相關資訊

如需 System Center 2012 R2 Virtual Machine Manager 更新彙總套件 8 的詳細資訊,請按一下下列文章編號以檢視 Microsoft 知識庫中的文章:

3096389 System Center 2012 R2 更新彙總套件 8 Virtual Machine Manager

詞彙

我們在網路管理區域中新增下列新概念,改善了Virtual Machine Manager物件模型。

-

埠存取控制清單 (埠 ACL) 附加至各種 VMM 網路原始檔的物件,用來描述網路安全性。 埠 ACL 可做為存取控制專案或 ACL 規則的集合。 ACL 可以附加至任何數位 (零或以上的 VMM 網路原始) ,例如 VM 網路、VM 子網、虛擬網路介面卡或 VMM 管理伺服器本身。 ACL 可以包含 ACL 規則的任何數位 (零或以上的) 。 每個相容的 VMM 網路原始 (VM 網路、VM 子網、虛擬網路介面卡或 VMM 管理伺服器) 可以附加一個埠 ACL 或無。

-

埠存取控制專案或 ACL 規則 描述篩選原則的物件。 多個 ACL 規則可以存在於相同的埠 ACL,並根據其優先順序套用。 每個 ACL 規則完全對應到一個埠 ACL。

-

全域設定 描述套用至基礎結構中所有 VM 虛擬網路介面卡之埠 ACL 的虛擬概念。 全域設定沒有個別的物件類型。 相反地,全域設定埠 ACL 會附加至 VMM 管理伺服器本身。 VMM 管理伺服器物件可以有一個埠 ACL 或無。

如需先前可用之網路管理區域中物件的相關資訊,請參閱Virtual Machine Manager網路物件基礎。

我可以使用這項功能做什麼?

透過在 VMM 中使用 PowerShell 介面,您現在可以採取下列動作:

-

定義埠 ACL 及其 ACL 規則。

-

規則會套用至 Hyper-V 伺服器上的虛擬切換埠,做為 Hyper-V 術語中的「延伸埠 ACLs」 (VMNetworkAdapterExtendedAcl) 。 這表示它們只能套用至 Windows Server 2012 R2 (和 Hyper-V Server 2012 R2) 主機伺服器。

-

VMM 不會建立 VMNetworkAdapterAcl) (的「舊版」Hyper-V 埠 ACL。 因此,您無法使用 VMM 將埠 ACL 套用至Windows Server 2012 (或Hyper-V Server 2012) 主機伺服器。

-

使用此功能在 VMM 中定義的所有埠 ACL 規則都是 TCP) 的狀態 (。 您無法使用 VMM 為 TCP 建立無狀態的 ACL 規則。

如需 Windows Server 2012 R2 Hyper-V 中延伸埠 ACL 功能的詳細資訊,請參閱使用 Windows Server 2012 R2 的延伸埠存取控制清單建立安全性原則。

-

-

將埠 ACL 附加至全域設定。 這會套用到所有 VM 虛擬網路介面卡。 只有完整的系統管理員才能使用。

-

附加建立至 VM 網路、VM 子網或 VM 虛擬網路介面卡的埠 ACL。 適用于 SSU (的完整系統管理員、租使用者系統管理員和自助使用者) 。

-

檢視及更新在個別 VM vNIC 上設定的埠 ACL 規則。

-

刪除埠 ACL 及其 ACL 規則。

本文稍後將詳細說明這些動作的每個動作。 請注意,這項功能僅透過 PowerShell Cmdlet 公開,除了「合規性」狀態) 外,不會反映在 VMM 主機 UI (中。

我無法使用這項功能做什麼?

-

在多個實例之間共用 ACL 時,管理/更新單一實例的個別規則。 所有規則都會在其父 ACL 內集中管理,並套用至附加 ACL 的任何位置。

-

將多個 ACL 附加至實體。

-

在 Hyper-V 父項磁碟分割區 (管理 OS) 中,將埠 ACL 套用至虛擬網路介面卡 (vNIC) 。

-

建立包含 TCP 或 UDP) 以外的 IP 層級通訊協定 (埠 ACL 規則。

-

將埠 ACL 套用至邏輯網路、網路網站 (邏輯網路定義) 、子網 vLAN,以及其他先前未列出的 VMM 網路原始值。

如何?使用此功能?

定義新埠 ACL 及其埠 ACL 規則

您現在可以使用 PowerShell Cmdlet 直接在 VMM 中建立 ACL 及其 ACL 規則。

建立新的 ACL

新增下列新 PowerShell Cmdlet: New-SCPortACL –名稱<字串> [–描述<字串>] –名稱:埠 ACL 的名稱 –描述:埠 ACL (選用參數的描述) Get-SCPortACL 擷取所有埠 ACLS –名稱:依名稱 選擇性篩選 –識別碼:依標識 符範例命令進行選擇性篩選

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

定義埠 ACL 的埠 ACL 規則

每個埠 ACL 都包含一組埠 ACL 規則。 每個規則都包含不同的參數。

-

名稱

-

描述

-

類型:輸入/輸出 (套用 ACL 的方向)

-

動作:允許/拒絕 (ACL 的動作,不論是允許流量或封鎖流量)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

通訊協定:TCP/Udp/任何 (注意:VMM 定義的埠 ACL 不支援 IP 層級通訊協定。 Hyper-V.) 仍會原生支援它們

-

優先順序:1 – 65535 (最低數位具有最高優先順序) 。 此優先順序相對於套用此套用的圖層。 (根據優先順序套用 ACL 規則的詳細資訊,以及附加 ACL 的物件如下.)

新增的 PowerShell Cmdlet

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <inbound |輸出> -動作<允許|拒絕> -優先順序<uint16> -通訊協定<Tcp |Udp |任何> [-SourceAddressPrefix <字串:IPAddress |IPSubnet>] [-SourcePortRange <string:X|X-Y|任何>] [-DestinationAddressPrefix <字串:IPAddress |IPSubnet>] [-DestinationPortRange <字串:X|X-Y|任何>] Get-SCPortACLrule 會擷取所有埠 ACL 規則。

-

名稱:選擇性地依名稱篩選

-

識別碼:選擇性地依識別碼篩選

-

PortACL:選擇性地依埠 ACL 篩選

範例命令

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

連接和中斷連結埠 ACLs

ACL 可附加至下列專案:

-

全域設定 (適用于所有 VM 網路介面卡。 只有完整的系統管理員才能執行此動作。)

-

VM 網路 (完整系統管理員/租使用者系統管理員/SSU 可以執行此動作。)

-

VM 子網 (完整系統管理員/租使用者系統管理員/SSU 可以執行此動作。)

-

虛擬網路介面卡 (完整系統管理員/租使用者系統管理員/SSU 可以執行此動作。)

全域設定

這些埠 ACL 規則適用于基礎結構中的所有 VM 虛擬網路介面卡。 現有的 PowerShell Cmdlet 已更新為附加和中斷連結埠 ACL 的新參數。 Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL:將指定的埠 ACL 設定為全域設定的新選用參數。

-

RemovePortACL:新的選用參數,可從全域設定中移除任何已設定的埠 ACL。

Get-SCVMMServer:傳回傳回物件中已設定的埠 ACL。 範例命令

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM 網路

這些規則將會套用到所有連線至此 VM 網路的 VM 虛擬網路介面卡。 現有的 PowerShell Cmdlet 已更新為附加和中斷連結埠 ACL 的新參數。 New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [其餘的參數] -PortACL: 新的選用參數,可讓您在建立期間指定 VM 網路的埠 ACL。 Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [其餘的參數] -PortACL:新的選用參數,可讓您將埠 ACL 設定為 VM 網路。 -RemovePortACL:新的選用參數,可從 VM 網路移除任何已設定的埠 ACL。 Get-SCVMNetwork:傳回傳回物件中已設定的埠 ACL。 範例命令

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM 子網

這些規則將會套用到所有連線至此 VM 子網的 VM 虛擬網路介面卡。 現有的 PowerShell Cmdlet 已更新為附加和中斷連結埠 ACL 的新參數。New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [其餘的參數] -PortACL:新的選用參數,可讓您在建立期間指定 VM 子網的埠 ACL。 Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [其餘的參數] -PortACL:新的選用參數,可讓您將埠 ACL 設定為 VM 子網。 -RemovePortACL:新的選用參數,可從 VM 子網移除任何已設定的埠 ACL。 Get-SCVMSubnet:傳回傳回物件中已設定的埠 ACL。 範例命令

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

VM 虛擬網路介面卡 (vmNIC)

現有的 PowerShell Cmdlet 已更新為附加和中斷連結埠 ACL 的新參數。 New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [其餘的參數] -PortACL:新的選用參數,可讓您在建立新的 vNIC 時,將埠 ACL 指定到虛擬網路介面卡。 Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [其餘的參數] -PortACL:新的選用參數,可讓您將埠 ACL 設定為虛擬網路介面卡。 -RemovePortACL:新的選用參數,可從虛擬網路介面卡移除任何已設定的埠 ACL。 Get-SCVirtualNetworkAdapter:傳回傳回物件中已設定的埠 ACL。 範例命令

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

套用埠 ACL 規則

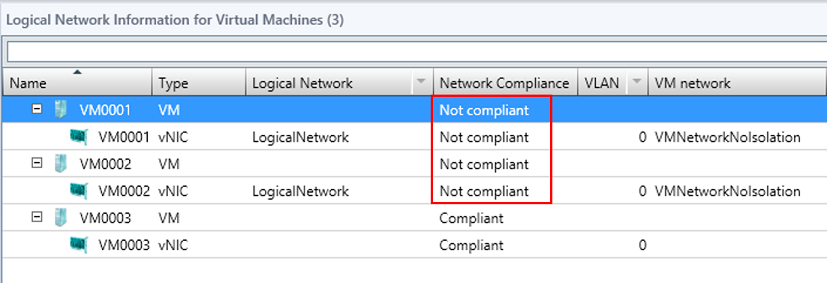

當您附加埠 ACL 後重新整理 VM 時,您會注意到 VM 的狀態在 Fabric 工作區的虛擬機器檢視中顯示為「不相容」。 (若要切換到虛擬機器檢視,您必須先流覽到 [ 邏輯網路 ] 節點或 [布料] 工作區) 的 邏輯切換 節點。 請注意,VM 重新整理會依排程自動在背景 () 。 因此,即使您未明確地重新整理 VM,VM 最終仍會進入不相容的狀態。

檢視埠 ACL 規則

若要檢視 ACL 和 ACL 規則,您可以使用下列 PowerShell Cmdlet。

新增的 PowerShell Cmdlet

擷取埠 ACLs 參數設定 1。 若要取得全部或名稱:Get-SCPortACL [-Name <>] 參數設定 2。 若要透過識別碼取得:Get-SCPortACL -Id <> [-Name <>] 擷取埠 ACL 規則 參數設定 1。 全部或依名稱:Get-SCPortACLrule [-Name <>] 參數設定 2。 依識別碼:Get-SCPortACLrule -Id <> Parameter set 3。 依 ACL 物件:Get-SCPortACLrule – PortACL <NetworkAccessControlList>

更新埠 ACL 規則

當您更新附加到網路介面卡的 ACL 時,變更會反映在所有使用該 ACL 的網路介面卡實例中。 對於附加至 VM 子網或 VM 網路的 ACL,所有連線到該子網的網路介面卡實例都會隨變更一併更新。 注意 在個別網路介面卡上更新 ACL 規則,是在單一嘗試的最佳作法配置中平行執行。 因任何原因無法更新的介面卡會標示為「安全性不相容」,而工作完成時會出現錯誤訊息,指出網路介面卡未成功更新。 此處的「安全性不相容」指的是預期與實際 ACL 規則不相符。 配接器將具有「不相容」的合規性狀態以及相關的錯誤訊息。 如需有關修復不相容虛擬機器的詳細資訊,請參閱上一節。

新增的 PowerShell Cmdlet

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule> <PortACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound |輸出}] [-Action <PortACLRuleAction> {Allow |Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp |Udp |Any}] Set-SCPortACL:變更埠 ACL 描述。

-

描述:更新描述。

Set-SCPortACLrule:變更埠 ACL 規則參數。

-

描述:更新描述。

-

類型:更新套用 ACL 的方向。

-

動作:更新 ACL 的動作。

-

通訊協定:更新套用 ACL 的通訊協定。

-

優先順序:更新優先順序。

-

SourceAddressPrefix:更新來源位址首碼。

-

SourcePortRange:更新來源埠範圍。

-

DestinationAddressPrefix:更新目的地位址前置詞。

-

DestinationPortRange:更新目的地埠範圍。

刪除埠 ACL 和埠 ACL 規則

只有附加 ACL 沒有相依性時,才能刪除 ACL。 相依性包括附加至 ACL 的 VM 網路/VM 子網/虛擬網路介面卡/全域設定。 當您嘗試使用 PowerShell Cmdlet 刪除埠 ACL 時,Cmdlet 會偵測埠 ACL 是否已附加至任何相依性,並會傳回適當的錯誤訊息。

移除埠 ACL

已新增新的 PowerShell Cmdlet: Remove-SCPortACL -PortACL <NetworkAccessControlList>

移除埠 ACL 規則

已新增新的 PowerShell Cmdlet: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> 請注意,刪除 VM 子網/VM 網路/網路介面卡會自動移除與該 ACL 的關聯。 您也可以藉由變更個別的 VMM 網路物件,將 ACL 與 VM 子網/VM 網路/網路介面卡解除關聯。 若要這麼做,請使用 Set-Cmdlet 搭配 -RemovePortACL 參數,如先前各節所述。 在此情況下,埠 ACL 會與個別網路物件中斷連結,但不會從 VMM 基礎結構中刪除。 因此,日後可以重複使用。

ACL 規則的頻外變更

如果我們執行頻外 (OOB) 使用原生 Hyper-V Cmdlet(例如 Add-VNetworkAdapterExtendedAcl) )來變更 Hyper-V 虛擬切換埠 (的 ACL 規則,VM 重新整理會將網路介面卡顯示為「安全性不相容」。 The network adapter can then be remediated from VMM as described in the "Applying port ACLs" section. 不過,補救會覆寫 VMM 以外定義的所有埠 ACL 規則,以及 VMM 預期的規則。

埠 ACL 規則優先順序和應用程式優先順序 (進階)

核心概念

埠 ACL 中的每個埠 ACL 規則都有一個名為「優先順序」的屬性。 規則會根據其優先順序來套用。 下列核心原則定義規則優先順序:

-

優先順序數位越低,優先順序越高。 也就是說,如果多個埠 ACL 規則互相對齊,優先順序較低的規則就會優先。

-

規則動作不會影響優先順序。 也就是說,與 NTFS ACL (例如) 不同,這裡並沒有像「拒絕一律優先于允許」這樣的概念。

-

在相同的優先順序 (相同的數值) ,您不能有兩個具有相同方向的規則。 此行為可避免一種假設的情況,在這種狀況中,一個規則可以定義為相同優先順序的「拒絕」和「允許」規則,因為這會導致不明確或衝突。

-

衝突定義為具有相同優先順序和相同方向的兩個或多個規則。 如果兩個埠 ACL 規則在兩個不同等級套用的 ACL 中具有相同的優先順序和方向,且這些等級部分重迭,可能會發生衝突。 也就是說,可能有一個物件 (例如,vmNIC) 落在這兩個層級的範圍內。 重迭的常見範例是相同網路中的 VM 網路和 VM 子網。

將多個埠 ACL 套用至單一實體

由於埠 ACL 可以套用至 (或不同層級的不同 VMM 網路物件,如先前) 所述,單一 VM 虛擬網路介面卡 (vmNIC) 可能會落入多個埠 ACL 的範圍。 在此案例中,會套用來自所有埠 ACL 的埠 ACL 規則。 不過,這些規則的優先順序可能會有所不同,這取決於本文稍後提到的數個新 VMM 微調設定。

登錄設定

在 VMM 管理伺服器上的下列機碼下,這些設定在 Windows登錄中定義為 Dword 值:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\設定 請注意,所有這些設定都會影響整個 VMM 基礎結構中的埠 ACL 行為。

有效埠 ACL 規則優先順序

在此討論中,我們會將多個埠 ACL 套用到單一實體做為有效規則優先順序時,描述埠 ACL 規則的實際優先順序。 請注意,VMM 中沒有可以定義或檢視有效規則優先順序的個別設定或物件。 它會在執行時間中計算。 有兩種全域模式可以計算有效的規則優先順序。 模式是由登錄設定切換:

PortACLAbsolutePriority 此設定可接受的值為 0 (零) 或 1,其中 0 表示預設行為。

相對優先順序 (預設行為)

若要啟用此模式,請將登錄中的 PortACLAbsolutePriority 屬性設為 0 (零) 。 如果登錄 (中未定義此設定,則) 未建立屬性時,也會套用此模式。 在此模式中,除了先前描述的核心概念以外,也適用下列原則:

-

會保留相同埠 ACL 內的優先順序。 因此,在每個規則中定義的優先順序值會視為 ACL 內的相對值。

-

當您套用多個埠 ACL 時,其規則會套用到貯體中。 附加至指定物件) 之相同 ACL (的規則會在同一個貯體中一起套用。 特定貯體的優先順序取決於連接埠 ACL 的物件。

-

在此處,全域設定中定義的任何規則 ACL (,無論其在埠 ACL 中定義的優先順序為何,) 一律優先于套用至 vmNIC 之 ACL 中定義的規則,依此類此類之。 換句話說,系統會強制執行圖層分隔。

最終,有效規則優先順序可能與您在埠 ACL 規則屬性中定義的數值不同。 進一步瞭解如何強制執行此行為,以及如何變更其邏輯。

-

可變更三個「物件特定」層級 (的順序:vmNIC、VM 子網和 VM 網路) 優先順序。

-

無法變更全域設定的順序。 它一律採用最高優先順序 (或順序 = 0) 。

-

對於其他三個層級,您可以將下列設定設為 0 到 3 之間的數值,其中 0 是最高優先順序 (等於全域設定) ,而 3 為最低優先順序:

-

PortACLVMNetworkAdapterPriority (預設值為 1)

-

PortACLVMSubnetPriority (預設值為 2)

-

PortACLVMNetworkPriority (預設值為 3)

-

-

如果您將相同的值 (0 到 3) 指派給這些多個登錄設定,或者如果您指派 0 到 3 範圍以外的值,VMM 將無法回到預設行為。

-

-

強制執行排序的方式是變更有效的規則優先順序,如此一來,在較高層級定義的 ACL 規則就會收到較高的優先順序 (,也就是較小的數值) 。 計算有效 ACL 時,每個相對規則優先順序值都會被層級特定值或「步驟」「緩衝」。

-

層級特定值是分隔不同層級的「步驟」。 根據預設,「步驟」的大小為 10000,並由下列登錄設定:

PortACLLayerSeparation

-

這表示在此模式中,ACL (內的任何個別規則優先順序,即視為相對) 的規則不可超過下列設定的值:

PortACLLayerSeparation 預設 (10000)

設定範例

假設所有設定都有其預設值。 (這些是先前的描述。)

-

我們有附加至 vmNIC (PortACLVMNetworkAdapterPriority = 1) 的 ACL。

-

此 ACL 中定義之所有規則的有效優先順序會被 10000 (PortACLLayerSeparation 值) 。

-

我們在此 ACL 中定義的優先順序設為 100 的規則。

-

此規則的有效優先順序是 10000 + 100 = 10100。

-

規則的優先順序會高於相同 ACL 中優先順序大於 100 的規則。

-

規則一律會優先于 VM 網路和 VM 子網層級附加之 ACL 中所定義的任何規則。 (這是真的,因為那些被視為「較低」的階層) 。

-

規則永遠不會優先于全域設定 ACL 中定義的任何規則。

此模式的優點

-

多租使用者案例的安全性較佳,因為由全域 設定 層級的 Fabric 系統管理員 (所定義的埠 ACL 規則) 一律優先于任何由租使用者自行定義的規則。

-

任何埠 ACL 規則 (衝突,也就是因為圖層分隔,會自動防止不明確) 。 預測哪些規則會有效以及為什麼是很容易的。

此模式的警告

-

彈性較低。 如果您定義規則 (例如全域設定中的「拒絕所有流量到埠 80」) ,您永遠無法在較下層建立更精細的免除規則 (例如「僅在此執行合法網頁伺服器的 VM 上允許埠 80」) 。

相對優先順序

若要啟用此模式,請將登錄中的 PortACLAbsolutePriority 屬性設為 1。 在此模式中,除了先前所述的核心概念外,也適用下列原則:

-

如果物件屬於多個 ACL (的範圍,例如 VM 網路和 VM 子網) ,任何附加 ACL 中定義的所有規則都會以統一順序套用 (或做為單一貯體) 。 沒有層級分隔,也沒有「緩衝」。

-

所有規則優先順序都視為絕對,與每個規則優先順序中所定義的完全一樣。 換句話說,每個規則的有效優先順序與規則本身所定義的相同,且 VMM 引擎在套用前並不會變更。

-

上一節所述的所有其他登錄設定都沒有作用。

-

在此模式中,ACL (中的任何個別規則優先順序,即視為絕對) 的規則優先順序不可超過 65535。

設定範例

-

在全域設定 ACL 中,您定義的優先順序設為 100 的規則。

-

在附加至 vmNIC 的 ACL 中,您定義的優先順序設為 50 的規則。

-

vmNIC 層級定義的規則優先順序,因為它具有較高的優先順序 (,也就是較低的數值) 。

此模式的優點

-

更有彈性。 您可以在較低層級建立全域設定規則的「一次性」免除, (例如 VM 子網或 vmNIC) 。

此模式的警告

-

規劃可能會變得更複雜,因為沒有層級分隔。 而且在任何層級上都可以有一個規則來覆寫其他物件上定義的其他規則。

-

在多租使用者環境中,安全性可能會受到影響,因為租使用者可以在 VM 子網層級建立規則,覆寫 Fabric 系統管理員在全域設定層級定義的原則。

-

規則衝突 (即不會自動排除模糊) ,而且可能會發生。 VMM 只能避免相同 ACL 層級的衝突。 它無法防止附加至不同物件之 ACL 之間的衝突。 如果發生衝突,因為 VMM 無法自動修正衝突,因此會停止套用規則,並且會傳回錯誤。