摘要

強力攻擊是 Windows 電腦現今三大攻擊方式之一。 不過,Windows 裝置目前不允許鎖定內建的本機系統管理員帳戶。 這會建立在沒有適當網路區段或是否有入侵偵測服務的情況下,內建的本機系統管理員帳戶可能會遭受無限的強力攻擊,以嘗試判斷密碼。 這可以透過網路使用遠端桌面通訊協定 (RDP) 來完成。 如果密碼長度不長或不復雜,則使用新式 CPU 和 GPU 來執行這類攻擊所花費的時間會變得愈長。

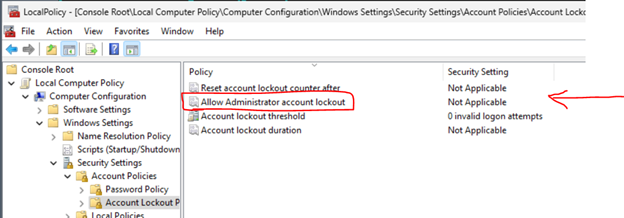

為了防止進一步的強力攻擊,我們針對系統管理員帳戶實作帳戶鎖定。 從 2022 年 10 月 11 日或更新版本的 Windows 累積更新開始,將會有一個可啟用內建本機系統管理員帳戶鎖定的本機原則。 您可以在本機電腦原則\電腦設定\Windows 設定\安全性設定\帳戶原則\帳戶鎖定原則下找到此原則。

對於現有電腦,使用本機或網域 GPO 將此值設定為 [啟用 ] 將可讓您鎖定內建的本機系統管理員帳戶。 這類環境也應該考慮在 [帳戶鎖定原則] 底下設定其他三個原則。 我們的比較基準建議是將它們設定為 2010/10/10。 這表示在 10 分鐘內嘗試 10 次失敗之後,帳戶會遭到鎖定,而鎖定會持續 10 分鐘。 之後,帳戶就會自動解除鎖定。

注意 新的鎖定行為只會影響網路記錄,例如 RDP 嘗試。 主機登入仍然會在鎖定期間允許。

對於 Windows 11、版本 22H2 上的新電腦,或包含 2022 年 10 月 11 日 Windows 累積更新的任何新電腦,在初始設定之前,這些設定預設會在系統設定時設定。 當 SAM 資料庫第一次在新電腦上即時化時,就會發生這種情況。 因此,如果新電腦已設定完成,之後又安裝了 10 月更新,則預設不會安全。 它會需要如先前所述的原則設定。 如果您不希望這些原則套用到您的新電腦,您可以設定此本機原則或建立群組原則,以套用「允許系統管理員帳戶鎖定」的停用設定。

此外,如果使用內建的本機系統管理員帳戶,我們現在會在新電腦上強制執行密碼複雜度。 密碼必須至少有三種基底字元類型的兩個, (小寫、大寫和數位) 。 這有助於進一步保護這些帳戶,避免因遭受強力攻擊而遭盜用。 不過,如果您想要使用較不復雜的密碼,您仍然可以在 本機電腦原則\電腦設定\Windows 設定\安全性設定\帳戶原則\密碼原則中設定適當的密碼原則。

詳細資訊

新增的變更支援內建本機系統管理員帳戶的 DOMAIN_LOCKOUT_ADMINS和DOMAIN_PASSWORD_COMPLEX 標幟。 如需詳細資訊,請 參閱 ntsecapi.h) DOMAIN_PASSWORD_INFORMATION (。

|

價值 |

意義 |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

允許內建的本機系統管理員帳戶從網路記錄檔鎖定。 |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

密碼必須包含至少下列兩種類型的字元:

|