|

變更日期 |

變更描述 |

|---|---|

|

2024 年 3 月 10 日 |

修訂了每月時程表以增加更多強化相關內容,並已移除時程表中的 2024 年 2 月專案,因為它沒有加強相關性。 |

簡介

硬化是我們持續安全策略的重要元素,可在您專注於工作時協助保護您的財產。 從晶片到雲端,越來越有創意的網路威脅會盡可能地以弱點為目標。 您是否看過我們在 Windows 訊息中心強化功能上的出版物? 其中一些最近強制執行的專案包括DCOM驗證硬化和Netjoin:網域加入硬化。 讓我們來檢閱未來幾個月中正在強化的易受攻擊區域。

附註: 本文會隨著時間更新,以提供有關強化變更和時程表的最新資訊。 上次更新:2024 年 3 月 10 日。

一目了然地強化變更

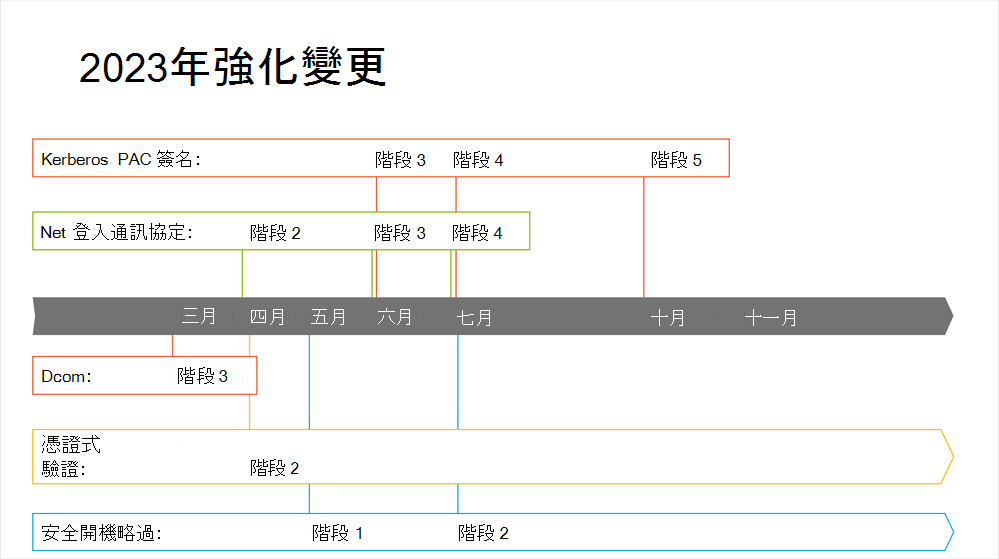

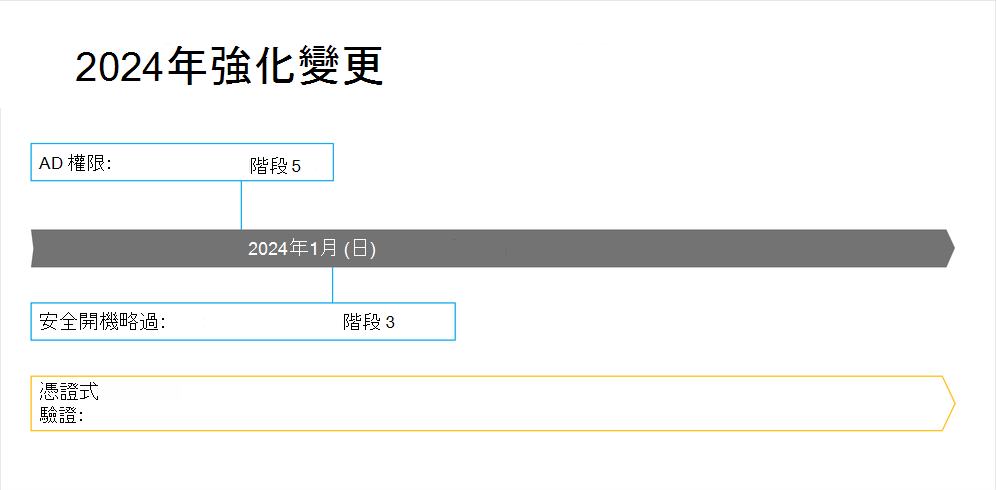

檢閱視覺時程表,以專注於您感興趣的特定變更。 尋找下列各個階段的詳細數據。

圖 1: 2023 年進行之硬化變更的可視化時程表。

圖二: 2024 年進行之硬化變更的可視化時程表。

逐月硬化變更

請參閱每個月所有後續硬化變更的詳細數據,以協助您規劃每個階段和最終強制執行。

-

Netlogon 通訊協議變更KB5021130 |階段 2

初始強制執行階段。 將值 0 設定為 RequireSeal 登錄子機碼,以移除停用 RPC 封存的功能。 -

憑證式驗證KB5014754 |階段 2

拿掉 停用 模式。

-

安全開機略過保護KB5025885 |階段 1

初始部署階段。 Windows 匯報 於 2023 年 5 月 9 日或之後發行,解決 CVE-2023-24932 中討論的弱點、Windows 開機組件的變更,以及兩個可手動套用的撤銷檔案, (程式代碼完整性原則和更新的安全開機不允許清單 (DBX) ) 。

-

Netlogon 通訊協議變更KB5021130 |階段3

根據預設,強制執行。 除非您明確設定為 [兼容模式],否則 RequireSeal 子機碼將會移至 [強制執行] 模式。 -

Kerberos PAC Signatures KB5020805 |階段3

第三個部署階段。 將 KrbtgtFullPacSignature 子機碼設為 0 值,即可移除停用 PAC 簽章加法的功能。

-

Netlogon 通訊協議變更KB5021130 |階段 4

最後強制執行。 2023 年 7 月 11 日發行的 Windows 更新會移除將 RequireSeal 登錄子機碼值設定為 1 的功能。 這會啟用 CVE-2022-38023 的強制階段。 -

Kerberos PAC Signatures KB5020805 |階段 4

初始強制執行模式。 拿掉為 KrbtgtFullPacSignature 子機碼設定值 1 的功能,並移至強制執行模式做為預設 (KrbtgtFullPacSignature = 3) ,您可以使用明確的稽核設定覆寫。 -

安全開機略過保護KB5025885 |階段 2

第二個部署階段。 2023 年 7 月 11 日或之後發行的 Windows 版 匯報 包括撤銷檔案的自動化部署、用來報告是否成功撤銷部署的新事件記錄事件,以及適用於 WinRE 的 SafeOS 動態更新套件。

-

Kerberos PAC Signatures KB5020805 |階段 5

完整強制執行階段。 拿掉登錄子機碼 KrbtgtFullPacSignature 的支援、移除稽核 模式的支援,以及所有沒有新 PAC 簽章的服務票證將被拒絕驗證。

-

安全開機略過保護KB5025885 |階段3

第三個部署階段。 此階段將新增其他開機管理員緩和措施。 此階段最快將于 2024 年 4 月 9 日開始。

-

安全開機略過保護KB5025885 |階段3

強制強制強制執行階段。 在所有受影響且沒有停用選項的系統上安裝 Windows 更新之後,將會以程式設計方式強制執行撤銷 (程式碼完整性開機原則和安全開機不允許清單)。

-

憑證式驗證 KB5014754 |階段3

完整強制執行模式。 如果憑證無法強對應,則會拒絕驗證。

取得最新消息

請在 Windows 訊息中心加上書籤,以輕鬆找到最新的更新和提醒。 如果您是具有 Microsoft 365 系統管理中心 存取權的 IT 系統管理員,請在 Microsoft 365 系統管理中心 上設定 Email 喜好設定,以接收重要通知和更新。