Microsoft Intune 針對 IT 管理更新的 Windows 裝置的安全開機方法

Applies To

原始發布日期: 2025年12月4日

KB ID:5073196

本文提供以下指引:

-

組織擁有自己的 IT 部門,負責管理 Windows 裝置和更新。

注意:如果您是擁有個人 Windows 裝置的個人,請參閱「Windows 裝置適合家庭用戶、企業及學校,並使用Microsoft管理的更新」。

此支援的可用性

-

2025 年 11 月 11 日:針對仍支援的 Windows 11 與 Windows 10 版本。

|

變更日期 |

變更說明 |

|---|---|

|

2026年3月9日 |

已從「套用於」區塊移除不支援的 Windows 10 版本。 |

|

2026年3月4日 |

新增 Windows 11,版本 25H2 於「適用」清單 |

|

2026年2月4日 |

已知問題已解決 |

|

2025年12月17日 |

新增已知問題區塊 |

本文內容:

簡介

本文件說明使用 Microsoft Intune 部署、管理及監控安全啟動憑證更新的支援方式。 場景包括:

-

觸發裝置部署的能力

-

一個可以選擇加入/退出高信心分類的設定

-

一個可以選擇加入/退出 Microsoft 管理更新的設定

Microsoft Intune 配置方法

此方法提供使用 Microsoft Intune 的安全開機設定,網域管理員可設定以部署安全啟動更新至所有已加入網域的 Windows 用戶端。 此外,還可透過選擇加入/退出設定管理兩個安全啟動輔助。

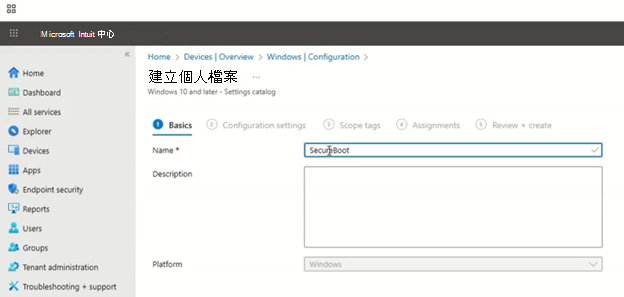

在 Microsoft Intune 中,

-

在「裝置 」>「管理裝置」中,選擇設定。

-

選擇 建立 並選擇 新政策。

-

請到右側窗格建立 個人檔案 。

-

用 Windows 10 及更新版本填補平台。

-

-

在設定檔類型下選擇設定目錄。

-

開始建立個人檔案時,先給該檔案取個名字。 在這個例子中,我們使用「Secure Boot」作為名稱。 按下 下一個。

-

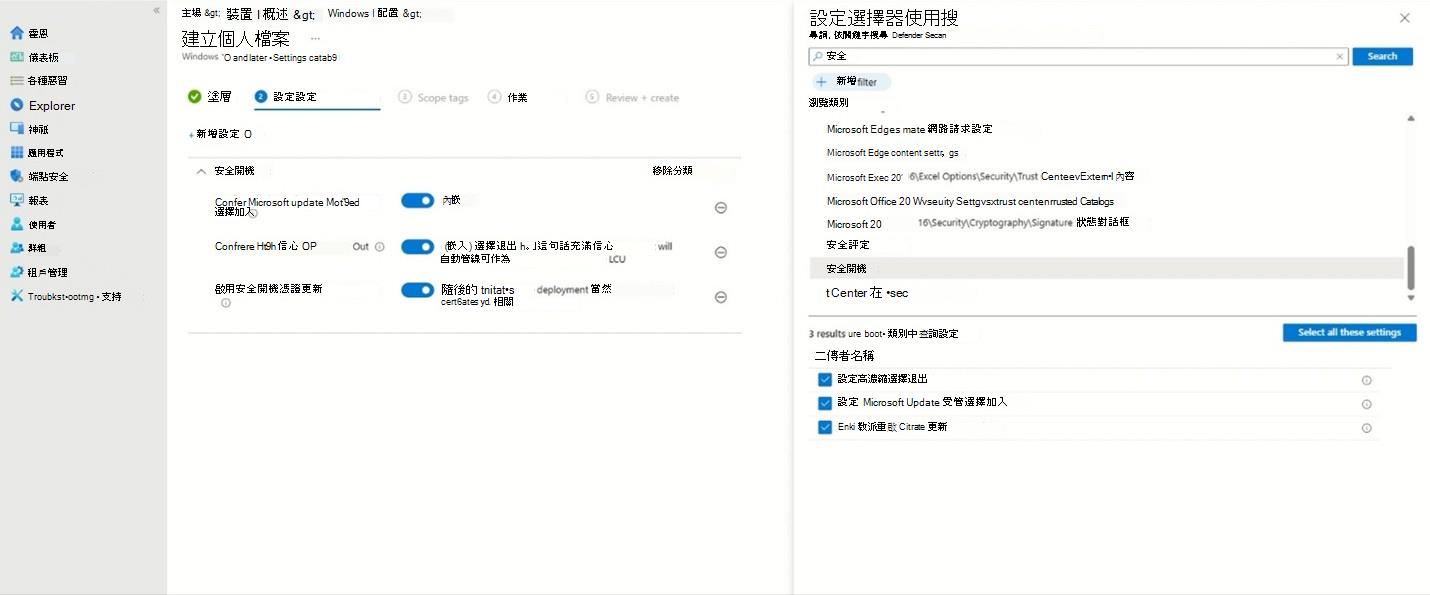

在 設定設定中,選擇新增設定 ,然後使用設定選擇器搜尋「安全開機」來找到安全開機設定。 你應該會在安全開機類別看到三個設定。 這些設定與安全開機登錄表金鑰更新中描述相同:Windows 裝置與 IT 管理更新,以及 群組原則 物件 (GPO) Windows 裝置安全開機方法文件中所述。

-

預設為啟用 Secureboot 憑證匯報。

-

以下所述的選擇加入與退出設定可依照您的環境與部署需求進行配置。

-

-

完成會使用這些設定的裝置設定檔。

場景描述

設定 Microsoft Update 受管選擇加入

Microsoft Intune 設定名稱:配置 Microsoft Update 受管理選擇加入

說明: 此政策允許企業參與由 Microsoft 管理的安全啟動憑證更新的 受控功能推廣 。

-

啟用:Microsoft 協助將憑證部署至已註冊的裝置。

-

預設) (停用 :無法參與受控推出。

要求:

-

裝置必須將所需的診斷資料傳送給 Microsoft。 詳情請參閱 「在你的組織中配置 Windows 診斷資料」- Windows 隱私 |Microsoft Learn。

-

對應於註冊表鍵 MicrosoftUpdateManagedOptIn。

設定高信心 Opt-Out

Microsoft Intune 設定名稱:設定高信心 Opt-Out

說明: 此政策控制安全開機憑證更新是否透過 Windows 每月的安全及非安全更新自動套用。 Microsoft 驗證能處理安全開機變數更新的裝置,將作為累積的每月更新一部分接收這些更新並自動套用。 由於並非所有硬體與韌體組合都能被徹底驗證,Microsoft 依賴針對性的測試與診斷資料來判斷裝置準備度。 只有具備足夠診斷資料的裝置才能高信心地考慮;若某裝置無法取得診斷資料,則無法高信心地分類。

-

啟用:透過每月更新自動部署被封鎖。

-

預設) (停用 :已驗證更新結果的裝置,將自動在每月更新中獲得憑證更新。

備註:

-

預期裝置已確認能成功處理更新。

-

設定此政策以管理每月更新的自動部署。

-

對應於註冊金鑰 HighConfidenceOptOut。

啟用 Secureboot 憑證匯報

Microsoft Intune 設定名稱:啟用 Secureboot 憑證匯報

說明: 此政策控制 Windows 是否會在裝置上啟動安全開機憑證部署程序。

-

啟用:Windows 自動開始部署更新的安全開機憑證。

-

預設) (停用 :Windows 不會自動部署憑證。

備註:

-

處理此設定的任務每 12 小時執行一次。 部分更新可能需要重新啟動才能安全完成。

-

憑證一旦套用到韌體上,就無法從 Windows 中移除。 清除憑證必須透過韌體介面完成。

-

對應登錄檔金鑰 AvailableUpdates。

已知問題

徵兆

透過 Microsoft Intune Mobile 裝置管理 (MDM) 部署的安全啟動設定目前在 Pro 版的 Windows 10 和 Windows 11 上被封鎖。

-

嘗試套用這些政策會導致 Microsoft Intune 錯誤代碼 65000。

-

事件日誌可能會記錄POLICYMANAGER_E_AREAPOLICY_NOTAPPLICABLEINEDITION,表示此功能在此版本中無法使用。

解決方案

Microsoft Intune 授權服務於 2026 年 1 月 27 日更新,允許在 Windows 10 及 Windows 11 的 Pro 版本上部署安全開機設定。 在此日期之前取得 Microsoft Intune 授權的裝置,必須續約以解決此問題。 授權會自動每個月續約,因此此問題將於2026年2月27日前解決所有裝置。 為了立即解決此問題,您可以代表使用者執行以下指令, (在使用者的上下文) 下,在裝置上續約授權:

-

ClipDLS.exe 移除訂閱

-

ClipRenew.exe

資源

另請參閱 安全開機登錄鍵更新:Windows 裝置與 IT 管理更新 ,以詳細說明 UEFICA2023Status 與 UEFICA2023Error 登錄檔鍵以監控裝置結果。

請參閱 安全開機資料庫與 DBX 變數更新事件 ,了解了解裝置狀態、裝置屬性及裝置桶 ID 的事件。 請特別注意事件頁面中描述的1801年與1808年事件。