重要 定期的な月次更新プロセスの一環として、2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムを適用する必要があります。

この記事は、BlackLotus UEFI ブートキットによって利用される、公開されているセキュア ブート バイパスに対する緩和策の評価を開始する必要がある組織に適用されます。 さらに、積極的なセキュリティ スタンスをとったり、ロールアウトの準備を開始したりすることもできます。 このマルウェアには、デバイスへの物理的アクセスまたは管理アクセスが必要であることに注意してください。

注意 この問題の軽減策がデバイスで有効になると、軽減策が適用され、そのデバイスでセキュア ブートを使用し続ける場合、元に戻すことはできません。 既に失効が適用されている場合、ディスクを再フォーマットしても失効は削除されません。 この記事で説明されている失効をデバイスに適用する前に、考えられるすべての影響を認識し、徹底的にテストしてください。

この資料の内容

要約

この記事では、CVE-2023-24932 で追跡されている BlackLotus UEFI ブートキットを使用したセキュア ブート セキュリティ機能バイパスの公開に対する保護と、起動可能なメディアで軽減策とガイダンスを有効にする方法について説明します。 ブートキットは、オペレーティング システムの起動を制御するために、デバイスのブート シーケンスのできるだけ早い段階で読み込まれるように設計された悪意のあるプログラムです。

セキュア ブートは、Unified Extensible Firmware Interface (UEFI) から Windows カーネルのトラスト ブート シーケンスを介して安全で信頼できるパスを作成するために Microsoft によって推奨されています。 セキュア ブートは、ブート シーケンスにおけるブートキット マルウェアの防止に役立ちます。 セキュア ブートを無効にすると、デバイスがブートキット マルウェアに感染する危険にさらされます。 CVE-2023-24932 で説明されているセキュア ブート バイパスを修正するには、ブート マネージャーを取り消す必要があります。 これにより、一部のデバイスのブート構成に問題が発生する可能性があります。

CVE-2023-24932 に詳述されているセキュア ブート バイパスに対する軽減策は、2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムに含まれています。 ただし、これらの軽減策は既定では有効になっていません。 これらの更新により、環境内での変更の評価を開始することをお勧めします。 完全なスケジュールについては、「更新のタイミング」セクションで説明されています。

これらの軽減策を有効にする前に、この記事の詳細をよく確認し、軽減策を有効にする必要があるか、それとも Microsoft からの今後の更新プログラムを待つ必要があるかを判断する必要があります。 軽減策を有効にする場合は、デバイスが更新されて準備ができていることを確認し、この記事で説明されているリスクを理解する必要があります。

対処方法

|

このリリースでは、次の手順に従う必要があります: 手順 1: 2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムを、サポートされているすべてのバージョンにインストールします。 手順 2: 変更とそれが環境にどのような影響を与えるかを評価します。 手順 3: 変更を適用します。 |

影響の範囲

セキュア ブート保護が有効になっているすべての Windows デバイスは、BlackLotus ブートキットの影響を受けます。 軽減策は、サポートされているバージョンの Windows で利用できます。 完全なリストについては、CVE-2023-24932 を参照してください。

リスクの理解

マルウェア リスク: この記事で説明されている BlackLotus UEFI ブートキットの悪用を可能にするには、攻撃者がデバイスの管理者権限を取得するか、デバイスへの物理アクセスを取得する必要があります。 これは、デバイスに物理的にアクセスするか、ハイパーバイザーを使用して VM/クラウドにアクセスするなど、リモートでアクセスすることによって実行できます。 攻撃者は通常、この脆弱性を利用して、既にアクセスでき、操作できる可能性があるデバイスを引き続き制御します。 この記事の軽減策は予防的なものであり、是正的なものではありません。 デバイスが既に侵害されている場合は、セキュリティ プロバイダーに問い合わせてください。

回復メディア: 軽減策を適用した後にデバイスで問題が発生し、デバイスが起動できなくなった場合、デバイスを起動したり、既存のメディアから回復したりできない可能性があります。 軽減策が適用されたデバイスで動作するように、回復メディアまたはインストール メディアを更新する必要があります。

ファームウェアの問題: Windows がこの記事で説明されている軽減策を適用する場合、デバイスの UEFI ファームウェアに依存してセキュア ブート値を更新する必要があります (更新プログラムはデータベース キー (DB) と禁止された署名キー (DBX) に適用されます)。 場合によっては、更新に失敗するデバイスがあります。 デバイス製造元と協力して、これらの主要な更新プログラムをできるだけ多くのデバイスでテストしています。

メモ まず、環境内のデバイス クラスごとに 1 つのデバイスでこれらの軽減策をテストし、ファームウェアの問題の可能性を検出してください。 環境内のすべてのデバイス クラスが評価されていることを確認するまでは、広範囲に展開しないでください。

BitLocker 回復: 一部のデバイスでは BitLocker 回復が開始される場合があります。 軽減策を有効にする前に、BitLocker 回復キーのコピーを必ず保管してください。

既知の問題

ファームウェアの問題:すべてのデバイス ファームウェアがセキュア ブート DB または DBX を正常に更新できるわけではありません。 認識しているケースでは、デバイス製造元に問題を報告しました。 ログに記録されるイベントの詳細については、「KB5016061: セキュア ブート DB および DBX 変数更新イベント」を参照してください。 ファームウェアの更新については、デバイス製造元にお問い合わせください。 デバイスがサポートされていない場合、Microsoft はデバイスをアップグレードすることをお勧めします。

既知のファームウェアの問題:

メモ 次の既知の問題は影響を受けず、2024 年 4 月 9 日の更新プログラムのインストールを妨げるものではありません。 ほとんどの場合、既知の問題が存在すると軽減策は適用されません。 既知の各問題の吹き出しに書かれた詳細を参照してください。

-

HP: HP は、HP Z4G4 ワークステーション PC への軽減策のインストールに関する問題を特定し、今後数週間以内に更新された Z4G4 UEFI ファームウェア (BIOS) をリリースする予定です。 軽減策のインストールを確実に成功させるため、更新プログラムが利用可能になるまでデスクトップ ワークステーションではブロックされます。 お客様は、軽減策を適用する前に、常に最新のシステム BIOS に更新する必要があります。

-

Sure Start Security を備えた HP デバイス: これらのデバイスで軽減策をインストールするには、HP からの最新のファームウェア更新プログラムが必要です。 ファームウェアが更新されるまで、軽減策はブロックされます。 HP サポート ページから最新のファームウェア更新プログラムをインストールします — 公式 HP ドライバーおよびソフトウェア ダウンロード | HP サポート。

-

Arm64 ベースのデバイス: 軽減策は、Qualcomm ベースのデバイスに関する既知の UEFI ファームウェアの問題によりブロックされています。 Microsoft は Qualcomm と協力してこの問題に取り組んでいます。 Qualcomm はデバイス製造元に修正プログラムを提供します。 この問題の修正プログラムが利用可能かどうかを確認するには、デバイス製造元にお問い合わせください。 Microsoft は、修正されたファームウェアが検出されたときにデバイスに軽減策を適用できるようにする検出機能を追加します。 Arm64 ベースのデバイスに Qualcomm ファームウェアが搭載されていない場合は、次のレジストリ キーを構成して軽減策を有効にします。

レジストリ サブキー

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

キー値の名前

SkipDeviceCheck

データ型

REG_DWORD

データ

1

-

Apple: Apple T2 セキュリティ チップを搭載した Mac コンピューターは、セキュア ブートをサポートしています。 ただし、UEFI セキュリティ関連変数の更新は、macOS 更新の一部としてのみ利用できます。 Boot Camp ユーザーには、これらの変数に関連する Windows のイベント ID 1795 のイベント ログ エントリが表示されることが予想されます。 このログ エントリの詳細については、「KB5016061: セキュア ブート DB および DBX 変数更新イベント」を参照してください。

-

VMware: VMware ベースの仮想化環境では、セキュア ブートが有効になっている x86 ベースのプロセッサを使用する VM は、軽減策の適用後に起動に失敗します。 Microsoft は、この問題に対処するために VMware と協力しています。

-

TPM 2.0 ベースのシステム: Windows Server 2012 および Windows Server 2012 R2 を実行するこれらのシステムは、TPM 測定に関する既知の互換性問題のため、2024 年 4 月 9 日のセキュリティ更新プログラムでリリースされた軽減策を導入できません。 2024 年 4 月 9 日のセキュリティ更新プログラムは、影響を受けるシステム上の緩和策 #2 (ブート マネージャー) と #3 (DBX 更新プログラム) をブロックします。

Microsoft はこの問題を認識しており、TPM 2.0 ベースのシステムのブロックを解除するための更新プログラムが将来リリースされる予定です。

TPM のバージョンを確認するには、[スタート] を右クリックし、[実行] をクリックし、tpm.msc と入力します。 中央のウィンドウの右下にある [TPM 製造元情報] の下に、[仕様バージョン] の値が表示されます。 -

Symantec Endpoint Encryption: セキュア ブートの軽減策は、Symantec Endpoint Encryption がインストールされているシステムには適用できません。 Microsoft と Symantec は問題を認識しており、将来の更新で解決される予定です。

このリリースのガイドライン

このリリースでは、次の 2 つの手順に従います。

手順 1: Windows セキュリティ更新プログラムをインストールする

2024 年 4 月 9 日以降にリリースされた Windows 月例セキュリティ更新プログラムを、サポートされている Windows デバイスにインストールします。 これらの更新プログラムには CVE-2023-24932 に対する軽減策が含まれていますが、既定では有効になっていません。 軽減策を展開する予定があるかどうかに関係なく、すべての Windows デバイスでこの手順を完了する必要があります。

手順 2: 変更を評価する

次のことを行うことをお勧めします:

-

セキュア ブート DB の更新とブート マネージャーの更新を可能にする最初の 2 つの軽減策を理解します。

-

更新されたスケジュールを確認します。

-

環境の代表的なデバイスに対して最初の 2 つの軽減策のテストを開始します。

-

2024 年 7 月 9 日に予定される展開フェーズに向けて計画を開始します。

手順 3: 変更を適用する

「リスクの理解」セクションで指摘されているリスクを理解することをお勧めします。

-

回復および他の起動可能メディアへの影響を理解します。

-

以前のすべての Windows ブート マネージャーに使用された署名証明書を信頼しない 3 番目の軽減策のテストを開始します。

軽減策の展開ガイドライン

軽減策を適用するための次の手順に従う前に、2024 年 4 月 9 日以降にリリースされた Windows 月次サービス更新プログラムを、サポートされている Windows デバイスにインストールします。 この更新プログラムには CVE-2023-24932 に対する軽減策が含まれていますが、既定では有効になっていません。 軽減策を有効にする計画に関係なく、すべての Windows デバイスでこの手順を完了する必要があります。

メモ BitLocker を使用する場合は、BitLocker 回復キーがバックアップされていることを確認してください。 管理者のコマンド プロンプトから次のコマンドを実行し、48 桁の数字のパスワードをメモします。

manage-bde -protectors -get %systemdrive%

更新を展開し、失効を適用するには、次の手順に従います:

-

更新された証明書定義を DB にインストールします。

この手順では、"Windows UEFI CA 2023" 証明書を UEFI "セキュア ブート署名データベース" (DB) に追加します。 この証明書を DB に追加すると、デバイス ファームウェアは、この証明書によって署名されたブート アプリケーションを信頼します。

-

管理者コマンド プロンプトを開きレジストリ キーを設定し、次のコマンドの入力により DB の更新を実行します:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

重要 手順 2 と手順 3 に進む前に、必ずデバイスを 2 回再起動して更新プログラムのインストールを完了してください。

-

管理者として次の PowerShell コマンドを実行し、DB が正常に更新されたことを確認します。 このコマンドは True を返す必要があります。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

デバイスのブート マネージャーを更新します。

この手順では、"Windows UEFI CA 2023" 証明書で署名されたブート マネージャー アプリケーションをデバイスにインストールします。

-

管理者のコマンド プロンプトを開き、"Windows UEFI CA 2023" 署名付きブート マネージャーをインストールするようにレジストリ キーを設定します:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

デバイスを 2 回再起動します。

-

管理者として EFI パーティションをマウントし、検査できるように準備します。

mountvol s: /s

-

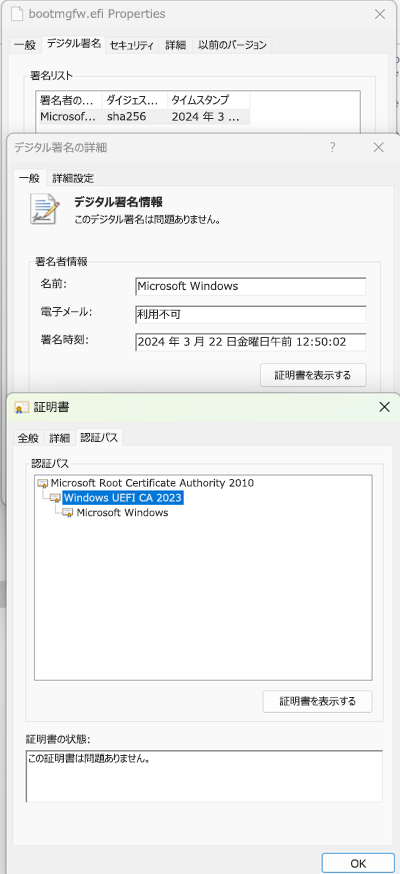

"s:\efi\microsoft\boot\bootmgfw.efi" ファイルが "Windows UEFI CA 2023" 証明書によって署名されていることを検証します。 これを行うには、次の手順を実行します。

-

[スタート] をクリックし、[検索] ボックスに「コマンド プロンプト」と入力し、[コマンド プロンプト] をクリックします。

-

[コマンド プロンプト] ウィンドウで次のコマンドを入力して Enter キーを押します:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

ファイル マネージャーで、C:\bootmgfw_2023.efi というファイルを右クリックし、[プロパティ] をクリックし、[デジタル署名] タブを選択します。

-

[署名] リストで、証明書チェーンに Windows UEFI CA 2023 が含まれていることを確認します。 証明書チェーンは、次のスクリーンショットと一致する必要があります:

-

-

-

失効を有効にします。

UEFI 禁止リスト (DBX) は、信頼できない UEFI モジュールの読み込みをブロックするために使用されます。 この手順では、DBX を更新すると、"Windows Production CA 2011" 証明書が DBX に追加されます。 これにより、この証明書によって署名されたすべてのブート マネージャーが信頼されなくなります。

警告: 3 つ目の軽減策を適用する前に、システムの起動に使用できる回復フラッシュ ドライブを作成します。 これを行う方法については、「Windows インストール メディアの更新」セクションを参照してください。

システムが起動できない状態になった場合は、「回復手順」セクションの手順に従って、デバイスを失効前の状態にリセットします。

-

"Windows Production PCA 2011" 証明書をセキュア ブート UEFI 禁止リスト (DBX) に追加します。 これを行うには、管理者としてコマンド プロンプト ウィンドウを開いて、次のコマンドを入力してから、Enter キーを押します。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

デバイスを 2 回再起動し、完全に再起動したことを確認します。

-

イベント ログでイベント 1037 を探して、インストールと失効リストが正常に適用されたことを確認します。

イベント 1037 の詳細については、「KB5016061: セキュア ブート DB および DBX 変数更新イベント」を参照してください。 または、次の PowerShell コマンドを管理者として実行し、True を返すことを確認します:[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

起動可能メディア

ご使用の環境で導入フェーズが開始されたら、起動可能メディアを更新することが重要です。 メディアを更新するためのガイダンスとツールは、展開フェーズに合わせて提供されます。 展開フェーズは 2024 年 7 月 9 日に開始される予定です。

この問題の影響を受ける起動可能なメディアと回復メディアの例:

-

「リカバリ ドライブの作成」を使用して作成された起動可能なメディア。

-

軽減策が適用される前にイメージ化された Windows のバックアップ。 デバイスで失効が有効になった後は、これらを直接使用して Windows インストールを復元することはできません。

-

自分、デバイス製造元 (OEM)、または企業によって作成されたカスタム CD/DVD またはリカバリ パーティション。

-

ISO (ダウンロードまたは ADK を使用)。

-

ネットワーク ブート:

-

Windows 展開サービス。

-

プリブート実行環境ブート サービス (PXE ブート サービス)。

-

Microsoft Deployment Toolkit。

-

HTTPS ブート。

-

-

OEM インストールおよび回復メディア。

-

Microsoft の公式 Windows メディアには次のものが含まれます:

-

小売メディア。

-

メディア作成ツール (ISO または USB ドライブ)。

-

USB ドライブ。

-

-

Windows PE。

-

物理ハードウェアまたは仮想マシンにインストールされた Windows。

個人用 Windows デバイスで起動可能なメディアを使用する場合は、失効を適用する前に次の 1 つ以上の作業を行う必要がある場合があります:

-

個人用バックアップ ソフトウェアを使用してデバイスのコンテンツを保存している場合は、2024 年 4 月 9 日の軽減策を適用した後、必ず完全なバックアップを実行してください。

-

起動可能なディスク イメージ (ISO)、CD-ROM、または DVD メディアを使用する場合は、後日提供される手順に従ってメディアを更新します。

Enterprise

-

「動的更新を使用して Windows インストール メディアを更新する」ための包括的なガイドラインとスクリプトを参照してください。

-

お使いの環境でネットワーク ブートまたは回復シナリオをサポートしている場合は、すべてのメディアとイメージを更新する必要があります。 これには、次の起動オプションまたは回復オプションが含まれる場合があります:

-

Microsoft Deployment Toolkit。

-

Microsoft Endpoint Configuration Manager。

-

Windows 展開サービス。

-

PxE ブート。

-

HTTPS ブートおよびその他のネットワーク ブート シナリオ。

-

-

これを行う 1 つの方法は、これらのシナリオで提供されるイメージに対して DISM オフライン パッケージ インストールを使用することです。 これには、これらのサービスによって提供されているブート ファイルの更新が含まれます。

-

バックアップ ソフトウェアを使用して Windows インストールのコンテンツをリカバリ イメージに保存する場合は、2024 年 4 月 9 日の軽減策を適用した後、必ず完全なバックアップを実行してください。 Windows オペレーティング システム パーティションに加えて、EFI ディスク パーティションも必ずバックアップしてください。 2024 年 4 月 9 日の軽減策を適用する前に作成されたバックアップと、軽減策の適用後に作成されたバックアップを明確に識別します。

Windows PC OEM

-

「動的更新を使用して Windows インストール メディアを更新する」ための包括的なガイドラインとスクリプトを参照してください。

Windows インストール メディアの更新

メモ 起動可能なフラッシュ ドライブを作成するときは、必ず FAT32 ファイル システムを使用してドライブをフォーマットしてください。

次の手順に従って、回復ドライブの作成アプリケーションを使用できます。 このメディアは、ハードウェア障害などの重大な問題が発生した場合にデバイスを再インストールするために使用でき、回復ドライブを使用して Windows を再インストールできます。

-

2024 年 4 月 9 日の更新プログラムと最初の軽減策の手順 (セキュア ブート DB の更新) が適用されているデバイスに移動します。

-

[スタート] メニューから、[回復ドライブの作成] コントロール パネル アプレットを検索し、指示に従って回復ドライブを作成します。

-

新しく作成したフラッシュ ドライブがマウントされた状態 (たとえば、ドライブ "D:") で、管理者として次のコマンドを実行します。 次の各コマンドを入力し、Enter キーを押します:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

「動的更新による Windows インストール メディアの更新」ガイダンスを使用して環境内のインストール可能メディアを管理する場合は、次の手順に従います。 これらの追加手順では、"Windows UEFI CA 2023" 署名証明書によって署名されたブート ファイルを使用する起動可能なフラッシュ ドライブを作成します。

-

2024 年 4 月 9 日の更新プログラムと最初の軽減策の手順 (セキュア ブート DB の更新) が適用されているデバイスに移動します。

-

以下のリンクの手順に従って、2024 年 4 月 9 日の更新を含むメディアを作成します。 動的更新を使用して Windows インストール メディアを更新する

-

メディアの内容を USB サム ドライブに配置し、サム ドライブをドライブ文字としてマウントします。 たとえば、サム ドライブを "D:" としてマウントします。

-

管理者としてコマンド ウィンドウから次のコマンドを実行します。 次の各コマンドを入力し、Enter キーを押します。

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

軽減策を適用した後にデバイスのセキュア ブート設定が既定値にリセットされている場合、デバイスは起動しません。 この問題を解決するために、2024 年 4 月 9 日の更新プログラムには修復アプリケーションが含まれており、"Windows UEFI CA 2023" 証明書を DB に再適用するために使用できます (軽減策 #1)。

メモ 「既知の問題 」セクションで説明されているデバイスまたはシステムでは、この修復アプリケーションを使用しないでください。

-

2024 年 4 月 9 日の更新プログラムが適用されたデバイスに移動します。

-

コマンド ウィンドウで、次のコマンドを使用して回復アプリをフラッシュ ドライブにコピーします (フラッシュ ドライブが "D:" ドライブであると仮定します)。 各コマンドを個別に入力して Enter キーを押します:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

セキュア ブート設定が既定値にリセットされたデバイスで、フラッシュ ドライブを挿入し、デバイスを再起動して、フラッシュ ドライブから起動します。

更新のタイミング

更新プログラムは次のようにリリースされます:

-

初期展開 このフェーズは、2023 年 5 月 9 日にリリースされた更新プログラムから始まり、これらの軽減策を有効にする手動の手順で基本的な軽減策を提供しました。

-

2 番目の展開 このフェーズは、2023 年 7 月 11 日にリリースされた更新プログラムから始まり、この問題の軽減策を有効にする簡略化された手順が追加されました。

-

評価フェーズ このフェーズは 2024 年 4 月 9 日に開始され、ブート マネージャーの軽減策が追加されます。

-

最終的な展開フェーズ この時点で、すべてのお客様に軽減策の導入とメディアの更新を開始するようお勧めします。

-

強制フェーズ 軽減策を永続化する施行フェーズ。 このフェーズの日付は後日発表されます。

注 リリース スケジュールは、必要に応じて変更される場合があります。

このフェーズは、2024 年 4 月 9 日以降の Windows セキュリティ更新プログラムのリリースによって置き換えられます。

このフェーズは、2024 年 4 月 9 日以降の Windows セキュリティ更新プログラムのリリースによって置き換えられます。

このフェーズでは、これらの変更をご使用の環境でテストして、変更が代表的なサンプル デバイスで正しく動作することを確認し、変更を経験していただくようお願いしています。

メモ 以前の展開フェーズで行ったように、脆弱なブート マネージャーを徹底的にリストして信頼できないようにする代わりに、"Windows Production PCA 2011" 署名証明書をセキュア ブート禁止リスト (DBX) に追加して、この証明書によって署名されたすべてのブート マネージャーを信頼できないようにします。 これは、以前のすべてのブート マネージャーが信頼されていないことを確認するための、より信頼性の高い方法です。

2024 年 4 月 9 日以降にリリースされた Windows の更新プログラムでは、次のものが追加されます:

-

2023 年にリリースされた軽減策に代わる 3 つの新しい軽減策コントロール。 新しい軽減策コントロールは次のとおりです:

-

"Windows UEFI CA 2023" 証明書をセキュア ブート DB に展開して、この証明書によって署名された Windows ブート マネージャーの信頼を追加するためのコントロール。 "Windows UEFI CA 2023" 証明書は、以前の Windows 更新プログラムによってインストールされた可能性があることに注意してください。

-

"Windows UEFI CA 2023" 証明書によって署名されたブート マネージャーを展開するためのコントロール。

-

"Windows Production PCA 2011" をセキュア ブート DBX に追加するコントロール。これにより、この証明書によって署名されたすべての Windows ブート マネージャーがブロックされます。

-

-

軽減策の展開を個別に段階的に有効にし、ニーズに基づいて環境に軽減策を展開する際のコントロールを強化できる機能。

-

軽減策は連動しているため、間違った順序で導入することはできません。

-

軽減策を適用する際のデバイスの状態を知るための追加イベント。 イベントの詳細については、「KB5016061: セキュア ブート DB および DBX 変数更新イベント」を参照してください。

このフェーズでは、お客様に軽減策の導入とメディア更新の管理を開始するようお勧めします。 更新プログラムでは、次の変更が追加されます:

-

メディアの更新を支援するガイダンスとツール。

-

追加のブート マネージャーを無効にするために DBX ブロックを更新しました。

施行フェーズは、展開フェーズから少なくとも 6 か月後に行われます。 施行フェーズの更新プログラムがリリースされると、次のものが含まれます:

-

"Windows Production PCA 2011" 証明書は、対応デバイスのセキュア ブート UEFI 禁止リスト (DBX) に追加されることで自動的に取り消されます。 これらの更新は、影響を受けるすべてのシステムに Windows の更新プログラムをインストールした後、無効にするオプションなしでプログラムによって適用されます。

CVE-2023-24932 に関連する Windows イベント ログ エラー

DB および DBX の更新に関連する Windows イベント ログ エントリについては、「KB5016061: セキュア ブート DB および DBX 変数更新イベント」で詳しく説明されています。

軽減策の適用に関連する "成功" イベントを次の表に示します。

|

軽減ステップ |

イベント ID |

メモ |

|

DB 更新プログラムの適用 |

1036 |

PCA2023 証明書が DB に追加されました。 |

|

ブート マネージャーの更新 |

1799 |

PCA2023 署名付きブート マネージャーが適用されました。 |

|

DBX 更新プログラムの適用 |

1037 |

PCA2011 署名証明書を信頼しない DBX 更新プログラムが適用されました。 |

よく寄せられる質問 (FAQ)

-

デバイスを回復するには、「回復手順」セクションを参照してください。

-

「起動の問題のトラブルシューティング」セクションのガイダンスに従ってください。

失効を適用する前に、2024 年 4 月 9 日以降にリリースされた更新プログラムですべての Windows オペレーティング システムを更新します。 失効を適用すると、少なくとも 2024 年 4 月 9 日にリリースされた更新プログラムで更新されていない Windows のバージョンを起動できなくなる可能性があります。 「起動の問題のトラブルシューティング」セクションのガイダンスに従ってください。

「起動の問題のトラブルシューティング」セクションを参照してください。

起動の問題のトラブルシューティング

3 つの軽減策をすべて適用すると、デバイス ファームウェアは、Windows Production PCA 2011 によって署名されたブート マネージャーを使用して起動しなくなります。 ファームウェアによって報告される起動エラーはデバイス固有のものです。 「回復手順」セクションを参照してください。

回復手順

軽減策の適用中に問題が発生し、デバイスを起動できない場合、または外部メディア (サム ドライブや PXE ブートなど) から起動する必要がある場合は、次の提案を試してください:

-

セキュア ブートを無効にします。

この手順は、デバイスの製造元やモデルによって異なります。 デバイスの UEFI BIOS メニューに入り、セキュア ブート設定に移動してオフにします。 このプロセスの詳細については、デバイス製造元のドキュメントを確認してください。 詳細については、「セキュア ブートの無効化」を参照してください。 -

セキュア ブート キーを工場出荷時の既定値にリセットします。

デバイスがセキュア ブート キーの工場出荷時の既定値へのリセットをサポートしている場合は、今すぐこのアクションを実行します。

メモ 一部のデバイス製造元では、セキュア ブート変数に [クリア] オプションと [リセット] オプションの両方が用意されており、その場合は [リセット] を使用する必要があります。 目標は、セキュア ブート変数を製造元の既定値に戻すことです。

デバイスはすぐに起動するはずですが、ブートキット マルウェアに対して脆弱であることに注意してください。 この回復プロセスの手順 5 を必ず完了して、セキュア ブートを再度有効にしてください。

-

システム ディスクから Windows を起動してみます。

-

Windows にログオンします。

-

管理者コマンド プロンプトから次のコマンドを実行して、EFI システム ブート パーティション内のブート ファイルを復元します。 各コマンドを個別に入力して Enter キーを押します:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

BCDBoot を実行すると、"ブート ファイルが正常に作成されました" というメッセージが返されます。 このメッセージが表示されたら、デバイスを再起動して Windows に戻します。

-

-

手順 3 でデバイスが正常に回復しない場合は、Windows を再インストールします。

-

既存の回復メディアからデバイスを起動します。

-

回復メディアを使用して Windows のインストールに進みます。

-

Windows にログオンします。

-

Windows を再起動して、デバイスが Windows に戻っていることを確認します。

-

-

セキュア ブートを再度有効にして、デバイスを再起動します。

デバイスの UEFI メニューに入り、セキュア ブート設定に移動してオンにします。 このプロセスの詳細については、デバイス製造元のドキュメントを確認してください。 詳細については、「セキュア ブートを再度有効にする」セクションを参照してください。

参考文献

-

DBX 更新プログラムの適用時に生成されるイベントについては、「KB5016061: 脆弱性と取り消されたブート マネージャーへの対処」を参照してください。

この資料に記載されているサードパーティ製品は、マイクロソフトと関連のない他社の製品です。 明示的か黙示的かにかかわらず、これらの製品のパフォーマンスや信頼性についてマイクロソフトはいかなる責任も負わないものとします。

Microsoft は、ユーザーがテクニカル サポートを見つけるため、サード パーティの連絡先を提供しています。 将来予告なしに変更されることがあります。 Microsoft は、サード パーティの連絡先情報の正確性を保証していません。

|

変更日 |

変更の説明 |

|

2024 年 4 月 9 日 |

|

|

2023 年 12 月 16 日 |

|

|

2023 年 5 月 15 日 |

|

|

2023 年 5 月 11 日 |

|

|

2023 年 5 月 10 日 |

|

|

2023 年 5 月 9 日 |

|

|

2023 年 6 月 27 日 |

|

|

2023 年 7 月 11 日 |

|

|

2023 年 8 月 25 日 |

|