Aktualizace certifikátů zabezpečeného spouštění: Pokyny pro IT profesionály a organizace

Platí pro

Původní datum publikování: 26. června 2025

ID znalostní báze: 5062713

Tento článek obsahuje pokyny pro:

Organizace (podniky, malé firmy a vzdělávací organizace) se zařízeními a aktualizacemi s Windows spravovanými IT

Poznámka: Pokud jste osoba, která vlastní osobní zařízení s Windows, přejděte na článek Zařízení s Windows pro domácí uživatele, firmy a školy s aktualizacemi spravovanými Microsoftem.

|

Změnit datum |

Změnit popis |

|---|---|

|

úterý 10. listopadu 2025 |

|

|

úterý 11. listopadu 2025 |

Opravili jsme dva překlepy v části Podpora nasazení certifikátu zabezpečeného spouštění.

|

V tomto článku:

Přehled

Tento článek je určený pro organizace s vyhrazenými ODBORNÍKY v oblasti IT, kteří aktivně spravují aktualizace v rámci svého vozového parku zařízení. Většina tohoto článku se zaměří na aktivity potřebné k tomu, aby IT oddělení organizace úspěšně nasadí nové certifikáty zabezpečeného spouštění. Mezi tyto aktivity patří testování firmwaru, monitorování aktualizací zařízení, zahájení nasazení a diagnostika problémů, jakmile se objeví. Je uvedeno několik metod nasazení a monitorování. Kromě těchto základních aktivit nabízíme několik pomůcek pro nasazení, včetně možnosti vyjádřit výslovný souhlas s klientskými zařízeními pro účast v řízeném zavádění funkcí (CFR) speciálně pro nasazení certifikátů.

V této části

Vypršení platnosti certifikátu zabezpečeného spouštění

Konfigurace certifikačních autorit (CA), označovaných také jako certifikáty poskytované Microsoftem v rámci infrastruktury zabezpečeného spouštění, zůstává od Windows 8 a Windows Server 2012 stejná. Tyto certifikáty jsou uloženy v proměnných Databáze podpisů (DB) a Klíč výměny klíčů (KEK) ve firmwaru. Společnost Microsoft poskytla stejné tři certifikáty v ekosystému výrobce OEM (Original Equipment Manufacturer), které jsou součástí firmwaru zařízení. Tyto certifikáty podporují zabezpečené spouštění ve Windows a používají je také operační systémy třetích stran. Microsoft poskytuje následující certifikáty:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Důležité informace: Platnost všech tří certifikátů od Microsoftu začíná v červnu 2026. Ve spolupráci s našimi ekosystémovými partnery zavádí Microsoft nové certifikáty, které pomůžou zajistit zabezpečení a kontinuitu zabezpečeného spouštění do budoucna. Po vypršení platnosti těchto certifikátů 2011 už nebudou možné aktualizace zabezpečení pro spouštěcí součásti, což by ohrozilo zabezpečení spouštění a ohrožovalo ovlivněná zařízení s Windows a nedodržovalo předpisy zabezpečení. Aby se zachovala funkce zabezpečeného spouštění, musí být všechna zařízení s Windows před vypršením platnosti certifikátů 2011 aktualizována tak, aby používala certifikáty 2023.

Co se mění?

Aktuální certifikáty zabezpečeného spouštění Microsoftu (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) začnou vypršet od června 2026 a platnost vyprší do října 2026.

Zavádíme nové certifikáty 2023, které udržují zabezpečení a kontinuitu zabezpečeného spouštění. Zařízení se musí před vypršením platnosti certifikátů 2011 aktualizovat na certifikáty 2023, jinak nebudou dodržovat předpisy zabezpečení a budou ohrožena.

Zařízení s Windows vyrobená od roku 2012 můžou mít vypršení platnosti verzí certifikátů, které je potřeba aktualizovat.

Terminologie

|

CA |

Certifikační autorita |

|

PK |

Klíč platformy – řízený OEM |

|

KEK |

Klíč výměny klíčů |

|

DB |

Databáze podpisů zabezpečeného spouštění |

|

DBX |

Databáze odvolaných podpisů zabezpečeného spouštění |

Certifikáty

|

Vypršení platnosti certifikátu |

Datum vypršení platnosti |

Umístění uložení |

Nový certifikát |

Účel |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Červen 2026 |

Uloženo v KEK |

Microsoft Corporation KEK 2K CA 2023 |

Podepíše aktualizace databází a DBX. |

|

Microsoft Windows Production PCA 2011 |

Říjen 2026 |

Uložená v databázi |

Windows UEFI CA 2023 |

Podepíše zavaděč spouštění Systému Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Červen 2026 |

Uložená v databázi |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Podepíše zavaděče spouštění třetích stran a aplikace EFI. Podepisuje opční romy třetích stran. |

*Během prodloužení platnosti certifikátu Microsoft Corporation UEFI CA 2011 se vytvoří dva certifikáty, které oddělují podepisování zavaděče spouštění od podepisování možností ROM. To umožňuje jemnější kontrolu nad vztahem důvěryhodnosti systému. Například systémy, které potřebují důvěřovat variantám ROM, můžou přidat Microsoft Option ROM UEFI CA 2023 bez přidání důvěryhodnosti pro zavaděče spouštění třetích stran.

† Ne všechna zařízení obsahují microsoft Corporation UEFI CA 2011 ve firmwaru. Pouze pro zařízení, která obsahují tento certifikát, doporučujeme použít oba nové certifikáty, Microsoft UEFI CA 2023 a Microsoft Option ROM UEFI CA 2023. Jinak se tyto dva nové certifikáty nemusí používat.

Playbook nasazení pro IT profesionály

Naplánujte a proveďte aktualizace certifikátů zabezpečeného spouštění ve vaší sadě zařízení prostřednictvím přípravy, monitorování, nasazení a nápravy.

V této části

-

Ověření stavu zabezpečeného spouštění ve vašem vozovém parku: Je povolené zabezpečené spouštění?

-

Metody nasazení, které nejsou pokryty automatizovanými pomocníky

Ověření stavu zabezpečeného spouštění ve vašem vozovém parku: Je povolené zabezpečené spouštění?

Většina zařízení vyrobených od roku 2012 podporuje zabezpečené spouštění a dodává se s povoleným zabezpečeným spouštěním. Pokud chcete ověřit, že je na zařízení povolené zabezpečené spouštění, udělejte jednu z těchto věcí:

-

Metoda grafického uživatelského rozhraní: Přejděte na Start > Nastavení > Ochrana osobních údajů & Zabezpečení > Zabezpečení Windows > Zabezpečení zařízení. V části Zabezpečení zařízení by v části Zabezpečené spouštění mělo být uvedeno, že zabezpečené spouštění je zapnuté.

-

Metoda příkazového řádku: Na příkazovém řádku se zvýšenými oprávněními v PowerShellu zadejte Confirm-SecureBootUEFI a stiskněte KlávesuEnter. Příkaz by měl vrátit hodnotu True označující, že je zapnuté zabezpečené spouštění.

V rozsáhlých nasazeních pro řadu zařízení bude software pro správu, který používají IT specialisté, muset zkontrolovat povolení zabezpečeného spouštění.

Například metodou kontroly stavu zabezpečeného spouštění na zařízeních spravovaných microsoftem Intune je vytvoření a nasazení Intune vlastního skriptu dodržování předpisů. Intune nastavení dodržování předpisů najdete v tématu Použití vlastního nastavení dodržování předpisů pro zařízení s Linuxem a Windows s Microsoft Intune.

Ukázkový skript PowerShellu pro kontrolu, jestli je povolené zabezpečené spouštění:

# Inicializace objektu výsledku při přípravě na kontrolu stavu zabezpečeného spouštění

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Zabezpečené spouštění povoleno: $($result. SecureBootEnabled)"

} catch {

$result. SecureBootEnabled = $null

Write-Warning Nejde určit stav zabezpečeného spouštění: $_

}

Pokud zabezpečené spouštění není povolené, můžete následující kroky aktualizace přeskočit, protože se nedají použít.

Jak se nasazují aktualizace

Existuje několik způsobů, jak cílit na zařízení pro aktualizace certifikátů zabezpečeného spouštění. Podrobnosti o nasazení, včetně nastavení a událostí, budou popsány dále v tomto dokumentu. Když cílíte na zařízení kvůli aktualizacím, nastaví se na zařízení nastavení, které indikuje, že zařízení by mělo zahájit proces použití nových certifikátů. Naplánovaná úloha se na zařízení spouští každých 12 hodin a zjistí, že zařízení bylo cílem aktualizací. Přehled toho, co úkol dělá, je následující:

-

Na databázi se použije ca rozhraní UEFI windows 2023.

-

Pokud má zařízení v databázi Microsoft Corporation UEFI CA 2011, pak úloha použije Microsoft Option ROM UEFI CA 2023 a Microsoft UEFI CA 2023 na databázi.

-

Úkol pak přidá Microsoft Corporation KEK 2K CA 2023.

-

Nakonec naplánovaná úloha aktualizuje správce spouštění systému Windows na správce podepsaného certifikační autoritou UEFI systému Windows 2023. Systém Windows zjistí, že je potřeba restartovat, než bude možné použít správce spouštění. Aktualizace správce spouštění se zpozdí, dokud k restartování nedojde přirozeně (například při použití měsíčních aktualizací), a pak se systém Windows znovu pokusí nainstalovat aktualizaci správce spouštění.

Každý z výše uvedených kroků musí být úspěšně dokončen, než se naplánovaná úloha přesune k dalšímu kroku. Během tohoto procesu budou k dispozici protokoly událostí a další stav, které vám pomůžou monitorovat nasazení. Další podrobnosti o monitorování a protokolech událostí najdete níže.

Aktualizace certifikátů zabezpečeného spouštění umožňuje budoucí aktualizaci Správce spouštění 2023, která je bezpečnější. Konkrétní aktualizace ve Správci spouštění budou v budoucích verzích.

Kroky nasazení

-

Příprava: Inventarizace a testování zařízení.

-

Aspekty firmwaru

-

Monitorování: Ověřte, že monitorování funguje a podle plánu vašeho vozového parku.

-

Nasazení: Cílová zařízení pro aktualizace, počínaje malými podmnožinami a rozšířením na základě úspěšných testů.

-

Náprava: Prozkoumejte a vyřešte všechny problémy s využitím protokolů a podpory dodavatelů.

Příprava

Inventarizace hardwaru a firmwaru Vytvořte reprezentativní vzorek zařízení založených na výrobci systému, modelu systému, verzi a datu systému BIOS, verzi produktu BaseBoard atd., a otestujte aktualizace na těchto zařízeních před širokým nasazením. Tyto parametry jsou běžně dostupné v informacích o systému (MSINFO32). Pomocí zahrnutých ukázkových příkazů PowerShellu můžete zkontrolovat stav aktualizace zabezpečeného spouštění a inventarizovat zařízení v celé organizaci.

Poznámka: Tyto příkazy se použijí, pokud je povolený stav zabezpečeného spouštění.

Poznámka: Mnoho z těchto příkazů potřebuje oprávnění správce, aby fungovaly.

Ukázkový skript pro shromažďování dat inventáře zabezpečeného spouštění

Zkopírujte a vložte tento ukázkový skript a upravte ho podle potřeby pro vaše prostředí: Ukázkový skript pro shromažďování dat inventáře zabezpečeného spouštění.

Prvním krokem, pokud je povolené zabezpečené spouštění, je kontrola, jestli nedošlo k nedávné aktualizaci událostí čekajících na vyřízení, nebo k aktualizaci certifikátů zabezpečeného spouštění. Zvláštní zajímavostí jsou nejnovější události v 1801 a 1808.

Tyto události jsou podrobně popsané v tématu Události aktualizace databáze zabezpečeného spouštění a DBX proměnných. Informace o tom, jak události můžou zobrazit stav čekajících aktualizací, najdete také v části Monitorování a nasazení.

Nejnovější stav čekajících událostí 1801 a 1808 můžete zaznamenat pomocí následujících ukázkových příkazů PowerShellu:

#If je povolené zabezpečené spouštění, doporučujeme vyžádat událost 1801 ze zařízení pomocí existujících nástrojů pro agregaci protokolů (například Splunk) nebo přímo pomocí příkazů, jako je například následující:

# 1. Nejprve spusťte příkazy, abyste získali relevantní události pro použití.

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyConlyTinue)

# 2. Získání nejnovější události 1801

$latest_1801_Event = $events | Where-Object {$_. ID -eq 1801} | Sort-Object TimeCreated -Descending | Select-Object -První 1

# 3. Získání nejnovější události 1808

$latest_1808_Event = $events | Where-Object {$_. ID -eq 1808} | Sort-Object TimeCreated -Descending | Select-Object -První 1

# 4. Extrakce spolehlivosti z textu zprávy události 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(Vysoká spolehlivost|Potřebuje další data|Neznámé|Pozastaveno)') {

$confidence = $matches[1]

Write-Host "Spolehlivost: $confidence"

} else {

Write-Host "Byla nalezena událost 1801, ale hodnota spolehlivosti není v očekávaném formátu"

}

} else {

Write-Host "Nenašla se žádná událost 1801"

}

#If je hodnota "Vysoká spolehlivost", doporučuje se upravit klíče registru tak, aby se aktualizace spustily, přičemž úspěch je podobně určován existencí události 1808 na zařízení. Pokud už na zařízení existuje 1808 událostí, certifikační autorita už je aktualizovaná. Po aktualizaci certifikátů zaznamenejte a zkontrolujte hodnotu "$latest_1808_Event".

# 5. Zkontrolujte událost 1808 (značí úspěšnou aktualizaci certifikační autority zabezpečeného spouštění).

if ($latest_1808_Event) {

Write-Host "Zjistila se událost 1808 – Byly aktualizovány certifikáty certifikační autority zabezpečeného spouštění"

Write-Host "Čas události: $($latest_1808_Event.TimeCreated)"

# Událost 1808 se zaprotokoluje po úspěšném dokončení aktualizace certifikační autority zabezpečeného spouštění

} else {

Write-Host "Nenašla se žádná událost 1808 – Certifikáty certifikační autority zabezpečeného spouštění se ještě neaktualizovaly"

}

Dalším krokem je inventarizace zařízení v celé organizaci. Shromážděte následující podrobnosti pomocí příkazů PowerShellu a vytvořte reprezentativní ukázku:

Základní identifikátory (2 hodnoty)

1. Název hostitele – $env: NÁZEV_POČÍTAČE

2. CollectionTime - Get-Date

Registr: Hlavní klíč zabezpečeného spouštění (3 hodnoty)

3. SecureBootEnabled – rutina Confirm-SecureBootUEFI nebo HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. K dispoziciAktualizace - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registr: Servisní klíč (3 hodnoty)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Chyba – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registr: Atributy zařízení (7 hodnot)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Protokoly událostí: Systémový protokol (5 hodnot)

16. LatestEventId – nejnovější událost zabezpečeného spuštění

17. BucketID – extrahované z události 1801/1808

18. Spolehlivost – extrahovaná z události 1801/1808

19. Událost1801Count – počet událostí

20. Událost1808Count – počet událostí

Dotazy WMI/CIM (4 hodnoty)

21. OSVersion – Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Výrobce

26. (Get-CIMInstance Win32_ComputerSystem). Model

27. (Get-CIMInstance Win32_BIOS). Popis + ", " + (get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Výrobek

Aspekty firmwaru

Nasazení nových certifikátů zabezpečeného spouštění do vaší skupiny zařízení vyžaduje, aby při dokončení aktualizace hrál roli firmware zařízení. I když Microsoft očekává, že většina firmwaru zařízení bude fungovat podle očekávání, před nasazením nových certifikátů je potřeba pečlivě otestovat.

Zkontrolujte inventář hardwaru a sestavte malý reprezentativní vzorek zařízení na základě následujících jedinečných kritérií, jako jsou:

-

Výrobce

-

Číslo modelu

-

Verze firmwaru

-

Verze základní desky OEM atd.

Před širším nasazením do zařízení ve vašem vozovém parku doporučujeme otestovat aktualizace certifikátů na reprezentativních ukázkových zařízeních (jak jsou definovány faktory, jako je výrobce, model nebo verze firmwaru), abyste měli jistotu, že se aktualizace úspěšně zpracují. Doporučené pokyny k počtu ukázkových zařízení, která se mají testovat pro každou jedinečnou kategorii, je 4 nebo více.

Pomůže vám to budovat důvěru v proces nasazení a vyhnout se nepředvídatelným dopadům na širší vozový park.

V některých případech může být k úspěšné aktualizaci certifikátů zabezpečeného spouštění vyžadována aktualizace firmwaru. V těchto případech doporučujeme zkontrolovat u výrobce OEM vašeho zařízení, jestli je k dispozici aktualizovaný firmware.

Windows ve virtualizovaných prostředích

Pro Windows běžící ve virtuálním prostředí existují dvě metody přidání nových certifikátů do proměnných firmwaru zabezpečeného spouštění:

-

Tvůrce virtuálního prostředí (AWS, Azure, Hyper-V, VMware atd.) může poskytnout aktualizaci prostředí a zahrnout nové certifikáty do virtualizovaného firmwaru. To by fungovalo pro nová virtualizovaná zařízení.

-

Pokud virtualizovaný firmware podporuje aktualizace zabezpečeného spouštění, je možné aktualizace v systému Windows použít v systému Windows jako na všech ostatních zařízeních.

Monitorování a nasazení

Doporučujeme zahájit monitorování zařízení před nasazením, abyste měli jistotu, že monitorování funguje správně a máte předem dobrý přehled o stavu vozového parku. Možnosti monitorování jsou popsány níže.

Microsoft poskytuje několik metod pro nasazení a monitorování aktualizací certifikátů zabezpečeného spouštění.

Pomoc s automatizovaným nasazením

Microsoft poskytuje dva pomocníky při nasazení. Tyto pomocníky se můžou ukázat jako užitečné při nasazování nových certifikátů do vašeho vozového parku. Oba pomocníky vyžadují diagnostická data.

-

Možnost pro kumulativní aktualizace s intervaly spolehlivosti: Společnost Microsoft může automaticky zahrnout vysoce důvěryhodné skupiny zařízení do měsíčních aktualizací na základě dosud sdílených diagnostických dat, což bude přínosem pro systémy a organizace, které nemůžou sdílet diagnostická data. Tento krok nevyžaduje povolení diagnostických dat.

-

Organizacím a systémům, které můžou sdílet diagnostická data, poskytuje Microsoftu přehled a jistotu, že zařízení můžou certifikáty úspěšně nasadit. Další informace o povolení diagnostických dat najdete v tématu Konfigurace diagnostických dat Windows ve vaší organizaci. Vytváříme "kbelíky" pro každé jedinečné zařízení (definované atributy, mezi které patří výrobce, verze základní desky, výrobce firmwaru, verze firmwaru a další datové body). U každého kbelíku monitorujeme důkazy o úspěchu na více zařízeních. Jakmile se dočkáme dostatečného množství úspěšných aktualizací a nedojde k žádným selháním, budeme tento kbelík považovat za vysoce důvěryhodný a zahrneme tato data do měsíčních kumulativních aktualizací. Když se na zařízení použijí měsíční aktualizace ve vysoce důvěryhodném kontejneru, systém Windows automaticky použije certifikáty na proměnné zabezpečeného spouštění rozhraní UEFI ve firmwaru.

-

Kontejnery s vysokou spolehlivostí zahrnují zařízení, která zpracovávají aktualizace správně. Samozřejmě, že ne všechna zařízení budou poskytovat diagnostická data, což může microsoftu omezit důvěru ve schopnost zařízení správně zpracovávat aktualizace.

-

Tento pomocník je ve výchozím nastavení povolený pro zařízení s vysokou spolehlivostí a je možné ho zakázat pomocí nastavení specifického pro konkrétní zařízení. Další informace budeme sdílet v budoucích verzích Windows.

-

-

CFR (Controlled Feature Rollout): Pokud jsou povolená diagnostická data, přihlaste se k nasazení spravovaným Microsoftem.

-

Řízené zavedení funkcí (CFR) je možné použít s klientskými zařízeními ve fleetech organizace. To vyžaduje, aby zařízení odesílala do Microsoftu povinná diagnostická data a signalizovala, že se zařízení přihlašuje k povolení CFR na zařízení. Podrobnosti o tom, jak se přihlásit, jsou popsány níže.

-

Microsoft bude spravovat proces aktualizace těchto nových certifikátů na zařízeních s Windows, kde jsou k dispozici diagnostická data a zařízení se účastní zavedení kontrolovaných funkcí (CFR). I když může CFR pomoct s nasazením nových certifikátů, organizace se nebudou moct spoléhat na CFR, aby opravily své flotily – bude vyžadovat provedení kroků popsaných v tomto dokumentu v části Věnované metodám nasazení, které nejsou pokryty automatizovanými pomocníky.

-

Omezení: Existuje několik důvodů, proč CFR nemusí ve vašem prostředí fungovat. Například:

-

Nejsou k dispozici žádná diagnostická data nebo diagnostická data nejsou použitelná v rámci nasazení CFR.

-

Zařízení nejsou v podporovaných klientských verzích Windows 11 a Windows 10 s rozšířenými aktualizacemi zabezpečení (ESU).

-

-

Metody nasazení, které nejsou pokryty automatizovanými pomocníky

Zvolte metodu, která odpovídá vašemu prostředí. Vyhněte se metodám míchání na stejném zařízení:

-

Klíče registru: Řízení nasazení a monitorování výsledků.K dispozici je několik klíčů registru pro řízení chování nasazení certifikátů a pro monitorování výsledků. Kromě toho existují dva klíče pro vyjádření souhlasu a odhlášení z výše popsaných pomůcek pro nasazení. Další informace o klíčích registru najdete v tématu Klíč registru Aktualizace pro zabezpečené spouštění – zařízení s Windows s aktualizacemi spravovanými IT.

-

Zásady skupiny Objekty (GPO): Správa nastavení, monitorování prostřednictvím registru a protokolů událostí.Microsoft bude poskytovat podporu pro správu aktualizací zabezpečeného spouštění pomocí Zásady skupiny v budoucí aktualizaci. Vzhledem k tomu, že Zásady skupiny slouží k nastavení, bude potřeba monitorovat stav zařízení pomocí alternativních metod, včetně monitorování klíčů registru a položek protokolu událostí.

-

Rozhraní příkazového řádku WinCS (Windows Configuration System): Pro klienty připojené k doméně používejte nástroje příkazového řádku.Správci domény můžou alternativně použít systém Windows Configuration System (WinCS), který je součástí aktualizací operačního systému Windows, k nasazení aktualizací zabezpečeného spouštění na klienty a servery Windows připojené k doméně. Skládá se z řady nástrojů příkazového řádku (tradiční spustitelný soubor i modul PowerShellu), které místně dotazují a aplikují konfigurace zabezpečeného spouštění na počítač. Další informace najdete v tématu Rozhraní API systému Windows Configuration System (WinCS) pro zabezpečené spouštění.

-

Microsoft Intune/Configuration Manager: Nasazení skriptů PowerShellu V budoucí aktualizaci bude k dispozici poskytovatel konfiguračních služeb (CSP), který umožní nasazení pomocí Intune.

Monitorování protokolů událostí

K dispozici jsou dvě nové události, které vám pomůžou s nasazením aktualizací certifikátů zabezpečeného spouštění. Tyto události jsou podrobně popsány v tématu Události aktualizace databáze zabezpečeného spouštění a proměnné DBX:

-

ID události: 1801 Tato událost je chybová událost, která značí, že se na zařízení nepoužily aktualizované certifikáty. Tato událost poskytuje určité podrobnosti specifické pro zařízení, včetně atributů zařízení, které vám pomůžou s korelací zařízení, která se stále potřebují aktualizovat.

-

ID události: 1808 Tato událost je informační událost, která označuje, že zařízení má na firmware zařízení použité požadované nové certifikáty zabezpečeného spouštění.

Strategie nasazení

Aby se minimalizovalo riziko, nasaďte aktualizace zabezpečeného spouštění ve fázích, nikoli ve všech najednou. Začněte s malou podmnožinou zařízení, ověřte výsledky a pak rozbalte další skupiny. Doporučujeme, abyste začali s podmnožinami zařízení, a až v těchto nasazeních získáte důvěru, přidejte další podmnožinu zařízení. K určení toho, co je součástí podmnožina, je možné použít několik faktorů, včetně výsledků testů na ukázkových zařízeních, organizační struktuře atd.

Rozhodnutí o tom, která zařízení nasadíte, je na vás. Tady jsou uvedené některé možné strategie.

-

Rozsáhlý vozový park zařízení: Začněte tím, že budete spoléhat na výše popsané pomocníky pro nejběžnější zařízení, která spravujete. Souběžně se zaměřte na méně běžná zařízení spravovaná vaší organizací. Otestujte malá ukázková zařízení, a pokud je testování úspěšné, nasaďte je do zbývajících zařízení stejného typu. Pokud testování způsobuje problémy, prozkoumejte příčinu problému a určete nápravné kroky. Můžete také zvážit třídy zařízení, které mají vyšší hodnotu ve vašem vozovém parku, a začít testovat a nasazovat, abyste zajistili, že tato zařízení mají aktualizovanou ochranu v rané fázi.

-

Malá flotila, velká rozmanitost: Pokud vozový park, který spravujete, obsahuje velké množství počítačů, u kterých by testování jednotlivých zařízení bylo zakázané, zvažte, zda se do značné míry spoléhat na dvě výše popsané pomocníky, zejména u zařízení, která budou pravděpodobně běžnými zařízeními na trhu. Nejprve se zaměřte na zařízení, která jsou důležitá pro každodenní provoz, otestujte a pak nasaďte. Pokračujte v procházení seznamu zařízení s vysokou prioritou a testování a nasazování během monitorování vozového parku, abyste si ověřili, že asistence pomáhají se zbývajícími zařízeními.

Poznámky

-

Věnujte pozornost starším zařízením, zejména zařízením, která už nejsou podporována výrobcem. I když by firmware měl provádět operace aktualizace správně, některé ne. V případech, kdy firmware nefunguje správně a zařízení už není podporované, zvažte výměnu zařízení, aby se zajistila ochrana zabezpečeného spouštění ve vašem vozovém parku.

-

Nová zařízení vyrobená v posledních 1 až 2 letech už můžou mít aktualizované certifikáty, ale nemusí mít na systém použitý správce spouštění podepsaný windows UEFI CA 2023. Použití tohoto správce spouštění je kritickým posledním krokem v nasazení pro každé zařízení.

-

Po výběru zařízení pro aktualizace může dokončení aktualizací nějakou dobu trvat. Odhadněte 48 hodin a jedno nebo více restartování, aby se certifikáty použily.

Nejčastější dotazy

Nejčastější dotazy najdete v článku Věnovaném nejčastějším dotazům k zabezpečenému spouštění .

Řešení potíží

V této části

Běžné problémy a doporučení

Tato příručka podrobně popisuje, jak funguje proces aktualizace certifikátu zabezpečeného spouštění, a obsahuje několik kroků pro řešení potíží v případě, že dojde k problémům během nasazování do zařízení. Aktualizace do této části se podle potřeby přidají.

Podpora nasazení certifikátů zabezpečeného spouštění

V rámci podpory aktualizací certifikátů zabezpečeného spouštění udržuje systém Windows naplánovanou úlohu, která se spouští každých 12 hodin. Úloha hledá v klíči registru AvailableUpdates bity , které vyžadují zpracování. Části, které vás zajímají při nasazování certifikátů, najdete v následující tabulce. Sloupec Order (Pořadí) označuje pořadí zpracování bitů.

|

Objednávka |

Nastavení bitů |

Používání |

|---|---|---|

|

1 |

0x0040 |

Tento bit informuje naplánovanou úlohu, aby do databáze zabezpečeného spouštění přidala certifikát ca UEFI systému Windows 2023. To umožňuje systému Windows důvěřovat správcům spouštění podepsaným tímto certifikátem. |

|

2 |

0x0800 |

Tento bit říká naplánované úloze, aby na databázi použil Microsoft Option ROM UEFI CA 2023. Pokud je nastavená i 0x4000, pak naplánovaná úloha zkontroluje databázi a použije microsoft UEFI CA 2023 pouze v případě, že najde ca UEFI 2011 společnosti Microsoft Corporation již v databázi. |

|

3 |

0x1000 |

Tento bit informuje naplánovanou úlohu, aby na databázi použila microsoft UEFI CA 2023. Pokud je nastavená i 0x4000, pak naplánovaná úloha zkontroluje databázi a použije microsoft Option ROM UEFI CA 2023 pouze v případě, že najde microsoft Corporation UEFI CA 2011 již v databázi. |

|

2 & 3 |

0x4000 |

Tento bit změní chování 0x0800 a 0x1000 bitů tak, aby se použily pouze microsoft UEFI CA 2023 a Microsoft Option ROM UEFI CA 2023, pokud databáze již má Microsoft Corporation UEFI CA 2011. Aby se zajistilo, že profil zabezpečení zařízení zůstane stejný, použije tento bit tyto nové certifikáty jenom v případě, že zařízení důvěřuje certifikátu Microsoft Corporation UEFI CA 2011. Ne všechna zařízení s Windows tomuto certifikátu důvěřují. |

|

4 |

0x0004 |

Tento bit sděluje naplánované úloze, aby vyhledala klíč výměny klíčů podepsaný klíčem platformy (PK) zařízení. Infrastrukturu infrastruktury spravuje výrobce OEM. OEM podepisují klíč Microsoft KEK pomocí své pk a doručují ho Microsoftu tam, kde je součástí kumulativních aktualizací. |

|

5 |

0x0100 |

Tento bit informuje naplánovanou úlohu, aby na spouštěcí oddíl použil správce spouštění podepsaný certifikační autoritou UEFI systému Windows 2023. Tím nahradíte podepsaného správce spouštění Microsoft Windows Production PCA 2011. |

Každý bit je zpracován naplánovanou událostí v pořadí uvedeném ve výše uvedené tabulce.

Průběh bitů by měl vypadat takto:

-

Zahájení: 0x5944

-

0x0040 → 0x5904 (úspěšně se použila certifikační autorita rozhraní UEFI systému Windows 2023)

-

0x0800 → 0x5104 (v případě potřeby se použil Microsoft Option ROM UEFI CA 2023)

-

0x1000 → 0x4104 (v případě potřeby se použila certifikační autorita microsoftu UEFI 2023)

-

0x0004 → 0x4100 (používá se Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (Používá se správce spouštění podepsaný certifikační autoritou UEFI systému Windows 2023)

Poznámky

-

Jakmile se operace přidružená k bitu úspěšně dokončí, vymaže se tento bit z klíče AvailableUpdates .

-

Pokud jedna z těchto operací selže, zaprotokoluje se událost a při příštím spuštění naplánované úlohy se operace opakuje.

-

Pokud je bit 0x4000 nastavený, nevymaže se. Po zpracování všech ostatních bitů se klíč registru AvailableUpdates nastaví na 0x4000.

Problém 1: Selhání aktualizace klíče KEK: Zařízení aktualizuje certifikáty na databázi zabezpečeného spouštění, ale nepostupuje po nasazení nového certifikátu klíče exchange klíčů do klíče KEK zabezpečeného spouštění.

Poznámka V současné době, když dojde k tomuto problému, bude zaznamenáno ID události: 1796 (viz Události aktualizace databáze zabezpečeného spouštění a DBX proměnné). V pozdější verzi bude k dispozici nová událost, která bude indikovat tento konkrétní problém.

Klíč registru AvailableUpdates na zařízení je nastavený na 0x4104 a nevymaže 0x0004 bit, a to ani po několika restartováních a poměrně dlouhou dobu.

Problém může být v tom, že pro zařízení neexistuje klíč KEK podepsaný infrastrukturou infrastruktury výrobce OEM. Výrobce OEM řídí infrastrukturu veřejných klíčů zařízení a zodpovídá za podepsání nového certifikátu Microsoft KEK a jeho vrácení do Microsoftu, aby se mohl zahrnout do měsíčních kumulativních aktualizací.

Pokud narazíte na tuto chybu, ověřte u výrobce OEM, že postupoval podle kroků uvedených v pokynech k vytvoření a správě klíče zabezpečeného spouštění Windows.

Problém 2: Chyby firmwaru: Při použití aktualizací certifikátů se certifikáty předají firmwaru, aby se použily pro databázi zabezpečeného spouštění nebo proměnné KEK. V některých případech firmware vrátí chybu.

Když dojde k tomuto problému, zabezpečené spouštění zaznamená ID události: 1795. Informace o této události najdete v tématu Události aktualizace databáze zabezpečeného spouštění a proměnné DBX.

Pokud chcete tento problém vyřešit, doporučujeme zkontrolovat u výrobce OEM, jestli je pro zařízení k dispozici aktualizace firmwaru.

Další zdroje informací

Tip: Přidejte si tyto další prostředky do záložek.

Zdroje informací o zákaznické podpoře Microsoftu

Pokud chcete kontaktovat podpora Microsoftu, podívejte se na:

-

podpora Microsoftu a potom klikněte na Windows.

-

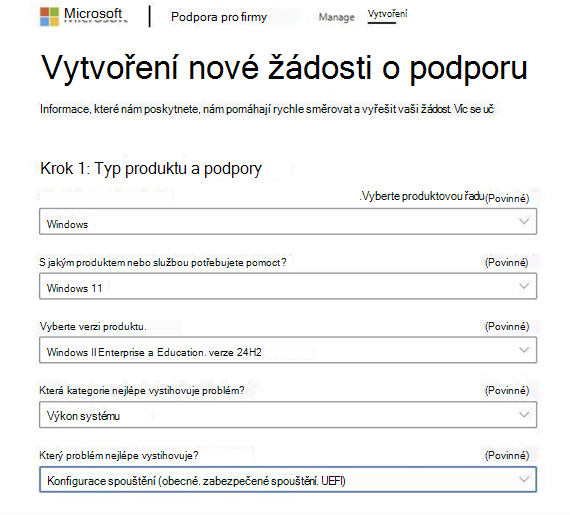

Podpora pro firmy a potom kliknutím na Vytvořit vytvořte novou žádost o podporu.Po vytvoření nové žádosti o podporu by měla vypadat takto: