|

Datum |

Popis změny |

|---|---|

|

úterý 27. října 2023 |

Přidání odkazů na zmírnění rizik B |

|

úterý 17. července 2023 |

Přidání informací MMIO |

Shrnutí

Společnost Microsoft si je vědoma nových variant třídy útoku, která se označuje jako ohrožení zabezpečení proti spekulativnímu spuštění postranním kanálem. Varianty se nazývají L1 Terminal Fault (L1TF) a Microarchitectural Data Sampling (MDS). Útočník, který může úspěšně zneužít L1TF nebo MDS, může být schopen číst privilegovaná data přes hranice důvěryhodnosti.

AKTUALIZOVÁNO 14. května 2019: 14. května 2019 společnost Intel zveřejnila informace o nové podtřídě ohrožení zabezpečení spekulativního spuštění postranním kanálem označované jako microarchitectural Data Sampling. Byly jim přiřazeny následující CVR:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Vzorkování dat ve vyrovnávací paměti mikroarchitetekturálního úložiště (MSBDS)

-

CVE-2018-12127 | Vzorkování dat vyrovnávací paměti mikroarchitetektury (MFBDS)

-

CVE-2018-12130 | Vzorkování dat portu mikroarchitetekturálního zatížení (MLPDS)

AKTUALIZOVÁNO 12. LISTOPADU 2019: 12. listopadu 2019 společnost Intel zveřejnila technické rady týkající se chyby zabezpečení asynchronního přerušení transakce intel TSX (® Intel® Transactional Synchronization Extensions), které je přiřazeno CVE-2019-11135. Společnost Microsoft vydala aktualizace, které pomáhají zmírnit toto ohrožení zabezpečení. Mějte na paměti následující:

-

Ve výchozím nastavení je ochrana operačních systémů povolená pro některé edice operačního systému Windows Server. Další informace naleznete v článku 4072698 znalostní báze Microsoft Knowledge Base.

-

Ve výchozím nastavení je ochrana operačních systémů povolená pro všechny edice klientského operačního systému Windows. Další informace naleznete v článku 4073119 znalostní báze Microsoft Knowledge Base.

Přehled ohrožení zabezpečení

V prostředích, ve kterých se sdílí prostředky, jako jsou hostitelé virtualizace, může útočník, který může spustit libovolný kód na jednom virtuálním počítači, mít přístup k informacím z jiného virtuálního počítače nebo ze samotného hostitele virtualizace.

Ohrožené jsou také serverové úlohy, jako je Vzdálená plocha systému Windows Server (RDS) a další vyhrazené role, jako jsou řadiče domény služby Active Directory. Útočníci, kteří můžou spustit libovolný kód (bez ohledu na úroveň oprávnění), můžou mít přístup k tajným kódům operačního systému nebo úloh, jako jsou šifrovací klíče, hesla a další citlivá data.

Klientské operační systémy Windows jsou také ohrožené, zejména pokud spouští nedůvěryhodný kód, využívají funkce zabezpečení založené na virtualizaci, jako je Windows Defender Credential Guard, nebo používají Hyper-V ke spouštění virtuálních počítačů.

Poznámka: Tato ohrožení zabezpečení se týkají pouze procesorů Intel Core a Intel Xeon.

Přehled zmírnění rizik

Při řešení těchto problémů microsoft spolupracuje se společností Intel na vývoji zmírnění rizik softwaru a pokynů. Byly vydány aktualizace softwaru, které pomáhají zmírnit ohrožení zabezpečení. Pokud chcete získat všechny dostupné ochrany, můžou se vyžadovat aktualizace, které můžou zahrnovat také mikrokód od OEM zařízení.

Tento článek popisuje, jak zmírnit následující ohrožení zabezpečení:

-

CVE-2018-3620 | Chyba terminálu L1 – OS, SMM

-

CVE-2018-3646 | Chyba terminálu L1 – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Vzorkování dat ve vyrovnávací paměti mikroarchitetekturálního úložiště (MSBDS)

-

CVE-2018-12127 | Vzorkování dat portu mikroarchitetekturálního zatížení (MLPDS)

-

CVE-2018-12130 | Vzorkování dat vyrovnávací paměti mikroarchitetektury (MFBDS)

-

CVE-2019-11135 | Ohrožení zabezpečení spočívající ve zpřístupnění informací o jádru Windows

-

CVE-2022-21123 | Čtení dat sdílené vyrovnávací paměti (SBDR)

-

CVE-2022-21125 | Vzorkování dat sdílené vyrovnávací paměti (SBDS)

-

CVE-2022-21127 | Zvláštní aktualizace vzorkování dat vyrovnávací paměti registru (aktualizace SRBDS)

-

CVE-2022-21166 | Částečný zápis registrace zařízení (DRPW)

Další informace o těchto chybách zabezpečení najdete v následujících informačních zpravodajích zabezpečení:

L1TF: ADV180018 | Pokyny Microsoftu ke zmírnění variantY L1TF

MDS: ADV190013 | Pokyny Microsoftu ke zmírnění ohrožení zabezpečení mikroarchitekturálního vzorkování dat

MMIO: ADV220002 | Pokyny Společnosti Microsoft k ohrožení zabezpečení zastaralých dat procesoru Intel MMIO

Ohrožení zabezpečení z důvodu zpřístupnění informací jádra systému Windows: CVE-2019-11135 | Ohrožení zabezpečení spočívající ve zpřístupnění informací o jádru Windows

Určení akcí nezbytných ke zmírnění hrozby

Následující části vám můžou pomoct identifikovat systémy, které jsou ovlivněny ohroženími zabezpečení L1TF nebo MDS, a také pochopit a zmírnit rizika.

Potenciální dopad na výkon

Při testování zaznamenala Společnost Microsoft určitý dopad těchto zmírnění rizik na výkon v závislosti na konfiguraci systému a na tom, která omezení rizik se vyžadují.

Někteří zákazníci možná budou muset zakázat hyper-threading (označovaný také jako souběžný multithreading nebo SMT), aby plně vyřešili riziko L1TF a MDS. Mějte na paměti, že zakázání hyper-threadingu může způsobit snížení výkonu. Tato situace platí pro zákazníky, kteří používají následující:

-

Verze technologie Hyper-V starší než Windows Server 2016 nebo Windows 10 verze 1607 (Anniversary Update)

-

Funkce zabezpečení na základě virtualizace (VBS), jako jsou Credential Guard a Device Guard

-

Software, který umožňuje spuštění nedůvěryhodného kódu (například server pro automatizaci sestavení nebo sdílené hostitelské prostředí SLUŽBY IIS)

Dopad se může lišit podle hardwaru a úloh spuštěných v systému. Nejběžnější konfigurací systému je mít povolený hyper-threading. Dopad na výkon je proto bráněn na uživatele nebo správce, který provádí akci k zakázání hyper-threadingu v systému.

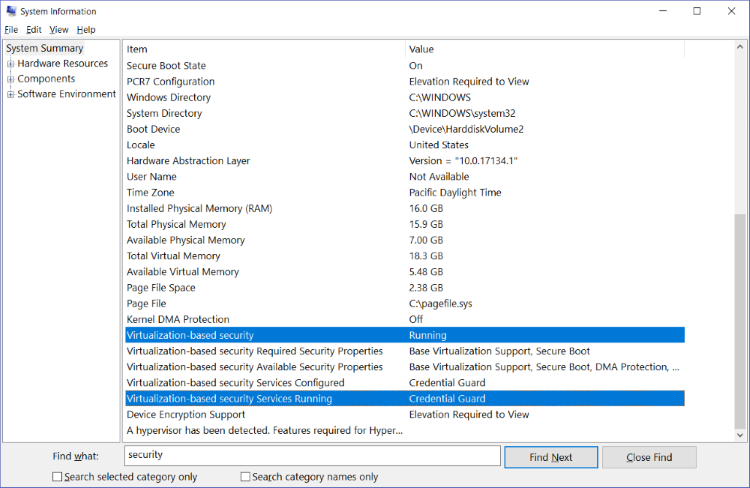

Poznámka: Pokud chcete zjistit, jestli váš systém používá funkce zabezpečení chráněné službou VBS, postupujte takto:

-

V nabídce Start zadejte MSINFO32.Poznámka: Otevře se okno Systémové informace .

-

Do pole Najít zadejte zabezpečení.

-

V pravém podokně vyhledejte dva řádky vybrané na snímku obrazovky a ve sloupci Hodnota zkontrolujte, jestli je povolené zabezpečení na základě virtualizace a které virtualizované služby zabezpečení jsou spuštěné.

Plánovač jádra Hyper-V zmírní vektory útoku L1TF a MDS vůči virtuálním počítačům Hyper-V a přitom stále umožňuje, aby hyper-threading zůstal povolený. Základní plánovač je k dispozici od Windows Server 2016 a Windows 10 verze 1607. To má minimální dopad na výkon virtuálních počítačů.

Plánovač jádra nezmírní vektory útoku L1TF nebo MDS na funkce zabezpečení chráněné VBS. Další informace najdete v tématu Zmírnění rizik jazyka C a v následujícím článku blogu o virtualizaci:

Podrobné informace od společnosti Intel o dopadu na výkon najdete na následujícím webu společnosti Intel:

Identifikace ovlivněných systémů a požadovaných zmírnění rizik

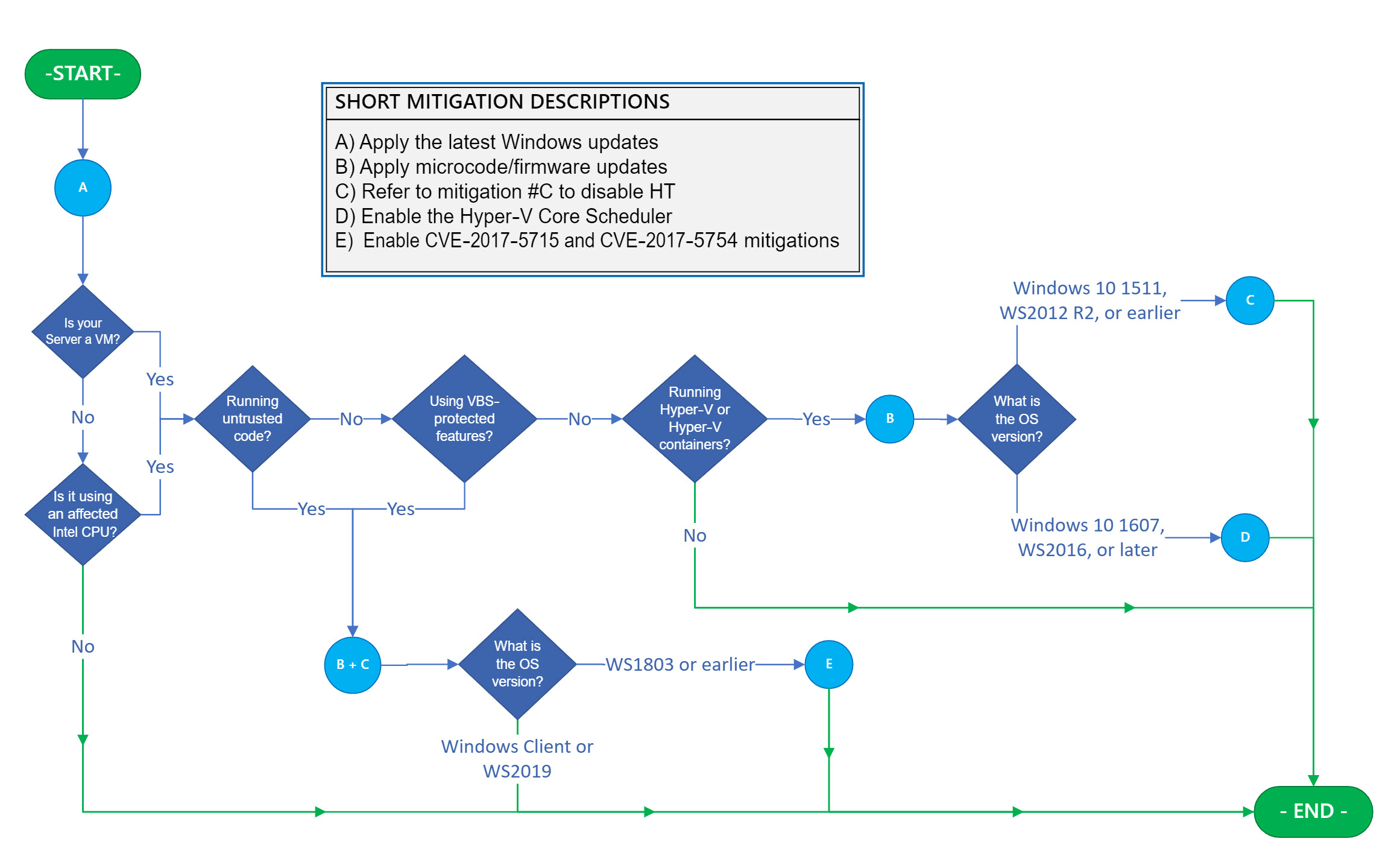

Vývojový diagram na obrázku 1 vám pomůže identifikovat ovlivněné systémy a určit správnou sadu akcí.

Důležité: Pokud používáte virtuální počítače, musíte zvážit a použít vývojový diagram pro hostitele Hyper-V a každého hosta virtuálního počítače, kterých se to týká, jednotlivě, protože u obou se můžou vztahovat omezení rizik. Konkrétně postup pro hostitele Hyper-V poskytuje kroky vývojového diagramu ochranu mezi virtuálními počítači a ochranu v rámci hostitele. Použití těchto zmírnění rizik pouze na hostitele Hyper-V však nestačí k zajištění ochrany uvnitř virtuálního počítače. Pokud chcete zajistit ochranu uvnitř virtuálního počítače, musíte na každý virtuální počítač s Windows použít vývojový diagram. Ve většině případů to znamená, že se na virtuálním počítači nastavují klíče registru.

Při procházení vývojového diagramu se setkáte s modrými kroužky s písmeny, které se mapují na akci, nebo s řadou akcí, které jsou potřeba ke zmírnění vektorů útoku L1TF specifických pro konfiguraci systému. Každá akce, na kterou narazíte, se musí použít. Když narazíte na zelenou čáru, znamená to přímou cestu na konec a nejsou k dispozici žádné další kroky pro zmírnění rizik.

Stručné vysvětlení jednotlivých zmírnění rizik s písmeny je uvedeno v legendě na pravé straně. Podrobné vysvětlení pro každé zmírnění rizik, které obsahuje podrobné pokyny k instalaci a konfiguraci, najdete v části "Zmírnění rizik".

Zmírnění rizik

Důležité: Následující část popisuje zmírnění rizik, která by se měla použít POUZE za konkrétních podmínek určených vývojový diagram na obrázku 1 v předchozí části. Nepoužívejte tato omezení rizik, pokud vývojový diagram neuvádí, že je konkrétní zmírnění nutné.

Kromě aktualizací softwaru a mikrokódů se k povolení určité ochrany můžou vyžadovat také ruční změny konfigurace. Dále doporučujeme, aby se zákazníci typu Enterprise zaregistrovali k poštovnímu nástroji s oznámeními zabezpečení, aby mohli být upozorněni na změny obsahu. (Viz Technická oznámení zabezpečení Microsoftu.)

Zmírnění rizik A

Získání a použití nejnovějších aktualizací Windows

Použijte všechny dostupné aktualizace operačního systému Windows, včetně měsíčních aktualizací zabezpečení Windows. Tabulku ovlivněných produktů si můžete prohlédnout v informačních zpravodajích zabezpečení společnosti Microsoft | 180018 ADV pro L1TF, Poradce pro zabezpečení | AdV 190013 pro MDS, Poradce pro zabezpečení | ADV220002 pro MMIO a ohrožení zabezpečení | CVE-2019-11135 pro chybu zabezpečení spočívající ve zpřístupnění informací jádra systému Windows.

Zmírnění rizik B

Získání a použití nejnovějších aktualizací mikrokódu nebo firmwaru

Kromě instalace nejnovějších aktualizací zabezpečení Windows může být vyžadována také aktualizace mikrokódu nebo firmwaru procesoru. Doporučujeme, abyste získali a použili nejnovější aktualizaci mikrokódu podle potřeby pro vaše zařízení od výrobce OEM zařízení. Další informace o aktualizacích mikrokódu nebo firmwaru najdete v následujících odkazech:

Poznámka: Pokud používáte vnořenou virtualizaci (včetně spouštění kontejnerů Hyper-V na hostovaném virtuálním počítači), musíte hostovanému virtuálnímu počítači zpřístupnit nové osvícení mikrokódů. To může vyžadovat upgrade konfigurace virtuálního počítače na verzi 8. Verze 8 ve výchozím nastavení obsahuje osvícení mikrokódu. Další informace a požadované kroky najdete v následujícím článku Microsoft Docs článku:

Spuštění technologie Hyper-V na virtuálním počítači s vnořenou virtualizací

Zmírnění rizik C

Mám zakázat hyper-threading (HT)?

Ohrožení zabezpečení L1TF a MDS představují riziko, že důvěrnost virtuálních počítačů Hyper-V a tajných kódů, které spravuje Microsoft Virtualization Based Security (VBS), může být ohrožena útokem postranního kanálu. Pokud je povolen Hyper-Threading (HT), hranice zabezpečení poskytované technologiemi Hyper-V i VBS se oslabí.

Plánovač jader Hyper-V (dostupný od Windows Server 2016 a Windows 10 verze 1607) zmírní vektory útoku L1TF a MDS na virtuální počítače Hyper-V a zároveň umožňuje, aby Hyper-Threading zůstaly povolené. To má minimální dopad na výkon.

Plánovač jádra Hyper-V nezmírní vektory útoku L1TF nebo MDS na funkce zabezpečení chráněné VBS. Chyby zabezpečení L1TF a MDS představují riziko, že by při povolení Hyper-Threading (HT) mohlo dojít k ohrožení důvěrnosti tajných kódů VBS prostřednictvím útoku postranního kanálu, což oslabuje hranici zabezpečení poskytovanou službou VBS. I s tímto zvýšeným rizikem VBS stále poskytuje cenné výhody zabezpečení a snižuje řadu útoků s povoleným HT. Proto doporučujeme, aby se VBS dál používal v systémech s podporou HT. Zákazníci, kteří chtějí eliminovat potenciální riziko ohrožení zabezpečení L1TF a MDS týkající se důvěrnosti VBS, by měli zvážit zakázání HT, aby se toto další riziko zmírnilo.

Zákazníci, kteří chtějí eliminovat riziko, které ohrožení zabezpečení L1TF a MDS představují, ať už z hlediska důvěrnosti verzí Technologie Hyper-V starších než Windows Server 2016 nebo funkcí zabezpečení VBS, musí zvážit rozhodnutí a zvážit zakázání HT, aby se riziko zmírnilo. Obecně platí, že toto rozhodnutí může být založeno na následujících pokynech:

-

U Windows 10 verze 1607, Windows Server 2016 a novějších systémů, které nepoužívají technologii Hyper-V a nepoužívají funkce zabezpečení chráněné VBS, by zákazníci neměli HT zakázat.

-

U Windows 10 verze 1607, Windows Server 2016 a novějších systémů, na kterých běží Technologie Hyper-V s nástrojem Core Scheduler, ale nepoužívají funkce zabezpečení chráněné VBS, by zákazníci neměli HT zakazovat.

-

V případě Windows 10 verze 1511, Windows Server 2012 R2 a starších systémů se spuštěnou technologií Hyper-V musí zákazníci zvážit zakázání HT, aby riziko zmírnili.

Kroky potřebné k zakázání HT se liší od výrobců OEM k výrobcům OEM. Obvykle jsou ale součástí nástrojů pro nastavení a konfiguraci systému BIOS nebo firmwaru.

Společnost Microsoft také zavedla možnost zakázat technologii Hyper-Threading prostřednictvím softwarového nastavení, pokud je obtížné nebo nemožné zakázat HT v systému BIOS nebo v nástrojích pro nastavení a konfiguraci firmwaru. Softwarové nastavení pro zakázání HT je sekundární než nastavení systému BIOS nebo firmwaru a je ve výchozím nastavení zakázané (to znamená, že HT bude následovat podle nastavení systému BIOS nebo firmwaru). Další informace o tomto nastavení a o tom, jak pomocí něj zakázat HT, najdete v následujícím článku:

4072698 Pokyny pro Windows Server k ochraně před chybami zabezpečení proti spekulativnímu spuštění postranním kanálem

Pokud je to možné, doporučuje se zakázat HT v systému BIOS nebo firmwaru, aby bylo zaručeno, že je funkce HT zakázána.

Poznámka: Zakázáním hyperthreadingu se sníží počet jader procesoru. To může mít vliv na funkce, které k fungování vyžadují minimální počet jader procesoru. Například Windows Defender Ochrana Application Guard (WDAG).

Zmírnění rizik D

Povolte plánovač jader Hyper-V a nastavte počet hardwarových vláken virtuálního počítače na jádro na 2.

Poznámka: Tyto kroky pro zmírnění rizik platí jenom pro Windows Server 2016 a Windows 10 verze starší než 1809. Ve Windows Serveru 2019 a Windows 10 verze 1809 je ve výchozím nastavení povolený plánovač jádra.

Použití plánovače jádra je dvoufázový proces, který vyžaduje, abyste nejprve povolili plánovač na hostiteli Hyper-V a pak nakonfigurovali každý virtuální počítač tak, aby ho využíval, nastavením počtu hardwarových vláken na jádro na dva (2).

Plánovač jádra Hyper-V, který byl představen v Windows Server 2016 a Windows 10 verzi 1607, je novou alternativou ke klasické logice plánovače. Základní plánovač nabízí nižší variabilitu výkonu pro úlohy uvnitř virtuálních počítačů, které běží na hostiteli Hyper-V s podporou HT.

Podrobné vysvětlení základního plánovače Hyper-V a postup, jak ho povolit, najdete v následujícím článku centra Windows IT Pro Center:

Principy a používání typů plánovačů hypervisoru Hyper-V

Pokud chcete povolit plánovač jádra Hyper-V na Windows Server 2016 nebo Windows 10, zadejte následující příkaz:

bcdedit /set HypervisorSchedulerType core

Dále se rozhodněte, jestli se má nakonfigurovat počet hardwarových vláken daného virtuálního počítače na jádro na dvě (2). Pokud zveřejníte skutečnost, že virtuální procesory jsou v hostovaném virtuálním počítači s technologií hyper-thread, umožníte plánovači v operačním systému virtuálního počítače a také úlohám virtuálních počítačů používat HT při vlastním plánování práce. Uděláte to tak, že zadáte následující příkaz PowerShellu, ve kterém <název virtuálního počítače> je název virtuálního počítače:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Zmírnění rizik E

Povolení zmírnění rizik pro informační zpravodaje CVE-2017-5715, CVE-2017-5754 a CVE-2019-11135

Poznámka: Tato omezení rizik jsou ve výchozím nastavení povolená v klientských operačních systémech Windows Server 2019 a Windows.

Pokud chcete povolit zmírnění rizik pro doporučení CVE-2017-5715, CVE-2017-5754 a CVE-2019-11135, použijte doprovodné materiály v následujících článcích:

Poznámka: Mezi tato zmírnění patří a automaticky povolují zmírnění bezpečných bitů rámců stránky pro jádro Windows a také pro zmírnění rizik popsaná v CVE-2018-3620. Podrobné vysvětlení omezení rizik bezpečných bitů rámců stránek najdete v následujícím článku blogu Security Research & Defense:

Reference

Pokyny ke zmírnění ohrožení zabezpečení spekulativního spuštění postranním kanálem v Azure

Produkty třetích stran, které tento článek popisuje, pocházejí od společností, které jsou nezávislé na společnosti Microsoft. Neposkytujeme žádnou záruku, předpokládanou ani jinou, týkající se výkonu nebo spolehlivosti těchto produktů.

Poskytujeme kontaktní informace třetích stran, které vám pomůžou najít technickou podporu. Tyto kontaktní informace se můžou bez upozornění změnit. Nezaručujeme přesnost těchto kontaktních informací třetích stran.