Shrnutí

Microsoft ví o petitpotamu, který může být potenciálně použit k útoku Windows řadičů domény nebo jiných Windows serverů. PetitPotam je klasický přenosový útok NTLM a microsoft tyto útoky dříve zdokumentoval spolu s mnoha možnostmi zmírnění rizik, které chrání zákazníky. Příklad: Informační zpravodaj zabezpečení společnosti Microsoft 974926.

Aby se zabránilo útokům přenosu NTLM v sítích s povoleným protokolem NTLM, musí správci domény zajistit, aby služby, které povolují ověřování NTLM, využíly ochrany, jako je rozšířená ochrana pro ověřování (EPA) nebo podpisové funkce, jako je podepisování SMB. PetitPotam využívá servery, kde služba AD CS (Active Directory Certificate Services) není nakonfigurovaná s ochranou pro přenosové útoky NTLM. Níže uvedené skutečnosti snižující závažnost rizika zákazníkům popisují, jak chránit servery AD CS před takovými útoky.

Tento útok může být ohrožený, pokud používáte službu AD CS (Active Directory Certificate Services) s libovolnou z následujících služeb:

-

Webový zápis certifikační autority

-

Webová služba pro zápis certifikátů

Omezení rizik

Pokud je vaše prostředí potenciálně ovlivněné, doporučujeme následující omezení:

Primární omezení rizik

Doporučujeme povolit epa a zakázat http na serverech AD CS. Otevřete Správce Internetová informační služba (IIS) a proveďte toto:

-

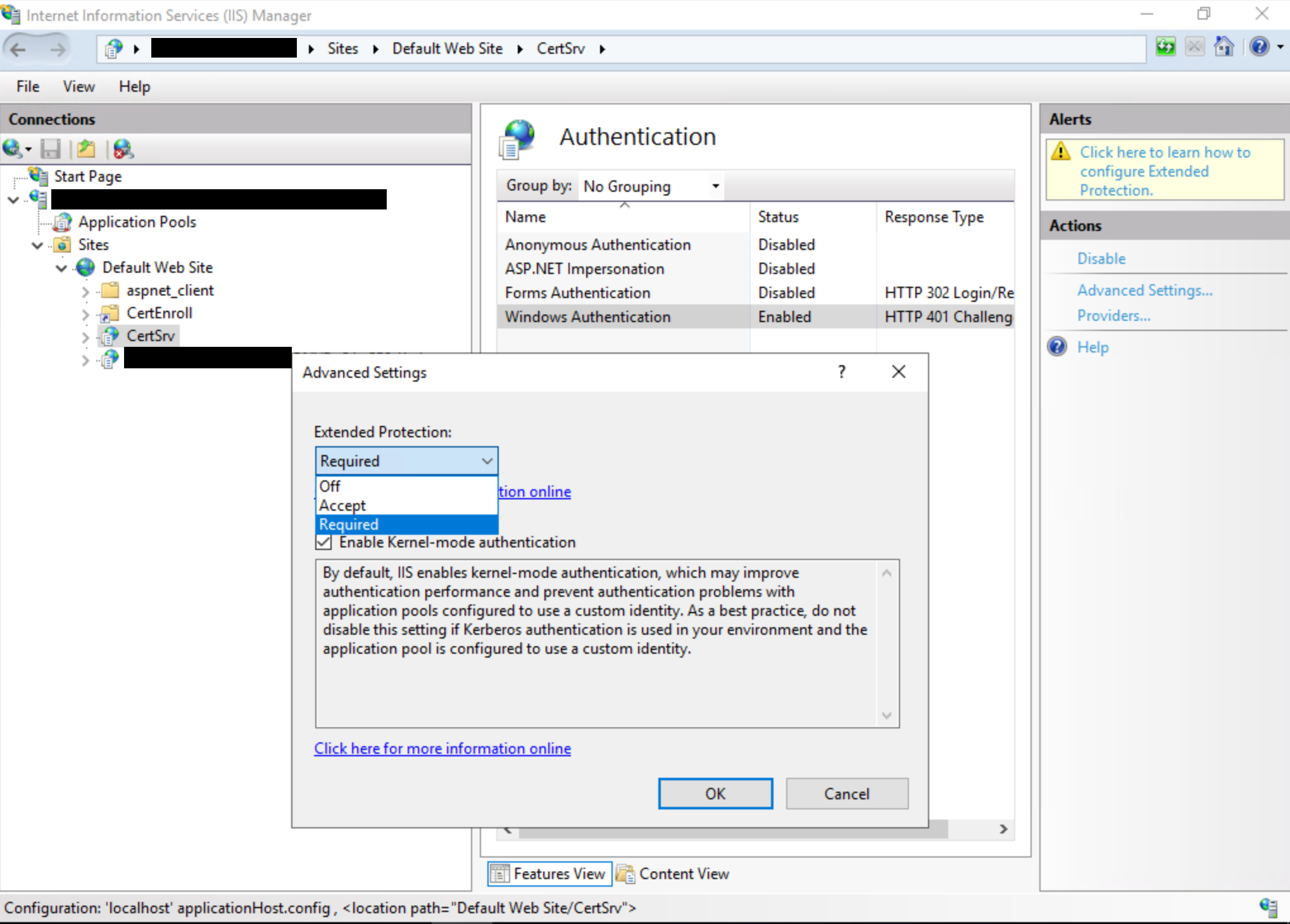

Povolte epa pro webovou registraci certifikační autority, Povinný je bezpečnější a doporučená možnost:

-

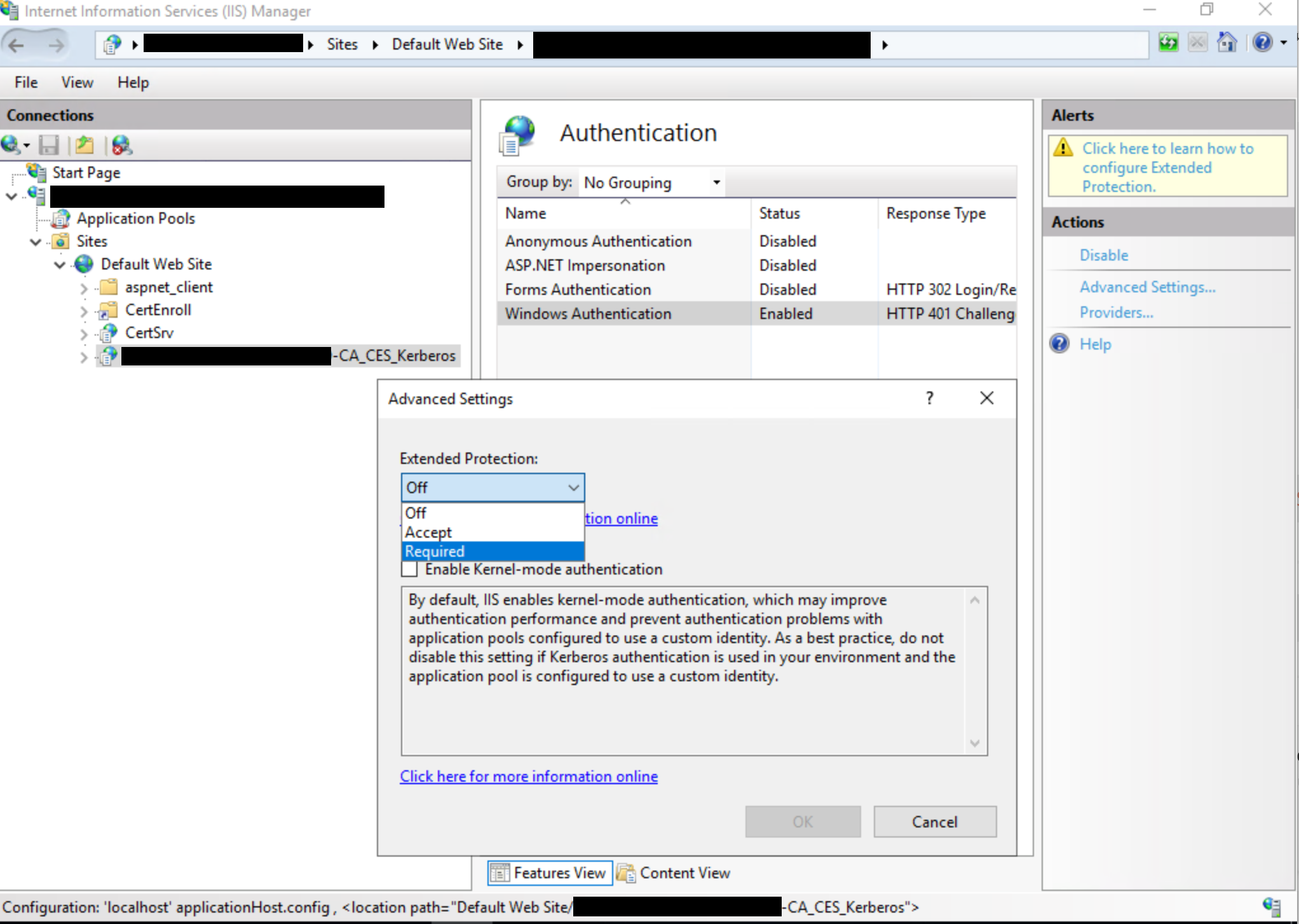

Povolit epa pro webovou službu pro zápis certifikátů, Povinné je bezpečnější a doporučená možnost:

Poznámka: Nastavení Vždy se používá, když je uživatelské rozhraní nastavené na Povinné, což je doporučená a nejbezpečnější možnost.

Další informace o možnostech dostupných pro extendedProtectionPolicynajdete v<přenosu > <HttpBinding>. Nejpravděpodobněji použitá nastavení jsou následující:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

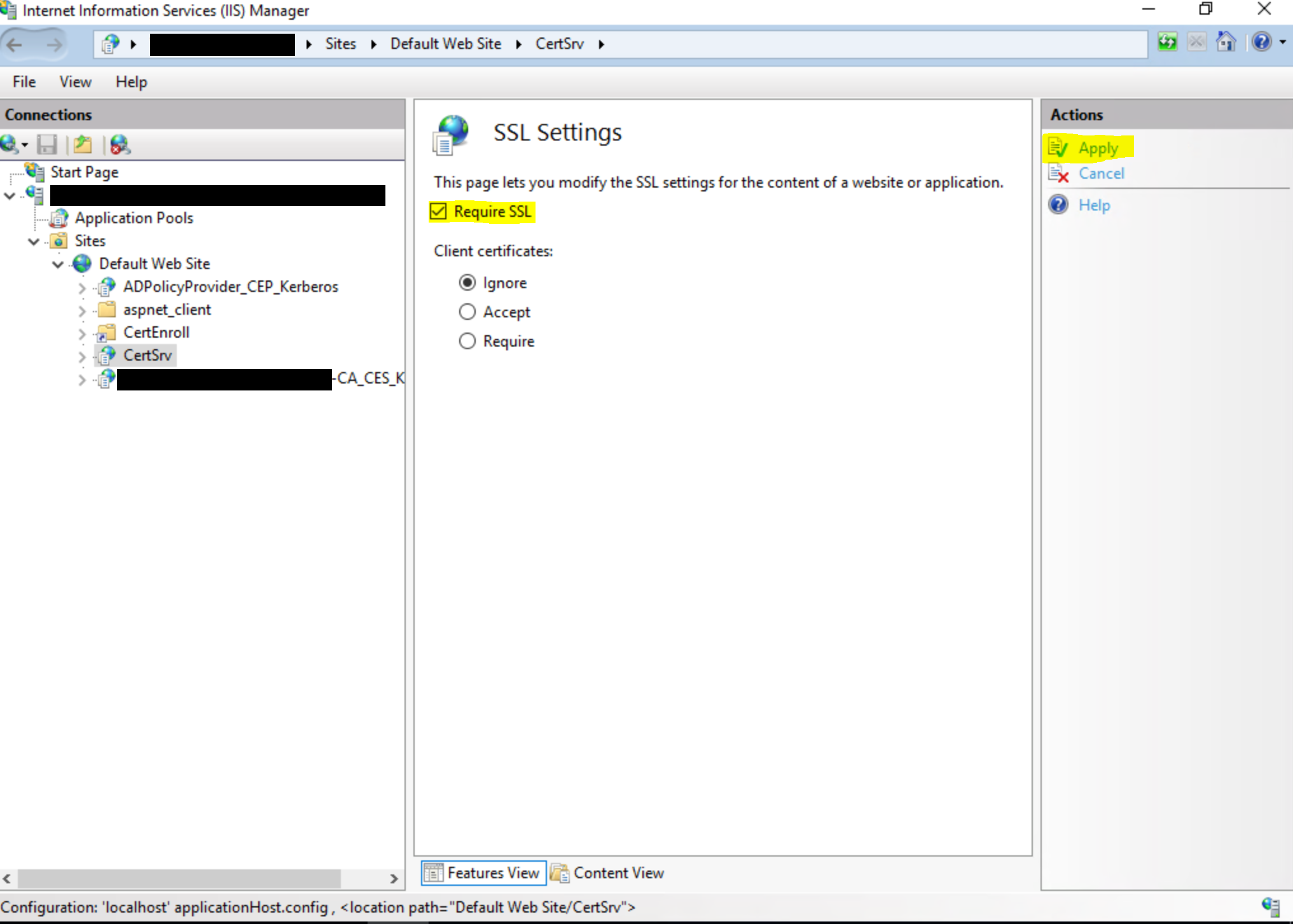

Povolte Vyžadovat SSL, které povolí jenom připojení HTTPS.

Důležité informace: Po dokončení výše uvedených kroků budete muset restartovat službu IIS, aby se změny načtou. Pokud chcete restartovat službu IIS, otevřete okno příkazového řádku se zvýšenými oprávněními, zadejte následující příkaz a stiskněte enter: iisreset /restart Poznámka: Tento příkaz zastaví všechny spuštěné služby IIS a restartuje je.

Další omezení rizik

Kromě primárních omezení rizik doporučujeme ověřování NTLM zakázat tam, kde je to možné. Následující skutečnosti snižující závažnost rizika jsou uvedené v pořadí od bezpečnějších po méně bezpečné:

-

Zakažte ověřování NTLM na Windows řadiči domény. To můžete provést podle dokumentace v části Zabezpečení sítě: Omezení ověřování NTLM: Ověřování NTLM v této doméně.

-

Zakažte protokol NTLM na všech serverech AD CS ve vaší doméně pomocí zásad skupiny Zabezpečení sítě: Omezit protokol NTLM: Příchozí přenosy NTLM. Pokud chcete nakonfigurovat tento objekt zásad skupiny, otevřete Zásady skupiny a přejděte na Konfigurace počítače -> Windows Nastavení -> Zabezpečení Nastavení -> Místní zásady -> Možnosti zabezpečení a nastavte Zabezpečení sítě: Omezit protokol NTLM: Příchozí přenosy NTLM na Odepřít všechny účty nebo Odepřít všechny účty domény. V případě potřeby můžete podle potřeby přidat výjimky pomocí nastavení Zabezpečení sítě: Omezit ověřování NTLM:Přidání výjimek serveru v této doméně .

-

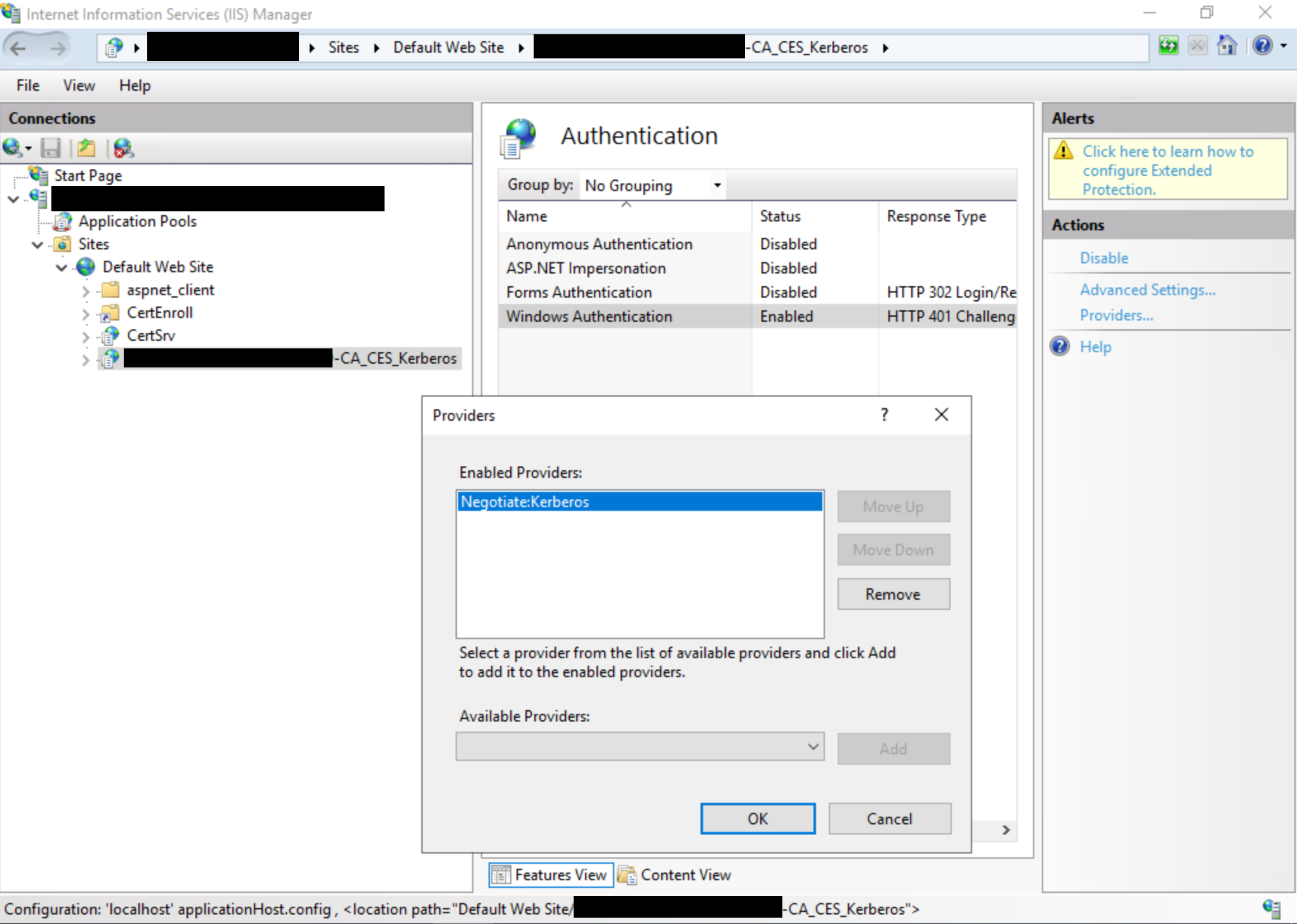

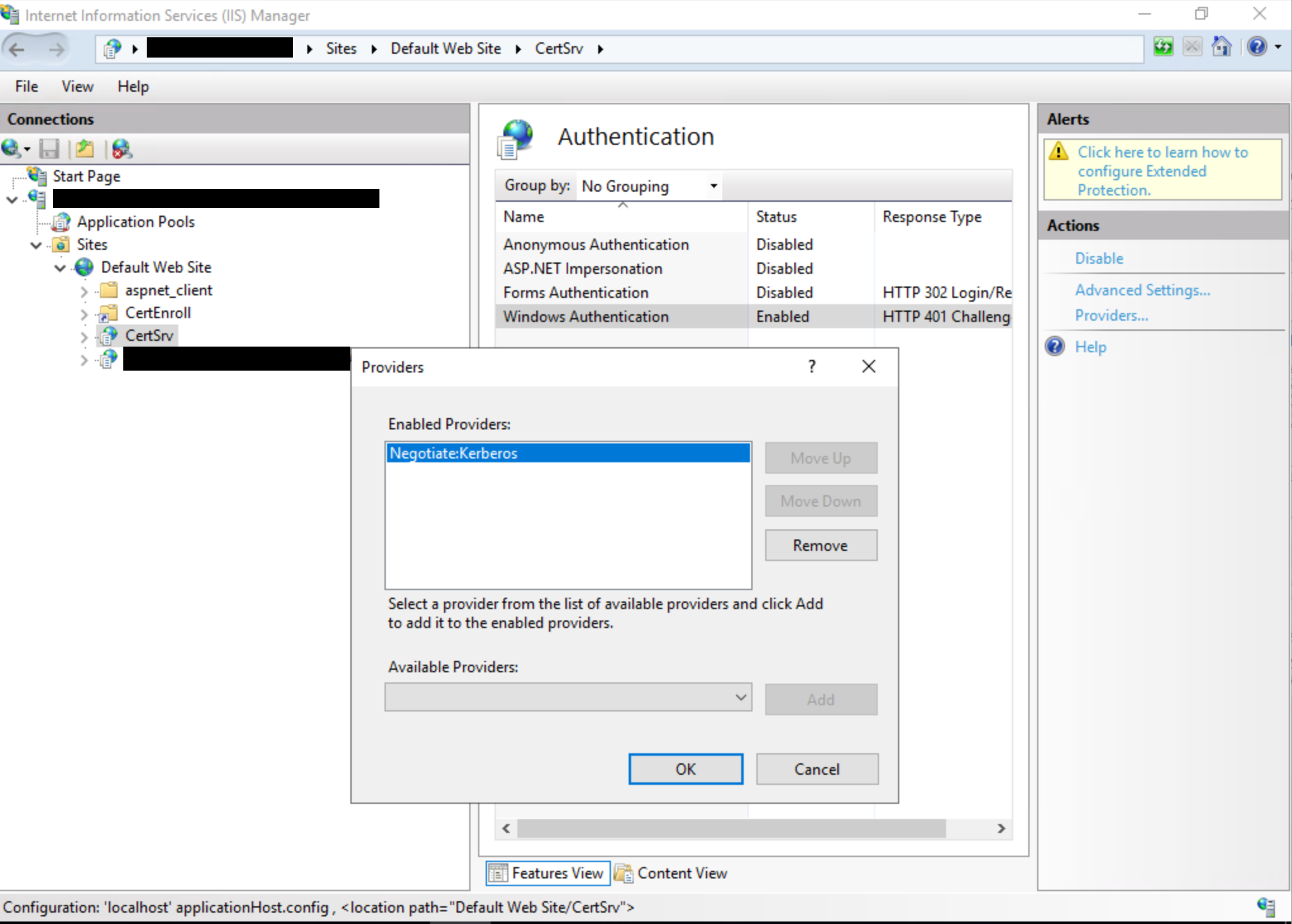

Zakažte ntlm pro Internetová informační služba (IIS) na serverech AD CS ve vaší doméně se službami "Certificate Authority Web Enrollment" nebo "Certificate Enrollment Web Service".

Pokud to chcete udělat, otevřete uživatelské rozhraní Správce služby IIS, nastavte Windows ověřování na Vyjednat:Kerberos:

Důležité informace: Po dokončení výše uvedených kroků budete muset restartovat službu IIS, aby se změny načtou. Pokud chcete restartovat službu IIS, otevřete okno příkazového řádku se zvýšenými oprávněními, zadejte následující příkaz a stiskněte enter: iisreset /restart Poznámka: Tento příkaz zastaví všechny spuštěné služby IIS a restartuje je.

Další informace najdete v informačním zpravodaji zabezpečení společnosti Microsoft ADV210003.