Souhrn

Na portálu Microsoft Defender Advanced Threat Protection (MDATP) můžete zaznamenat velmi velký počet událostí blokování. Tyto události generuje modul Code Integrity (CI) a může je identifikovat jejich ExploitGuardNonMicrosoftSignedBlocked ActionType.

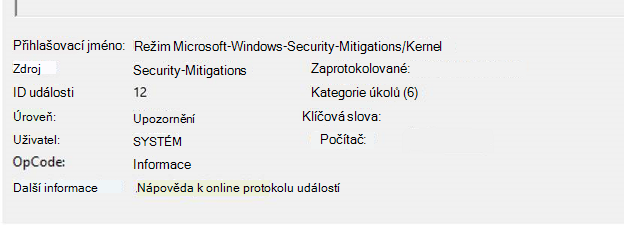

Událost, jak je vidět v protokolu událostí koncového bodu

|

ActionType |

Zprostředkovatel/zdroj |

ID události |

Popis |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Blok ochrana integrity kódu |

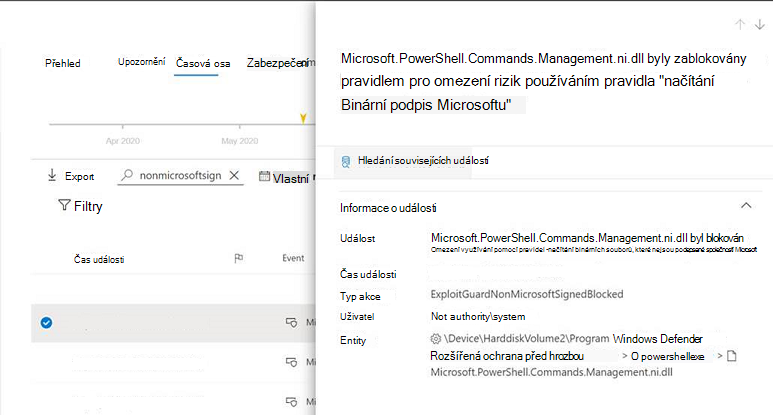

Událost, jak je vidět na časové ose

Proces \Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe (PID 8780) se zablokoval ve načítání binárního souboru \Windows\sestavení\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll"

Další informace

Modul CI zajišťuje, aby na zařízení byly schované jen důvěryhodné soubory. Když je povolená ci a setká se s nedůvěryhodným souborem, vygeneruje událost blokování. V režimu auditování se soubor pořád může spouštět, zatímco v režimu vynucení je soubor znemožňován.

Můžete ji povolit několika způsoby, včetně toho, kdy nasadíte zásady řízení aplikací v programu Windows Defender (WDAC). V této situaci však MDATP povoluje ci na back-endu, což spouští události, když dojde k souborům unsigned Native Image (NI) pocházejícím od Microsoftu.

Podepsání souboru znamená, že umožňuje ověření pravosti těchto souborů. Ci can verify that a file is unmodified and originates from a trusted authority based on its signature. Většina souborů, které pocházejí od Microsoftu, je podepsaná, některé soubory ale z různých důvodů ne. Například binární soubory NI (zkompilované z kódu .NET Framework) jsou obecně podepsané, pokud jsou součástí vydání. Obvykle se ale na zařízení znovu vygenerují a není možné je podepsat. Většina aplikací má samostatně podepsaný soubor CAB nebo MSI, aby ověřila jejich pravost při instalaci. Při spuštění vytvoří další soubory, které nejsou podepsané.

Omezení rizik

Nedoporučujeme tyto události ignorovat, protože indicate genuine security issues. Například by se mohl pokus o nahážení nepodepsaně binárního souboru pod kyčátky pocházející z Microsoftu.

Tyto události je ale možné filtrovat podle dotazu, když se pokusíte analyzovat jiné události v rozšířeném hledání tak, že vyloučíte události, které mají typ ActionType ExploitGuardNonMicrosoftSignedBlocked.

Tento dotaz by vám ukáže všechny události související s tímto konkrétním zjišťováním.

DeviceEvents

| where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" and FileName endswith "ni.dll"

| where Timestamp > ago(7d)

Pokud chcete tuto událost vyloučit, budete muset dotaz invertovat. Zobrazí se všechny události ExploitGuard (včetně EP), kromě těchto:

DeviceEvents

| where ActionType startswith "ExploitGuard"

| where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" nebo (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" a InitiatingProcessFileName != "powershell.exe") nebo (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" a InitiatingProcessFileName == "powershell.exe" a FileName !endswith "ni.dll")

| where Timestamp > ago(7d)

Pokud použijete rozhraní .NET Framework 4.5 nebo novější verzi, budete mít také možnost znovu zgenerovat soubory NI k vyřešení mnoha nadbytečných událostí. To můžete udělat tak, že odstraníte všechny soubory NI v adresáři NativeImages a spuštěním příkazu ngen update je znovu vygenerujete.