Původní datum publikování: úterý 13. srpna 2024

ID znalostní báze: 5042562

Podpora pro Windows 10 skončí v říjnu 2025

Po 14. říjnu 2025 už Microsoft nebude poskytovat bezplatné aktualizace softwaru ze služby Windows Update, technickou pomoc ani opravy zabezpečení pro Windows 10. Váš počítač bude dál fungovat, ale doporučujeme přejít na Windows 11.

Důležitá poznámka k zásadám SkuSiPolicy.p7b

Pokyny k použití aktualizovaných zásad najdete v části Nasazení zásad odvolání podepsaných Microsoftem (SkuSiPolicy.p7b).

V tomto článku

Shrnutí

Společnost Microsoft byla informována o ohrožení zabezpečení ve Windows, které umožňuje útočníkovi s oprávněními správce nahradit aktualizované systémové soubory Windows, které mají starší verze, a otevřít tak dveře pro útočníka, aby znovu zavedl ohrožení zabezpečení na základě virtualizace (VBS). Vrácení těchto binárních souborů zpět může útočníkovi umožnit obejít funkce zabezpečení VBS a exfiltrovat data chráněná službou VBS. Tento problém je popsaný v cve-2024-21302 | Ohrožení zabezpečení z hlediska zvýšení oprávnění v režimu zabezpečeného jádra Windows

Abychom tento problém vyřešili, odvoláme ohrožené systémové soubory VBS, které se neaktualizují. Vzhledem k velkému počtu souborů souvisejících s VBS, které musí být blokovány, používáme alternativní přístup k blokování verzí souborů, které nejsou aktualizovány.

Rozsah dopadu

Tento problém se týká všech zařízení s Windows, která podporují VBS. To zahrnuje místní fyzická zařízení a virtuální počítače. VBS se podporuje v Windows 10 a novějších verzích Windows a Windows Server 2016 a novějších verzích Windows Server.

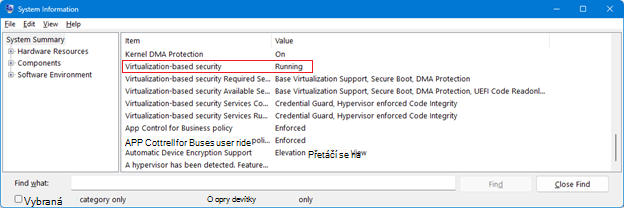

Stav VBS je možné zkontrolovat pomocí nástroje Microsoft System Information (Msinfo32.exe). Tento nástroj shromažďuje informace o vašem zařízení. Po spuštění Msinfo32.exe se posuňte dolů na řádek zabezpečení na základě virtualizace . Pokud je hodnota tohoto řádku Spuštěno, je služba VBS povolená a spuštěná.

Stav VBS je také možné zkontrolovat pomocí Windows PowerShell pomocí třídy Win32_DeviceGuard WMI. Pokud chcete z PowerShellu zadat dotaz na stav VBS, otevřete relaci Windows PowerShell se zvýšenými oprávněními a spusťte následující příkaz:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Po spuštění výše uvedeného příkazu PowerShellu by stav VBS měl být jeden z následujících.

|

Název pole |

Stav |

|

VirtualizationBasedSecurityStatus |

|

Dostupná omezení rizik

Pro všechny podporované verze Windows 10, verze 1507 a novější verze Windows a Windows Server 2016 a novější verze Windows Server můžou správci nasadit zásady odvolání podepsané Microsoftem (SkuSiPolicy.p7b). Tím se zablokuje načtení ohrožených verzí systémových souborů VBS, které operační systém neaktualizuje.

Když se na zařízení s Windows použije SkuSiPolicy.p7b, zásady se pro zařízení zamknou také přidáním proměnné do firmwaru rozhraní UEFI. Během spouštění se zásady načtou a systém Windows zablokuje načítání binárních souborů, které zásadu porušují. Pokud se použije zámek rozhraní UEFI a zásada se odebere nebo nahradí starší verzí, správce spouštění systému Windows se nespustí a zařízení se nespustí. Při tomto selhání spuštění se nezobrazí chyba a systém bude pokračovat k další dostupné možnosti spuštění, což může mít za následek spouštěcí smyčku.

Byly přidány další zásady CI podepsané Microsoftem, které jsou ve výchozím nastavení povolené a nevyžaduje žádné další kroky nasazení, které nejsou vázané na rozhraní UEFI. Tato podepsaná zásada CI se načte během spouštění a vynucení této zásady zabrání vrácení systémových souborů VBS během této spouštěcí relace. Na rozdíl od SkuSiPolicy.p7b se zařízení může dál spouštět, pokud je aktualizace neinstalovaná. Tato zásada je součástí všech podporovaných verzí Windows 10 verze 1507 a novějších. SkuSkiPolicy.p7b stále můžou správci použít, aby zajistili dodatečnou ochranu pro vrácení zpět napříč spouštěcími relacemi.

Protokoly měřeného spouštění Windows používané k ověření stavu spouštění počítače obsahují informace o verzi zásad, která se během procesu spouštění načítá. Tyto protokoly jsou bezpečně udržovány čipem TPM během spouštění a služby ověření identity Microsoftu tyto protokoly parsují, aby ověřily, že se načítají správné verze zásad. Služby ověřování identity vynucují pravidla, která zajišťují načtení konkrétní verze zásad nebo vyšší. v opačném případě nebude systém otestován jako v pořádku.

Aby zmírnění zásad fungovalo, musí se zásady aktualizovat pomocí servisní aktualizace Windows, protože součásti systému Windows a zásady musí být ze stejné verze. Pokud se omezení rizik zásad zkopíruje do zařízení, nemusí se zařízení spustit, pokud se použije nesprávná verze zmírnění rizik nebo zmírnění rizik nemusí fungovat podle očekávání. Kromě toho by se na vaše zařízení měla použít zmírnění rizik popsaná v KB5025885 .

U Windows 11 verze 24H2, Windows Server 2022 a Windows Server 23H2 přidává funkce DRTM (Dynamic Root of Trust for Measurement) další zmírnění chyby zabezpečení vrácení zpět. Toto zmírnění rizik je ve výchozím nastavení povolené. V těchto systémech jsou šifrovací klíče chráněné VBS vázané na zásady CI VBS s povolenou výchozí relací spouštění a zruší se pouze v případě, že se vynucuje odpovídající verze zásad CI. Aby bylo možné vrátit zpět iniciované uživatelem, bylo přidáno období odkladu, které umožňuje bezpečné vrácení 1 verze balíčku aktualizací Windows bez ztráty možnosti zrušit nasazení hlavního klíče VSM. Vrácení zpět iniciované uživatelem je však možné pouze v případě, že není použit SkuSiPolicy.p7b. Zásady CI VBS vynucují, aby se všechny spouštěcí binární soubory nevrátily zpět na odvolané verze. To znamená, že pokud útočník s oprávněními správce vrátí zpět ohrožené spouštěcí binární soubory, systém se nespustí. Pokud se zásady CI i binární soubory vrátí zpět na starší verzi, data chráněná nástrojem VSM se nezapečetí.

Principy rizik pro zmírnění rizik

Před použitím zásad odvolání podepsaných Microsoftem musíte vědět o potenciálních rizicích. Před použitím zmírnění rizik si projděte tato rizika a proveďte potřebné aktualizace média pro obnovení.

Poznámka Tato rizika se vztahují pouze na zásady SkuSiPolicy.p7b a nevztahují se na výchozí povolenou ochranu.

-

Uzamčení rozhraní UEFI a odinstalace aktualizací. Po použití zámku UEFI se zásadami odvolání podepsané microsoftem na zařízení nebude možné zařízení vrátit zpět (odinstalací aktualizací Systému Windows, použitím bodu obnovení nebo jiným způsobem), pokud budete pokračovat v používání zabezpečeného spouštění. Ani přeformátování disku neodebere zámek UEFI pro zmírnění rizik, pokud už byl použit. To znamená, že pokud se pokusíte vrátit operační systém Windows do dřívějšího stavu, který nemá použité zmírnění rizik, zařízení se nespustí, nezobrazí se žádná chybová zpráva a rozhraní UEFI přejde k další dostupné možnosti spuštění. Výsledkem může být spouštěcí smyčka. Pokud chcete zámek rozhraní UEFI odebrat, musíte zakázat zabezpečené spouštění. Než na zařízení použijete odvolání popsaná v tomto článku, mějte na paměti všechny možné důsledky a důkladně je otestujte.

-

Externí spouštěcí médium. Po použití omezení rizik uzamčení UEFI na zařízení je nutné aktualizovat externí spouštěcí médium nejnovější aktualizací Windows nainstalovanou na zařízení. Pokud se externí spouštěcí médium neaktualizuje na stejnou verzi služby Windows Update, nemusí se zařízení z daného média spustit. Před použitím zmírnění rizik si projděte pokyny v části Aktualizace externího spouštěcího média .

-

Prostředí Windows Recovery Environment. Prostředí Windows Recovery Environment (WinRE) na zařízení musí být před použitím aktualizace SkuSipolicy.p7b na zařízení aktualizováno nejnovější dynamickou aktualizací bezpečného operačního systému Windows vydané 8. července 2025. Pokud tento krok vynecháte, může winRE zabránit ve spuštění funkce Obnovit počítač do továrního nastavení. Další informace najdete v tématu Přidání balíčku aktualizace do windows RE.

-

Spuštění prostředí PXE (Pre-boot Execution Environment). Pokud se zmírnění rizik nasadí na zařízení a pokusíte se použít spuštění PXE, zařízení se nespustí, dokud se na spouštěcí bitovou kopii serveru PXE nepoužije také nejnovější aktualizace Windows. Pokud spouštěcí server PXE nebyl aktualizován na nejnovější aktualizaci Systému Windows vydané v lednu 2025 nebo později, včetně správce spouštění pomocí technologie PXE, nedoporučujeme do zdrojů spouštění v síti nasazovat zmírnění rizik.

Pokyny pro nasazení zmírnění rizik

Pokud chcete vyřešit problémy popsané v tomto článku, můžete nasadit zásady odvolání podepsané Microsoftem (SkuSiPolicy.p7b). Toto zmírnění rizik je podporováno pouze v Windows 10 verze 1507 a novějších verzích Windows a Windows Server 2016.

Poznámka Pokud používáte nástroj BitLocker, ujistěte se, že je váš obnovovací klíč nástroje BitLocker zálohovaný. Z příkazového řádku správce můžete spustit následující příkaz a poznamenejte si 48místné číselné heslo:

manage-bde -protectors -get %systemdrive%

Nasazení zásad odvolání podepsaných Microsoftem (SkuSiPolicy.p7b)

Zásady odvolání podepsané Microsoftem jsou součástí nejnovější aktualizace Systému Windows. Tuto zásadu byste měli použít jenom na zařízení tak, že nainstalujete nejnovější dostupnou aktualizaci Windows a pak postupujte takto:

Poznámka Pokud chybí aktualizace, zařízení nemusí začít s použitým zmírněním rizik nebo nemusí zmírnění fungovat podle očekávání. Před nasazením zásad nezapomeňte aktualizovat spouštěcí médium Windows nejnovější dostupnou aktualizací Windows. Podrobnosti o tom, jak aktualizovat spouštěcí médium, najdete v části Aktualizace externího spouštěcího média .

-

Ujistěte se, že je nainstalovaná nejnovější aktualizace Windows vydaná v lednu 2025 nebo později.

-

Pro Windows 11 verze 22H2 a 23H2 nainstalujte aktualizaci z 22. července 2025 (KB5062663) nebo novější před provedením těchto kroků.

-

V případě Windows 10 verze 21H2 nainstalujte aktualizaci systému Windows vydanou v srpnu 2025 nebo novější, než budete postupovat podle těchto kroků.

-

-

Na příkazovém řádku Windows PowerShell se zvýšenými oprávněními spusťte následující příkazy:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x20 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Restartujte zařízení.

-

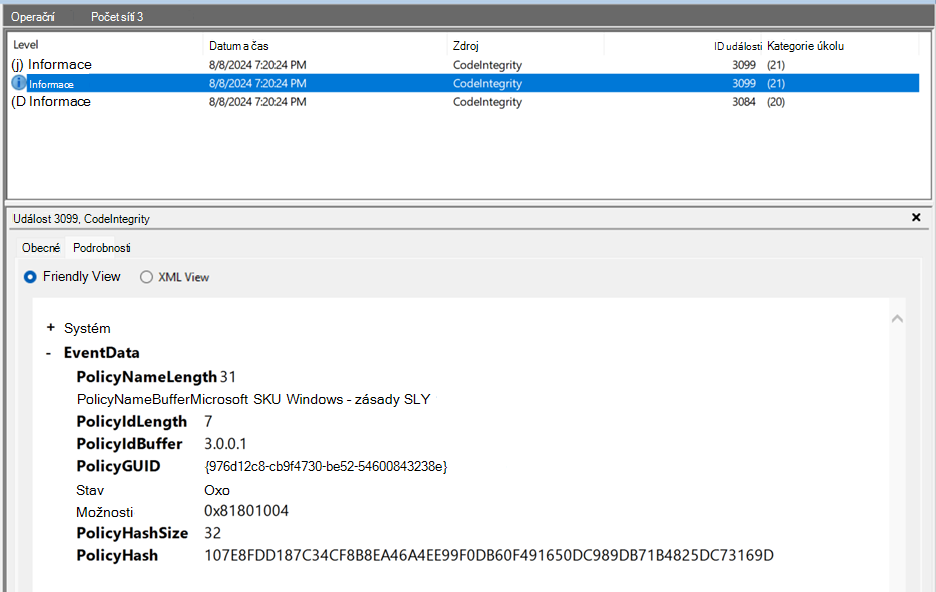

Pomocí informací v části Protokoly událostí systému Windows ověřte, že jsou zásady načtené v Prohlížeč událostí.

Poznámky

-

Po nasazení byste soubor s odvoláním (zásad) SkuSiPolicy.p7b neměli odebírat. Pokud se soubor odebere, vaše zařízení už nemusí být možné spustit.

-

Pokud se vaše zařízení nespustí, přečtěte si část Postup obnovení.

Aktualizace externího spouštěcího média

Pokud chcete použít externí spouštěcí médium se zařízením, na které se vztahují zásady odvolání podepsané Společností Microsoft, musí být externí spouštěcí médium aktualizováno nejnovější aktualizací systému Windows včetně správce spouštění. Pokud médium neobsahuje nejnovější aktualizaci systému Windows, médium se nespustí.

Důležité Než budete pokračovat, doporučujeme vytvořit jednotku pro obnovení. Toto médium můžete použít k přeinstalaci zařízení v případě, že dojde k závažnému problému.

Pomocí následujícího postupu aktualizujte externí spouštěcí médium:

-

Přejděte na zařízení, na kterém jsou nainstalované nejnovější aktualizace Windows.

-

Připojte externí spouštěcí médium jako písmeno jednotky. Připojte například jednotku s palcem jako D:.

-

Klikněte na Start, do vyhledávacího pole zadejte Create a Recovery Drive (Vytvořit jednotku pro obnovení) a potom klikněte na Create a recovery drive control panel (Vytvořit jednotku pro obnovení). Postupujte podle pokynů k vytvoření jednotky pro obnovení pomocí připojené jednotky thumb.

-

Bezpečně vyjměte připojenou jednotku palce.

Pokud ve svém prostředí spravujete instalovatelná média pomocí pokynů Aktualizace instalačního média systému Windows pomocí dynamické aktualizace , postupujte takto:

-

Přejděte na zařízení, na kterém jsou nainstalované nejnovější aktualizace Windows.

-

Postupujte podle pokynů v tématu Aktualizace instalačního média systému Windows pomocí dynamické aktualizace a vytvořte médium s nainstalovanými nejnovějšími aktualizacemi Systému Windows.

Protokoly událostí systému Windows

Systém Windows protokoluje události, kdy se načtou zásady integrity kódu, včetně zásad SkuSiPolicy.p7b, a když se kvůli vynucení zásad zablokuje načítání souboru. Tyto události můžete použít k ověření, že se použilo zmírnění rizik.

Protokoly integrity kódu jsou dostupné v Prohlížeč událostí Windows v části Protokoly aplikací a služeb > Microsoft > Windows > CodeIntegrity > Protokoly provozních > aplikací a služeb > Služby > Microsoft > Windows > AppLocker > MSI a Script.

Další informace o událostech integrity kódu najdete v provozní příručce řízení aplikací v programu Windows Defender.

Události aktivace zásad

Události aktivace zásad jsou k dispozici v Prohlížeč událostí Windows v části Protokoly aplikací a služeb > Microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer – zásady si skladové položky Microsoft Windows

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Pokud jste na zařízení použili zásady auditu nebo zmírnění rizik a událost CodeIntegrity 3099 pro použitou zásadu neexistuje, zásada se nevynucuje. Projděte si pokyny k nasazení a ověřte, že se zásady správně nainstalovaly.

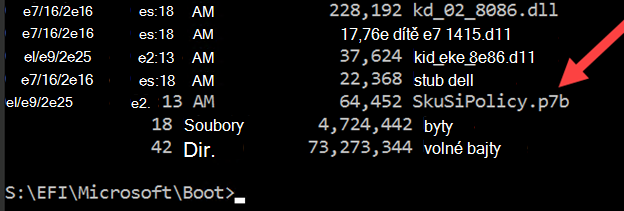

Poznámka Událost integrity kódu 3099 není podporována ve verzích Windows 10 Enterprise 2016, Windows Server 2016 a Windows 10 Enterprise 2015 LTSB. Pokud chcete ověřit, jestli se zásady použily (zásady auditování nebo odvolání), musíte připojit systémový oddíl EFI pomocí příkazu mountvol.exe a podívat se, jestli se zásady použily na oddíl EFI. Po ověření nezapomeňte odpojit systémový oddíl EFI.

SkuSiPolicy.p7b – zásady odvolání

Auditování a blokování událostí

Události auditu a blokování integrity kódu jsou dostupné v Prohlížeč událostí Windows v části Protokoly aplikací a služeb > Microsoft > Windows > CodeIntegrity > Provozníprotokoly > aplikací a služeb > Microsoft > Windows > AppLocker > MSI a Script.

Dřívější umístění protokolování zahrnuje události týkající se řízení spustitelných souborů, knihoven DLL a ovladačů. Druhé umístění protokolování zahrnuje události týkající se řízení instalačních programů MSI, skriptů a objektů COM.

CodeIntegrity – událost 3077 v protokolu CodeIntegrity – Operational indikuje, že spuštění, .dll nebo ovladač bylo zablokováno v načítání. Tato událost obsahuje informace o blokovaných souborech a o vynucených zásadách. U souborů blokovaných zmírněním rizik se informace o zásadách v události CodeIntegrity 3077 budou shodovat s informacemi o zásadách SkuSiPolicy.p7b z události CodeIntegrity 3099. Událost CodeIntegrity 3077 se nezobrazí, pokud na vašem zařízení nejsou žádné spustitelné soubory, .dll nebo ovladače v rozporu se zásadami integrity kódu.

Další události auditu a blokování integrity kódu najdete v tématu Vysvětlení událostí řízení aplikací.

Postup odebrání a obnovení zásad

Pokud se po použití zmírnění rizik něco pokazí, můžete zmírnění rizik odebrat pomocí následujícího postupu:

-

Pozastavte nástroj BitLocker, pokud je povolený. V okně příkazového řádku se zvýšenými oprávněními spusťte následující příkaz:

Manager-bde -protectors -disable c: -rebootcount 3

-

Vypněte zabezpečené spouštění z nabídky UEFI BIOS.Postup vypnutí zabezpečeného spouštění se u jednotlivých výrobců zařízení a modelů liší. Nápovědu k vypnutí zabezpečeného spouštění najdete v dokumentaci od výrobce zařízení. Další podrobnosti najdete v tématu Zakázání zabezpečeného spouštění.

-

Odeberte zásadu SkuSiPolicy.p7b.

-

Spusťte Windows normálně a pak se přihlaste.Zásady SkuSiPolicy.p7b musí být odebrány z následujícího umístění:

-

<systémového oddílu EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Spuštěním následujících příkazů z relace Windows PowerShell se zvýšenými oprávněními vyčistíte zásady z těchto umístění:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Zapněte zabezpečené spouštění ze systému BIOS.Informace o tom, kde zapnout zabezpečené spouštění, najdete v dokumentaci od výrobce zařízení.Pokud jste v kroku 1 vypnuli zabezpečené spouštění a vaše jednotka je chráněná nástrojem BitLocker, pozastavte ochranu nástrojem BitLocker a pak v nabídce systému UEFI BIOS zapněte zabezpečené spouštění.

-

Zapněte Nástroj BitLocker. V okně příkazového řádku se zvýšenými oprávněními spusťte následující příkaz:

Manager-bde -protectors -enable c:

-

Restartujte zařízení.

|

Změnit datum |

Popis |

|

úterý 22. července 2025 |

|

|

úterý 10. července 2025 |

|

|

8. dubna 2025 |

|

|

středa 24. února 2025 |

|

|

středa 11. února 2025 |

|

|

úterý 14. ledna 2025 |

|

|

úterý 12. listopadu 2024 |

|