Původní datum publikování: úterý 26. června 2025

ID znalostní báze: 5062713

|

Tento článek obsahuje pokyny pro:

Poznámka Pokud jste osoba, která vlastní osobní zařízení s Windows, přejděte na článek Zařízení s Windows pro domácí uživatele, firmy a školy s aktualizacemi spravovanými Microsoftem. |

Přehled

Konfigurace certifikátů poskytovaných Microsoftem jako součást infrastruktury zabezpečeného spouštění zůstala od Windows 8 stejná. Tyto certifikáty jsou uložené v proměnných Databáze podpisů (DB) a Klíč zápisu klíčů (KEK) (označovaný také jako klíč výměny klíčů) ve firmwaru. Společnost Microsoft poskytla stejné tři certifikáty v ekosystému výrobce OEM (Original Equipment Manufacturer), které jsou součástí firmwaru zařízení. Tyto certifikáty podporují zabezpečené spouštění ve Windows a používají je také operační systémy třetích stran, které obsahují následující certifikáty poskytované Microsoftem:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Důležité Platnost všech tří certifikátů od Microsoftu začíná v červnu 2026. Ve spolupráci s našimi ekosystémovými partnery proto Microsoft zavádí nové certifikáty, které pomůžou zajistit zabezpečení a kontinuitu zabezpečeného spouštění do budoucna. Jakmile platnost těchto certifikátů 2011 vyprší, aktualizace zabezpečení pro spouštěcí součásti už nebudou možné, což by ohrozilo zabezpečení spouštění a ohrožovalo ovlivněná zařízení s Windows. Aby se zachovala funkce zabezpečeného spouštění, musí být všechna zařízení s Windows před vypršením platnosti certifikátů 2011 aktualizována tak, aby používala certifikáty 2023.

Poznámka Tento článek odkazuje na "certifikáty" a "CA" (certifikační autorita) zaměnitelně.

Platnost certifikátů zabezpečeného spouštění Systému Windows vyprší v roce 2026

Zařízení s Windows vyrobená od roku 2012 můžou mít vypršení platnosti verzí certifikátů, které je potřeba aktualizovat.

Terminologie

-

KEK: Klíč registrace klíče

-

CA: Certifikační autorita

-

DB: Databáze podpisů zabezpečeného spouštění

-

DBX: Databáze odvolaných podpisů zabezpečeného spouštění

|

Vypršení platnosti certifikátu |

Datum vypršení platnosti |

Nový certifikát |

Umístění uložení |

Účel |

|

Microsoft Corporation KEK CA 2011 |

Červen 2026 |

Microsoft Corporation KEK CA 2023 |

Uloženo v KEK |

Podepíše aktualizace databází a DBX. |

|

Microsoft Windows Production PCA 2011 |

Říjen 2026 |

Windows UEFI CA 2023 |

Uložená v databázi |

Používá se k podepisování zavaděče spouštění systému Windows. |

|

Microsoft UEFI CA 2011* |

Červen 2026 |

Microsoft UEFI CA 2023 |

Uložená v databázi |

Podepíše zavaděče spouštění třetích stran a aplikace EFI. |

|

Microsoft UEFI CA 2011* |

Červen 2026 |

Microsoft Option ROM CA 2023 |

Uložená v databázi |

Podepíše opční romy třetích stran. |

*Během obnovování platnosti certifikátu Microsoft Corporation UEFI CA 2011 oddělují podpis zavaděče spouštění od možnosti podepisování ROM dva certifikáty. To umožňuje jemnější kontrolu nad vztahem důvěryhodnosti systému. Například systémy, které potřebují důvěřovat variantám ROM, můžou přidat Microsoft Option ROM UEFI CA 2023 bez přidání důvěryhodnosti pro zavaděče spouštění třetích stran.

Společnost Microsoft vydala aktualizované certifikáty, které zajišťují kontinuitu ochrany zabezpečeného spouštění na zařízeních s Windows. Microsoft bude spravovat proces aktualizace těchto nových certifikátů na významné části zařízení s Windows a nabídne podrobné pokyny pro organizace, které spravují aktualizace vlastních zařízení.

Obor pro podnikové a IT profesionální spravované systémy

Tento článek je určený organizacím, které nesdílejí diagnostická data s Microsoftem a mají specializované IT profesionály, kteří spravují aktualizace jejich prostředí. V současné době není k dispozici dostatek informací, aby Microsoft plně podporoval zavedení certifikátů zabezpečeného spouštění na těchto zařízeních, zejména těch, která mají zakázaná diagnostická data.

Podniky a IT specialisté mají na výběr, aby tyto systémy byly systémy spravované Microsoftem. V takovém případě Microsoft aktualizuje certifikáty zabezpečeného spouštění. Uvědomujeme si však, že to není možné pro řadu zařízení, jako jsou zařízení se vzduchovou mezerou, ve státní správě, výrobě a tak dále.

Možnosti v této kategorii najdete v následující části.

Jaká řešení můžou podniková nebo IT profesionální spravovaná zařízení očekávat?

Možnost 1: Automatizované aktualizace (pouze pro spravované systémy služby Microsoft Update)

Když zvolíte tuto možnost, budou vaše zařízení automaticky dostávat nejnovější aktualizace zabezpečeného spouštění, které pomáhají zajistit bezpečnost a zabezpečení zařízení. Pokud to chcete povolit, budete se muset účastnit a umožnit Microsoftu shromažďovat diagnostická data univerzálního klienta telemetrie (UTC) z vašich zařízení. Tento krok zajistí, že vaše zařízení budou zaregistrovaná v programu spravovaném Microsoftem a budou bez problémů přijímat všechny aktualizace v rámci našeho standardního zavedení.

Strategie zavedení

Pro zařízení s Windows, která spoléhají na microsoft, aby na ně použila aktualizace certifikátů zabezpečeného spouštění, používáme velmi pečlivě zaváděcí strategii. Seskupujeme systémy s podobnými profily hardwaru a firmwaru (na základě diagnostických dat Windows a zpětné vazby OEM) a postupně vydáváme aktualizace pro každou skupinu. V průběhu tohoto procesu pečlivě monitorujeme zpětnou vazbu k diagnostice, abychom měli jistotu, že všechno běží hladce. Pokud se ve skupině zjistí nějaké problémy, pozastavíme je a vyřešíme je před dalším uvedením do této skupiny.

Výzva k akci

Pokud chcete být součástí nasazení spravovaného Microsoftem, doporučujeme povolit diagnostická data Windows. Díky tomu můžeme identifikovat a cílit zařízení, která mají nárok na aktualizace certifikátů zabezpečeného spouštění.

Proč jsou diagnostická data důležitá?

Strategie zavedení spravovaného Microsoftu do značné míry spoléhá na diagnostická data, která dostáváme ze systémů, protože jsme zahrnuli datové signály, které nás informují o stavu zařízení v reakci na instalaci nových certifikátů zabezpečeného spouštění. Tímto způsobem můžeme rychle identifikovat problémy při zavádění a proaktivně pozastavit zavedení na zařízeních s podobnými hardwarovými konfiguracemi, abychom minimalizovali dopad problému.

Povolením diagnostických dat zajistíte, že budou vaše zařízení viditelná. Vaše zařízení se přesunou do datového proudu spravovaného Microsoftem za účelem automatizovaného cílení a doručování těchto aktualizací.

Poznámky

-

Organizace, které upřednostňují nepovolování diagnostických dat, zůstanou plně pod kontrolou a budou dostávat budoucí nástroje a pokyny ke správě procesu aktualizace nezávisle.

-

U zde zvýrazněných řešení máte konečnou odpovědnost za monitorování průběhu aktualizací na všech zařízeních ve vašem prostředí a možná budete muset použít více než jedno řešení, abyste dosáhli úplného přijetí.

Pokud se chcete zúčastnit zavedení spravovaného Microsoftem, postupujte následovně:

-

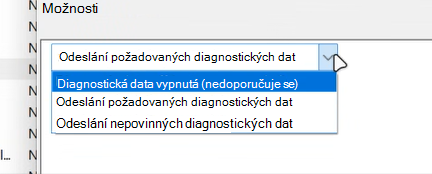

Postupujte podle pokynů v tématu Konfigurace diagnostických dat Windows ve vaší organizaci a nastavte data tak, aby povolte požadovaná diagnostická data. Jinými slovy, nenastavujte možnost Zakázáno a nevypínejte diagnostická data. Bude také fungovat jakékoli nastavení, které poskytuje více než povinná diagnostická data.

-

Zvolte účast na aktualizacích spravovaných Microsoftem pro zabezpečené spouštění nastavením následujícího klíče registru:

Umístění registru

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Název klávesy

MicrosoftUpdateManagedOptIn

Typ klíče

DWORD

Hodnota DWORD

-

0 nebo klíč neexistuje

-

0x5944 – výslovný souhlas se zabezpečeným spouštěním

Komentáře

Doporučujeme nastavit tento klíč na 0x5944 , aby se všechny certifikáty měly aktualizovat způsobem, který zachová profil zabezpečení stávajícího zařízení a aktualizuje správce spouštění na ten, který je podepsaný certifikátem certifikační autority UEFI systému Windows 2023.

Poznámka Tento klíč registru bude povolen v budoucí aktualizaci.

-

Poznámka Podpora zavedení spravovaného Microsoftem je k dispozici pouze pro verze klienta Windows 11 a Windows 10. Po 14. říjnu 2025 bude zahrnuta Windows 10 verze 22H2 s rozšířenými aktualizacemi zabezpečení (ESU).

Možnost 2: Customer-Managed Samoobslužná nebo částečně automatizovaná řešení

Microsoft vyhodnocuje pokyny pro částečně automatizovaná řešení, která pomáhají podnikovým a IT profesionálním spravovaným systémům. Upozorňujeme, že se jedná o samoobslužné možnosti, které se podnikoví nebo IT specialisté můžou rozhodnout použít na základě své konkrétní situace a modelu použití.

|

Vzhledem k tomu, že Microsoft má celkově omezenou viditelnost (nebo diagnostická data) pro podniková a IT spravovaná zařízení, jsou pomocníky od Microsoftu omezené. Implementace je ponechána na zákaznících a jejich partnerech, jako jsou nezávislí dodavatelé softwaru (ISV), partneři Microsoft Active Protection (MAPP), další kryptografické skenery a partneři zabezpečení a výrobci OEM. |

Důležité informace:

-

Použití aktualizací certifikátu zabezpečeného spouštění může v některých případech způsobit selhání spuštění, obnovení bitového zámku nebo dokonce zablokovaná zařízení.

-

Toto povědomí je potřeba zejména u starých systémů, které můžou být mimo podporu OEM. Příklad: Problémy s firmwarem nebo chyby, které výrobce OEM neopravil, bude potřeba nahradit nebo vypnout zabezpečené spouštění, což vede k tomu, že zařízení přestane dostávat aktualizace zabezpečení po vypršení platnosti certifikátu zabezpečeného spouštění od června 2026.

Doporučená metodologie

-

Všechny aktualizace nebo doprovodné materiály související se zabezpečeným spouštěním zkontrolujte u výrobce OEM pro vaše zařízení. Příklad: Někteří výrobci OEM publikují minimální verze firmwaru nebo systému BIOS, které podporují aktualizované certifikáty zabezpečeného spouštění 2023. Postupujte podle doporučení výrobce OEM a nainstalujte všechny aktualizace.

-

Získejte seznam zařízení se zapnutým zabezpečeným spouštěním. U zařízení s vypnutým zabezpečeným spouštěním není potřeba žádná akce.

-

Klasifikujte podniková zařízení, která nesdílejí diagnostická data s Microsoftem, pomocí:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

Název OEM

-

OSArch

-

OEMSubModel

-

Model OEM

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

Výrobce oem

-

BaseBoardManufacturer

-

-

Pro každou jedinečnou kategorii v kroku 3 by nasazení aktualizace klíče zabezpečeného spouštění (jeden z níže uvedených kroků) na několika zařízeních ["few" bylo rozhodnutí na základě každého zákazníka. Doporučujeme alespoň 4–10 zařízení]. Po úspěšném ověření je možné zařízení označit jako zelené/BEZPEČNÉ kontejnery pro nasazení ve velkém měřítku na jiná podobná zařízení v rámci správy podniku nebo IT.

-

Zákazník si může pro použití aktualizovaných certifikátů zvolit jednu z následujících metod nebo kombinaci.

Jak poznám, jestli jsou nové certifikační autority v databázi UEFI?

-

Stáhněte a nainstalujte modul PowerShellu UEFIv2 .

-

V okně PowerShellu se zvýšenými oprávněními spusťte následující příkazy:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Vyhledejte kryptografický otisk nebo cn předmětu.

-

Stáhněte si modul PowerShellu UEFIv2 2.7 .

-

Na příkazovém řádku PowerShellu se zvýšenými oprávněními spusťte následující příkaz:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Případně můžete spustit “(Get-UEFISecureBootCerts PK).Signature” .

Metody použití certifikátu zabezpečeného spouštění na bezpečných zařízeních

Jak bylo uvedeno dříve v části "Doporučená metodologie", aktualizace certifikátu zabezpečeného spouštění by se měly použít pouze na zařízení s kontejnerem SAFE/GREEN po odpovídajícím testování/ověření na několika zařízeních.

Popis následujících metod:

|

Metoda 1:Aktualizace klíče zabezpečeného spouštění založené na klíči registru se zajištěním provozu. Tato metoda představuje způsob, jak otestovat, jak systém Windows reaguje po instalaci aktualizací databáze 2023 na zařízení. Metoda 2: Zásady skupiny objektu (GPO) pro klíč zabezpečeného spouštění. Tato metoda poskytuje snadno použitelné nastavení Zásady skupiny, které můžou správci domény povolit k nasazení aktualizací zabezpečeného spouštění mezi klienty a servery Windows připojenými k doméně. Metoda 3: Rozhraní API nebo rozhraní příkazového řádku pro zabezpečené spouštění pomocí systému Windows Configuration System (WinCS). To se dá použít k povolení klíčů SecureBoot. Metoda 4: Pokud chcete aktualizace databáze zabezpečeného spouštění použít ručně, přečtěte si část Postup ruční aktualizace databáze nebo klíče KEK . |

Tato metoda poskytuje způsob, jak otestovat, jak systém Windows reaguje po instalaci aktualizací databáze 2023 na zařízení.

Hodnoty klíče registru certifikační autority

|

Umístění registru |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Hodnoty certifikátů |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testovací kroky

Spusťte každý z následujících příkazů odděleně od příkazového řádku PowerShellu se zvýšenými oprávněními:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Výsledky najdete v protokolech událostí, jak je popsáno v tématu Události aktualizace databáze zabezpečeného spouštění a proměnné DBX.

Poznámky

-

Během tohoto procesu se někdy vyžaduje restartování.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI aktualizuje správce spouštění na verzi podepsanou 2023, což změní správce spouštění v oddílu EFI.

Další podrobnosti o aktualizacích zabezpečeného spouštění založených na klíčích registru

Logika zásad je postavená na třech hodnotách registru uložených v následující cestě registru pro obsluhu zabezpečeného spouštění: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Poznámka Všechny následující podklíče registru se používají k aktivaci aktualizace a k zaznamenání stavu aktualizace.

|

Hodnota registru |

Typ |

Popis & využití |

|

AvailableUpdates |

REG_DWORD (bitová maska) |

Aktualizace příznaků triggeru Určuje, které akce aktualizace zabezpečeného spouštění se mají na zařízení provádět. Nastavením příslušného bitového pole se zahájí nasazení nových certifikátů zabezpečeného spouštění a souvisejících aktualizací. V případě podnikového nasazení by tato hodnota měla být nastavená na 0x5944 (hex) – což je hodnota, která umožňuje všechny relevantní aktualizace (přidání nových klíčů ca UEFI Microsoftu 2023, aktualizace klíče KEK a instalace nového správce spouštění) pro všechny zákazníky. (Tato hodnota efektivně volí zařízení do nasazení "klíče" zabezpečeného spouštění. Při nenulové (tj. 0x5944) se v naplánované úloze systému použijí zadané aktualizace; pokud je nastavená hodnota nula nebo není nastavená, neprovádí se aktualizace klíče zabezpečeného spouštění.) Poznámka: Při zpracování bitů se vymažou. Tuto správu bude muset zohlednit Zásady skupiny a CSP. |

|

UEFICA2023Status |

REG_SZ (řetězec) |

Indikátor stavu nasazení. Odráží aktuální stav aktualizace klíče zabezpečeného spouštění na zařízení. Nastaví se na jednu ze tří textových hodnot: "NotStarted", "InProgress" nebo "Updated", což znamená, že aktualizace ještě nebyla spuštěna, aktivně probíhá nebo se úspěšně dokončila. Zpočátku je stav NotStarted. Jakmile aktualizace začne, změní se na InProgress a po nasazení všech nových klíčů a nového správce spouštění se nakonec změní na Aktualizované.) |

|

Chyba UEFICA2023 |

REG_DWORD (kód) |

Kód chyby (pokud existuje) Při úspěchu zůstane tato hodnota 0. Pokud proces aktualizace narazí na chybu, UEFICA2023Error je nastaven na nenulový kód chyby odpovídající první zjištěné chybě. Chyba zde znamená, že aktualizace zabezpečeného spouštění nebyla úplně úspěšná a může vyžadovat šetření nebo nápravu na daném zařízení. (Pokud například aktualizace databáze (databáze důvěryhodných podpisů) selhala kvůli problému s firmwarem, může se v tomto registru zobrazit kód chyby, který lze namapovat na protokol událostí nebo zdokumentované ID chyby pro obsluhu zabezpečeného spouštění.) |

|

HighConfidenceOptOut |

REG_DWORD |

Pro podniky, které chtějí vyjádřit výslovný nesouhlas s vysoce důvěryhodnými kontejnery, které se automaticky použijí jako součást aktualizace LCU. Tento klíč může nastavit na nenulovou hodnotu, aby se odhlásil z vysoce důvěryhodných kontejnerů. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Pro podniky, které se chtějí přihlásit k poskytování služeb CFR (Microsoft Managed). Kromě nastavení tohoto klíče budou muset zákazníci povolit odesílání nepovinných diagnostických dat. |

Jak tyto klíče spolupracují

Správce IT (prostřednictvím objektu zásad zabezpečení nebo CSP) nakonfiguruje AvailableUpdates = 0x5944, což systému Windows signalizuje, aby na zařízení spustil proces klíče zabezpečeného spouštění. Jak proces běží, systém aktualizuje UEFICA2023Status z NotStarted na InProgress a nakonec na "Aktualizováno" po úspěchu. Když se každý bit v 0x5944 úspěšně zpracuje, vymaže se. Pokud některý krok selže, kód chyby se zaznamená v UEFICA2023Error (a stav může zůstat "InProgress" nebo ve stavu částečné aktualizace). Tento mechanismus poskytuje správcům jasný způsob, jak aktivovat a sledovat uvedení na zařízení.

Poznámka: Tyto hodnoty registru jsou zavedeny speciálně pro tuto funkci (ve starších systémech neexistují, dokud není nainstalována podpůrná aktualizace). Názvy UEFICA2023Status a UEFICA2023Error byly definovány v návrhu pro zachycení stavu přidání certifikátů "Windows UEFI CA 2023". Zobrazí se ve výše uvedené cestě registru po aktualizaci systému na sestavení, které podporuje zavedení klíče zabezpečeného spouštění.

Ovlivněné platformy

Zabezpečené spouštění se podporuje ve Windows počínaje Windows Server 2012 kódem a Zásady skupiny podpora existuje ve všech verzích Windows, které podporují zabezpečené spouštění. Proto bude podpora Zásady skupiny poskytována ve všech podporovaných verzích Windows, které podporují zabezpečené spouštění.

Tato tabulka dále rozpisuje podporu na základě klíče registru.

|

Kód |

Podporované verze Windows |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Chyba |

Všechny verze Windows, které podporují zabezpečené spouštění (Windows Server 2012 a novější verze Windows). |

|

HighConfidenceOptOut |

Všechny verze Windows, které podporují zabezpečené spouštění (Windows Server 2012 a novější verze Windows). Poznámka: Data o spolehlivosti se shromažďují na Windows 10, verzích 21H2 a 22H2 a novějších verzích Windows, ale je možné je použít na zařízeních se staršími verzemi Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10 verze 21H2 a 22H2 Windows 11 verze 22H2 a 23H2 Windows 11, verze 24H2 a Windows Server 2025 |

Naše SBAI/TpmTasks implementuje novou rutinu, která ingestuje schéma a určí ID kontejneru zařízení. Musí také generovat události, které představují ID kbelíku zařízení v každé relaci spouštění.

Tyto nové události budou vyžadovat, aby v systému byla k dispozici data o důvěře kbelíku zařízení. Data budou součástí kumulativních aktualizací a budou k dispozici online pro aktuální soubory ke stažení.

Události chyb zabezpečeného spouštění

Chybové události mají důležitou funkci generování sestav, která informuje o stavu a průběhu zabezpečeného spouštění. Informace o chybových událostech najdete v tématu Události aktualizace databáze zabezpečeného spouštění a proměnné DBX. Chybové události se aktualizují o další událost pro zabezpečené spouštění.

Chybové události

Zabezpečené spouštění bude při každém spuštění generovat události. Generované události budou záviset na stavu systému.

Událost metadat počítače

Chybové události budou zahrnovat metadata počítače, jako je architektura, verze firmwaru atd., která zákazníkům poskytnou podrobnosti o zařízení. Tato metadata poskytnou správcům IT data, která jim pomůžou zjistit, která zařízení mají certifikáty, jejichž platnost končí, a jejich charakteristiky.

Tato událost se vygeneruje na všech zařízeních, která nemají potřebné aktualizované certifikáty. Potřebné certifikáty jsou:

-

PCA2023

-

certifikační autorita UEFI třetí strany a možnost certifikační autority ROM třetí strany, pokud je přítomen certifikační autorita třetí strany 2011

-

KEK.

Standardní atributy obecného kontejneru jsou:

-

OEMName_Uncleaned

-

Model OEM

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ID události: 1801

|

Protokol událostí |

Systém |

|

Zdroj události |

TPM-WMI |

|

ID události |

1801 |

|

Úroveň |

Chyba |

|

Text zprávy události |

Je potřeba aktualizovat certifikační autoritu nebo klíče zabezpečeného spouštění. Tady jsou uvedené informace o podpisu tohoto zařízení. <Zahrnout standardní atributy – ty, které používáme, když výrobce OEM nedefinoval> |

BucketIid+ – událost hodnocení spolehlivosti

Tato událost se vygeneruje společně s událostí meta dat počítače, pokud zařízení nemá potřebné aktualizované certifikáty, jak je popsáno výše. Každá chybová událost bude obsahovat BucketId a hodnocení spolehlivosti. Míra spolehlivosti může být jedna z následujících hodnot.

|

Důvěrnost |

Popis |

|

Vysoká spolehlivost (zelená) |

Vysoká jistota, že všechny potřebné certifikáty lze úspěšně nasadit. |

|

Potřebuje více dat (žlutá) |

V seznamu kbelíků ale není dostatek dat. Může mít vysokou důvěru při nasazování některých certifikátů a menší důvěru v jiné certifikáty. |

|

Neznámý (fialový) |

Není v seznamu kbelíků – nikdy se nezobrazuje |

|

Pozastaveno (červená) |

Některé certifikáty se můžou nasazovat s vysokou jistotou, ale zjistil se problém, který vyžaduje další kroky od Microsoftu nebo výrobce zařízení. Tato kategorie může zahrnovat Vynecháno, Známé problémy a Prošetřování. |

Pokud pro zařízení neexistuje ID kbelíku, měla by událost označit jako stav Neznámý a neměla by obsahovat podpis zařízení.

ID události: 1802

|

Protokol událostí |

Systém |

|

Zdroj události |

TPM-WMI |

|

ID události |

1802 |

|

Úroveň |

Chyba |

|

Text zprávy události |

Je potřeba aktualizovat certifikační autoritu nebo klíče zabezpečeného spouštění. Tyto informace o podpisu zařízení jsou uvedené tady.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Podpis zařízení: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Hodnota spolehlivosti: Aktuálně potřebuje další data (nebo Neznámá, Vysoká spolehlivost, Pozastaveno) Podrobnosti najdete v https://aka.ms/GetSecureBoot. |

Informační události

Aktuální událost počítače

Informační událost bude znamenat, že počítač je aktuální a není potřeba žádná akce.

ID události: 1803

|

Protokol událostí |

Systém |

|

Zdroj události |

TPM-WMI |

|

ID události |

1803 |

|

Úroveň |

Informace |

|

Text zprávy události |

Toto zařízení aktualizovalo certifikační autoritu nebo klíče zabezpečeného spouštění. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHVýsledek: %4 |

Události upozornění

Výchozí nastavení zabezpečeného spouštění vyžaduje aktualizaci události

Událost upozornění, která bude indikovat, že výchozí nastavení zabezpečeného spouštění firmwaru zařízení není aktuální. K tomu dochází, když se zařízení spouští ze PCA2023 podepsaného správce spouštění a dbDefaults ve firmwaru neobsahují certifikát PCA2023.

ID události: 1804

|

Protokol událostí |

Systém |

|

Zdroj události |

TPM-WMI |

|

ID události |

1804 |

|

Úroveň |

Upozornění |

|

Text chybové zprávy |

Toto zařízení bylo aktualizováno na správce spouštění systému Windows podepsaný "Windows UEFI CA 2023", ale funkce DBDefault zabezpečeného spouštění ve firmwaru neobsahují certifikát "Windows UEFI CA 2023". Resetování nastavení zabezpečeného spouštění ve firmwaru na výchozí hodnoty může zařízení bránit ve spuštění. Podrobnosti najdete v https://aka.ms/GetSecureBoot. |

Další změny součástí pro zabezpečené spouštění

Změny TPMTasks

Upravte čip TPMTasks a zjistěte, jestli stav zařízení obsahuje aktualizované certifikáty zabezpečeného spouštění, nebo ne. V současné době může toto rozhodnutí provést, ale pouze v případě, že náš CFR vybere počítač k aktualizaci. Chceme, aby toto určení a následné protokolování probíhalo v každé spouštěcí relaci bez ohledu na CFR. Pokud certifikáty zabezpečeného spouštění nejsou plně aktuální, vygenerujte dvě výše popsané chybové události, a pokud jsou certifikáty aktuální, pak vygenerujte událost Information. Certifikáty zabezpečeného spouštění, které se budou kontrolovat, jsou:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 a Microsoft Option ROM CA 2023 – pokud je přítomen Microsoft UEFI CA 2011, pak tyto dvě certifikační autority musí být přítomny. Pokud microsoft UEFI CA 2011 není k dispozici, pak není potřeba žádná kontrola.

-

Microsoft Corporation KEK CA 2023

Událost metadat počítače

Tato událost shromáždí metadata počítače a vydá událost.

-

BucketId + Událost hodnocení spolehlivosti

Tato událost použije metadata počítače k vyhledání odpovídající položky v databázi počítačů (položka kbelíku) a naformátuje a vygeneruje událost s tímto datem spolu s informacemi o spolehlivosti týkajícími se kontejneru.

Vysoce spolehlivý pomocník pro zařízení

U zařízení v kontejnerech s vysokou spolehlivostí se automaticky použijí certifikáty zabezpečeného spouštění a správce spouštění podepsané 2023.

Aktualizace se aktivuje současně s vygenerovanými dvěma chybovými událostmi a událost BucketId + Confidence Rating bude obsahovat hodnocení s vysokou spolehlivostí.

Pro zákazníky, kteří chtějí vyjádřit výslovný nesouhlas, bude k dispozici nový klíč registru následujícím způsobem:

|

Umístění registru |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Název klávesy |

HighConfidenceOptOut |

|

Typ klíče |

DWORD |

|

Hodnota DWORD |

0 nebo klíč neexistuje – Pomocník s vysokou spolehlivostí je povolený. 1 – Pomocník s vysokou spolehlivostí je zakázaný. Cokoli jiného – nedefinováno |

Tato metoda poskytuje snadno použitelné nastavení Zásady skupiny, které můžou správci domény povolit k nasazení aktualizací zabezpečeného spouštění mezi klienty a servery Windows připojenými k doméně.

Objekt Zásady skupiny (GPO) zapíše požadovanou hodnotu registru AvailableUpdatesPolicy a tím zahájí proces pomocí standardní infrastruktury Zásady skupiny pro řízení nasazení a rozsahu.

Přehled konfigurace objektu zásad zabezpečení

-

Název zásady (nezávazně): "Povolit zavedení klíče zabezpečeného spouštění" (v části Konfigurace počítače).

-

Cesta k zásadám: Nový uzel v části Konfigurace počítače → Šablony pro správu → součásti systému Windows → zabezpečené spouštění. Pro přehlednost by se pro tuto zásadu měla vytvořit podkategorie typu Zabezpečené spouštění Aktualizace.

-

Obor: Počítač (nastavení pro celý počítač) – protože cílí na HKLM a ovlivňuje stav UEFI zařízení.

-

Akce zásad: Pokud je povoleno, zásada nastaví klíč registru AvailableUpdatesPolicy na hodnotu 0x5944 (REG_DWORD) na klientovi v cestě HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Tím zařízení označíte příznakem, aby při příští příležitosti nainstalovalo všechny dostupné aktualizace klíče zabezpečeného spouštění.

Poznámka: Vzhledem k povaze Zásady skupiny, kde se zásady budou v průběhu času znovu používat, a vzhledem k povaze AvailableUpdates, kde se bity při zpracování vymažou, je nutné mít samostatný klíč registru s názvem AvailableUpdatesPolicy, aby podkladová logika sledovala, jestli byly klíče nasazeny. Pokud je AvailableUpdatesPolicy nastavená na 0x5944, tpMTasks nastaví AvailableUpdates na 0x5944 a všimněte si, že to bylo provedeno, aby se zabránilo opakovanému použití availableUpdates vícekrát. Nastavení AvailableUpdatesPolicy na Diabled způsobí, že funkce TPMTasks vymaže (nastaví se na 0) AvailableUpdates a poznamenejte si, že byla dokončena.

-

Zakázáno/Nenakonfigurováno: Pokud není nakonfigurované, zásady neprovádí žádné změny (aktualizace zabezpečeného spouštění zůstanou přihlášené a nespustí se, pokud se neaktivují jiným způsobem). Pokud je zakázáno, měla by zásada nastavit AvailableUpdates = 0, aby se explicitně zajistilo, že se zařízení nepokusí o zavedení klíče zabezpečeného spouštění, nebo aby se zavedení zastavilo, pokud se něco nepovede.

-

HighConfidenceOptOut může být Povoleno nebo Zakázáno. Povolením se tento klíč nastaví na hodnotu 1 a zakázáním se nastaví na hodnotu 0.

Implementace ADMX: Tato zásada bude implementována prostřednictvím standardní šablony pro správu (.admx). K zápisu hodnoty používá mechanismus zásad registru. Například definice ADMX by určila:

-

Klíč registru: Software\Policies\... (Zásady skupiny obvykle zapisuje do větve Zásady), ale v tomto případě musíme ovlivnit HKLM\SYSTEM. Pro zásady počítačů budeme využívat schopnost Zásady skupiny zapisovat přímo do HKLM. ADMX může použít element se skutečnou cílovou cestou.

-

Název hodnoty: AvailableUpdatesPolicy, Hodnota: 0x5944 (DWORD).

Po použití objektu zásad skupiny vytvoří nebo aktualizuje tuto hodnotu registru Zásady skupiny klientská služba na každém cílovém počítači. Při příštím spuštění úlohy obsluhy zabezpečeného spouštění (TPMTasks) na daném počítači zjistí, 0x5944 a provede aktualizaci. (Ve Windows se naplánovaná úloha TPMTask záměrně spouští každých 12 hodin , aby takové příznaky aktualizace zabezpečeného spouštění zpracovávala, takže aktualizace se spustí maximálně do 12 hodin. Správci můžou také urychlit ručním spuštěním úlohy nebo restartováním, pokud je to potřeba.)

Příklad uživatelského rozhraní zásad

-

Nastavení: Povolení zavedení klíče zabezpečeného spouštění – Pokud je tato možnost povolená, zařízení nainstaluje aktualizované certifikáty zabezpečeného spouštění (certifikační autority 2023) a přidruženou aktualizaci správce spouštění. Klíče a konfigurace zabezpečeného spouštění firmwaru zařízení se aktualizují v dalším časovém období údržby. Stav je možné sledovat prostřednictvím registru (UEFICA2023Status a UEFICA2023Error) nebo protokolu událostí systému Windows.

-

Volby: Povoleno, zakázáno nebo nenakonfigurováno.

Díky tomuto jedinému přístupu je jednoduchý pro všechny zákazníky (vždy se používá doporučená hodnota 0x5944). Pokud bude v budoucnu potřeba podrobnější kontrola, můžou být zavedeny další zásady nebo možnosti. Aktuální pokyny ale ukazují, ženové klíče zabezpečeného spouštění a nový správce spouštění by měly být nasazeny společně téměř ve všech scénářích, takže nasazení jedním přepínačem je vhodné.

Oprávnění & zabezpečení: Psaní HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... vyžaduje oprávnění správce. Zásady skupiny běží na klientech jako místní systém, který má potřebná práva. Samotný objekt zásad skupiny můžou upravovat správci s právy pro správu Zásady skupiny. Standardní zabezpečení objektů zásad skupiny může zabránit dalším správcům ve změně zásad.

Text pro uživatelské rozhraní Zásady skupiny

Anglický text použitý při konfiguraci zásad je následující.

|

Textový element |

Popis |

|

Uzel v hierarchii Zásady skupiny |

Zabezpečené spouštění |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Název nastavení |

Povolení nasazení certifikátu zabezpečeného spouštění |

|

Možnosti |

Možnosti <nepotřebujete žádné možnosti – stačí > Nenakonfigurováno, Povoleno a Zakázáno. |

|

Popis |

Toto nastavení zásad umožňuje povolit nebo zakázat proces nasazení certifikátu zabezpečeného spouštění na zařízeních. Pokud je tato možnost povolená, systém Windows automaticky zahájí proces nasazení certifikátu do zařízení, na kterých byla tato zásada použita. Poznámka: Toto nastavení registru není uloženo v klíči zásad a toto nastavení se považuje za předvolbu. Proto pokud Zásady skupiny Objekt, který implementuje toto nastavení je někdy odebrán, toto nastavení registru zůstane. Poznámka: Úloha Windows, která toto nastavení spouští a zpracovává, se spouští každých 12 hodin. V některých případech se aktualizace budou uchovávat, dokud se systém nerestartuje, aby se aktualizace bezpečně sekvenily. Poznámka: Jakmile se certifikáty použijí na firmware, nemůžete je z Windows vrátit zpět. Pokud je nutné vymazat certifikáty, musí se provést z rozhraní nabídky firmwaru. Další informace najdete tady: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Název nastavení |

Automatické nasazení certifikátu přes Aktualizace |

|

Možnosti |

<nepotřebujete žádné možnosti – stačí > Nenakonfigurováno, Povoleno a Zakázáno. |

|

Popis |

U zařízení, kde jsou k dispozici výsledky testů, které indikují, že zařízení může úspěšně zpracovat aktualizace certifikátů, se aktualizace inicializují automaticky v rámci servisních aktualizací. Tato zásada je ve výchozím nastavení povolená. Pro podniky, které chtějí spravovat automatické aktualizace, použijte tuto zásadu k explicitní povolení nebo zakázání funkce. Další informace najdete tady: https://aka.ms/GetSecureBoot |

To se dá použít k povolení klíčů SecureBoot.

Tento systém se skládá z řady nástrojů příkazového řádku (tradiční spustitelný soubor i modul PowerShellu), které můžou místně dotazovat a aplikovat konfigurace SecureBoot na počítač.

Služba WinCS pracuje s konfiguračním klíčem, který lze použít s nástroji příkazového řádku k úpravě stavu příznaku SecureBoot na počítači. Po použití provede další naplánovaná kontrola SecureBoot akci na základě klíče.

|

Název funkce |

Klíč WinCS |

Popis |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Umožňuje aktualizovat databázi zabezpečeného spouštění pomocí nového certifikátu certifikační autority UEFI systému Windows 2023 (ten, který podepisuje zavaděče spouštění Systému Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Umožňuje aktualizaci databáze zabezpečeného spouštění pomocí nového certifikátu ROM 2023 (pro varianty ROM jiných výrobců, obvykle firmware periferních zařízení). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Umožňuje aktualizaci databáze zabezpečeného spouštění pomocí nového certifikátu ca UEFI 2023 třetí strany (nahrazení certifikační autority Microsoft 3P UEFI z roku 2011, která podepisuje zavaděče třetích stran). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Umožňuje aktualizovat úložiště klíčů KEK (Key Exchange Key) pomocí nového Microsoft KEK 2023. Termín "seznam povolených" označuje, že se připojí nový klíč KEK, pokud pk (klíč platformy) platformy odpovídá Microsoftu (což zajišťuje, že aktualizace platí jenom pro zabezpečené spouštění řízené Microsoftem, ne pro vlastní pk). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Umožňuje instalaci nového Správce spouštění podepsaného pca 2023 (bootmgfw.efi), pokud je databáze systému aktualizovaná na PCA 2023, ale aktuální správce spouštění je stále podepsaný starší pca 20111. Tím se zajistí úplná aktualizace spouštěcího řetězce na certifikáty 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Nakonfiguruje všechny výše uvedené možnosti tak, aby byly povolené. |

Klíče SecureBoot je možné dotazovat pomocí následujícího příkazového řádku:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Tím se vrátí následující informace (na čistém počítači):

Příznak: F33E0C8E

Aktuální konfigurace: F33E0C8E001

Čekající konfigurace: Žádná

Čekající akce: Žádná

Stav: Zakázáno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurace:

F33E0C8E002

F33E0C8E001

Všimněte si, že stav klíče je Zakázáno a aktuální konfigurace je F33E0C8E001.

Konkrétní konfiguraci pro povolení certifikátů SecureBoot je možné nakonfigurovat následujícím způsobem:

WinCsFlags /apply –key "F33E0C8E002"

Úspěšné použití klíče by mělo vrátit následující informace:

Úspěšně se použila F33E0C8E002

Příznak: F33E0C8E

Aktuální konfigurace: F33E0C8E002

Čekající konfigurace: Žádná

Čekající akce: Žádná

Stav: Zakázáno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurace:

F33E0C8E002

Pokud chcete zjistit stav klíče později, můžete znovu použít příkaz počátečního dotazu:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Vrácené informace budou podobné následujícímu v závislosti na stavu příznaku:

Příznak: F33E0C8E

Aktuální konfigurace: F33E0C8E002

Čekající konfigurace: Žádná

Čekající akce: Žádná

Stav: Povoleno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfigurace:

F33E0C8E002

F33E0C8E001

Všimněte si, že stav klíče je teď povolený a aktuální konfigurace je F33E0C8E002.

Poznámka Použitý klíč neznamená, že se proces instalace certifikátu SecureBoot spustil nebo dokončil. Pouze to znamená, že počítač bude pokračovat v aktualizacích SecureBoot při další dostupné příležitosti. Může to být čekající, již spuštěné nebo dokončené. Stav příznaku tento průběh neindikuje.

Postup ruční aktualizace databáze nebo klíče KEK

Pokyny k ruční instalaci aktualizací databáze zabezpečeného spouštění najdete v tématu Aktualizace klíčů zabezpečeného spouštění Microsoftu. Podrobnosti o konfiguraci objektu zabezpečeného spouštění doporučené společností Microsoft najdete v úložišti Microsoft Secure Boot objects GitHub, protože se jedná o oficiální místo pro veškerý obsah objektů zabezpečeného spouštění.

|

Změnit datum |

Změnit popis |

|

Září 2025 |

|

|

úterý 8. července 2025 |

|

|

úterý 2. července 2025 |

|