Shrnutí

Na portálu Microsoft Defender Advanced Threat Protection (MDATP) si můžete všimnout velmi velkého počtu událostí bloků. Tyto události jsou generovány modulem integrity kódu (CI) a lze je identifikovat pomocí jejich ExploitGuardNonMicrosoftSignedBlocked ActionType.

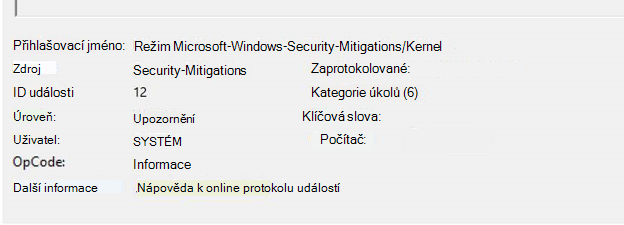

Událost zobrazená v protokolu událostí koncového bodu

|

ActionType |

Poskytovatel/zdroj |

ID události |

Popis |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Blok ochrany integrity kódu |

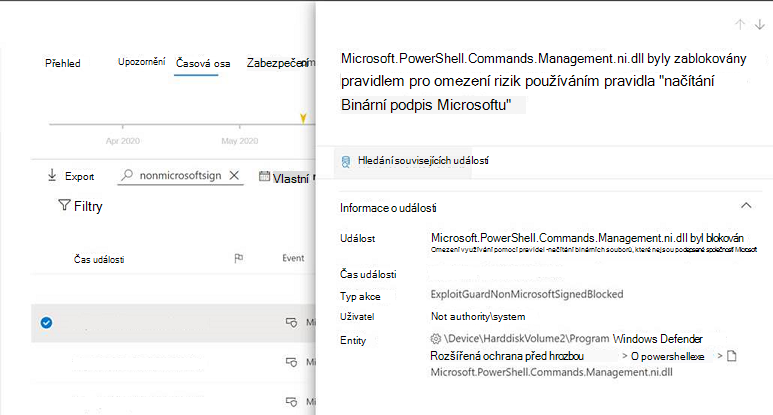

Událost zobrazená na časové ose

Proces \Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe (PID 8780) zablokoval načtení binárního souboru podepsaného microsoftem \Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll

Další informace

Modul CI zajišťuje, aby se na zařízení spouštěly jenom důvěryhodné soubory. Když je ci povolená a narazí na nedůvěryhodný soubor, vygeneruje událost bloku. V režimu auditování je soubor stále možné spustit, zatímco v režimu vynucení se soubor nespustí.

CI je možné povolit několika způsoby, včetně nasazení zásad řízení aplikací v programu Windows Defender (WDAC). V této situaci však MDATP povoluje CI na back-endu, který spouští události, když narazí na nepodepsané soubory nativní bitové kopie (NI) pocházející od Microsoftu.

Podpis souboru má umožnit ověření pravosti souborů. Ci může na základě podpisu ověřit, že soubor není nezměněný a pochází od důvěryhodné autority. Většina souborů, které pocházejí od Microsoftu, je podepsaná, ale některé soubory nemohou být nebo nejsou z různých důvodů podepsány. Například binární soubory NI (kompilované z kódu rozhraní .NET Framework) jsou obecně podepsané, pokud jsou součástí vydané verze. Obvykle se ale znovu vygenerují na zařízení a nelze je podepsat. Mnoho aplikací má samostatně podepsaný jenom soubor CAB nebo MSI, aby se ověřila jejich pravost při instalaci. Při spuštění vytvoří další soubory, které nejsou podepsané.

Zmírnění

Nedoporučujeme tyto události ignorovat, protože můžou značit skutečné problémy se zabezpečením. Útočník se zlými úmysly se například může pokusit načíst nepodepsaný binární soubor pod rouškou pocházející od Microsoftu.

Tyto události však lze vyfiltrovat dotazem při pokusu o analýzu jiných událostí v rozšířeném proaktivním vyhledávání vyloučením událostí, které mají ExploitGuardNonMicrosoftSignedBlocked ActionType.

Tento dotaz zobrazí všechny události související s touto konkrétní nadměrnou detekcí:

DeviceEvents | kde ActionType == "ExploitGuardNonMicrosoftSignedBlocked" a InitiatingProcessFileName == "powershell.exe" a FileName končí na "ni.dll" | where Časové razítko > ago(7d)

Pokud chcete tuto událost vyloučit, museli byste dotaz převrátit. Zobrazí se všechny události ExploitGuard (včetně EP) s výjimkou těchto:

DeviceEvents | kde ActionType začíná na "ExploitGuard" | where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" nebo (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName != "powershell.exe") nebo (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" a FileName !končí na "ni.dll") | where Časové razítko > ago(7d)

Pokud navíc používáte rozhraní .NET Framework 4.5 nebo novější verzi, máte možnost znovu vygenerovat soubory NI a vyřešit tak mnoho nadbytečných událostí. Chcete-li to provést, odstraňte všechny soubory NI v adresáři NativeImages a pak spusťte příkaz ngen update , který je znovu vygeneruje.