Fecha de publicación original: Agosto de 13, 2024

KB ID: 5042562

El soporte para Windows 10 finalizará en octubre de 2025

Después del 14 de octubre de 2025, Microsoft ya no proporcionará actualizaciones de software gratuitas desde Windows Update, asistencia técnica ni correcciones de seguridad para Windows 10. El PC seguirá funcionando, pero recomendamos que se cambie a Windows 11.

Nota importante sobre la directiva SKUSiPolicy.p7b

Para obtener instrucciones sobre cómo aplicar la directiva actualizada, consulte la sección Implementar una directiva de revocación firmada por Microsoft (SKUSiPolicy.p7b).

En este artículo

Resumen

Microsoft fue consciente de una vulnerabilidad de Windows que permite a un atacante con privilegios de administrador reemplazar archivos actualizados del sistema de Windows que tienen versiones anteriores, lo que abre la puerta a que un atacante pueda volver a introducir las vulnerabilidades a la seguridad basada en virtualización (VBS). La reversión de estos archivos binarios podría permitir que un atacante sortee las características de seguridad de VBS y exfiltre los datos protegidos por VBS. Este problema se describe en CVE-2024-21302 | Vulnerabilidad de elevación de privilegios en modo kernel seguro de Windows.

Para resolver este problema, revocaremos los archivos de sistema VBS vulnerables que no se actualicen. Debido al gran número de archivos relacionados con VBS que deben bloquearse, usamos un método alternativo para bloquear las versiones de archivo que no se actualizan.

Alcance del impacto

Este problema afecta a todos los dispositivos Windows que admiten VBS. Esto incluye los dispositivos físicos locales y las máquinas virtuales (VM). VBS es compatible con Windows 10 y versiones posteriores de Windows y Windows Server 2016 y versiones posteriores de Windows Server.

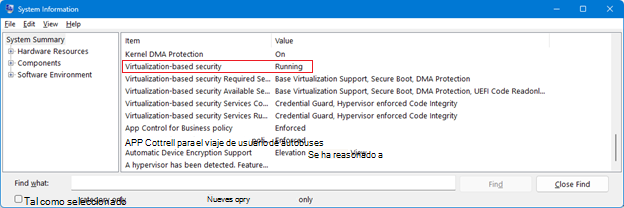

El estado de VBS se puede comprobar a través de la Herramienta de información del sistema (Msinfo32.exe) de Microsoft. Esta herramienta recopila información sobre el dispositivo. Después de iniciar Msinfo32.exe, desplázate hacia abajo hasta la fila seguridad basada en virtualización. Si el valor de esta fila está Ejecutándose, VBS está habilitado y ejecutándose.

El estado de VBS también se puede comprobar con Windows PowerShell mediante la clase WMI Win32_DeviceGuard. Para consultar el estado de VBS desde PowerShell, abra una sesión de Windows PowerShell con privilegios elevados y, a continuación, ejecuta el siguiente comando:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Después de ejecutar el comando de PowerShell anterior, el estado del estado de VBS debe ser uno de los siguientes.

|

Nombre de campo |

Estado |

|

VirtualizationBasedSecurityStatus |

|

Mitigaciones disponibles

Para todas las versiones compatibles de Windows 10, versión 1507 y versiones posteriores de Windows, y Windows Server 2016 y versiones posteriores Windows Server, los administradores pueden implementar una directiva de revocación firmada por Microsoft (SKUSiPolicy.p7b). Esto bloqueará que el sistema operativo cargue las versiones vulnerables de los archivos de sistema de VBS que no se actualizan.

Cuando skuSiPolicy.p7b se aplica a un dispositivo Windows, la directiva también se bloqueará en el dispositivo agregando una variable al firmware UEFI. Durante el inicio, la directiva se carga y Windows bloquea la carga de archivos binarios que infringen la directiva. Si se aplica el bloqueo de UEFI y la directiva se quita o se reemplaza por una versión anterior, el Administrador de arranque de Windows no se iniciará y el dispositivo no se iniciará. Este error de arranque no mostrará un error y el sistema procederá a la siguiente opción de arranque disponible que podría dar lugar a un bucle de arranque.

Se ha agregado una directiva de CI adicional firmada por Microsoft que está habilitada de forma predeterminada y no requiere ningún paso de implementación adicional, que no está enlazada a UEFI. Esta directiva de CI firmada se cargará durante el arranque y la aplicación de esta directiva evitará la reversión de archivos de sistema de VBS durante esa sesión de arranque. A diferencia de SKUSiPolicy.p7b, un dispositivo puede seguir arrancando si la actualización no está instalada. Esta directiva se incluye en todas las versiones compatibles de Windows 10, versión 1507 y posteriores. Los administradores pueden seguir aplicando skuSkiPolicy.p7b para proporcionar protección adicional para la reversión en las sesiones de arranque.

Los registros de arranque medido de Windows que se usan para atestiguar el estado del arranque del equipo incluyen información sobre la versión de directiva que se carga durante el proceso de arranque. El TPM mantiene estos registros de forma segura durante el arranque y los servicios de atestación de Microsoft analizan estos registros para comprobar que se cargan las versiones correctas de la directiva. Los servicios de atestación aplican reglas que garantizan que se cargue una versión de directiva específica o superior; de lo contrario, el sistema no será atestiguado como saludable.

Para que la mitigación de directivas funcione, la directiva debe actualizarse mediante la actualización de mantenimiento de Windows, ya que los componentes de Windows y la directiva deben ser de la misma versión. Si la mitigación de directivas se copia en el dispositivo, es posible que el dispositivo no se inicie si se aplica la versión incorrecta de la mitigación o si la mitigación puede no funcionar según lo esperado. Además, las mitigaciones descritas en KB5025885 deben aplicarse al dispositivo.

En Windows 11, versión 24H2, Windows Server 2022 y Windows Server 23H2, la raíz dinámica de confianza para medidas (DRTM) agrega una mitigación adicional para la vulnerabilidad de reversión. Esta mitigación está habilitada de forma predeterminada. En estos sistemas, las claves de cifrado protegidas por VBS están enlazadas a la directiva de VBS CI de sesión de arranque habilitada de forma predeterminada y solo se anularán si se aplica la versión de directiva de CI coincidente. Para habilitar las reversiones iniciadas por el usuario, se ha agregado un período de gracia para habilitar la reversión segura de 1 versión del paquete de windows update sin perder la capacidad de anular la clave maestra vsm. Sin embargo, la reversión iniciada por el usuario solo es posible si no se aplica SKUSiPolicy.p7b. La directiva de CI de VBS exige que no se hayan revertido todos los archivos binarios de arranque a las versiones revocadas. Esto significa que si un atacante con privilegios de administrador revierte a archivos binarios de arranque vulnerables, el sistema no se iniciará. Si la directiva de CI y los archivos binarios se revierte a una versión anterior, los datos protegidos con VSM no se anularán.

Descripción de los riesgos de mitigación

Debes ser consciente de los riesgos potenciales antes de aplicar la directiva de revocación firmada por Microsoft. Revisa estos riesgos y realiza las actualizaciones necesarias en los medios de recuperación antes de aplicar la mitigación.

Nota Estos riesgos solo son aplicables a la directiva SKUSiPolicy.p7b y no a las protecciones habilitadas por defecto.

-

Bloqueo y desinstalación de actualizaciones de UEFI. Después de aplicar el bloqueo UEFI con la directiva de revocación firmada por Microsoft en un dispositivo, el dispositivo no se puede revertir (desinstalando las actualizaciones de Windows, usando un punto de restauración o por otros medios) si sigues aplicando el arranque seguro. Incluso volver a formatear el disco no quitará el bloqueo UEFI de la mitigación si ya se ha aplicado. Esto significa que si intentas revertir el sistema operativo Windows a un estado anterior que no tenga la mitigación aplicada, el dispositivo no se iniciará, no se mostrará ningún mensaje de error y UEFI procederá a la siguiente opción de arranque disponible. Esto podría dar lugar a un bucle de arranque. Debes deshabilitar arranque seguro para quitar el bloqueo UEFI. Tenga en cuenta todas las posibles implicaciones y realice pruebas exhaustivas antes de aplicar las revocaciones que se describen en este artículo al dispositivo.

-

Medios de arranque externo. Después de aplicar las mitigaciones de bloqueo ueFI a un dispositivo, los medios de arranque externo deben actualizarse con la última actualización de Windows instalada en el dispositivo. Si los medios de arranque externo no se actualizan a la misma versión de Windows Update, es posible que el dispositivo no arranque desde ese medio. Consulta las instrucciones de la sección Actualizar medios de arranque externo antes de aplicar las mitigaciones.

-

Entorno de recuperación de Windows. El Entorno de recuperación de Windows (WinRE) del dispositivo debe actualizarse con la actualización dinámica del SO seguro de Windows más reciente publicada el 8 de julio de 2025 en el dispositivo antes de que se aplique al dispositivo SKUSipolicy.p7b. Si omites este paso, puede que WinRE no ejecutes la característica Restablecer PC. Para obtener más información, consulta Agregar un paquete de actualización a Windows RE.

-

Arranque del Entorno de ejecución de arranque previo (PXE). Si la mitigación se implementa en un dispositivo e intentas usar el arranque PXE, el dispositivo no se iniciará a menos que la actualización de Windows más reciente también se aplique a la imagen de arranque del servidor PXE. No recomendamos implementar mitigaciones en orígenes de arranque de red a menos que el servidor de arranque PXE se haya actualizado a la última actualización de Windows publicada en enero de 2025 o después, incluido el administrador de arranque PXE.

Directrices de implementación de mitigación

Para solucionar los problemas descritos en este artículo, puedes implementar una directiva de revocación firmada por Microsoft (SkuSiPolicy.p7b). Esta mitigación solo es compatible con Windows 10, versión 1507 y versiones posteriores de Windows, y Windows Server 2016.

Nota Si usas BitLocker, asegúrese de que se ha realizado una copia de seguridad de la clave de recuperación de BitLocker. Puedes ejecutar el siguiente comando desde un símbolo del sistema de administrador y anotar la contraseña numérica de 48 dígitos:

manage-bde -protectors -get %systemdrive%

Implementación de una directiva de revocación firmada por Microsoft (SkuSiPolicy.p7b)

La directiva de revocación firmada por Microsoft se incluye como parte de la actualización de Windows más reciente. Esta directiva solo debe aplicarse a los dispositivos instalando la actualización de Windows más reciente disponible y, a continuación, sigue estos pasos:

Nota Si faltan actualizaciones, es posible que el dispositivo no se inicie con la mitigación aplicada o que la mitigación no funcione según lo esperado. Asegúrate de actualizar el medio de arranque de Windows con la actualización de Windows más reciente disponible antes de implementar la directiva. Para obtener más información sobre cómo actualizar medios de arranque, consulta la sección Actualización de medios de arranque externo .

-

Asegúrate de que la última actualización de Windows publicada el 2025 o después de enero de 2025 esté instalada.

-

Para Windows 11, las versiones 22H2 y 23H2, instale el 22 de julio de 2025 (KB5062663) o una actualización posterior antes de seguir estos pasos.

-

Por Windows 10, versión 21H2, instala la actualización de Windows publicada en agosto de 2025 o una actualización posterior antes de seguir estos pasos.

-

-

Ejecuta el siguiente comando en una indicación elevada de Windows PowerShell:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Reinicie el dispositivo

-

Confirma que la directiva se carga en el Visor de eventos con la información de la sección Registros de eventos de Windows.

Notas

-

No debe quitar el archivo de revocación (directiva) SkuSiPolicy.p7b una vez implementado. Es posible que el dispositivo ya no pueda iniciarse si se quita el archivo.

-

Si el dispositivo no se inicia, consulta la sección Procedimiento de recuperación.

Actualización de medios de arranque externo

Para usar medios de arranque externo con un dispositivo que tenga aplicada una directiva de revocación firmada por Microsoft, el medio de arranque externo debe actualizarse con la actualización más reciente de Windows, incluido el Administrador de arranque. Si el elemento multimedia no incluye la última actualización de Windows, no se iniciará.

Importante Te recomendamos que crees una unidad de recuperación antes de continuar. Este medio se puede usar para reinstalar un dispositivo en caso de que haya un problema importante.

Usa los siguientes pasos para actualizar los medios de arranque externo:

-

Ve a un dispositivo donde se hayan instalado las últimas actualizaciones de Windows.

-

Monta el medio de arranque externo como una letra de unidad. Por ejemplo, monte una unidad USB como D:.

-

Haz clic en Inicio, escribe Crear una unidad de recuperación en el cuadro de búsqueda y, a continuación, haz clic en Crear un panel de control de unidad de recuperación. Sigue las instrucciones para crear una unidad de recuperación mediante la unidad USB montada.

-

Quita de forma segura la unidad USB montada.

Si administra los medios instalables en su entorno con la guía de Actualizar los medios de instalación de Windows con la actualización dinámica, siga estos pasos:

-

Ve a un dispositivo donde se hayan instalado las últimas actualizaciones de Windows.

-

Sigue los pasos de Actualizar medios de instalación de Windows con Actualización dinámica para crear medios que tengan instaladas las últimas actualizaciones de Windows.

Registros de eventos de Windows

Windows registra eventos cuando se cargan directivas de integridad de código, incluidas SkuSiPolicy.p7b, y cuando se impide que se cargue un archivo debido a la aplicación de directivas. Puedes usar estos eventos para comprobar que se ha aplicado la mitigación.

Los registros de integridad de código están disponibles en el Visor de eventos de Windows, en Registros de aplicaciones y servicios > Microsoft > Windows > CodeIntegrity > Operativo > Registros de aplicaciones y servicios > Registros de servicios > Microsoft > Windows > AppLocker > MSI y script.

Para obtener más información sobre los eventos de integridad de código, consulta la Guía operativa del Control de aplicaciones de Windows Defender.

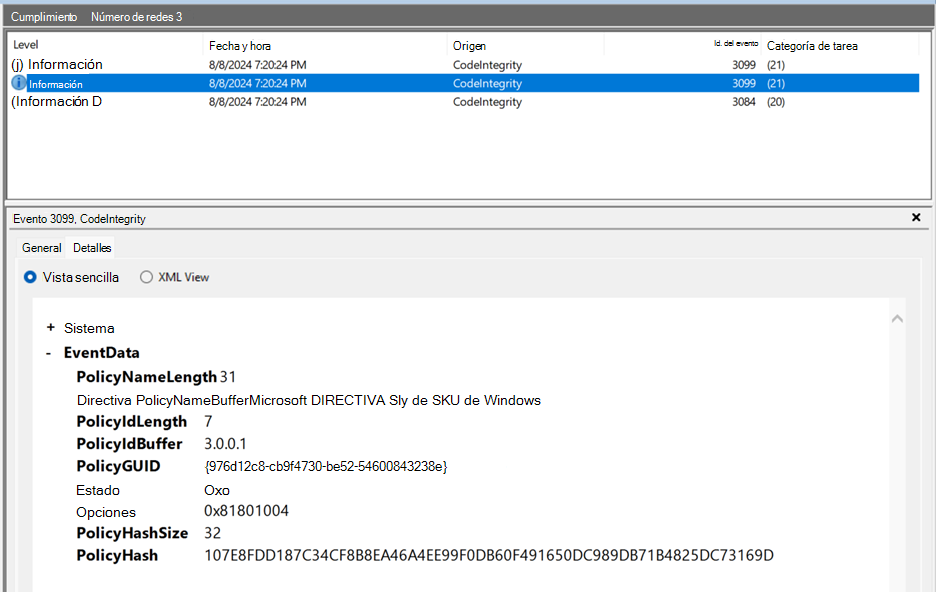

Eventos de activación de directiva

Los eventos de activación de directivas están disponibles en el Visor de eventos de Windows, en registros de aplicaciones y servicios > Microsoft > Windows > CodeIntegrity > Operativo.

-

PolicyNameBuffer: directiva de SI de SKU de Microsoft Windows

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Si ha aplicado la directiva de auditoría o la mitigación al dispositivo y al evento de CodeIntegrity 3099 para la directiva aplicada no está presente, la directiva no se aplica. Consulte las instrucciones de implementación para comprobar que la directiva se instaló correctamente.

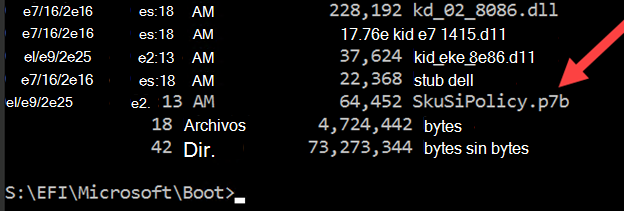

Nota El evento 3099 de integridad de código no es compatible con las versiones de Windows 10 Enterprise 2016, Windows Server 2016 y Windows 10 Enterprise 2015 LTSB. Para comprobar que se ha aplicado la directiva (directiva de auditoría o revocación), debes montar la partición del sistema EFI mediante el comando mountvol.exe y buscar para ver que la directiva se ha aplicado a la partición EFI. Asegúrate de desmontar la partición del sistema EFI después de la verificación.

SKUSiPolicy.p7b - Directiva de revocación

Eventos de auditoría y bloqueo

Los eventos de auditoría y bloqueo de integridad de código están disponibles en el Visor de eventos de Windows en registros de aplicaciones y servicios > Microsoft > Windows > CodeIntegrity > Operativo > Registros de aplicación y servicios > Microsoft > Windows > AppLocker > MSI y Script.

La antigua ubicación de registro incluye eventos sobre el control de ejecutables, dll y controladores. La última ubicación de registro incluye eventos sobre el control de los instaladores MSI, scripts y objetos COM.

Evento de CodeIntegrity 3077 en el registro "CodeIntegrity – Operativo" indica que se ha bloqueado la carga de un ejecutable, .dll o controlador. Este evento incluye información sobre el archivo bloqueado y sobre la directiva impuesta. Para los archivos bloqueados por la mitigación, la información de directiva en el evento CodeIntegrity 3077 coincidirá con la información de directiva de SkuSiPolicy.p7b del evento CodeIntegrity 3099. El evento CodeIntegrity 3077 no estará presente si no hay ningún ejecutable, .dll o controladores que infrinjan la directiva de integridad de código en el dispositivo.

Para ver otros eventos de bloque y auditoría de integridad de código, consulte Información sobre los eventos de Control de aplicaciones.

Procedimiento de recuperación y eliminación de directivas

Si algo va mal después de aplicar la mitigación, puedes usar los siguientes pasos para quitar la mitigación:

-

Suspende BitLocker si está habilitado. Ejecuta el comando siguiente en la ventana del símbolo del sistema con privilegios elevados:

Manager-bde -protectors -disable c: -rebootcount 3

-

Desactiva el Arranque seguro desde el menú de UEFI BIOS. El procedimiento para desactivar el arranque seguro difiere entre los modelos y fabricantes de dispositivos. Para obtener ayuda sobre dónde desactivar el arranque seguro, consulta con la documentación del fabricante del dispositivo. Puedes encontrar más detalles en Deshabilitar el arranque seguro.

-

Quita la directiva SkuSiPolicy.p7b.

-

Inicia Windows normalmente e inicia sesión. La directiva SkuSiPolicy.p7b debe quitarse de la siguiente ubicación:

-

<partición del sistema EFI>\Microsoft\Boot\SKUSiPolicy.p7b

-

-

Ejecute los siguientes comandos desde una sesión de Windows PowerShell con privilegios elevados para limpiar la directiva de esas ubicaciones:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Activa Arranque seguro desde BIOS. Consulta con la documentación del fabricante del dispositivo para localizar dónde activar el arranque seguro. Si has desactivado el arranque seguro en el paso 1 y la unidad está protegida por BitLocker, suspende la protección de BitLocker y, a continuación, activa el Arranque seguro desde el menú del BIOS de UEFI.

-

Activar BitLocker. Ejecuta el comando siguiente en la ventana del símbolo del sistema con privilegios elevados:

Manager-bde -protectors -enable c:

-

Reinicie el dispositivo

|

Cambiar fecha |

Descripción |

|

17 de diciembre de 2025 |

|

|

22 de julio de 2025 |

|

|

10 de julio de 2025 |

|

|

8 de abril de 2025 |

|

|

24 de febrero de 2025 |

|

|

11 de febrero de 2025 |

|

|

14 de enero de 2025 |

|

|

12 de noviembre de 2024 |

|