Resumen

Los administradores de Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) ahora pueden crear y administrar de forma centralizada listas de control de acceso de puerto (ACL) de Hyper-V en VMM.

Más información

Para obtener más información sobre el paquete acumulativo de actualizaciones de System Center 2012 R2 Virtual Machine Manager, haga clic en el número de artículo siguiente para verlo en Microsoft Knowledge Base:

3096389 Paquete acumulativo de actualizaciones 8 para System Center 2012 R2 Virtual Machine Manager

Glosario

Hemos mejorado el modelo de objetos Virtual Machine Manager agregando los siguientes nuevos conceptos en el área de administración de red.

-

Lista de control de acceso de puerto (ACL de puerto)Un objeto que está asociado a varias primitivas de red VMM para describir la seguridad de red. La ACL de puerto actúa como una colección de entradas de control de acceso o reglas ACL. Se puede asociar una ACL a cualquier número (cero o más) de primitivas de red de VMM, como una red de VM, una subred de VM, un adaptador de red virtual o el propio servidor de administración VMM. Una ACL puede contener cualquier número (cero o más) de reglas ACL. Cada primitivo de red VMM compatible (red de VM, subred de VM, adaptador de red virtual o servidor de administración VMM) puede tener un puerto ACL conectado o ninguno.

-

Entrada de control de acceso de puerto o reglaACL Un objeto que describe la directiva de filtrado. Las reglas ACL múltiples pueden existir en el mismo puerto ACL y se aplican según su prioridad. Cada regla ACL corresponde exactamente a un puerto ACL.

-

Concepto virtual global Configuración A que describe una ACL de puerto que se aplica a todos los adaptadores de red virtual de vm en la infraestructura. No hay ningún tipo de objeto independiente para la Configuración global. En su lugar, la ACL de puerto global de Configuración se adjunta al propio servidor de administración VMM. El objeto de servidor de administración VMM puede tener una ACL de puerto o ninguna.

Para obtener información sobre los objetos del área de administración de red que estaban disponibles anteriormente, vea Virtual Machine Manager Fundamentos de objetos de red.

¿Qué puedo hacer con esta característica?

Al usar la interfaz de PowerShell en VMM, ahora puede realizar las siguientes acciones:

-

Defina las ACL de puerto y sus reglas ACL.

-

Las reglas se aplican a los puertos del conmutador virtual en servidores Hyper-V como "ACL de puerto extendido" (VMNetworkAdapterExtendedAcl) en terminología de Hyper-V. Esto significa que pueden aplicar solamente a Windows Server 2012 servidores host R2 (y Hyper-V Server 2012 R2).

-

VMM no creará las ACL de puerto de Hyper-V "heredadas" (VMNetworkAdapterAcl). Por lo tanto, no puede aplicar acl de puerto a Windows Server 2012 (o Hyper-V Server 2012) servidores host mediante VMM.

-

Todas las reglas acl de puerto definidas en VMM mediante esta característica son con estado (para TCP). No se pueden crear reglas ACL sin estado para TCP mediante VMM.

Para obtener más información sobre la característica ACL de puerto extendido en Windows Server 2012 Hyper-V R2, consulte Crear directivas de seguridad con listas de Access Control de puerto extendido para Windows Server 2012 R2.

-

-

Adjunte una ACL de puerto a la Configuración global. Esto se aplica a todos los adaptadores de red virtual de VM. Solo está disponible para administradores completos.

-

Adjunte las ACL de puerto creadas a una red de VM, subredes de VM o adaptadores de red virtual de VM. Esto está disponible para administradores completos, administradores de inquilinos y usuarios con autoservicio (SSU).

-

Vea y actualice las reglas ACL del puerto que se configuran en el vNIC individual del VM.

-

Elimine las ACL de puerto y sus reglas ACL.

Cada una de estas acciones se trata con más detalle más adelante en este artículo. Tenga en cuenta que esta funcionalidad solo se expone a través de cmdlets de PowerShell y no se reflejará en la interfaz de usuario de la consola VMM (excepto en el estado "Cumplimiento").

¿Qué puedo hacer con esta característica?

-

Administre o actualice reglas individuales para una única instancia cuando la ACL se comparte entre varias instancias. Todas las reglas se administran centralmente dentro de sus ACL primarios y se aplican donde se adjunta la ACL.

-

Adjunte más de una ACL a una entidad.

-

Aplique acl de puerto a adaptadores de red virtuales (vNICs) en la partición primaria de Hyper-V (sistema operativo de administración).

-

Cree reglas acl de puerto que incluyan protocolos de nivel IP (distintos de TCP o UDP).

-

Aplique acl de puerto a redes lógicas, sitios de red (definiciones de red lógica), vLAN de subred y otros primitivos de red VMM que no se hayan enumerado anteriormente.

Cómo usar la característica?

Definición de nuevas ACL de puerto y sus reglas ACL de puerto

Ahora puede crear las ACL y sus reglas ACL directamente desde VMM mediante los cmdlets de PowerShell.

Crear una acl nueva

Se agregan los siguientes nuevos cmdlets de PowerShell: New-SCPortACL –Name <string> [–Description <string>] –Name: Name of the port ACL –Description: Description of the port ACL (optional parameter) Get-SCPortACL Retrieves all the port ACLs –Name: Optionally filter by name –ID: Optionally filter by ID Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definir reglas de puerto ACL para el puerto ACL

Cada ACL de puerto consta de una colección de reglas acl de puerto. Cada regla contiene parámetros diferentes.

-

Nombre

-

Descripción

-

Tipo: Entrante/Saliente (la dirección en la que se aplicará la ACL)

-

Acción: Permitir/Denegar (la acción de la ACL, ya sea para permitir el tráfico o para bloquear el tráfico)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protocolo: TCP/Udp/Any (Nota: Los protocolos de nivel IP no son compatibles con las ACL de puerto definidas por VMM. Siguen siendo compatibles de forma nativa con Hyper-V).

-

Prioridad: 1 a 65535 (el número más bajo tiene mayor prioridad). Esta prioridad es relativa a la capa en la que se aplica. (Más información sobre cómo se aplican las reglas ACL en función de la prioridad y el objeto al que se adjunta la ACL sigue.)

Nuevos cmdlets de PowerShell agregados

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <inbound |> saliente : <permitir | Deny> -Priority <uint16> -Protocol <tcp | Udp | Cualquier cadena de <de> [-SourceAddressPrefix: | IPAddress IPSubnet>] [-SourcePortRange cadena de <:X|X-Y| Cualquier>] [-DestinationAddressPrefix cadena de <: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| Cualquier>] Get-SCPortACLruleRecupera todas las reglas acl de puerto.

-

Nombre: opcionalmente, filtrar por nombre

-

Id.: opcionalmente, filtrar por id.

-

PortACL: opcionalmente filtrar por puerto ACL

Comandos de ejemplo

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Conectar y separar puertoS ACLs

Las ACL se pueden adjuntar a las siguientes opciones:

-

Configuración global (se aplica a todos los adaptadores de red de VM. Solo los administradores completos pueden hacerlo).

-

Red de VM (los administradores completos, los administradores de inquilinos o las SSU pueden hacer esto).

-

Subred de VM (los administradores completos, los administradores de inquilinos o las SSU pueden hacer esto).

-

Adaptadores de red virtual (los administradores completos, los administradores de inquilinos o las SSU pueden hacer esto).

Configuración global

Estas reglas acl de puerto se aplican a todos los adaptadores de red virtual de vm en la infraestructura. Los cmdlets de PowerShell existentes se actualizaron con nuevos parámetros para adjuntar y separar las ACL de puerto. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Nuevo parámetro opcional que configura el puerto ACL especificado a las configuraciones globales.

-

RemovePortACL: nuevo parámetro opcional que quita cualquier acl de puerto configurado de la configuración global.

Get-SCVMMServer: Devuelve la ACL de puerto configurada en el objeto devuelto. Comandos de ejemplo

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Red de máquina virtual

Estas reglas se aplicarán a todos los adaptadores de red virtual de vm que estén conectados a esta red de VM. Los cmdlets de PowerShell existentes se actualizaron con nuevos parámetros para adjuntar y separar las ACL de puerto. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [resto de los parámetros] -PortACL: nuevo parámetro opcional que le permite especificar una ACL de puerto a la red de VM durante la creación. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [resto de los parámetros] -PortACL: nuevo parámetro opcional que permite establecer una ACL de puerto en la red de vm. -RemovePortACL: nuevo parámetro opcional que quita cualquier ACL de puerto configurado de la red vm. Get-SCVMNetwork: Devuelve el puerto configurado ACL en el objeto devuelto. Comandos de ejemplo

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Subred de máquina virtual

Estas reglas se aplicarán a todos los adaptadores de red virtual de VM que estén conectados a esta subred de máquina virtual. Los cmdlets de PowerShell existentes se actualizaron con un nuevo parámetro para adjuntar y separar puertos ACL.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [resto de los parámetros] -PortACL: nuevo parámetro opcional que le permite especificar una ACL de puerto a la subred de vm durante la creación. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [resto de los parámetros] -PortACL: nuevo parámetro opcional que le permite establecer una ACL de puerto en la subred de vm. -RemovePortACL: nuevo parámetro opcional que quita cualquier ACL de puerto configurado de la subred vm. Get-SCVMSubnet: Devuelve el puerto configurado ACL en el objeto devuelto. Comandos de ejemplo

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Adaptador de red virtual de vm (vmNIC)

Los cmdlets de PowerShell existentes se actualizaron con nuevos parámetros para adjuntar y separar las ACL de puerto. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [resto de los parámetros] -PortACL: nuevo parámetro opcional que le permite especificar una ACL de puerto para el adaptador de red virtual mientras crea un nuevo vNIC. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [resto de los parámetros] -PortACL: nuevo parámetro opcional que permite establecer una ACL de puerto en el adaptador de red virtual. -RemovePortACL: nuevo parámetro opcional que quita cualquier ACL de puerto configurado del adaptador de red virtual. Get-SCVirtualNetworkAdapter: Devuelve la ACL de puerto configurada en el objeto devuelto. Comandos de ejemplo

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Aplicar reglas de puerto ACL

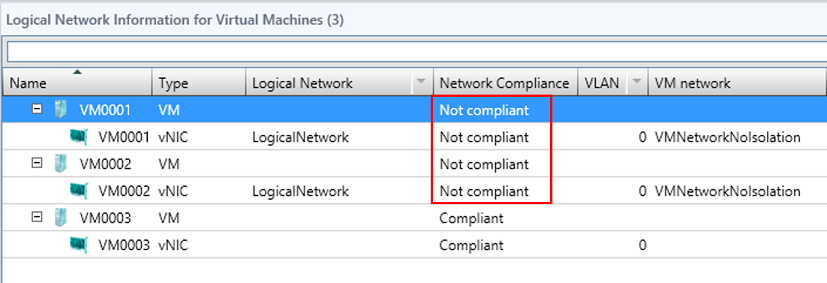

Al actualizar las máquinas virtuales después de adjuntar las ACL de puerto, observa que el estado de las máquinas virtuales se muestra como "No compatible" en la vista Máquina virtual del área de trabajo de Fabric. (Para cambiar a la vista de máquina virtual, primero debe examinar el nodo redes lógicas o el nodo conmutadores lógicos del área de trabajo de tela). Tenga en cuenta que la actualización de vm se realiza automáticamente en segundo plano (según lo programado). Por lo tanto, incluso si no actualiza explícitamente las máquinas virtuales, finalmente pasarán a un estado no conforme.

Ver reglas de puerto ACL

Para ver las ACL y las reglas ACL, puede usar los siguientes cmdlets de PowerShell.

Nuevos cmdlets de PowerShell agregados

Retrieve port ACLParameter set 1. Para obtener todo o por nombre: Get-SCPortACL [-Name <>] Conjunto de parámetros 2. Para obtener por ID: Get-SCPortACL -Id <> [-Name <>] Recuperar reglas ACL de puerto Conjunto de parámetros 1. Todo o por nombre: Get-SCPortACLrule [-Name <>] Conjunto de parámetros 2. Por ID: Get-SCPortACLrule -Id <> conjunto de parámetros 3. Por objeto ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Actualización de reglas de puerto ACL

Al actualizar la ACL asociada a los adaptadores de red, los cambios se reflejan en todas las instancias del adaptador de red que usan esa ACL. Para una ACL asociada a una subred de VM o a una red de VM, todas las instancias del adaptador de red que están conectadas a esa subred se actualizan con los cambios. Nota La actualización de reglas ACL en adaptadores de red individuales se realiza en paralelo en un esquema de esfuerzo ideal de un solo intento. Los adaptadores que no se pueden actualizar por cualquier motivo se marcan como "no compatibles con la seguridad" y la tarea termina con un mensaje de error que indica que los adaptadores de red no se actualizaron correctamente. "Seguridad incompliant" aquí se refiere a una falta de coincidencia en las reglas DE ACL esperadas frente a las reales. El adaptador tendrá un estado de cumplimiento de "No compatible" junto con mensajes de error relevantes. Consulte la sección anterior para obtener más información sobre la corrección de máquinas virtuales no compatibles.

Nuevo cmdlet de PowerShell agregado

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <>> [ -Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <cadena>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: cambia la descripción acl del puerto.

-

Descripción: actualiza la descripción.

Set-SCPortACLrule: Cambia los parámetros de regla ACL de puerto.

-

Descripción: actualiza la descripción.

-

Tipo: actualiza la dirección en la que se aplica la ACL.

-

Acción: Actualiza la acción de la ACL.

-

Protocolo: actualiza el protocolo al que se aplicará la ACL.

-

Prioridad: actualiza la prioridad.

-

SourceAddressPrefix: actualiza el prefijo de dirección de origen.

-

SourcePortRange: actualiza el intervalo de puertos de origen.

-

DestinationAddressPrefix: actualiza el prefijo de dirección de destino.

-

DestinationPortRange: actualiza el rango de puertos de destino.

Eliminar las ACL de puerto y las reglas de ACL de puerto

Una ACL solo se puede eliminar si no hay dependencias asociadas a ella. Las dependencias incluyen la red de vm/subred de VM/adaptador de red virtual/configuración global que se asocian a la ACL. Al intentar eliminar una ACL de puerto mediante el cmdlet de PowerShell, el cmdlet detectará si la ACL de puerto está adjunta a alguna de las dependencias y generará los mensajes de error adecuados.

Quitar las ACL de puerto

Se agregaron nuevos cmdlets de PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Quitar reglas ACL de puerto

Se agregaron nuevos cmdlets de PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Tenga en cuenta que la eliminación de una subred de VM/un adaptador de red/red de VM quita automáticamente la asociación con esa ACL. También se puede desasociar una ACL del adaptador de red/subred de VM/red de VM cambiando el objeto de red VMM correspondiente. Para ello, use el cmdlet Set junto con el modificador -RemovePortACL, como se describe en secciones anteriores. En este caso, la ACL de puerto se separará del objeto de red correspondiente, pero no se eliminará de la infraestructura VMM. Por lo tanto, se puede volver a usar más adelante.

Cambios fuera de banda a las reglas ACL

Si estamos haciendo cambios fuera de banda (OOB) a las reglas ACL desde el puerto de conmutador virtual Hyper-V (mediante cmdlets nativos de Hyper-V como Add-VMNetworkAdapterExtendedAcl), VM Refresh mostrará el adaptador de red como "Security Incompliant". Después, el adaptador de red se puede corregir desde VMM como se describe en la sección "Aplicar ACL de puerto". Sin embargo, la corrección sobrescribirá todas las reglas de ACL de puerto definidas fuera de VMM con las esperadas por VMM.

Prioridad de regla ACL de puerto y prioridad de aplicación (avanzado)

Conceptos principales

Cada regla ACL de puerto de un puerto ACL tiene una propiedad denominada "Prioridad". Las reglas se aplican en orden en función de su prioridad. Los siguientes principios básicos definen la prioridad de las reglas:

-

Cuanto menor sea el número de prioridad, mayor será la prioridad. Es decir, si las reglas ACL de varios puertos se contradicen entre sí, la regla con menor prioridad gana.

-

Acción de regla no afecta a la prioridad. Es decir, a diferencia de las ACL NTFS (por ejemplo), aquí no tenemos un concepto como "Denegar siempre tiene prioridad sobre Permitir".

-

En la misma prioridad (mismo valor numérico), no puede tener dos reglas con la misma dirección. Este comportamiento impide una situación hipotética en la que se podría definir las reglas "Denegar" y "Permitir" con la misma prioridad, ya que esto daría como resultado una ambigüedad o un conflicto.

-

Un conflicto se define como dos o más reglas que tienen la misma prioridad y la misma dirección. Puede producirse un conflicto si hay dos reglas ACL de puerto con la misma prioridad y dirección en dos ACL que se aplican en niveles diferentes y si esos niveles se superponen parcialmente. Es decir, puede haber un objeto (por ejemplo, vmNIC) que esté dentro del ámbito de ambos niveles. Un ejemplo común de superposición es una red de VM y una subred de máquina virtual en la misma red.

Aplicar varias ACL de puerto a una única entidad

Dado que las ACL de puerto se pueden aplicar a diferentes objetos de red VMM (o en diferentes niveles, como se describió anteriormente), un único adaptador de red virtual de VM (vmNIC) puede entrar en el ámbito de varias ACL de puerto. En este escenario, se aplican las reglas ACL de puerto de todos los ACL de puerto. Sin embargo, la prioridad de esas reglas puede ser diferente, dependiendo de varias opciones de ajuste de VMM nuevas que se mencionan más adelante en este artículo.

Configuración del Registro

Esta configuración se define como valores Dword en Windows Registry en la clave siguiente del servidor de administración VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Configuración Tenga en cuenta que todas estas configuraciones afectarán al comportamiento de las ACL de puerto en toda la infraestructura VMM.

Prioridad de regla ACL de puerto eficaz

En esta discusión, describiremos la prioridad real de las reglas ACL de puerto cuando se aplican varias ACL de puerto a una única entidad como prioridad de regla efectiva. Tenga en cuenta que no hay ningún valor u objeto independiente en VMM para definir o ver prioridad eficaz de la regla. Se calcula en tiempo de ejecución. Hay dos modos globales en los que se puede calcular prioridad de regla efectiva. Los modos se cambian mediante la configuración del Registro:

PortACLAbsolutePriority Los valores aceptables para esta configuración son 0 (cero) o 1, donde 0 indica el comportamiento predeterminado.

Prioridad relativa (comportamiento predeterminado)

Para habilitar este modo, establezca la propiedad PortACLAbsolutePriority en el Registro en un valor de 0 (cero). Este modo también se aplica si la configuración no está definida en el Registro (es decir, si no se crea la propiedad). En este modo, se aplican los siguientes principios además de los conceptos básicos descritos anteriormente:

-

La prioridad dentro del mismo puerto ACL se conserva. Por lo tanto, los valores de prioridad que se definen en cada regla se tratan como relativos dentro de la ACL.

-

Al aplicar varias ACL de puerto, sus reglas se aplican en cubos. Las reglas de la misma ACL (asociadas a un objeto determinado) se aplican juntas dentro del mismo bucket. La prioridad de cubos determinados depende del objeto al que se asocia la ACL de puerto.

-

Aquí, todas las reglas que se definen en la ACL de la configuración global (independientemente de su propia prioridad tal como se define en el puerto ACL) siempre tienen prioridad sobre las reglas que se definen en la ACL que se aplica al vmNIC, y así sucesivamente. En otras palabras, se exige la separación de las capas.

En última instancia, Prioridad de regla efectiva puede diferir del valor numérico que defina en las propiedades de regla acl de puerto. Más información sobre cómo se aplica este comportamiento y cómo puede cambiar su lógica.

-

El orden en el que tres niveles "específicos del objeto" (es decir, vmNIC, subred vm, y red vm) tienen prioridad se pueden cambiar.

-

No se puede cambiar el orden de la configuración global. Siempre tiene mayor prioridad (o el orden = 0).

-

Para los otros tres niveles, puede establecer la siguiente configuración en un valor numérico entre 0 y 3, donde 0 es la prioridad más alta (igual a la configuración global) y 3 es la prioridad más baja:

-

PortACLVMNetworkAdapterPriority (el valor predeterminado es 1)

-

PortACLVMSubnetPriority (el valor predeterminado es 2)

-

PortACLVMNetworkPriority (el valor predeterminado es 3)

-

-

Si asigna el mismo valor (de 0 a 3) a estas configuraciones múltiples del Registro, o si asigna un valor fuera del intervalo de 0 a 3, VMM devolverá un error al comportamiento predeterminado.

-

-

La manera en que se aplica el orden es que se cambia la prioridad de regla efectiva para que las reglas ACL definidas en un nivel más alto reciban una prioridad más alta (es decir, un valor numérico más pequeño). Cuando se calcula acl eficaz, cada valor de prioridad de regla relativa se "incrementa" por el valor específico del nivel o "paso".

-

El valor específico del nivel es el "paso" que separa diferentes niveles. De forma predeterminada, el tamaño del "paso" es 10000 y se configura mediante la siguiente configuración del Registro:

PortACLLayerSeparation

-

Esto significa que, en este modo, cualquier prioridad de regla individual dentro de ACL (es decir, una regla que se trata como relativa) no puede superar el valor de la siguiente configuración:

PortACLLayerSeparation(de forma predeterminada, 10000)

Ejemplo de configuración

Suponga que todas las opciones de configuración tienen sus valores predeterminados. (Se describen anteriormente).

-

Tenemos una ACL asociada a vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

La prioridad efectiva para todas las reglas definidas en esta ACL es 10000 (valor PortACLLayerSeparation).

-

Definimos una regla en esta ACL que tiene una prioridad que se fija a 100.

-

La prioridad efectiva para esta regla sería 10000 + 100 = 10100.

-

La regla tendrá prioridad sobre otras reglas dentro de la misma ACL para la que la prioridad es mayor que 100.

-

La regla siempre tendrá prioridad sobre las reglas definidas en las ACL asociadas en el nivel de subred de la red de máquina virtual y de la máquina virtual. (Esto es cierto porque se consideran niveles "inferiores").

-

La regla nunca tendrá prioridad sobre ninguna regla definida en la ACL de configuración global.

Ventajas de este modo

-

Hay mayor seguridad en escenarios multiempresa porque las reglas ACL de puerto definidas por el administrador de Fabric (en el nivel global de Configuración) siempre tendrán prioridad sobre cualquier regla definida por los propios inquilinos.

-

Cualquier conflicto de reglas acl de puerto (es decir, ambigüedades) se impide automáticamente debido a la separación de capas. Es muy fácil predecir qué reglas serán eficaces y por qué.

Precauciones con este modo

-

Menos flexibilidad. Si define una regla (por ejemplo, "Denegar todo el tráfico al puerto 80") en la configuración global, nunca podrá crear una exención más granular de esta regla en una capa inferior (por ejemplo, "Permitir el puerto 80 solo en esta máquina virtual que ejecute un servidor web legítimo").

Prioridad relativa

Para habilitar este modo, establezca la propiedad PortACLAbsolutePriority del Registro en un valor de 1. En este modo, se aplican los siguientes principios además de los conceptos básicos descritos anteriormente:

-

Si un objeto está dentro del ámbito de varias ACL (por ejemplo, la red de vm y la subred vm), todas las reglas que se definen en cualquier ACL adjunta se aplican en el orden unificado (o como un único bucket). No hay separación de nivel y ningún "golpe" de ningún tipo.

-

Todas las prioridades de regla se tratan como absolutas, exactamente como se definen en cada prioridad de regla. En otras palabras, la prioridad efectiva de cada regla es la misma que la definida en la propia regla y el motor VMM no la cambia antes de aplicarla.

-

Todas las demás opciones de configuración del Registro que se describen en la sección anterior no tienen ningún efecto.

-

En este modo, cualquier prioridad de regla individual en una ACL (es decir, una prioridad de regla que se trata como absoluta) no puede exceder 65535.

Ejemplo de configuración

-

En la ACL de la configuración global, usted define una regla cuya prioridad se fija a 100.

-

En el ACL que se asocia al vmNIC, usted define una regla cuya prioridad se fija a 50.

-

La regla que se define en el nivel vmNIC tiene prioridad porque tiene una prioridad más alta (es decir, un valor numérico inferior).

Ventajas de este modo

-

Más flexibilidad. Puede crear exenciones "únicas" de las reglas de configuración global en niveles inferiores (por ejemplo, la subred de vm o vmNIC).

Precauciones con este modo

-

La planificación podría ser más compleja porque no hay separación de niveles. Y puede haber una regla en cualquier nivel que invalide otras reglas definidas en otros objetos.

-

En entornos multiinquilino, la seguridad puede verse afectada porque un inquilino puede crear una regla en el nivel de subred de VM que invalide la directiva definida por el administrador de Fabric en el nivel de configuración global.

-

Los conflictos de reglas (es decir, las ambigüedades) no se eliminan automáticamente y pueden producirse. VMM solo puede evitar conflictos en el mismo nivel de ACL. No puede evitar conflictos entre las ACL asociadas a diferentes objetos. En caso de conflicto, como VMM no puede corregir el conflicto automáticamente, dejará de aplicar las reglas y producirá un error.