Fecha de publicación original: 26 de junio de 2025

KB ID: 5062713

|

Este artículo tiene instrucciones para:

Nota Si eres una persona que posee un dispositivo Windows personal, consulta el artículo Dispositivos Windows para usuarios domésticos, empresas y escuelas con actualizaciones administradas por Microsoft. |

Información general

La configuración de los certificados proporcionados por Microsoft como parte de la infraestructura de arranque seguro ha permanecido igual desde Windows 8. Estos certificados se almacenan en la base de datos de firmas (DB) y en las variables de clave de inscripción (KEK) (también conocidas como clave de intercambio de claves) del firmware. Microsoft ha proporcionado los mismos tres certificados en todo el ecosistema del fabricante de equipos originales (OEM) para incluir en el firmware del dispositivo. Estos certificados admiten el arranque seguro en Windows y también los usan sistemas operativos de terceros (SO), que incluyen los siguientes certificados proporcionados por Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Importante Los tres certificados proporcionados por Microsoft expirarán a partir de junio de 2026. Por lo tanto, en colaboración con nuestros asociados del ecosistema, Microsoft está implementando nuevos certificados que ayudarán a garantizar la seguridad y continuidad del arranque seguro en el futuro. Una vez que estos certificados de 2011 expiren, ya no serán posibles las actualizaciones de seguridad de los componentes de arranque, lo que comprometerá la seguridad del arranque y pondrá en riesgo los dispositivos Windows afectados. Para mantener la funcionalidad de arranque seguro, todos los dispositivos Windows deben actualizarse para usar los certificados de 2023 antes de que expiren los certificados de 2011.

Nota Este artículo se refiere a "certificados" y "CA" (entidad emisora de certificados) indistintamente.

Los certificados de arranque seguro de Windows expiran en 2026

Los dispositivos Windows fabricados desde 2012 pueden tener versiones expiradas de certificados que deben actualizarse.

Terminología

-

KEK: Clave de inscripción

-

CA: Entidad emisora de certificados

-

DB: Base de datos de firmas de arranque seguro

-

DBX: Base de datos de firmas revocadas de arranque seguro

|

Certificado que expira |

Fecha de expiración |

Nuevo certificado |

Almacenamiento de la ubicación |

Finalidad |

|

Microsoft Corporation KEK CA 2011 |

Junio de 2026 |

Microsoft Corporation KEK CA 2023 |

Almacenado en la KEK |

Firma actualizaciones para DB y DBX. |

|

Microsoft Windows Production PCA 2011 |

Octubre de 2026 |

Windows UEFI CA 2023 |

Almacenado en DB |

Se usa para firmar el cargador de arranque de Windows. |

|

Microsoft UEFI CA 2011* |

Junio de 2026 |

Microsoft UEFI CA 2023 |

Almacenado en DB |

Firma cargadores de arranque de terceros y aplicaciones EFI. |

|

Microsoft UEFI CA 2011* |

Junio de 2026 |

Microsoft Option ROM CA 2023 |

Almacenado en DB |

Firma las ROM de opción de terceros |

*Durante la renovación del certificado Microsoft Corporation UEFI CA 2011, dos certificados separan la firma del cargador de arranque de la firma de rom de opción. Esto permite un control más preciso sobre la confianza del sistema. Por ejemplo, los sistemas que necesitan confiar en las ROM de opción pueden agregar la ROM de opción de Microsoft UEFI CA 2023 sin agregar confianza para los cargadores de arranque de terceros.

Microsoft ha emitido certificados actualizados para garantizar la continuidad de la protección de arranque seguro en dispositivos Windows. Microsoft administrará el proceso de actualización de estos nuevos certificados en una parte importante de los dispositivos Windows y ofrecerá instrucciones detalladas para las organizaciones que administran las actualizaciones de sus propios dispositivos.

Ámbito de los sistemas administrados profesionales de TI y enterprise

Este artículo está dirigido a organizaciones que no comparten datos de diagnóstico con Microsoft y tienen profesionales de TI dedicados que administran las actualizaciones en su entorno. Actualmente, no hay suficiente información para que Microsoft admita completamente la implementación de los certificados de arranque seguro en estos dispositivos, especialmente los que tienen datos de diagnóstico deshabilitados.

Las empresas y los profesionales de TI tienen la opción de conseguir que estos sistemas sean sistemas administrados por Microsoft, en cuyo caso Microsoft actualiza los certificados de arranque seguro. Sin embargo, nos damos cuenta de que esta no es una opción factible para una variedad de dispositivos, como los dispositivos de aire bañado en el gobierno, la fabricación, etc.

Consulte la siguiente sección para ver las opciones de esta categoría.

¿Qué soluciones pueden esperar los dispositivos administrados por profesionales de TI o enterprise?

Opción 1: Actualizaciones automatizadas (solo para sistemas administrados de Microsoft Update)

Al elegir esta opción, los dispositivos recibirán automáticamente las últimas actualizaciones de arranque seguro, lo que ayudará a mantener tus dispositivos seguros y seguros. Para habilitar esta opción, deberás participar y permitir que Microsoft recopile datos de diagnóstico del Cliente de telemetría universal (UTC) de tus dispositivos. Este paso garantiza que los dispositivos estén inscritos en el programa administrado por Microsoft y recibirán todas las actualizaciones sin problemas como parte de nuestra implementación estándar.

Estrategia de implementación

Para los dispositivos Windows que dependen de Microsoft para aplicar las actualizaciones de certificados de arranque seguro a sus dispositivos, utilizamos una estrategia de implementación muy meticulosa. Agrupamos sistemas con perfiles de hardware y firmware similares (en función de los datos de diagnóstico de Windows y los comentarios de los OEM) y publicamos gradualmente actualizaciones para cada grupo. A lo largo de este proceso, supervisamos de cerca los comentarios de diagnóstico para garantizar que todo funcione sin problemas. Si se detectan problemas en un grupo, los pausamos y los abordamos antes de reanudar la implementación en ese grupo.

Llamada a la acción

Para que se incluya en la implementación administrada de Microsoft, te sugerimos habilitar los datos de diagnóstico de Windows. Con esto, podemos identificar y dirigir los dispositivos aptos para las actualizaciones de certificados de arranque seguro.

¿Por qué son importantes los datos de diagnóstico?

La estrategia de implementación administrada de Microsoft depende en gran medida de los datos de diagnóstico que recibimos de los sistemas, ya que hemos incluido señales de datos que nos informan del estado de los dispositivos en reacción a la instalación de los nuevos certificados de arranque seguro. De esta forma, podemos identificar rápidamente los problemas de nuestra implementación y pausar de forma proactiva la implementación en dispositivos con configuraciones de hardware similares para minimizar el impacto del problema.

Habilitar los datos de diagnóstico garantiza que los dispositivos estén visibles. Moverá los dispositivos a la transmisión administrada por Microsoft para la identificación y entrega automatizadas de estas actualizaciones.

Notas

-

Las organizaciones que prefieren no habilitar los datos de diagnóstico permanecerán en control total y recibirán herramientas y orientación futuras para administrar el proceso de actualización de forma independiente.

-

Para las soluciones que se destacan aquí, tiene la responsabilidad final de supervisar el progreso de las actualizaciones en todos los dispositivos de su entorno y puede que tenga que usar más de una solución para lograr la adopción completa.

Para participar en la implementación administrada por Microsoft, siga estos pasos:

-

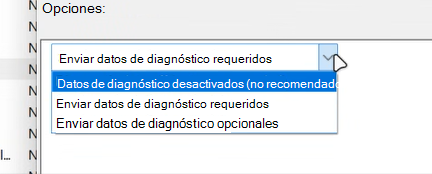

Sigue los datos de diagnóstico de Configurar Windows en tu organización y establece la configuración de datos para permitir los datos de diagnóstico necesarios. En otras palabras, no establezcas en Deshabilitado y no desactives los datos de diagnóstico. También funcionará cualquier opción que proporcione más datos de diagnóstico requeridos.

-

Elija participar en las actualizaciones administradas por Microsoft para arranque seguro estableciendo la siguiente clave del Registro:

Ubicación del registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Nombre de tecla

MicrosoftUpdateManagedOptIn

Tipo de clave

DWORD

Valor DWORD

-

0 o clave no existe

-

0x5944 : opción de arranque seguro

Comentarios

Te recomendamos que configures esta clave para 0x5944 para indicar que todos los certificados deben actualizarse de manera que se conserve el perfil de seguridad del dispositivo existente y se actualice el administrador de arranque al certificado de CA ueFI 2023 de Windows firmado.

Nota Esta clave del Registro se habilitará en una actualización futura.

-

Nota El soporte técnico para la implementación administrada de Microsoft solo está disponible para las versiones de cliente de Windows 11 y Windows 10. Después del 14 de octubre de 2025, se incluirá la Windows 10, versión 22H2 con actualizaciones de seguridad extendida (ESU).

Opción 2: Customer-Managed soluciones de autoservicio o parcialmente automatizadas

Microsoft está evaluando directrices para soluciones parcialmente automatizadas para ayudar a los sistemas administrados profesionales de TI y empresariales. Tenga en cuenta que se trata de opciones de autoservicio que un profesional de TI o una empresa pueden elegir aplicar según su situación y modelo de uso específicos.

|

Como Microsoft tiene visibilidad limitada (o datos de diagnóstico) para dispositivos administrados por profesionales de TI y enterprise en general, las asistencias disponibles de Microsoft son limitadas. La implementación queda a los clientes y sus asociados, como los proveedores de software independientes (ISV), los asociados de Microsoft Active Protection (MAPP), otros escáneres criptográficos y asociados de seguridad y OEM. |

Importante:

-

Aplicar actualizaciones de certificado de arranque seguro puede provocar errores de arranque, recuperación de bit locker o incluso dispositivos de ladrillo en algunos casos.

-

Este conocimiento es necesario especialmente para los sistemas antiguos que pueden no contar con soporte técnico de OEM. Por ejemplo: si se parecen problemas o errores de firmware que el OEM no haya corregido, deberá reemplazarse o desactivarse el arranque seguro, lo que provocará que el dispositivo ya no reciba actualizaciones de seguridad tras la expiración del certificado de arranque seguro a partir de junio de 2026.

Metodología recomendada

-

Consulta con el OEM del dispositivo en cualquier guía o actualización relacionada con el arranque seguro. Por ejemplo: algunos OEM publican las versiones mínimas de firmware o BIOS que admiten los certificados de arranque seguro actualizados de 2023. Sigue las recomendaciones de LOS OEM y aplica las actualizaciones

-

Obtén una lista de los dispositivos que tienen activado el arranque seguro. No es necesario realizar ninguna acción para los dispositivos con arranque seguro desactivado.

-

Clasifique los dispositivos Enterprise que no comparten datos de diagnóstico con Microsoft de la siguiente forma:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

Nombre OEM

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Para cada categoría única del paso 3, validar la implementación de la clave de arranque seguro (uno de los pasos que se indican más adelante) en unos "pocos" dispositivos ["pocos" sería una decisión basada en cada cliente. Recomendamos entre 4 y 10 dispositivos como mínimo]. Después de la validación correcta, los dispositivos se pueden marcar como cubos GREEN/SAFE para su implementación a escala a otros dispositivos similares en administración empresarial/DE TI

-

El cliente puede elegir uno de los siguientes métodos o una combinación para aplicar certificados actualizados.

¿Cómo puedo saber si las nuevas CA están en la DB de UEFI?

-

Descarga e instala el módulo de PowerShell UEFIv2 .

-

Ejecute los siguientes comandos en una ventana con privilegios elevados de PowerShell:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Busque la huella digital o el Asunto CN.

-

Descargue el módulo de PowerShell UEFIv2 2.7 .

-

En un símbolo del sistema de PowerShell con privilegios elevados, ejecute el siguiente comando:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Como alternativa, ejecute “(Get-UEFISecureBootCerts PK).Signature”

Métodos para aplicar certificado de arranque seguro en dispositivos SAFE

Como se mencionó anteriormente en la sección "Metodología recomendada", las actualizaciones del certificado de arranque seguro solo se deben aplicar a los dispositivos de bucket SAFE/GREEN después de realizar pruebas/validación adecuadas en un puñado de dispositivos.

Descripción de los métodos siguientes.

|

Método 1: Actualizaciones continuas de claves de arranque seguro basadas en claves del Registro. Este método ofrece una forma de probar cómo responde Windows después de aplicar las actualizaciones de la DB de 2023 a un dispositivo, Método 2: directiva de grupo Object (GPO) para la clave de arranque seguro. Este método proporciona una configuración de directiva de grupo fácil de usar que los administradores de dominio pueden habilitar para implementar las actualizaciones de arranque seguro en los clientes y servidores de Windows unidos a un dominio. Método 3: Interfaz DE API/CLI de arranque seguro mediante el sistema de configuración de Windows (WinCS). Esto puede usarse para habilitar claves SecureBoot. Método 4: Para aplicar manualmente las actualizaciones de la base de datos de arranque seguro, consulta la sección Pasos de actualización manual de DB/KEK . |

Este método proporciona una forma de probar cómo responde Windows después de aplicar las actualizaciones de la base de datos de 2023 a un dispositivo,

Valores de clave del registro ca

|

Ubicación del registro |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Valores de certificado |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Pasos de prueba

Ejecute cada uno de los siguientes comandos por separado desde un símbolo del sistema con privilegios elevados de PowerShell:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Puede encontrar los resultados observando los registros de eventos, tal y como se describe en Eventos de actualización de variables DB y DBX de arranque seguro.

Notas

-

En ocasiones, es necesario reiniciar el equipo durante este proceso.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI actualiza el administrador de arranque a la versión firmada de 2023, que cambia el administrador de arranque en la partición EFI.

Más detalles sobre las actualizaciones de arranque seguro basadas en claves del Registro

La lógica de directiva se basa en tres valores del Registro almacenados en la siguiente ruta del Registro de mantenimiento de arranque seguro: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Nota Todas las siguientes subclaves del Registro se usan para desencadenar la actualización y registrar el estado de la actualización.

|

Valor del Registro |

Tipo |

Descripción & uso |

|

AvailableUpdates |

REG_DWORD (máscara de bits) |

Actualizar marcas de desencadenador. Controla qué acciones de actualización de arranque seguro realizar en el dispositivo. Al establecer aquí el campo bitfield adecuado, se inicia la implementación de nuevos certificados de arranque seguro y las actualizaciones relacionadas. Para la implementación empresarial, debe establecerse en 0x5944 (hex), un valor que habilita todas las actualizaciones relevantes (agregando las nuevas claves de la CA UEFI de Microsoft 2023, actualizando la KEK e instalando el nuevo administrador de arranque) para todos los clientes. (Este valor incluye de manera efectiva el dispositivo en la implementación de "key roll" de arranque seguro. Cuando no sea cero (es decir, 0x5944), la tarea programada del sistema aplicará las actualizaciones especificadas; si el valor es cero o no se establece, no se realiza ninguna actualización de la clave de arranque seguro). Nota: A medida que se procesan los bits, se borran. La administración de esto con directiva de grupo y un CSP tendrán que tener en cuenta esto. |

|

Estado de UEFICA2023 |

REG_SZ (cadena) |

Indicador de estado de implementación. Refleja el estado actual de la actualización de la clave de arranque seguro en el dispositivo. Se establecerá en uno de los tres valores de texto: "NotStarted", "InProgress" o "Updated", lo que indica que la actualización aún no se ha ejecutado, está activamente en curso o se ha completado correctamente. Inicialmente, el estado es "NotStarted". Cambia a "InProgress" una vez que comienza la actualización y, por último, a "Actualizado" cuando se han implementado todas las nuevas claves y el nuevo administrador de arranque). |

|

UEFICA2023Error |

REG_DWORD (código) |

Código de error (si procede). Este valor se mantiene en 0 en el éxito. Si el proceso de actualización detecta un error, UEFICA2023Error se establece en un código de error distinto de cero correspondiente al primer error detectado. Un error aquí implica que la actualización de arranque seguro no se realizó correctamente y puede requerir investigación o corrección en ese dispositivo. (Por ejemplo, si no se pudo actualizar la base de datos (base de datos de firmas de confianza) debido a un problema de firmware, este registro podría mostrar un código de error que se puede asignar a un registro de eventos o un id. de error documentado para el servicio de arranque seguro). |

|

HighConfidenceOptOut |

REG_DWORD |

Para las empresas que quieren dejar de usar cubos de alta confianza que se aplicarán automáticamente como parte de la LCU. Pueden establecer esta clave en un valor distinto de cero para optar por no participar en los depósitos de alta confianza. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Para las empresas que quieran participar en el servicio de CFR (Administrado por Microsoft). Además de establecer esta clave, los clientes tendrán que permitir el envío de "Datos de diagnóstico opcionales". |

Funcionamiento conjunto de estas teclas

El administrador de TI (a través de GPO o CSP) configura AvailableUpdates = 0x5944, lo que indica a Windows que ejecute el proceso de álbum de claves de arranque seguro en el dispositivo. Mientras se ejecuta el proceso, el sistema actualiza UEFICA2023Status de "NotStarted" a "InProgress" y, por último, a "Updated" tras el éxito. Como cada bit de 0x5944 se procesa correctamente, se borra. Si se produce un error en algún paso, se registra un código de error en UEFICA2023Error (y el estado puede permanecer "InProgress" o un estado parcialmente actualizado). Este mecanismo ofrece a los administradores una forma clara de desencadenar y realizar un seguimiento de la implementación por dispositivo.

Nota: Estos valores del Registro se introducen específicamente para esta característica (no existen en sistemas más antiguos hasta que se instala la actualización auxiliar). Los nombres UEFICA2023Status y UEFICA2023Error se definieron en el diseño para capturar el estado de adición de los certificados "Windows UEFI CA 2023". Aparecen en la ruta del Registro anterior una vez que el sistema se actualiza a una compilación que admite el lanzamiento de claves de arranque seguro.

Plataformas afectadas

El arranque seguro se admite en Windows a partir de la base de código Windows Server 2012 y existe soporte directiva de grupo en todas las versiones de Windows compatibles con el arranque seguro. Por lo tanto, se proporcionará soporte directiva de grupo en todas las versiones compatibles de Windows compatibles con arranque seguro.

En esta tabla se desglosa además la compatibilidad en función de la clave del Registro.

|

Key |

Versiones de Windows compatibles |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Todas las versiones de Windows compatibles con el arranque seguro (Windows Server 2012 y versiones posteriores de Windows). |

|

HighConfidenceOptOut |

Todas las versiones de Windows compatibles con el arranque seguro (Windows Server 2012 y versiones posteriores de Windows). Nota: Aunque los datos de confianza se recopilan en Windows 10, las versiones 21H2 y 22H2 y versiones posteriores de Windows, se pueden aplicar a dispositivos que se ejecutan en versiones anteriores de Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versiones 21H2 y 22H2 Windows 11, versiones 22H2 y 23H2 Windows 11, versión 24H2 y Windows Server 2025 |

Nuestro SBAI/TpmTasks implementa una nueva rutina para ingerir el esquema y tomar la determinación del id. de cubo de un dispositivo. También debe emitir eventos para representar el id. de bucket de un dispositivo en cada sesión de arranque.

Estos nuevos eventos requerirán que los datos de confianza del depósito del dispositivo están presentes en el sistema. Los datos se incluirán con las actualizaciones acumulativas y estarán disponibles en línea para descargas actualizadas.

Eventos de error de arranque seguro

Los eventos de error tienen una función de informes crítica para informar sobre el estado y el progreso del arranque seguro. Para obtener información sobre los eventos de error, consulta Eventos de actualización de variables DB y DBX de arranque seguro. Los eventos de error se actualizan con un evento adicional para arranque seguro.

Eventos de error

Arranque seguro emitirá eventos en cada arranque. Los eventos emitidos dependerán del estado del sistema.

Evento de metadatos de máquina

Los eventos de error incluirán metadatos de máquina, como la arquitectura, la versión de firmware, etc., para dar a los clientes detalles del dispositivo. Estos metadatos proporcionarán a los administradores de TI datos para ayudarles a comprender qué dispositivos tienen certificados que expiran y las características de sus dispositivos.

Este evento se emitirá en todos los dispositivos que no tengan los certificados actualizados necesarios. Los certificados necesarios son:

-

la PCA2023

-

la CA UEFI de terceros y la CA de ROM de opción de terceros si la CA de terceros de 2011 está presente

-

la KEK.

Los atributos estándar para el bucket genérico son:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

Id. de evento: 1801

|

Registro de eventos |

Sistema |

|

Origen del evento |

TPM-WMI |

|

Id. del evento |

1801 |

|

Level |

Error |

|

Texto del mensaje del evento |

Es necesario actualizar las claves/CA de arranque seguro. La información de firma de este dispositivo se incluye aquí. <Incluir atributos estándar: los que usamos cuando un OEM no ha definido> |

BucketIid+ Evento de clasificación de confianza

Este evento se emitirá junto con el evento Machine Meta Data cuando el dispositivo no tenga los certificados actualizados necesarios como se describió anteriormente. Cada evento de error incluirá un BucketId y una clasificación de confianza. La clasificación de confianza puede ser una de las siguientes.

|

Confidence |

Descripción |

|

Confianza alta (verde) |

Alta confianza en que todos los certificados necesarios se pueden implementar correctamente. |

|

Necesita más datos (amarillo) |

En la lista de cubos, pero no hay suficientes datos. Puede tener una confianza alta en la implementación de algunos certificados y menor confianza en otros certificados. |

|

Desconocido (púrpura) |

No está en la lista de cubos: nunca se ve |

|

Pausado (rojo) |

Algunos certificados pueden implementarse con alta confianza, pero se ha detectado un problema que requiere un seguimiento por parte de Microsoft o del fabricante del dispositivo. Esta categoría puede incluir Omitidos, Problemas conocidos e Investigando. |

Si no hay un id. de bucket para el dispositivo, el evento debe indicar "Desconocido" como el estado y no incluir una firma de dispositivo.

Id. de evento: 1802

|

Registro de eventos |

Sistema |

|

Origen del evento |

TPM-WMI |

|

Id. del evento |

1802 |

|

Level |

Error |

|

Texto del mensaje del evento |

Es necesario actualizar las claves/CA de arranque seguro. Esta información de firma del dispositivo se incluye aquí.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Firma del dispositivo: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Valor de confianza: Necesita actualmente más datos (o Desconocido, Alta confianza, Pausado) Consulta https://aka.ms/GetSecureBoot para obtener más información |

Eventos de información

Evento de máquina actualizada

Un evento de información indicará que el equipo está actualizado y no es necesario realizar ninguna acción.

Id. de evento: 1803

|

Registro de eventos |

Sistema |

|

Origen del evento |

TPM-WMI |

|

Id. del evento |

1803 |

|

Level |

Information |

|

Texto del mensaje del evento |

Este dispositivo ha actualizado la CA/claves de arranque seguro. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Eventos de advertencia

Los valores predeterminados de arranque seguro necesitan un evento de actualización

Evento de advertencia que indicará que la configuración predeterminada de arranque seguro del firmware del dispositivo no está actualizada. Esto ocurre cuando el dispositivo arranca desde un administrador de arranque PCA2023 firmado y los DBDefaults del firmware no incluyen el certificado de PCA2023.

Id. de evento: 1804

|

Registro de eventos |

Sistema |

|

Origen del evento |

TPM-WMI |

|

Id. del evento |

1804 |

|

Level |

Advertencia |

|

Texto del mensaje de error |

Este dispositivo se ha actualizado al administrador de arranque de Windows firmado por "Windows UEFI CA 2023", pero los DBDefaults de arranque seguro del firmware no incluyen el certificado "Windows UEFI CA 2023". Restablecer la configuración de arranque seguro del firmware a los valores predeterminados podría impedir que el dispositivo arranque. Consulte https://aka.ms/GetSecureBoot para obtener más información. |

Cambios de componentes adicionales para arranque seguro

Cambios en tpmTareas

Modifique TPMTasks para determinar si el estado del dispositivo tiene o no los certificados de arranque seguro actualizados. Actualmente puede hacer esa determinación, pero solo si nuestro CFR selecciona una máquina para la actualización. Queremos que la determinación y el registro posterior se realicen en cada sesión de arranque independientemente del CFR. Si los certificados de arranque seguro no están totalmente actualizados, emite los dos eventos de error descritos anteriormente y, si los certificados están actualizados, emite el evento Information. Los certificados de arranque seguro que se comprobarán son:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 y Microsoft Option ROM CA 2023: si la CA de Microsoft UEFI CA 2011 está presente, estas dos CA deben estar presentes. Si microsoft UEFI CA 2011 no está presente, no es necesario realizar ninguna comprobación.

-

Microsoft Corporation KEK CA 2023

Evento de metadatos de máquina

Este evento recopilará los metadatos del equipo y emitirá un evento.

-

BucketId + Evento de clasificación de confianza

Este evento usará los metadatos de la máquina para buscar la entrada correspondiente en la base de datos de equipos (entrada de bucket) y aplicará formato y emitirá un evento con estos datos junto con cualquier información de confianza relacionada con el bucket.

Asistencia de dispositivo altamente segura

Para los dispositivos con cubos de alta confianza, se aplicarán automáticamente los certificados de arranque seguro y el administrador de arranque firmado con 2023.

La actualización se desencadenará al mismo tiempo que se generan los dos eventos de error y el evento BucketId + Clasificación de confianza incluye una clasificación de confianza alta.

Para los clientes que quieran dejar de participar, una nueva clave del Registro estará disponible de la siguiente manera:

|

Ubicación del registro |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Nombre de tecla |

HighConfidenceOptOut |

|

Tipo de clave |

DWORD |

|

Valor DWORD |

0 o clave no existe: asistencia de confianza alta habilitada. 1 - Asistencia de confianza alta está deshabilitada Cualquier otra cosa: no definido |

Este método proporciona una configuración de directiva de grupo fácil de usar que los administradores de dominio pueden habilitar para implementar las actualizaciones de arranque seguro en los clientes y servidores de Windows unidos a un dominio.

El objeto directiva de grupo (GPO) escribirá el valor requerido del registro AvailableUpdatesPolicy y, por lo tanto, iniciará el proceso, utilizando la infraestructura estándar directiva de grupo para el control de despliegue y ámbito.

Introducción a la configuración de GPO

-

Nombre de directiva (provisional): "Habilitar la implementación de claves de arranque seguro" (en Configuración del equipo).

-

Ruta de la directiva: Un nuevo nodo en Configuración del equipo → Plantillas administrativas → componentes de Windows → arranque seguro. Para mayor claridad, se debe crear una subcategoría como "Novedades de arranque seguro" para hospedar esta directiva.

-

Ámbito: equipo (configuración de toda la máquina): porque se centra en HKLM y afecta al estado ueFI del dispositivo.

-

Acción de directiva: Cuando esté habilitada, la directiva establecerá la clave del Registro AvailableUpdatesPolicy en el valor 0x5944 (REG_DWORD) del cliente en la ruta HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Esto marca el dispositivo para instalar todas las actualizaciones de claves de arranque seguro disponibles en la próxima oportunidad.

Nota: Debido a la naturaleza de directiva de grupo donde la directiva se volverá a aplicar a lo largo del tiempo, y a la naturaleza de las AvailableUpdates donde se borran los bits a medida que se procesan, es necesario tener una clave del Registro independiente denominada AvailableUpdatesPolicy para que la lógica subyacente pueda realizar un seguimiento de si las claves se han implementado. Cuando AvailableUpdatesPolicy se establece en 0x5944, TPMTasks establecerá AvailableUpdates en 0x5944 y observará que esto se ha hecho para evitar que se vuelva a aplicar a AvailableUpdates varias veces. Establecer AvailableUpdatesPolicy en Diabled hará que TPMTasks borre (establecido en 0) AvailableUpdates y tenga en cuenta que esto se ha completado.

-

Deshabilitado/no configurado: Cuando no se configura, la directiva no realiza cambios (las actualizaciones de arranque seguro siguen siendo de opción y no se ejecutarán a menos que se activen por otros medios). Si está deshabilitada, la directiva debe establecer AvailableUpdates = 0, para asegurarse explícitamente de que el dispositivo no intenta el álbum de claves de arranque seguro o para detener la implementación si algo va mal.

-

HighConfidenceOptOut puede estar Habilitado o Deshabilitado. Habilitar establecerá esta clave en 1 y al deshabilitarla se establecerá en 0.

Implementación ADMX: Esta directiva se implementará a través de una plantilla administrativa (.admx) estándar. Usa el mecanismo de directiva del Registro para escribir el valor. Por ejemplo, la definición ADMX especificaría:

-

Clave del Registro: Software\Directivas\... (directiva de grupo normalmente escribe en la rama Directivas), pero en este caso tenemos que afectar a HKLM\SYSTEM. Aprovecharemos la capacidad de directiva de grupo de escribir directamente en HKLM para directivas de máquina. El ADMX puede usar el elemento con la ruta de destino real.

-

Nombre del valor: AvailableUpdatesPolicy, Valor: 0x5944 (DWORD).

Cuando se aplica el GPO, el servicio cliente de directiva de grupo en cada equipo de destino creará o actualizará este valor del Registro. La próxima vez que la tarea de mantenimiento de arranque seguro (TPMTasks) se ejecute en ese equipo, detectará 0x5944 y llevará a cabo la actualización. (Por diseño, en Windows , la tarea programada "TPMTask" se ejecuta cada 12 horas para procesar estas marcas de actualización de arranque seguro, por lo que en un máximo de 12 horas se iniciará la actualización. Los administradores también pueden acelerar la ejecución manual de la tarea o el reinicio, si se desea).

Interfaz de usuario de directiva de ejemplo

-

Ajuste: "Habilitar la implementación de claves de arranque seguro": cuando esté habilitada, el dispositivo instalará los certificados de arranque seguro (CA 2023) actualizados y la actualización del administrador de arranque asociado. Las claves y configuraciones de arranque seguro del firmware del dispositivo se actualizarán en la siguiente ventana de mantenimiento. Se puede realizar un seguimiento del estado a través del Registro (UEFICA2023Status y UEFICA2023Error) o el registro de eventos de Windows.

-

Opciones: Habilitado / Deshabilitado / No configurado.

Este enfoque de configuración única lo mantiene sencillo para todos los clientes (siempre con el valor de 0x5944 recomendado). Si en el futuro se necesita un control más granular, podrían introducirse directivas u opciones adicionales. Sin embargo, la guía actual es que seimplementarán de forma conjunta unas nuevas claves de arranque seguro y el nuevo administrador de arranque en casi todos los escenarios, por lo que es adecuado usar una implementación con un solo botón de alternancia.

Permisos de & de seguridad: Escribiendo a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... requiere privilegios administrativos. directiva de grupo se ejecuta como Sistema local en clientes, que tiene los derechos necesarios. Los administradores pueden editar el GPO en sí con directiva de grupo derechos de administración. Standard seguridad de GPO puede impedir que los usuarios que no sean administradores modifiquen la directiva.

Texto de la interfaz de usuario de directiva de grupo

El texto en inglés usado al configurar la directiva es el siguiente.

|

Elemento de texto |

Descripción |

|

Nodo en directiva de grupo Jerarquía |

Arranque seguro |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Nombre de valor de configuración |

Habilitar la implementación de certificados de arranque seguro |

|

Opciones de |

Opciones de <ninguna opción necesaria, solo "No configurado", "Habilitado" y "Deshabilitado"> |

|

Descripción |

Esta configuración de directiva le permite habilitar o deshabilitar el proceso de implementación de certificados de arranque seguro en dispositivos. Cuando esté habilitada, Windows iniciará automáticamente el proceso de implementación de certificados en los dispositivos donde se haya aplicado esta directiva. Nota: Esta configuración del Registro no se almacena en una clave de directiva y se considera una preferencia. Por lo tanto, si alguna vez se quita el objeto directiva de grupo que implementa esta configuración, esta configuración del Registro permanecerá. Nota: La tarea de Windows que ejecuta y procesa esta configuración se ejecuta cada 12 horas. En algunos casos, las actualizaciones se mantendrán hasta que el sistema se reinicie para secuenciar de forma segura las actualizaciones. Nota: Una vez que los certificados se aplican al firmware, no se pueden deshacer de Windows. Si es necesario borrar los certificados, debe realizarse desde la interfaz del menú firmware. Para obtener más información, vea: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Nombre de valor de configuración |

Implementación automática de certificados a través de Novedades |

|

Opciones de |

<ninguna opción necesaria, solo "No configurado", "Habilitado" y "Deshabilitado"> |

|

Descripción |

Para los dispositivos en los que haya resultados de prueba disponibles que indiquen que el dispositivo puede procesar correctamente las actualizaciones del certificado, las actualizaciones se iniciarán automáticamente como parte de las actualizaciones de mantenimiento. Esta directiva está habilitada de forma predeterminada. Para las empresas que desean administrar la actualización automática, use esta directiva para habilitar o deshabilitar explícitamente la característica. Para obtener más información, vea: https://aka.ms/GetSecureBoot |

Esto puede usarse para habilitar claves SecureBoot.

Este sistema consta de una serie de utilidades de línea de comandos (un ejecutable tradicional y un módulo powershell) que pueden consultar localmente y aplicar configuraciones SecureBoot a un equipo.

WinCS funciona con una clave de configuración que puede usarse con las utilidades de la línea de comandos para modificar el estado de la marca SecureBoot en el equipo. Una vez aplicada, la siguiente comprobación programada de SecureBoot llevará a cabo una acción basada en la clave.

|

Nombre de característica |

Tecla WinCS |

Descripción |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Permite actualizar la base de datos de arranque seguro (DB) con el nuevo certificado de Windows UEFI CA 2023 (el que firma los cargadores de arranque de Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Permite actualizar la db de arranque seguro con el nuevo certificado de ROM de opción 2023 de terceros (para rom de opción de terceros, normalmente firmware periférico). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Permite actualizar la db de arranque seguro con el nuevo certificado UEFI CA 2023 de terceros (que reemplaza a la CA UEFI de Microsoft 3P de 2011 que firma cargadores de arranque de terceros). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Permite actualizar el almacén de claves de intercambio (KEK) con la nueva KEK de Microsoft 2023. El término "lista de permitidos" indica que agrega la nueva KEK si la PK (clave de plataforma) de la plataforma coincide con Microsoft (lo que garantiza que la actualización solo se aplica al arranque seguro controlado por Microsoft, no a la PK personalizada). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Permite la instalación de un nuevo Administrador de arranque firmado por PCA 2023 (bootmgfw.efi) si la DB del sistema se actualiza con PCA 2023, pero el administrador de arranque actual sigue firmado por el PCA 20111 antiguo. Esto garantiza que la cadena de arranque esté totalmente actualizada a los certificados 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Configura todas las opciones anteriores para que se puedan permitir. |

Las claves SecureBoot se pueden consultar con la siguiente línea de comandos:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Esto devolverá lo siguiente (en una máquina limpia):

Marca: F33E0C8E

Configuración actual: F33E0C8E001

Configuración pendiente: Ninguna

Acción pendiente: Ninguna

Estado: Deshabilitado

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configuraciones:

F33E0C8E002

F33E0C8E001

Observe que el estado de la clave es Deshabilitado y que la configuración actual está F33E0C8E001.

La configuración específica para habilitar los certificados SecureBoot se puede configurar de la siguiente manera:

WinCsFlags /apply –key "F33E0C8E002"

Una aplicación correcta de la clave debería devolver la siguiente información:

F33E0C8E002 aplicado correctamente

Marca: F33E0C8E

Configuración actual: F33E0C8E002

Configuración pendiente: Ninguna

Acción pendiente: Ninguna

Estado: Deshabilitado

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configuraciones:

F33E0C8E002

Para determinar el estado de la clave posteriormente, puede volver a usar el comando de consulta inicial:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

La información devuelta será similar a la siguiente, según el estado de la marca:

Marca: F33E0C8E

Configuración actual: F33E0C8E002

Configuración pendiente: Ninguna

Acción pendiente: Ninguna

Estado: Habilitado

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configuraciones:

F33E0C8E002

F33E0C8E001

Observe que el estado de la clave está ahora habilitado y que la configuración actual está F33E0C8E002.

Nota La clave que se aplica no significa que el proceso de instalación del certificado SecureBoot se haya iniciado o finalizado. Simplemente indica que el equipo procederá con las actualizaciones de SecureBoot en la próxima oportunidad disponible. Esto puede estar pendiente, ya iniciado o completado. El estado de la marca no indica este progreso.

Pasos de actualización manual de DB/KEK

Para obtener instrucciones sobre cómo aplicar manualmente las actualizaciones de la base de datos de arranque seguro, consulta Actualización de claves de arranque seguro de Microsoft. Además, para obtener más información sobre la configuración de objetos de arranque seguro recomendada por Microsoft, consulta Repositorio de GitHub de objetos de arranque seguro de Microsoft, ya que es el lugar oficial de todo el contenido de objetos de arranque seguro.

|

Cambiar fecha |

Cambiar descripción |

|

Septiembre de 2025 |

|

|

8 de julio de 2025 |

|

|

2 de julio de 2025 |

|