Resumen

Microsoft tiene constancia de PetitPotam, que se puede utilizar potencialmente para atacar los controladores de dominio de Windows u otros servidores de Windows. PetitPotam es un clásico ataque de relé NTLM, y estos ataques han sido documentados previamente por Microsoft junto con numerosas opciones de mitigación para proteger a los clientes. Por ejemplo: 974926 Aviso de seguridad de Microsoft.

Para evitar ataques de retransmisión NTLM en redes con NTLM habilitado, los administradores de dominio deben asegurarse de que los servicios que permiten la autenticación NTLM usen protecciones como la Protección ampliada para autenticación (EPA) o las características de firma, como la firma smb. PetitPotam aprovecha los servidores en los que Active Directory Certificate Services (AD CS) no está configurado con protecciones para ataques de retransmisión NTLM. Las mitigaciones siguientes describen a los clientes cómo proteger sus servidores de AD CS de estos ataques.

Es potencialmente vulnerable a este ataque si usa Servicios de certificados de Active Directory (AD CS) con cualquiera de los siguientes servicios:

-

Inscripción web de entidad de certificación

-

Servicio web de inscripción de certificados

Mitigación

Si el entorno se ve potencialmente afectado, recomendamos las siguientes mitigaciones:

Mitigación principal

Recomendamos habilitar la EPA y deshabilitar HTTP en servidores AD CS. Abra el Administrador de Internet Information Services (IIS) y haga lo siguiente:

-

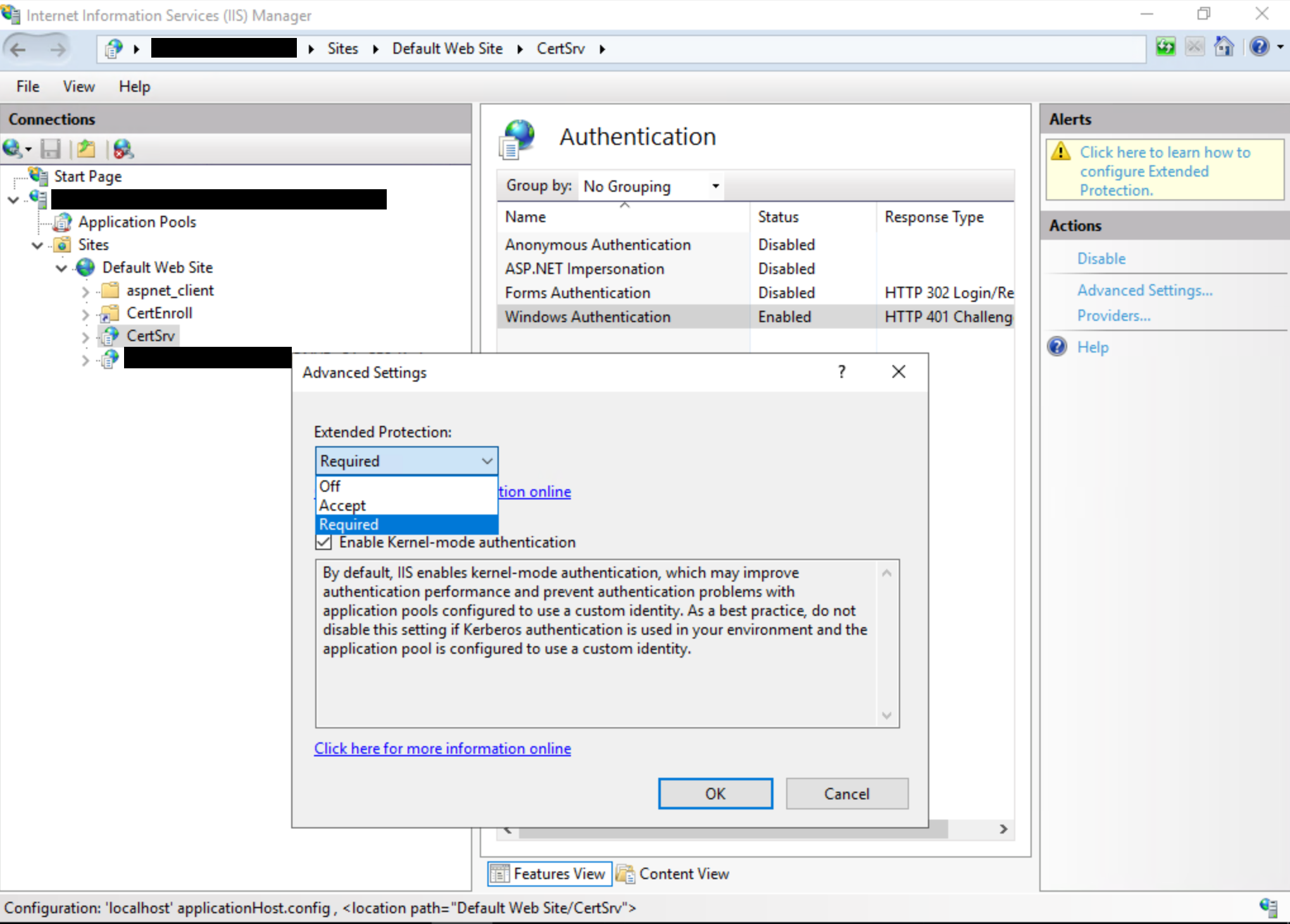

Habilite la EPA para la inscripción web de entidad emisora de certificados, siendo necesario ser la opción más segura y recomendada:

-

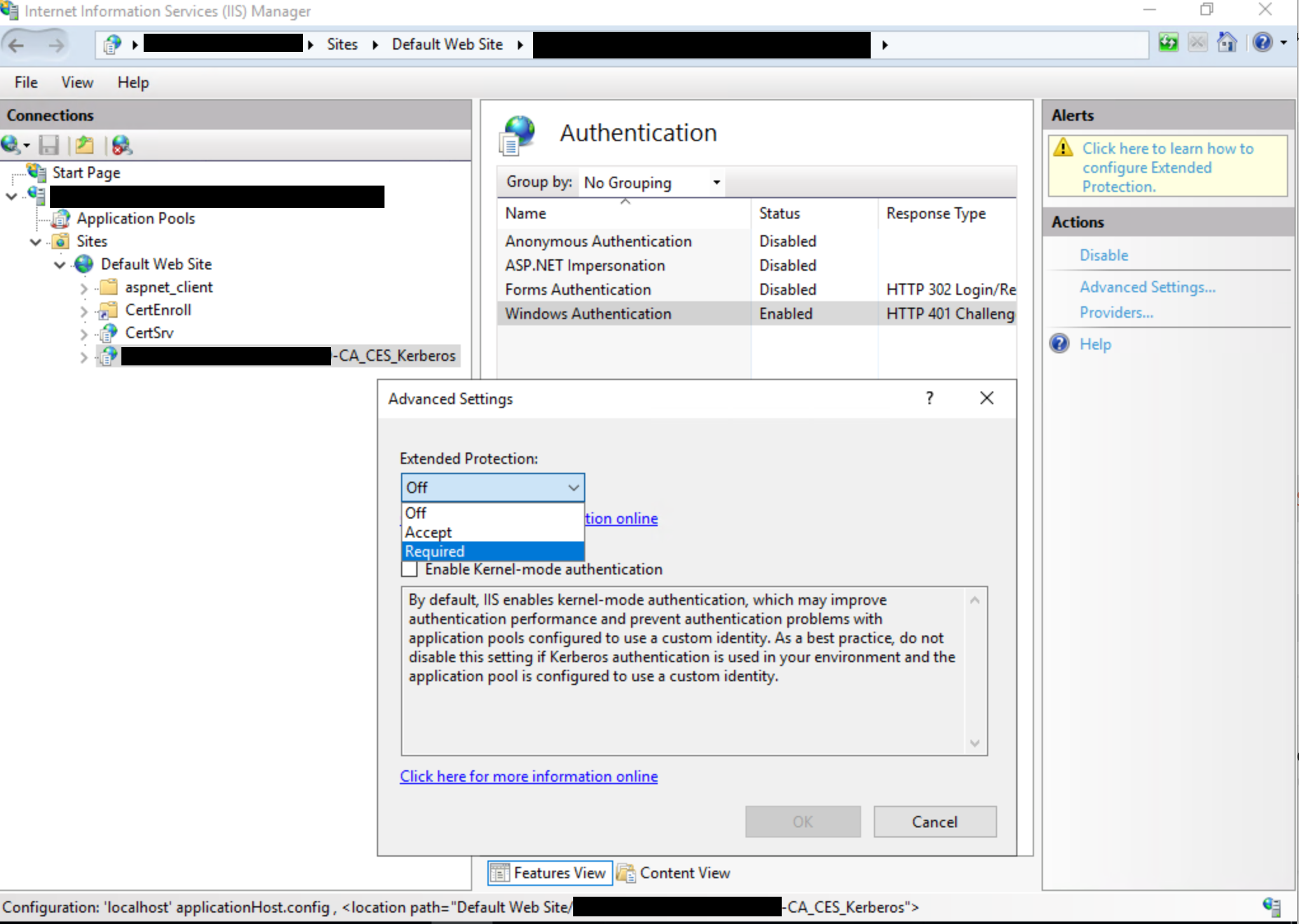

Habilite la EPA para el servicio web de inscripción de certificados, siendo necesario ser la opción más segura y recomendada:

Nota: La opción Siempre se usa cuando la interfaz de usuario se establece en Obligatorio, que es la opción recomendada y más segura.

Para obtener más información sobre las opciones disponibles para extendedProtectionPolicy, consulte <> de transporte de <básicahttpBinding>. Las opciones de configuración más usadas son las siguientes:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

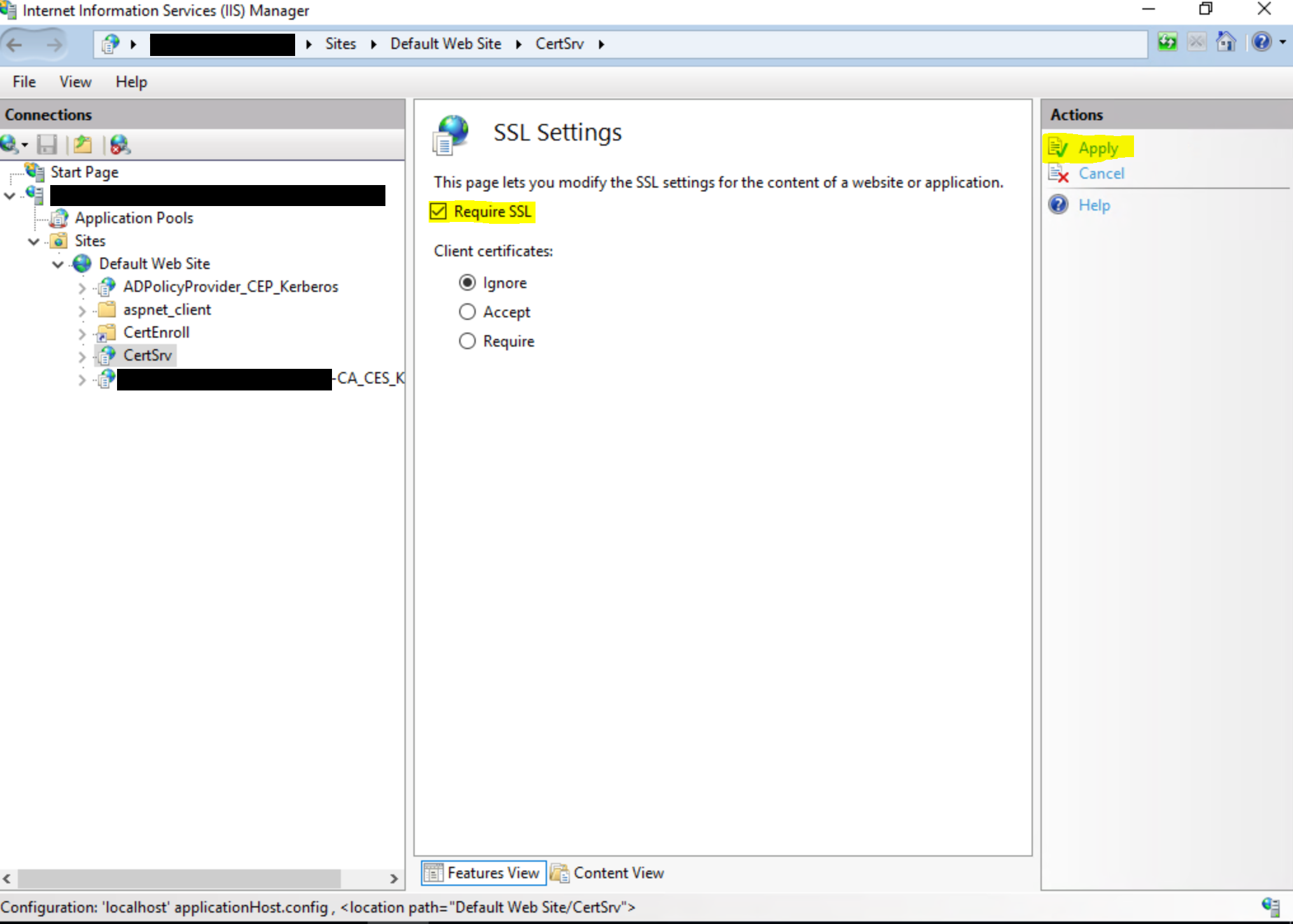

Habilite Requerir SSL, que habilitará solo conexiones HTTPS.

Importante: Después de completar los pasos anteriores, tendrá que reiniciar IIS para cargar los cambios. Para reiniciar IIS, abre una ventana de símbolo del sistema con privilegios elevados, escribe el siguiente comando y, a continuación, presiona ENTRAR:iisreset /restart Nota Este comando detiene todos los servicios de IIS que se están ejecutando y, a continuación, los reinicia.

Mitigación adicional

Además de las mitigaciones principales, se recomienda deshabilitar la autenticación NTLM siempre que sea posible. Las siguientes mitigaciones se enumeran en orden de más seguras a menos seguras:

-

Deshabilite la autenticación NTLM en el controlador de dominio de Windows. Para ello, siga la documentación de Seguridad de red: Restringir NTLM: autenticación NTLM en este dominio.

-

Deshabilite NTLM en cualquier servidor AD CS de su dominio mediante la directiva de grupo Seguridad de red: Restringir NTLM: Tráfico NTLM entrante. Para configurar este GPO, abre directiva de grupo y ve a Configuración del equipo -> Configuración de Windows -> Configuración de seguridad -> Directivas locales -> Opciones de seguridad y establece Seguridad de red: Restringir NTLM: Tráfico NTLM entrante a Denegar todas las cuentas o Denegar todas las cuentas de dominio. Si es necesario, puede agregar excepciones según sea necesario con la configuración Seguridad de red : Restringir NTLM: Agregar excepciones de servidor en este dominio.

-

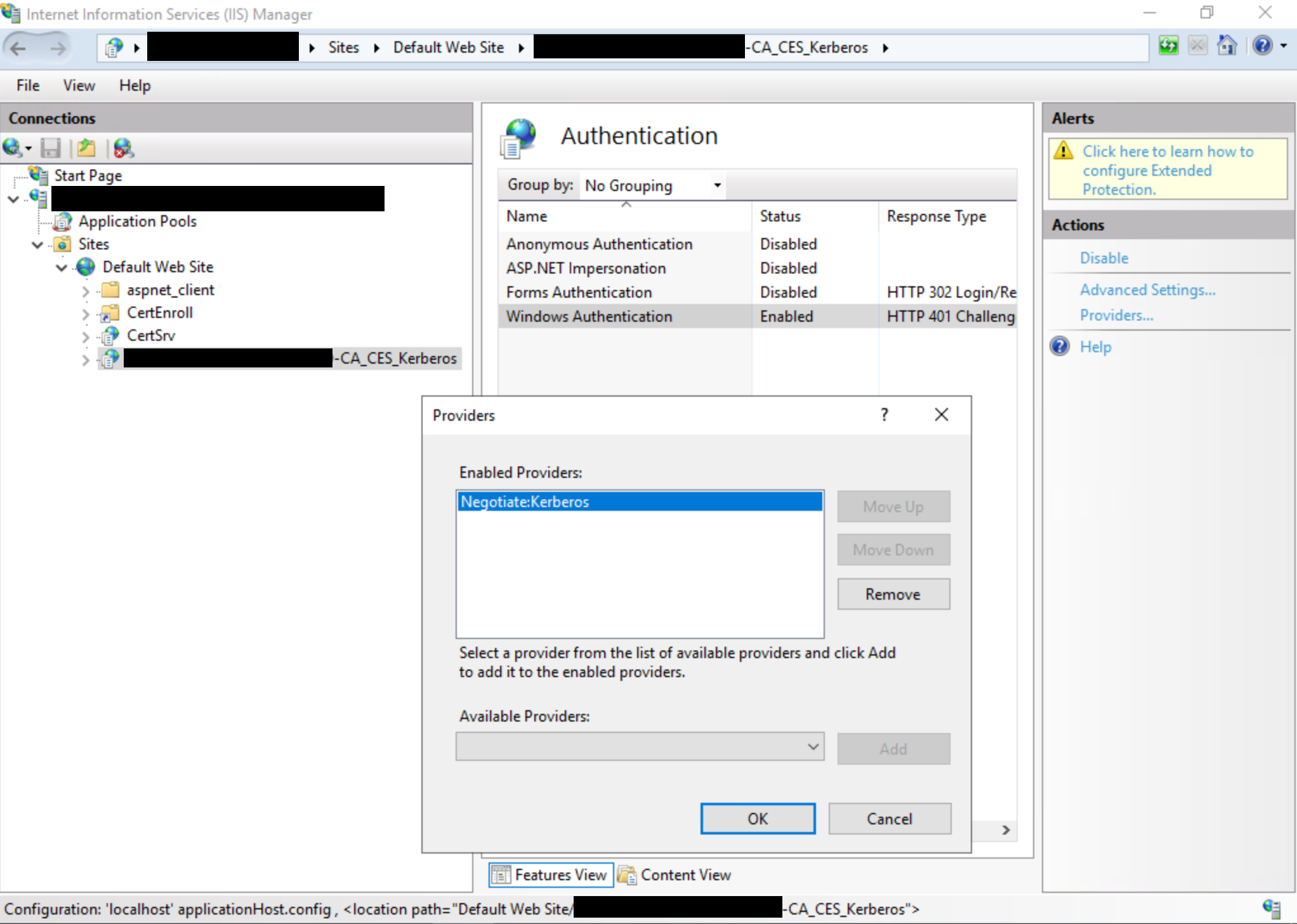

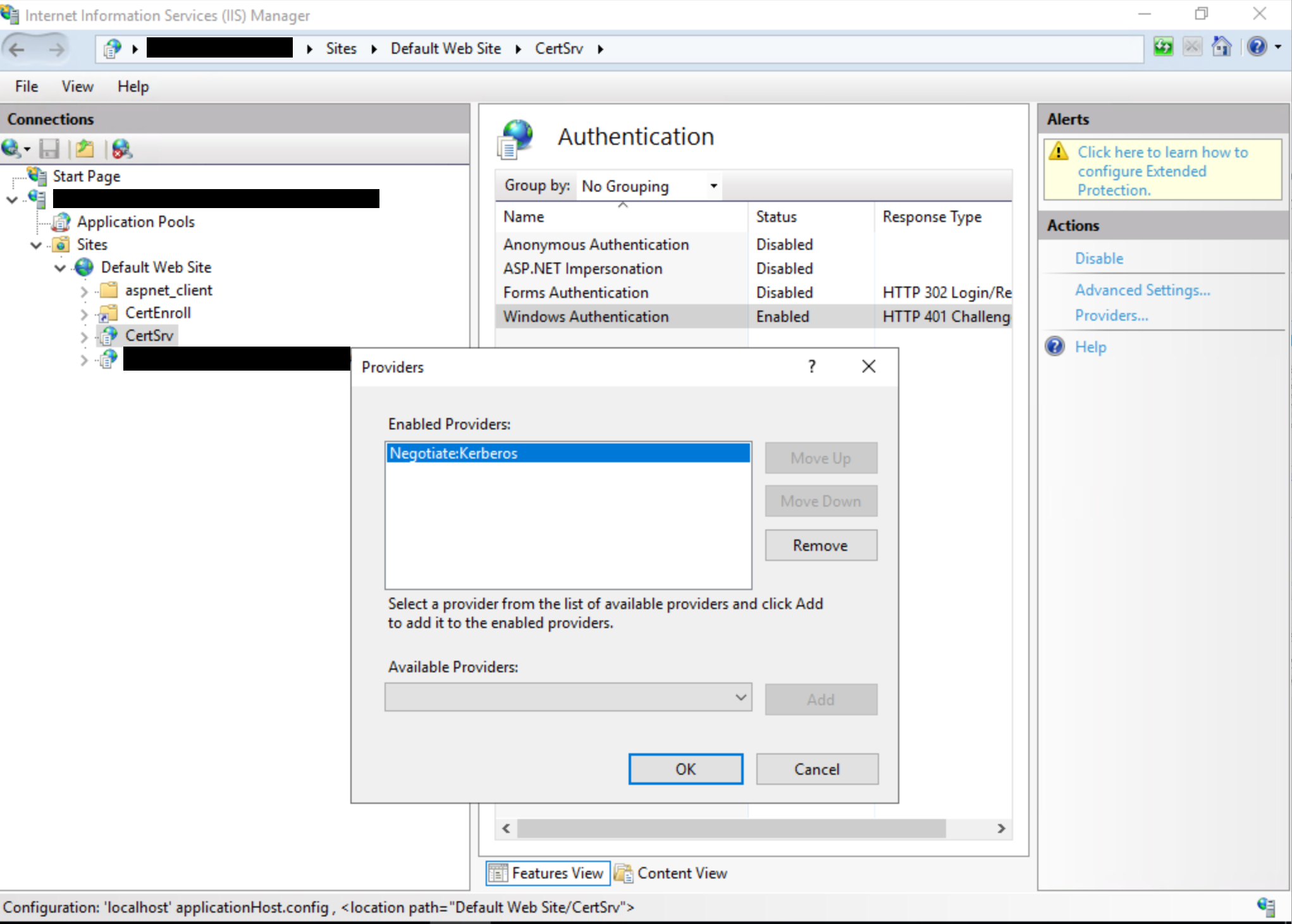

Deshabilite NTLM para Internet Information Services (IIS) en servidores de AD CS en su dominio que ejecute los servicios "Inscripción web de entidad emisora de certificados" o "Servicio web de inscripción de certificados".

Para hacerlo, abra la interfaz de usuario de IIS Manager, establezca autenticación de Windows en Negotiate:Kerberos:

Importante: Después de completar los pasos anteriores, tendrá que reiniciar IIS para cargar los cambios. Para reiniciar IIS, abre una ventana de símbolo del sistema con privilegios elevados, escribe el siguiente comando y, a continuación, presiona ENTRAR:iisreset /restart Nota Este comando detiene todos los servicios de IIS que se están ejecutando y, a continuación, los reinicia.

Para obtener más información, consulte Aviso de seguridad de Microsoft ADV210003