Fecha de publicación original: 9 de mayo de 2023

KB ID: 5025885

IMPORTANTE Debes aplicar la actualización de seguridad de Windows publicada el 8 de julio de 2025 o una actualización posterior como parte de tu proceso de actualización mensual periódica.

Este artículo se aplica a las organizaciones que deben empezar a evaluar mitigaciones en función de una omisión de arranque seguro divulgada públicamente y aprovechada por el bootkit UEFI BlackLotus. Además, es posible que quiera adoptar una postura de seguridad proactiva o empezar a prepararse para el lanzamiento de paquete. Tenga en cuenta que este malware requiere acceso físico o administrativo al dispositivo.

PRECAUCIÓN Después de habilitar la mitigación de este problema en un dispositivo, lo que significa que se han aplicado las mitigaciones, esta no se puede revertir si sigue usando el arranque seguro en ese dispositivo. Incluso volver a formatear el disco no quitará las revocaciones si ya se han aplicado. Tenga en cuenta todas las posibles implicaciones y realice pruebas exhaustivas antes de aplicar las revocaciones que se describen en este artículo al dispositivo.

En este artículo

Resumen

En este artículo, se describe la protección frente a la omisión malintencionada divulgada públicamente de la característica de seguridad de Arranque seguro que usa el bootkit UEFI BlackLotus, cuyo seguimiento fue realizado por CVE-2023-24932. Además, se describe cómo habilitar las mitigaciones e instrucciones para actualizar los medios de arranque. Un bootkit es un programa malintencionado que está diseñado para cargarse lo antes posible en la secuencia de arranque de un dispositivo para controlar el inicio del sistema operativo.

arranque seguro para crear una ruta de acceso segura y de confianza desde Unified Extensible Firmware Interface (UEFI) a través de la secuencia de arranque seguro del kernel de Windows. El arranque seguro ayuda a evitar el malware bootkit en la secuencia de arranque. Al deshabilitar el arranque seguro, un dispositivo corre el riesgo de infectarse por parte de un malware de bootkit. La corrección de la omisión del arranque seguro descrita en CVE-2023-24932 requiere revocar los administradores de arranque. Esto podría causar problemas en algunas configuraciones de arranque del dispositivo.

Las mitigaciones contra la omisión de arranque seguro detalladas en CVE-2023-24932 se incluyen en las actualizaciones de seguridad de Windows que se publicaron el 9 de julio de 2024 y en las actualizaciones posteriores. Sin embargo, estas mitigaciones no están habilitadas de manera predeterminada. Con estas actualizaciones, se recomienda empezar a evaluar estos cambios dentro de su entorno. La programación completa se describe en la sección Cronograma de las actualizaciones.

Antes de habilitar estas mitigaciones, debe revisar exhaustivamente los detalles de este artículo y determinar si tiene que habilitar las mitigaciones o esperar una actualización futura de Microsoft. Si decide habilitar las mitigaciones, debe comprobar que los dispositivos estén actualizados y listos, y comprender los riesgos descritos en este artículo.

Tomar medidas

|

Para esta versión, deben seguirse los pasos siguientes: Paso 1: Instala la actualización de seguridad de Windows publicada el 8 de julio de 2025 o una actualización posterior en todas las versiones compatibles. Paso 2: Evaluar los cambios y cómo afectan a su entorno. Paso 3: Aplicar los cambios. |

Alcance del impacto

Todos los dispositivos Windows con las protecciones de arranque seguro habilitadas se ven afectados por el bootkit BlackLotus. Las mitigaciones están disponibles para las versiones compatibles de Windows. Para obtener la lista completa, consulte CVE-2023-24932.

Descripción de riesgos

Riesgo de malware: Para que la vulnerabilidad de seguridad de BlackLotus UEFI bootkit descrita en este artículo sea posible, un atacante debe obtener privilegios administrativos en un dispositivo o obtener acceso físico al dispositivo. Esto se puede hacer accediendo al dispositivo física o remotamente, por ejemplo, mediante un hipervisor para acceder a las máquinas virtuales o la nube. Normalmente, un atacante usará esta vulnerabilidad para seguir controlando un dispositivo al que ya puede acceder y, posiblemente, manipular. Las mitigaciones de este artículo son preventivas y no correctivas. Si el dispositivo ya está en peligro, ponte en contacto con el proveedor de seguridad para obtener ayuda.

Medios de recuperación: Si se produce un problema con el dispositivo después de aplicar las mitigaciones y el dispositivo ya no puede iniciarse, es posible que no pueda iniciar o recuperar el dispositivo desde los medios existentes. Los medios de recuperación o instalación deberán actualizarse para que funcionen con un dispositivo que tenga aplicadas las mitigaciones.

Problemas de firmware: Cuando Windows aplica las mitigaciones descritas en este artículo, debe basarse en el firmware UEFI del dispositivo para actualizar los valores de arranque seguro (las actualizaciones se aplican a la clave de base de datos (DB) y a la clave de firma prohibida (DBX)). En algunos casos, se producen errores con las actualizaciones en ciertos dispositivos. Estamos trabajando con los fabricantes de dispositivos para probar estas actualizaciones clave en tantos dispositivos como sea posible.

NOTA: Pruebe primero estas mitigaciones en un único dispositivo por clase de dispositivo en su entorno para detectar posibles problemas de firmware. No realice la implementación de forma general antes de confirmar que se han evaluado todas las clases de dispositivo del entorno.

Recuperación de BitLocker: Algunos dispositivos pueden entrar en el modo de recuperación de BitLocker. Asegúrese de conservar una copia de la clave de recuperación de BitLocker antes de habilitar las mitigaciones.

Problemas conocidos

Problemas de firmware: No todo el firmware del dispositivo actualizará correctamente la DB o DBX de arranque seguro. De los casos que conocemos, hemos notificado el problema al fabricante del dispositivo. Consulte KB5016061: Eventos de actualización de variables DB y DBX de arranque seguro para obtener más información sobre los eventos registrados. Comuníquese con el fabricante del dispositivo para obtener actualizaciones de firmware. Si el dispositivo no es compatible, Microsoft recomienda actualizarlo.

Problemas conocidos de firmware:

NOTA: Los siguientes problemas conocidos no afectan y no impedirán la instalación de las actualizaciones del 8 de julio de 2025 o posteriores. En la mayoría de los casos, las mitigaciones no se aplicarán cuando existan problemas conocidos. Vea los detalles que se indican en cada problema conocido.

-

Dispositivos HP con Seguridad Sure Start: Estos dispositivos necesitan las últimas actualizaciones de firmware de HP para instalar las mitigaciones. Las mitigaciones se bloquean hasta que se actualiza el firmware. Instale la actualización de firmware más reciente desde la página de soporte técnico de HP: Descarga oficial de controladores y software de HP | Compatibilidad con HP.

-

Dispositivos basados en Arm64: Las mitigaciones se bloquean debido a problemas conocidos de firmware UEFI con dispositivos basados en Qualcomm. Microsoft está trabajando con Qualcomm para solucionar este problema. Qualcomm proporcionará la corrección a los fabricantes de dispositivos. Comuníquese con el fabricante del dispositivo para determinar si existe una corrección para este problema. Microsoft agregará detección para permitir que las mitigaciones se apliquen en los dispositivos cuando se detecte el firmware fijo. Si el dispositivo basado en Arm64 no tiene firmware Qualcomm, configure la siguiente clave del Registro para habilitar las mitigaciones.

Subclave del Registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Nombre del valor de clave

SkipDeviceCheck

Tipo de datos

REG_DWORD

Datos

1

-

Apple: Los equipos Mac que tienen Apple T2 Security Chip admiten el arranque seguro. Sin embargo, la actualización de variables relacionadas con la seguridad de UEFI solo está disponible como parte de las actualizaciones de macOS. Se espera que los usuarios de Boot Camp vean una entrada del registro de eventos del id. de evento 1795 en Windows relacionada con estas variables. Para más información sobre esta entrada de registro, consulte KB5016061: Eventos de actualización de variables DB y DBX de arranque seguro.

-

VMware: En entornos de virtualización basados en VMware, una máquina virtual que use un procesador basado en x86 con arranque seguro habilitado no podrá arrancar después de aplicar las mitigaciones. Microsoft está coordinando con VMware para solucionar este problema.

-

Sistemas basados en TPM 2.0: Estos sistemas que ejecutan Windows Server 2012 y Windows Server 2012 R2 no pueden implementar las mitigaciones publicadas en la actualización de seguridad del 9 de julio de 2024 o posterior debido a problemas de compatibilidad conocidos con las medidas de TPM. La actualización de seguridad del 9 de julio de 2024 o posterior bloqueará las mitigaciones #2 (administrador de arranque) y #3 (actualización DBX) en los sistemas afectados. Microsoft es consciente del problema y se publicará una actualización en el futuro para desbloquear los sistemas basados en TPM 2.0. Para comprobar la versión del TPM, haga clic con el botón secundario en Inicio, haga clic en Ejecutar y, a continuación, escriba tpm.msc. En la parte inferior derecha del panel central, en Información del fabricante del TPM, debería ver un valor para la Versión de especificación.

-

Symantec Endpoint Encryption: Las mitigaciones de arranque seguro no se pueden aplicar a los sistemas que han instalado Symantec Endpoint Encryption. Microsoft y Symantec son conscientes del problema; se solucionará en futuras actualizaciones.

Directrices para esta versión

Para esta versión, siga estos dos pasos.

Paso 1: Instalar la actualización de seguridad de Windows Instala la actualización de seguridad mensual de Windows publicada el 8 de julio de 2025 o una actualización posterior en dispositivos Windows compatibles. Estas actualizaciones incluyen mitigaciones para CVE-2023-24932, pero no están habilitadas de manera predeterminada. Todos los dispositivos Windows deben completar este paso tanto si planea implementar las mitigaciones como si no.

Paso 2: Evaluar los cambios Le recomendamos que haga lo siguiente:

-

Comprenda las dos primeras mitigaciones que permiten actualizar la DB de arranque seguro y actualizar el administrador de arranque.

-

Revise la programación actualizada.

-

Comience a probar las dos primeras mitigaciones en dispositivos representativos de su entorno.

-

Comienza a planear la implementación.

Paso 3: Aplicar los cambios

Le recomendamos que comprenda los riesgos indicados en la sección Descripción de riesgos.

-

Comprenda cómo impactan la recuperación y otros medios de arranque.

-

Comience a probar la tercera mitigación, que no confía en el certificado de firma usado para todos los administradores de arranque de Windows anteriores.

Directrices de implementación de mitigación

Antes de seguir estos pasos para aplicar las mitigaciones, instala la actualización de mantenimiento mensual de Windows publicada el 8 de julio de 2025 o una actualización posterior en dispositivos Windows compatibles. Esta actualización incluye mitigaciones para CVE-2023-24932, pero no están habilitadas de forma predeterminada. Todos los dispositivos Windows deben completar este paso independientemente del plan para habilitar las mitigaciones.

NOTA: Si usa BitLocker, asegúrese de que se ha realizado una copia de seguridad de la clave de recuperación de BitLocker. Puede ejecutar el siguiente comando desde un símbolo del sistema de administrador y anotar la contraseña numérica de 48 dígitos:

manage-bde -protectors -get %systemdrive%

Para implementar la actualización y aplicar las revocaciones, siga estos pasos:

-

Instale las definiciones de certificado actualizadas en la base de datos.

En este paso, se agregará el certificado "Windows UEFI CA 2023" a "Base de datos con firma de arranque seguro" (DB) de UEFI. Al agregar este certificado a la base de datos, el firmware del dispositivo confiará en las aplicaciones de arranque firmadas por este certificado.

-

Establece la clave del registro para realizar la actualización en DB. Para ello, abre una ventana del símbolo del sistema como administrador, escribe cada uno de los siguientes comandos por separado y, a continuación, presiona Entrar:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Ejecute el siguiente comando de PowerShell como administrador y compruebe que la base de datos se ha actualizado correctamente. Este comando debe devolver True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

Nota Es posible que sea necesario reiniciar si la característica de modo seguro virtual está habilitada en el dispositivo. Esto incluye funciones como Credential Guard, Device Guard y Windows Hello.

-

-

Actualice el Administrador de arranque en el dispositivo.

En este paso, se instalará una aplicación de administrador de arranque en el dispositivo que está firmada con el certificado "Windows UEFI CA 2023".

-

Establece la clave del registro para instalar el administrador de arranque firmado "'Windows UEFI CA 2023". Para ello, abre una ventana del símbolo del sistema como administrador, escribe cada uno de los siguientes comandos por separado y, a continuación, presiona Entrar:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Como administrador, monte la partición EFI para prepararla para la inspección:

mountvol s: /s

-

Valide que el archivo "s:\efi\microsoft\boot\bootmgfw.efi" esté firmado por el certificado "Windows UEFI CA 2023". Para ello, siga estos pasos:

-

Haga clic en Inicio, escriba Símbolo del sistema en el cuadro Buscar y, a continuación, haga clic en Símbolo del sistema.

-

En la ventana del símbolo del sistema, escriba el comando siguiente y presione Entrar.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

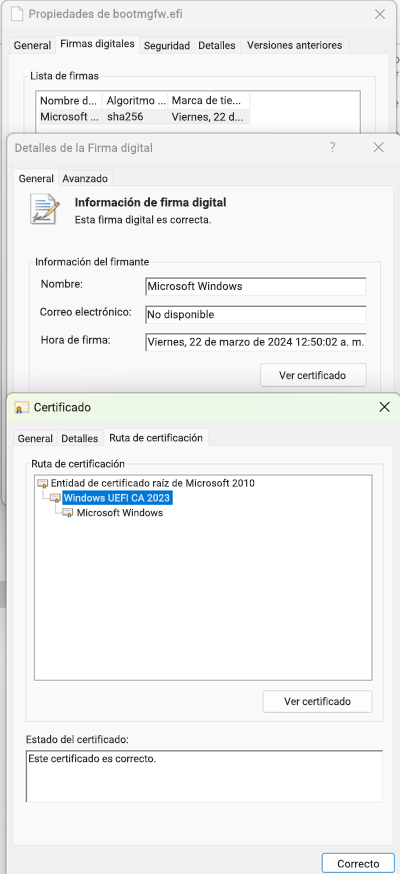

En el Administrador de archivos, haga clic con el botón derecho en el archivo C:\bootmgfw_2023.efi, haga clic en Propiedades y seleccione la pestaña Firmas digitales.

-

En la Lista de firmas, confirme que la cadena de certificados incluye Windows UEFI CA 2023. La cadena de certificados debe coincidir con la siguiente captura de pantalla:

-

-

-

Habilite la revocación.

La lista prohibida de UEFI (DBX) se usa para bloquear la carga de módulos UEFI que no sean de confianza. En este paso, al actualizar DBX, se agregará el certificado "Windows Production CA 2011" a la DBX. Esto hará que todos los administradores de arranque firmados por este certificado dejen de ser de confianza.

ADVERTENCIA: Antes de aplicar la tercera mitigación, cree una unidad flash USB de recuperación que se pueda usar para arrancar el sistema. Para obtener información sobre cómo hacerlo, consulte la sección Actualizar medios de instalación de Windows.

Si el sistema entra en un estado no de arranque, siga los pasos de la sección Procedimiento de recuperación para restablecer el dispositivo a un estado de revocación previa.

-

Agregue el certificado "Windows Production PCA 2011" a la lista prohibida de UEFI (DBX) de arranque seguro. Para ello, abre una ventana del símbolo del sistema como administrador, escribe cada uno de los siguientes comandos por separado y, a continuación, presiona Entrar:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Compruebe que la instalación y la lista de revocación se aplicaron correctamente buscando el evento 1037 en el registro de eventos. Para más información sobre el evento 1037, consulte KB5016061: Eventos de actualización de variables DB y DBX de arranque seguro. O bien, ejecute el siguiente comando de PowerShell como administrador y asegúrese de que devuelve True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match "Microsoft Windows Production PCA 2011"

-

-

Aplicar la actualización de SVN al firmware. El Administrador de arranque implementado en el Paso 2 tiene una nueva característica de revocación automática integrada. Cuando el Administrador de arranque comienza a ejecutarse, realiza una comprobación automática comparando el número de versión segura (SVN) que se almacena en el firmware, con el SVN integrado en el administrador de arranque. Si el SVN del Administrador de arranque es menor que el SVN almacenado en el firmware, el Administrador de arranque rechazará la ejecución. Esta característica impide que un atacante revierte el Administrador de arranque a una versión anterior no actualizada. En futuras actualizaciones, cuando se corrigió un problema de seguridad importante en el Administrador de arranque, el número SVN se incrementará tanto en el Administrador de arranque como en la actualización del firmware. Ambas actualizaciones se publicarán en la misma actualización acumulativa para asegurarse de que los dispositivos revisados están protegidos. Cada vez que se actualice el SVN, será necesario actualizar cualquier medio de arranque. A partir del 9 de julio de 2024, se incrementa el SVN en el Administrador de arranque y la actualización del firmware. La actualización de firmware es opcional y se puede aplicar siguiendo este paso:

-

Aplicar la actualización de SVN al firmware. Para ello, abre una ventana del símbolo del sistema como administrador, escribe cada uno de los siguientes comandos por separado y, a continuación, presiona Entrar:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Medios de arranque

Será importante actualizar los medios de arranque una vez que comience la fase de implementación en su entorno.

En este artículo se incluyen instrucciones para actualizar los medios de arranque con futuras actualizaciones. Consulta la sección siguiente para crear una memoria USB para recuperar un dispositivo.

Actualización de medios de instalación de Windows

NOTA: Al crear una memoria USB de arranque, asegúrate de formatear la unidad con el sistema de archivos FAT32.

Puede usar la aplicación Crear unidad de recuperación siguiendo estos pasos. Este medio se puede usar para reinstalar un dispositivo en caso de que haya un problema importante, como un error de hardware. Podrás usar la unidad de recuperación para reinstalar Windows.

-

Ve a un dispositivo donde se haya aplicado el 8 de julio de 2025 o una actualización posterior y se haya aplicado el primer paso de mitigación (actualizar la base de datos de arranque seguro).

-

En el menú Inicio, busca el applet del panel de control "Crear una unidad de recuperación" y sigue las instrucciones para crear una unidad de recuperación.

-

Con la unidad flash USB recién creada montada (por ejemplo, como unidad "D:"), ejecute los siguientes comandos como administrador. Escriba cada uno de los comandos siguientes y, a continuación, presione Entrar:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Si administra los medios instalables en su entorno con la guía de Actualizar los medios de instalación de Windows con la actualización dinámica, siga estos pasos. Estos pasos crearán una unidad flash de arranque que usa archivos de arranque firmados por el certificado de firma "Windows UEFI CA 2023".

-

Ve a un dispositivo en el que se haya aplicado la actualización del 8 de julio de 2025 o posterior y el primer paso de mitigación (actualización de la base de datos de arranque seguro).

-

Sigue los pasos del vínculo siguiente para crear medios con la actualización del 8 de julio de 2025 o una actualización posterior: Actualizar los medios de instalación de Windows con actualización dinámica

-

Coloque el contenido del medio en una unidad flash USB y monte dicha unidad como una letra de unidad. Por ejemplo, monte la unidad flash USB como "D:".

-

Ejecute los siguientes comandos desde una ventana de comandos como administrador. Escriba cada uno de los comandos siguientes y, a continuación, presione Entrar.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Si un dispositivo tiene la configuración de arranque seguro restablecida a los valores predeterminados después de aplicar las mitigaciones, el dispositivo no se iniciará. Para resolver este problema, se incluye una aplicación de reparación con las actualizaciones del 9 de julio de 2024 que se pueden usar para volver a aplicar el certificado "Windows UEFI CA 2023" a la base de datos (mitigación #1).

NOTA: No utilices esta aplicación de reparación en un dispositivo o sistema que esté descrito en la sección Problemas conocidos.

-

Ve a un dispositivo donde se haya aplicado la actualización del 8 de julio de 2025 o posterior.

-

En una ventana de comandos, copie la aplicación de recuperación en la unidad flash USB con los siguientes comandos (suponiendo que la unidad flash sea la unidad "D:"). Escriba cada comando por separado y presione Entrar:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi D:\efi\boot\bootx64.efi

-

En el dispositivo que tenga la configuración de arranque seguro restablecida a los valores predeterminados, inserte la unidad flash USB, reinicie el dispositivo y arranque desde dicha unidad.

Cronograma de las actualizaciones

Las actualizaciones se publicarán de la siguiente manera:

-

Implementación inicial Esta fase se inició con las actualizaciones publicadas el 9 de mayo de 2023 y proporcionó mitigaciones básicas con pasos manuales para habilitar esas mitigaciones.

-

Segunda implementación Esta fase se inició con las actualizaciones publicadas el 11 de julio de 2023, que agregaron pasos simplificados para habilitar las mitigaciones para el problema.

-

Fase de evaluación Esta fase comenzó el 9 de abril de 2024 y agregó mitigaciones adicionales del administrador de arranque.

-

Fase de implementación Esta fase comenzó en julio de 2024. Los clientes deberían empezar a aplicar mitigaciones y actualizar los medios ahora.

-

Fase de cumplimiento Fase de aplicación que hará que las mitigaciones sean permanentes. La fecha de esta fase se anunciará más adelante.

Nota La programación de las versiones se puede revisar según sea necesario.

Esta fase se ha reemplazado por la versión de actualizaciones de seguridad de Windows del 9 de abril de 2024 y las actualizaciones posteriores.

Esta fase se ha reemplazado por la versión de actualizaciones de seguridad de Windows del 9 de abril de 2024 y las actualizaciones posteriores.

Con esta fase, le pedimos que pruebe estos cambios en su entorno para asegurarse de que los cambios funcionan correctamente con dispositivos de ejemplo representativos y para obtener experiencia con los cambios.

NOTA: En lugar de intentar enumerar de forma exhaustiva y desconfiar de los administradores de arranque vulnerables como hicimos en las fases de implementación anteriores, estamos agregando el certificado de firma "Windows Production PCA 2011" a la lista de permisos de arranque seguro (DBX) para desconfiar de todos los administradores de arranque firmados por este certificado. Se trata de un método más confiable que garantizará que se deje de confiar en todos los administradores de arranque anteriores.

Novedades para Windows publicadas el 9 de abril de 2024 y actualizaciones posteriores, agrega lo siguiente:

-

Tres nuevos controles de mitigación que reemplacen las mitigaciones publicadas en 2023. Los nuevos controles de mitigación son:

-

Control para implementar el certificado "Windows UEFI CA 2023" en la DB de arranque seguro para agregar confianza para los administradores de arranque de Windows firmados por este certificado. Tenga en cuenta que el certificado "Windows UEFI CA 2023" podría haber sido instalado por una actualización anterior de Windows.

-

Control para implementar un administrador de arranque firmado por el certificado "Windows UEFI CA 2023".

-

Control para agregar "Windows Production PCA 2011" a la DBX de arranque seguro que bloqueará todos los administradores de arranque de Windows firmados por este certificado.

-

-

La capacidad de habilitar la implementación de mitigación en fases de forma independiente para permitir un mayor control en la implementación de las mitigaciones en su entorno en función de sus necesidades.

-

Las mitigaciones están entrelazadas para que no se puedan implementar en un orden incorrecto.

-

Eventos adicionales para conocer el estado de los dispositivos a medida que aplican las mitigaciones. Consulte KB5016061: Eventos de actualización de variables DB y DBX de arranque seguro para obtener más detalles sobre los eventos.

Esta fase es cuando animamos a los clientes a empezar a implementar las mitigaciones y administrar las actualizaciones multimedia. Las actualizaciones incluyen el siguiente cambio:

-

Se ha agregado compatibilidad con el número de versión segura (SVN) y la configuración del SVN actualizado en el firmware.

A continuación se muestra un esquema de los pasos para implementar en una empresa.

Nota En posteriores actualizaciones de este artículo se ofrecerán más instrucciones.

-

Implementa la primera mitigación en todos los dispositivos de la empresa o en un grupo administrado de dispositivos de la empresa. En esta prueba se incluyen los siguientes pasos y/o comprobaciones:

-

Optar por la primera mitigación que añade el certificado de firma "Windows UEFI CA 2023" al firmware del dispositivo.

-

Supervisar que los dispositivos han agregado correctamente el certificado de firma "Windows UEFI CA 2023".

-

-

Implementa la segunda mitigación que aplica el administrador de arranque actualizado al dispositivo.

-

Actualiza cualquier medio de recuperación o de arranque externo que se use con estos dispositivos.

-

Implementa la tercera mitigación que permite la revocación del certificado "Windows Production CA 2011" añadiéndolo al DBX en el firmware.

-

Implementa la cuarta mitigación que actualiza el número de versión segura (SVN) al firmware.

La fase de cumplimiento no comenzará antes de enero de 2026 y avisaremos con al menos seis meses de antelación en este artículo antes de que comience esta fase. Cuando se publiquen actualizaciones para la fase de aplicación, incluirán lo siguiente:

-

El certificado "Windows Production PCA 2011" se revocará automáticamente al agregarse a la lista prohibida de UEFI (DBX) de arranque seguro en dispositivos compatibles. Estas actualizaciones se aplicarán mediante programación después de instalar las actualizaciones de Windows en todos los sistemas afectados sin opción de deshabilitarse.

Errores del registro de eventos de Windows relacionados con CVE-2023-24932

Las entradas del registro de eventos de Windows relacionadas con la actualización de DB y DBX se describen en detalle en KB5016061: eventos de actualización de variables DB y DBX de arranque seguro.

Los eventos "correctos" relacionados con la aplicación de las mitigaciones se enumeran en la tabla siguiente.

|

Paso de mitigación |

Id. del evento |

Notas |

|

Aplicación de la actualización de la DB |

1036 |

Se agregó el certificado PCA2023 a la DB. |

|

Actualización del administrador de arranque |

1799 |

Se aplicó el administrador de arranque firmado PCA2023. |

|

Aplicación de la actualización de DBX |

1037 |

Se aplicó la actualización de DBX que desconfiaba del certificado de firma PCA2011. |

Preguntas más frecuentes (P+F)

-

Consulte la sección Procedimiento de recuperación para recuperar el dispositivo.

-

Sigue las instrucciones de la sección Solución de problemas de arranque .

Actualiza todos los sistemas operativos Windows con actualizaciones publicadas a partir del 9 de julio de 2024 antes de aplicar las revocaciones. Es posible que no puedas iniciar ninguna versión de Windows que no se haya actualizado al menos a las actualizaciones publicadas el 9 de julio de 2024 después de aplicar las revocaciones. Sigue las instrucciones de la sección Solución de problemas de arranque .

Consulte la sección solución de problemas de arranque .

Solución de problemas de arranque

Una vez aplicadas las tres mitigaciones, el firmware del dispositivo no se iniciará con un administrador de arranque firmado por Windows Production PCA 2011. Los errores de arranque notificados por el firmware son específicos del dispositivo. Consulte la sección Procedimiento de recuperación.

Procedimiento de recuperación

Si algo va mal al aplicar las mitigaciones y no puede iniciar el dispositivo o necesita iniciarlo desde medios externos (como una unidad flash USB o un arranque PXE), pruebe las siguientes sugerencias:

-

Desactive el arranque seguro. Este procedimiento difiere entre los fabricantes de dispositivos y los modelos. Vaya al menú UEFI BIOS de los dispositivos, vaya a la configuración de arranque seguro y desactívelo. Consulte la documentación del fabricante del dispositivo para obtener información específica sobre este proceso. Puede encontrar más detalles en Deshabilitar el arranque seguro.

-

Restablezca las claves de arranque seguro a los valores predeterminados de fábrica.

Si el dispositivo admite el restablecimiento de las claves de arranque seguro a los valores predeterminados de fábrica, realice esta acción ahora.

NOTA: Algunos fabricantes de dispositivos tienen una opción "Limpiar" y "Restablecer" para las variables de arranque seguro; en este caso, se debe usar "Restablecer". El objetivo es devolver las variables de arranque seguro a los valores predeterminados de los fabricantes.

El dispositivo debe iniciarse ahora, pero tenga en cuenta que es vulnerable al malware de los bootkits. Asegúrese de completar el paso 5 de este proceso de recuperación para volver a habilitar el arranque seguro.

-

Intente iniciar Windows desde el disco del sistema.

-

Inicie sesión en Windows.

-

Ejecute los siguientes comandos desde el símbolo del sistema de un administrador para restaurar los archivos de arranque en la partición de arranque del sistema EFI. Escriba cada comando por separado y presione Entrar:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

La ejecución de BCDBoot devuelve "Archivos de arranque creados correctamente". Una vez que se muestre este mensaje, reinicie el dispositivo de nuevo a Windows.

-

-

Si el paso 3 no recupera correctamente el dispositivo, vuelva a instalar Windows.

-

Inicie el dispositivo desde un medio de recuperación existente.

-

Continúe con la instalación de Windows con el medio de recuperación.

-

Inicie sesión en Windows.

-

Reinicie Windows para comprobar que el dispositivo se inicia de nuevo en Windows.

-

-

Vuelva a habilitar el arranque seguro y reinicie el dispositivo. Entre al menú UEFI del dispositivo y navegue hasta la configuración de arranque seguro, y actívelo. Consulte la documentación del fabricante del dispositivo para obtener información específica sobre este proceso. Puede encontrar más información en la sección "Volver a habilitar el arranque seguro".

Referencias

-

Instrucciones para investigar ataques con CVE-2022-21894: La campaña BlackLotus

-

Para ver los eventos que se generan al aplicar actualizaciones de DBX, consulte:KB5016061: Direccionamiento de administradores de arranque vulnerables y revocados.

Los productos de otros fabricantes que se mencionan en este artículo han sido creados por compañías independientes de Microsoft. No ofrecemos ninguna garantía, ya sea implícita o de otro tipo, sobre la confiabilidad o el rendimiento de dichos productos.

Proporcionamos información de contacto de otros proveedores para ayudarle a encontrar soporte técnico. Dicha información de contacto puede cambiar sin notificación previa. No garantizamos la precisión de esta información de contacto de terceros.

|

Fecha de cambio |

Descripción de cambio |

|

8 de septiembre de 2025 |

|

|

10 de julio de 2025 |

|

|

24 de junio de 2025 |

|

|

5 de mayo de 2025 |

|

|

13 de febrero de 2025 |

|

|

24 de enero de 2025 |

|

|

9 de julio de 2024 |

|

|

9 de abril de 2024 |

|

|

16 de diciembre de 2023 |

|

|

15 de mayo de 2023 |

|

|

11 de mayo de 2023 |

|

|

10 de mayo de 2023 |

|

|

9 de mayo de 2023 |

|

|

27 de junio de 2023 |

|

|

11 de julio de 2023 |

|

|

25 de agosto de 2023 |

|