|

Cambiar fecha |

Cambiar descripción |

|

20 de marzo de 2024 |

|

|

21 de marzo de 2024 |

|

|

22 de marzo de 2024 |

|

Introducción

Este artículo es un complemento del artículo siguiente que se actualizará en abril de 2024:

-

KB5025885: Cómo administrar las revocaciones del Administrador de arranque de Windows para los cambios de arranque seguro asociados a CVE-2023-24932

Este complemento describe el procedimiento paso a paso actualizado para implementar nuevas mitigaciones en el kit de arranque UEFI de BlackLotus del que CVE-2023-24932 realiza un seguimiento e incluye instrucciones de prueba para su entorno.

Para ayudar a proteger contra el abuso malintencionado de administradores de arranque vulnerables, debemos implementar un nuevo certificado de firma de arranque seguro UEFI en el firmware del dispositivo y revocar la confianza en el firmware del certificado de firma actual. Esto hará que todos los administradores de arranque vulnerables existentes no sean de confianza para los dispositivos habilitados para el arranque seguro. Esta guía le ayudará con ese proceso.

Los tres pasos de mitigación descritos en esta guía son los siguientes:

-

Base de datos de actualización: Se agregará un nuevo certificado PCA (PCA2023) a la base de datos de arranque seguro, que permitirá que un dispositivo arranque medios firmados por este certificado.

-

Instalación del administrador de arranque: El administrador de arranque firmado por PCA2011 existente se reemplazará por el administrador de arranque firmado por PCA2023.Ambos administradores de arranque se incluyen en las actualizaciones de seguridad de abril de 2024.

-

Revocación de la DBX de PCA2011: Se agregará una entrada de denegación a la DBX de arranque seguro que impide que los administradores de arranque firmados con PCA2011 arranquen.

Nota El software de pila de mantenimiento que aplica estas tres mitigaciones no permitirá que las mitigaciones se apliquen de forma desordenada.

¿Esto se aplica a mí?

Esta guía se aplica a todos los dispositivos con el arranque seguro habilitado y a todos los medios de recuperación existentes para estos dispositivos.

Si el dispositivo ejecuta Windows Server 2012 o Windows Server 2012 R2, asegúrese de leer la sección "Problemas conocidos" antes de continuar.

Antes de empezar

Habilitar datos de diagnóstico opcionales

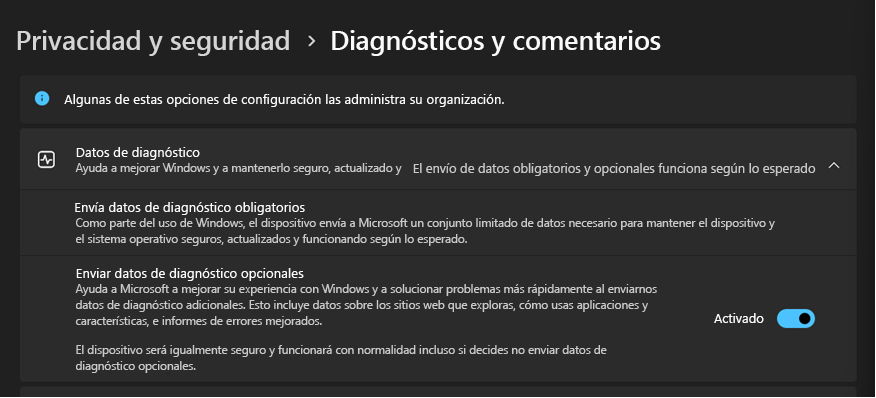

Active la opción "Enviar datos de diagnóstico opcionales" siguiendo estos pasos:

-

En Windows 11, vaya a Inicio > Configuración > Privacidad y seguridad > Diagnósticos y comentarios.

-

Active Enviar datos de diagnóstico opcionales.

Para obtener más información, consulte Diagnósticos, comentarios y privacidad en Windows.

NOTA: Asegúrese de que tiene conectividad a Internet durante y durante algún tiempo después de la validación.

Realizar una prueba superada

Después de instalar las actualizaciones de Windows de abril de 2024 y antes de seguir los pasos para participar, asegúrese de realizar una prueba superada para comprobar la integridad del sistema:

-

VPN: Compruebe que el acceso de VPN a los recursos corporativos y a la red sea funcional.

-

Windows Hello: Inicie sesión en el dispositivo Windows mediante el procedimiento normal (cara, huella digital o PIN).

-

BitLocker: El sistema se inicia normalmente en sistemas habilitados para BitLocker sin ningún mensaje de recuperación de BitLocker durante el inicio.

-

Atestación de estado de dispositivo: Compruebe que los dispositivos que dependen de la Atestación de estado de dispositivo atestiguan correctamente su estado.

Problemas conocidos

Solo para Windows Server 2012 y Windows Sever 2012 R2:

-

Los sistemas basados en TPM 2.0 no pueden implementar las mitigaciones publicadas en la revisión de seguridad de abril de 2024 debido a problemas de compatibilidad conocidos con las medidas de TPM. Las actualizaciones de abril de 2024 bloquearán las mitigaciones #2 (administrador de arranque) y #3 (actualización de DBX) en los sistemas afectados.

-

Microsoft es consciente del problema y se publicará una actualización en el futuro para desbloquear los sistemas basados en TPM 2.0.

-

Para comprobar la versión del TPM, haga clic con el botón secundario en Inicio, haga clic en Ejecutary, a continuación, escriba tpm.msc. En la parte inferior derecha del panel central, en Información del fabricante del TPM, debería ver un valor para la Versión de especificación.

Pasos de validación de participación

En el resto de este artículo se describen las pruebas para la participación de dispositivos en las mitigaciones. Las mitigaciones no están habilitadas de manera predeterminada. Si su empresa planea habilitar estas mitigaciones, ejecute los siguientes pasos de validación para comprobar la compatibilidad del dispositivo.

-

Implemente la actualización de seguridad de la versión preliminar de abril de 2024.

-

Abra un símbolo del sistema de administrador, establezca la clave del Registro para realizar la actualización de la base de datos escribiendo el siguiente comando y, a continuación, presione Entrar:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

Reinicie el dispositivo dos veces.

-

Compruebe que la base de datos se ha actualizado correctamente asegurándose de que el siguiente comando devuelve True. Ejecute el siguiente comando de PowerShell como administrador:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

Abra un símbolo del sistema de administrador y establezca la clave del Registro para descargar e instalar el administrador de arranque firmado por PCA2023:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Reinicie el dispositivo dos veces.

-

Como administrador, monte la partición EFI para prepararla para la inspección:

mountvol s: /s

-

Compruebe que "s:\efi\microsoft\boot\bootmgfw.efi" esté firmado por PCA2023. Para ello, siga estos pasos:

-

Haga clic en Inicio, escriba Símbolo del sistema en el cuadro Buscar y, a continuación, haga clic en Símbolo del sistema.

-

En la ventana del símbolo del sistema, escriba el comando siguiente y presione Entrar.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

En el Administrador de archivos, haga clic con el botón derecho en el archivo C:\bootmgfw_2023.efi, haga clic en Propiedades y seleccione la pestaña Firmas digitales.

-

En la lista Firma, confirme que la cadena de certificados incluye CA UEFI 2023 de Windows.

-

PRECAUCIÓN: Este paso implementa la revocación de DBX en administradores de arranque vulnerables y no confiables firmados mediante el PCA2011 de producción de Windows. Los dispositivos con esta revocación aplicada ya no arrancarán desde los servidores existentes de medios de recuperación y de arranque de red (PXE/HTTP) que no tengan componentes actualizados del administrador de arranque.

Si el dispositivo entra en un estado no de arranque, siga los pasos de la sección "Procedimientos de recuperación y restauración" para restablecer el dispositivo a un estado de revocación previa.

Después de aplicar la DBX, si desea devolver el dispositivo a su estado de arranque seguro anterior, siga la sección "Procedimientos de recuperación y restauración".

Aplique la mitigación de la DBX para desconfiar del certificado de PCA2011 de producción de Windows en arranque seguro:

-

Abra un símbolo del sistema de administrador y establezca la clave del Registro para colocar la revocación de PCA2011 en la DBX:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Reinicie el dispositivo dos veces y confirme que se ha reiniciado completamente.

-

Compruebe que la mitigación de la DBX se ha aplicado correctamente. Para ello, ejecute el siguiente comando de PowerShell como Administrador y asegúrese de que el comando devuelve True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

O bien, busque el siguiente evento en el Visor de eventos:

Registro de eventos

Sistema

Origen del evento

TPM-WMI

Id. del evento

1037

Level

Information

Texto del mensaje del evento

La actualización de la Dbx de arranque seguro para revocar el PCA de producción de Microsoft Windows 2011 se aplicó correctamente

-

Realice los elementos de prueba superada de la sección "Antes de empezar" y asegúrese de que todos los sistemas se comportan con normalidad.

Referencia de clave del Registro

|

Get-Help |

Finalidad |

Comentarios |

|

Instala la actualización de la base de datos para permitir el administrador de arranque firmado por PCA2023 |

|

Get-Help |

Finalidad |

Comentarios |

|

Instala el administrador de arranque firmado por PCA2023 |

Valor que solo se respeta después de completar el paso 0x40 |

|

Get-Help |

Finalidad |

Comentarios |

|

Instala la actualización de la DBX que revoca PCA2011 |

Valor que solo se respeta después de completar los dos pasos 0x40 y 0x100 |

Resultados y comentarios

Envíe un correo electrónico a suvp@microsoft.com con resultados de pruebas, preguntas y comentarios.

Procedimientos de recuperación y restauración

Al realizar procedimientos de recuperación, comparta los siguientes datos con Microsoft:

-

Captura de pantalla del error de arranque observado.

-

Pasos realizados que provocaron que el dispositivo no se pueda arrancar.

-

Detalles de la configuración del dispositivo.

Al realizar un procedimiento de restauración, suspenda BitLocker antes de iniciar el procedimiento.

Si algo va mal durante este proceso y no puede iniciar el dispositivo o necesita iniciarlo desde medios externos (por ejemplo, una unidad USB o un arranque PXE), pruebe los procedimientos siguientes.

-

Desactivar arranque seguro Este procedimiento difiere entre los fabricantes y los modelos del equipo. Entre en el menú UEFI BIOS de su PC y navegue hasta el ajuste Arranque seguro y desactívelo. Consulte la documentación del fabricante del equipo para obtener información específica sobre este proceso. Para obtener más información, vea Deshabilitar el arranque seguro.

-

Borrar claves de arranque seguro Si el dispositivo admite borrar las claves de arranque seguro o restablecer las claves de arranque seguro a los valores predeterminados de fábrica, realice esta acción ahora. El dispositivo debe iniciarse ahora, pero tenga en cuenta que es vulnerable al malware de los kits de arranque. Asegúrese de completar el paso 5 al final de este proceso de recuperación para volver a habilitar el Arranque seguro.

-

Intente iniciar Windows desde el disco del sistema.

-

Si BitLocker está habilitado y entra en recuperación, escriba la clave de recuperación de BitLocker.

-

Inicie sesión en Windows.

-

Ejecute los siguientes comandos desde el símbolo del sistema del administrador para restaurar los archivos de arranque en la partición de arranque del sistema EFI:

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

La ejecución de BCDBoot debe devolver "Archivos de arranque creados correctamente".

-

Si BitLocker está habilitado, suspenda BitLocker.

-

Reinicie el dispositivo.

-

-

Si el paso 3 no recupera correctamente el dispositivo, vuelva a instalar Windows.

-

Iniciar desde medios de recuperación existentes.

-

Continúe con la instalación de Windows mediante el medio de recuperación.

-

Inicie sesión en Windows.

-

Reinicie para comprobar que el dispositivo se inicia correctamente en Windows.

-

-

Vuelva a habilitar el Arranque seguro y reinicie el dispositivo. Entre en el menú UEFI del dispositivo y navegue hasta el ajuste Arranque seguro y actívelo. Consulte la documentación del fabricante del dispositivo para obtener información específica sobre este proceso. Para obtener más información, consulte Volver a habilitar el Arranque seguro.

-

Si se sigue produciendo un error en el inicio de Windows, vuelva a entrar a UEFI BIOS y desactive el arranque seguro.

-

Inicie Windows.

-

Comparta el contenido de la DB y la DBX con Microsoft.

-

Abra PowerShell en modo de Administrador.

-

Capture la DB:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

Capture la DBX:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

Comparta los archivos DBUpdateFw.bin y dbxUpdateFw.bin generados en los pasos 8b y 8c.

-