Resumen

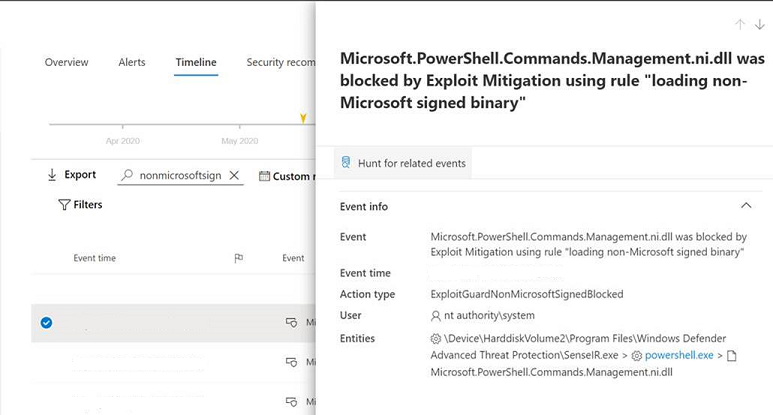

Es posible que note un número muy grande de eventos de bloqueo que se recopilan en el portal de Protección contra amenazas avanzada (MDATP) de Microsoft Defender. Estos eventos son generados por el motor de integridad de código (CI) y se pueden identificar por su ExploitGuardNonMicrosoftSignedBlocked ActionType.

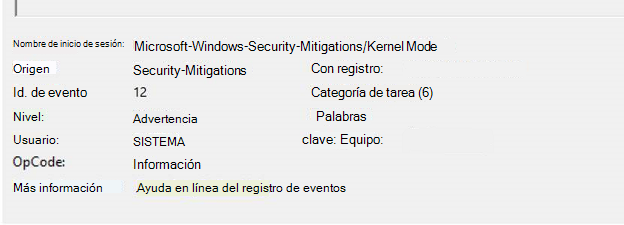

Evento como se ve en el registro de eventos del punto de conexión

|

ActionType |

Proveedor/origen |

Id. de evento |

Descripción |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Bloque de protección de integridad de código |

Evento como se ve en la escala de tiempo

El proceso "\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (PID 8780) se bloqueó y no se cargó el binario no firmado por Microsoft "\Windows\ensamblado\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll"

Obtener más información

El motor de CI se asegura de que solo se puedan ejecutar archivos de confianza en un dispositivo. Cuando CI está habilitado y encuentra un archivo que no es de confianza, genera un evento de bloqueo. En el modo de auditoría, el archivo aún puede ejecutarse, mientras que en el modo Exigir se impide que el archivo se ejecute.

Ci puede habilitarse de varias maneras, por ejemplo, al implementar una Windows Defender de control de aplicaciones (WDAC). Sin embargo, en esta situación, el MDATP está habilitando CI en el back-end, lo que desencadena eventos cuando encuentra archivos de imagen nativa (NI) sin signo procedentes de Microsoft.

La firma de un archivo está pensada para habilitar la verificación de la autenticidad de los archivos. CI puede comprobar que un archivo no está modificar y proviene de una autoridad de confianza en función de su firma. La mayoría de los archivos que proceden de Microsoft están firmados, pero algunos archivos no pueden ser firmados o no por diversos motivos. Por ejemplo, los archivos binarios NI (compilados a partir de código de .NET Framework) suelen firmarse si se incluyen en una versión. Sin embargo, normalmente se vuelve a generar en un dispositivo y no se puede firmar. Por separado, muchas aplicaciones solo tienen firmado su archivo CAB o MSI para comprobar su autenticidad durante la instalación. Cuando se ejecutan, crean archivos adicionales que no están firmados.

Mitigación

No se recomienda ignorar estos eventos, ya que pueden indicar problemas de seguridad originales. Por ejemplo, un atacante malintencionado puede intentar cargar un binario sin firma con el guión de origen de Microsoft.

Sin embargo, estos eventos se pueden filtrar por consulta al intentar analizar otros eventos en La búsqueda avanzada excluyendo los eventos que tienen ExploitGuardNonMicrosoftSignedBlocked ActionType.

Esta consulta le mostrará todos los eventos relacionados con esta detección en particular:

DeviceEvents

| where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" and FileName endswith "ni.dll"

| where Timestamp > ago(7d)

Si desea excluir este evento, tendrá que invertir la consulta. Se mostrarán todos los eventos ExploitGuard (incluidos los EP), excepto los siguientes:

DeviceEvents

| donde ActionType comienza con "ExploitGuard"

| where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" o (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName != "powershell.exe") o (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" y FileName !endswith "ni.dll")

| where Timestamp > ago(7d)

Además, si usa .NET Framework 4.5 o una versión posterior, tiene la opción de regenerar archivos NI para resolver muchos de los eventos superfluos. Para ello, elimine todos los archivos NI del directorio NativeImages y, después, ejecute el comando de actualización ngen para regenerarlos.