Resumen

Existe una vulnerabilidad en determinados conjuntos de chips del Módulo de plataforma segura (TPM). La vulnerabilidad debilita a la seguridad de las claves.

En este artículo se ayuda a identificar y solucionar problemas en los dispositivos protegidos mediante BitLocker afectados por la vulnerabilidad que se describe en el Aviso de seguridad de Microsoft ADV170012.

Más información

Información general

En este documento se describe cómo corregir el impacto de la vulnerabilidad en los protectores de BitLocker basados en TPM.

El impacto en otros métodos del protector de BitLocker se debe analizar en función de cómo se protege la información secreta pertinente. Por ejemplo, si una clave externa para desbloquear BitLocker se protege en el TPM, consulte el aviso para analizar el impacto. La corrección de los efectos de la vulnerabilidad no está dentro del alcance de este documento.

Cómo identificar el impacto

BitLocker usa las operaciones de sello y eliminación del sello de TPM junto con la clave raíz de almacenamiento para proteger la información secreta de BitLocker en el volumen del sistema operativo. Esta vulnerabilidad afecta a las operaciones de sello y eliminación del sello de TPM 1.2, pero no afecta a las operaciones en TPM 2.0.

Cuando se usa un protector basado en TPM para proteger el volumen del sistema operativo, la seguridad de la protección de BitLocker se verá afectada solo si la versión de firmware de TPM es 1.2.

Para identificar los TPM y las versiones de TPM afectadas, consulte "2. Determinar los dispositivos afectados de la organización" bajo "Acciones recomendadas" del Aviso de seguridad de Microsoft ADV170012.

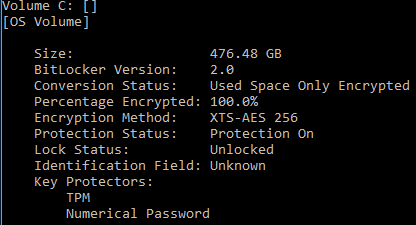

Para comprobar el estado de BitLocker, ejecute "manage-bde -status <letra del volumen del SO:>" en el símbolo del sistema como administrador del equipo.

Figura 1 Salida de ejemplo de un volumen del sistema operativo que se protege mediante el protector de TPM y el protector de recuperación de contraseña.(El cifrado del dispositivo no se ve afectado por esta vulnerabilidad de TPM).

Corrección de la vulnerabilidad de BitLocker después de la actualización del firmware

Siga estos pasos para corregir la vulnerabilidad:

-

Suspenda la protección de BitLocker: ejecute "manage-bde -protectors <letra del volumen del SO:> –disable" como administrador del equipo.

-

Quite el TPM. Para obtener instrucciones, consulte "6. Quitar el TPM" bajo "Acciones recomendadas" en el Aviso de seguridad de Microsoft ADV170012.

-

La protección de BitLocker se reanuda inmediatamente después de un reinicio en Windows 8 y versiones posteriores de Windows.En Windows 7, ejecute "manage-bde -protectors <letra del volumen del SO:> –enable" como administrador del equipo para reanudar la protección de BitLocker.

En la siguiente página se proporciona una referencia de línea de comandos completa para el comando manage-bde.exe:

https://technet.microsoft.com/es-es/library/ff829849(v=ws.11).aspx