Resumen

Existe una vulnerabilidad en determinados conjuntos de chips del Módulo de plataforma segura (TPM). La vulnerabilidad debilita a la seguridad de las claves. Para obtener más información sobre la vulnerabilidad, consulte ADV170012.

Más información

Información general

En las siguientes secciones se proporciona ayuda para identificar y solucionar problemas en los dominios y controladores de dominio de Active Directory (AD) afectados por la vulnerabilidad que se describe en el Aviso de seguridad de Microsoft ADV170012.

Este proceso de mitigación se centra en el siguiente escenario de clave pública de Active Directory:

-

Claves de credenciales de equipos unidos a un dominio

Para obtener información sobre cómo revocar y emitir nuevos certificados de KDC, consulte Plan de mitigación para escenarios de servicios de certificados de Active Directory.

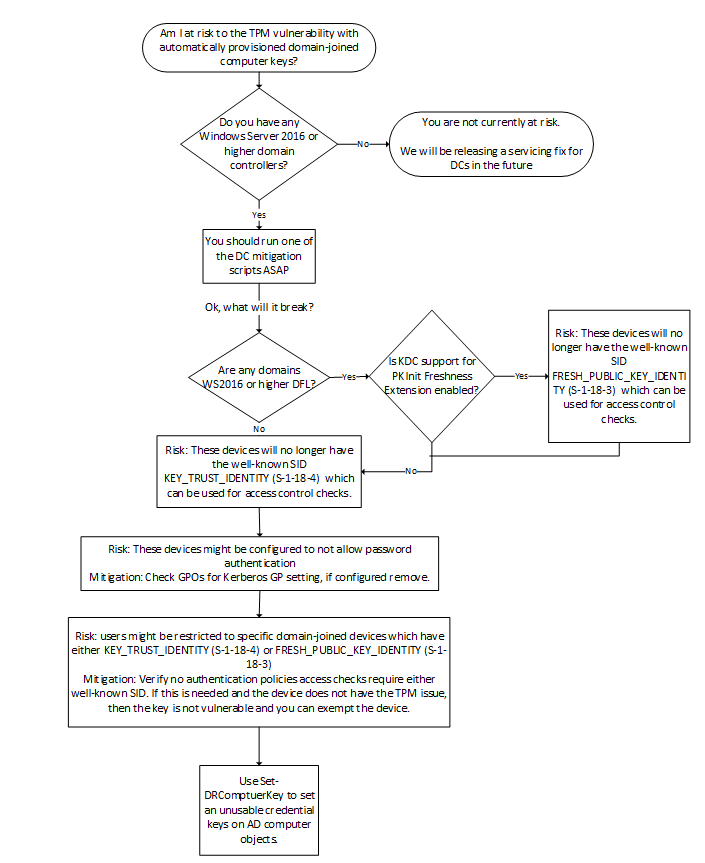

Determinar el flujo de trabajo de riesgo de las claves de credenciales de equipos unidos a un dominio

¿Tiene controladores de dominio de Windows Server 2016 (o versión posterior)?

Se introdujeron claves de credenciales para los controladores de dominio de Windows Server 2016. Los controladores de dominio agregan el conocido valor SID KEY_TRUST_IDENTITY (S-1-18-4) cuando se usa una clave de credenciales para autenticar. Los controladores de dominio anteriores no admitían claves de credenciales, por lo que AD no admite objetos de claves de credenciales y los controladores de dominio de nivel descendente no pueden autenticar los elementos principales mediante claves de credenciales.

Anteriormente, el atributo altSecurityIdentities (con frecuencia conocido como altSecID) se podía usar para proporcionar un comportamiento similar. Windows no admite de manera nativa el aprovisionamiento de altSsecID. Por lo tanto, se necesita una solución de terceros que proporciona este comportamiento. Si la clave aprovisionada es vulnerable, el atributo altSsecID correspondiente tendría que actualizarse en AD.

¿Algunos de los dominios de Windows Server 2016 (o versión posterior) son DFL?

Los controladores de dominio de Windows Server 2016 admiten la criptografía de claves públicas para la autenticación inicial en la extensión de actualización de Kerberos (PKINIT) [RFC 8070], aunque no de manera predeterminada. Cuando lacompatibilidad con la extensión de actualización de PKInit se habilita en los controladores de dominio en dominios DFL o posteriores de Windows Server 2016, los controladores de dominio agregan el conocido objeto SID FRESH_PUBLIC_KEY_IDENTITY (S-1-18-3) cuando la extensión se usa correctamente. Para obtener más información, consulte Compatibilidad con el cliente Kerberos y KDC para la extensión de actualización de PKInit RFC 8070.

Reparación de equipos

La reparación de equipos con Windows 10 que tengan instaladas las actualizaciones de seguridad de octubre de 2017 quitará la clave de credenciales del TPM existente. Windows solo aprovisionará claves protegidas mediante Credential Guard para garantizar la protección tipo Pass-the-Ticket para las claves de dispositivos unidos a un dominio. Dado que muchos clientes agregan Credential Guard mucho después de unir sus equipos a un dominio, este cambio asegura que los dispositivos con Credential Guard habilitado puedan garantizar que los TGT emitidos mediante la clave de credenciales se protejan mediante Credential Guard.

Protección temporal de dominios

Hasta que Microsoft publique la corrección de reparación del controlador de dominio y usted la haya implementado, los atacantes pueden usar las claves de credenciales erróneas en AD para autenticarse como ese dispositivo unido a un dominio. El nivel de gravedad depende en el dispositivo objetivo. Por ejemplo, puede decidir dar prioridad a la protección de las cuentas del equipo de controlador de dominio, en lugar de otros tipos de cuentas del equipo.

Para proteger las cuentas del equipo contra esta vulnerabilidad, puede configurar una clave de credenciales inutilizable en el objeto del equipo en Active Directory. De este modo, se provoca un error en la autenticación mediante esa clave de credenciales en el equipo. El equipo luego usa la autenticación por contraseña en lugar de la clave de credenciales.

Nota Asegúrese de que no esté configurada la directiva de grupo que obliga la autenticación del dispositivo mediante certificado. Para obtener más información, consulte la sección sobre cómo configurar un dispositivo para que solo use una clave pública en Autenticación de claves públicas en dispositivos unidos a un dominio.

En primer lugar, descargue el módulo de Windows PowerShell para las claves de credenciales del equipo de Active Directory.

Luego, use los siguientes ejemplos para deshabilitar la clave de credenciales del equipo en las cuentas del equipo en Active Directory.

Por ejemplo: Deshabilitar la clave de credenciales en una sola cuenta del equipo

En este equipo, se establece una clave de credenciales inutilizables en un solo objeto de equipo en Active Directory:

Import-Module .\ADComputerKeys.psm1;

Set-DRComputerKey -SamAccountName "MyComputer$" -Domain "contoso.com" -ReplaceWithUnusableKey;

Por ejemplo: Deshabilitar la clave de credenciales en varias cuentas del equipo

En este ejemplo, se establece una clave de credenciales inutilizable en varios objetos de equipo en Active Directory: Para ello, se combina este módulo con el módulo ActiveDirectory PowerShell.

Por ejemplo, establezca como objetivo todos los equipos de la unidad organizativa del departamento de envíos ficticio.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -ReplaceWithUnusableKey;

}

Eliminación de la protección temporal de dominios

Cuando se hayan reparado los controladores de dominio, puede quitar la clave inutilizable de todos los objetos de equipo en Active Directory. De este modo, todas las cuentas del equipo podrán generar una nueva clave de credenciales que pueden usar en lugar de la autenticación por contraseña.

En primer lugar, descargue el módulo de Windows PowerShell para las claves de credenciales del equipo de Active Directory.

Luego, siga este ejemplo para quitar la clave de credenciales de los objetos de equipo:

Por ejemplo: Quitar la clave de credenciales de varias cuentas del equipo

En este ejemplo, se quita una clave de credenciales inutilizable de varios objetos de equipo en Active Directory: Para ello, se combina este módulo con el módulo ActiveDirectory PowerShell.

Por ejemplo, establezca como objetivo todos los equipos de la unidad organizativa del departamento de envíos ficticio.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -RemoveKey

}