El martes de Laura empezó como cualquier otro. Se acababa de sentar en la mesa de la cocina con su café y su pan y abrió su portátil para revisar el correo electrónico.

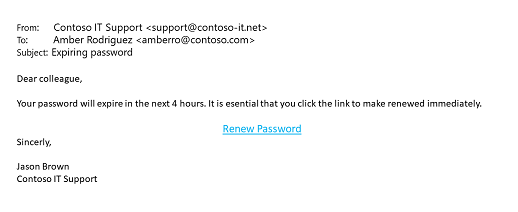

Estaba un poco preocupada con una reunión importante que tenía esa tarde, la presentación del nuevo producto de Contoso a la directora de operaciones de Tailwind Toys, por lo que puede que estuviese un poco distraída.

Mientras daba otro sorbo del café, hizo clic en el vínculo y escribió su nombre de usuario y contraseña en la página que apareció. Sin embargo, cuando hizo clic en "Enviar", le vino una sensación algo incómoda. La página de "confirmación" no la tranquilizó y se fijó cuidadosamente en la barra de direcciones.

http://contoso.support.contoso-it.net/confirm

Había algo mal en ese nombre de dominio. Volvió a echar un vistazo al correo electrónico original y le dio un vuelco el corazón. No se había dado cuenta del nombre del dominio en la dirección de correo electrónico, de los errores ortográficos del mensaje o del hecho de que se dirigía a ella como "compañera" en lugar de por su nombre. Abrió rápidamente Teams y buscó un "Carlos Matías" en el directorio de la compañía. Como se temía... no había ninguno.

Cogió su teléfono para llamar a la seguridad corporativa de Contoso e informar de sus dudas justo cuando sonó la notificación. Miró a su teléfono, era un código de autenticación multifactor para su cuenta. Alguien estaba intentando iniciar sesión en su lugar. Y tenían su contraseña.

Marcó inmediatamente el número de seguridad corporativa de Contoso y, mientras llamaba, volvió a su bandeja de entrada e hizo clic en "Informe > Suplantación de identidad (phishing)" en el mensaje.

"Seguridad de Contoso, David al habla". Laura hizo una pausa de un segundo y, después, respondió. "Hola David, soy Laura Melgar. Soy administradora de cuentas sénior en Charlotte. Creo que he caído en la trampa de un mensaje de suplantación de identidad (phishing) esta mañana".

"Ok Laura, ¿hace cuánto tiempo pasó?"

"Solo un par de minutos. He hecho clic en el vínculo y, antes de pensarlo mejor, he escrito el nombre de usuario y la contraseña en el sitio". Laura se temía una reprimenda, y quizás una llamada de RR. HH.

"Usted hizo lo correcto que nos dio una llamada inmediatamente. ¿Has hecho clic en "Informar de suplantación de identidad" en el mensaje de Outlook?"

Laura exhaló, un poco aliviada al oír el tono empático de David. "Sí, justo mientras estaba marcando este número".

"Bien. Por los registros, parece que hubo un inicio de sesión correcto esta mañana a las 7:52". Dijo David.

"Esa era yo, iniciando sesión para el correo electrónico". Respondió Laura.

"Correcto. Y tuvimos un intento de inicio de sesión unos minutos más tarde a las 8:01, pero fue desde un dispositivo desconocido y nunca se confirmó la solicitud multifactor".

"Exacto! Mientras os estaba llamando mi aplicación de autenticador quería que confirmara un inicio de sesión. En ese momento me preocupaba que me hubieran suplantado la identidad, por lo que no lo confirmé".

"Perfecto," dijo David, "eso es exactamente lo que queremos que hagas. No confirmes ni aceptes nunca una solicitud de autenticación multifactor a menos que esté seguros de que eres tú quien la inició. Como todavía tienes la sesión iniciada en tu portátil, debes ir a su página de perfil de Contoso y cambiar la contraseña inmediatamente. ¿Podrías también reenviarme una copia del mensaje de suplantación de identidad como archivo adjunto?"

"Sí, por supuesto". dijo Laura.

"Genial. Lo compartiré con el equipo de respuesta a incidentes para poder advertir a otras personas de la compañía de que tengan cuidado con este ataque. Lo has hecho muy bien al no confirmar el aviso de autenticación multifactor y llamarnos inmediatamente. Creo que debería estar bien."

Laura colgó sintiéndose un poco agitada, pero aliviada. Tomó un trago de su café, ya frío, y cambió la contraseña.

Resumen

Aproximadamente un 4 % de los usuarios que reciben un correo electrónico de suplantación de identidad (phishing) hacen clic en el vínculo. En esta historia, un pequeño lapsus de concentración, lo que nos podría ocurrir a cualquiera de nosotros, deja a Laura en una situación peligrosa. El primer sitio web que vio parecía lo suficientemente real, así que escribió su nombre de usuario y contraseña, pero afortunadamente notó algo sospechoso y reaccionó rápido antes de que se produjese un daño real.

¿Qué podía haber hecho mejor Laura?

-

Prestar más atención a la dirección del remitente (soporte@contoso-it.net), que era claramente sospechoso.

-

Cuando la contraseña de su empresa había expirado en el pasado, siempre había tenido que cambiar esa contraseña. Un mensaje de correo electrónico para permitirle renovar una contraseña que va a expirar debería haber parecido sospechosa.

-

Ella debería haber mirado la dirección web del sitio (http://contoso.soporte.contoso-it.net) que le solicitaba el nombre de usuario y la contraseña antes de enviar sus credenciales. "HTTP" es un protocolo no seguro, que no se usaría para recopilar credenciales legítimamente. El nombre de dominio en sí es extraño y "contoso-it.net" en lugar de "contoso.com" parece sospechoso.

¿Qué hizo Laura correctamente?

-

En última instancia, detectó la dirección web que no era correcta y tuvo la entereza para volver atrás y comprobar el mensaje de correo electrónico con más cuidado.

-

Cuando el mensaje de autenticación multifactor llegó a su teléfono, sabía que algo estaba mal y no lo confirmó.

-

Llamó rápidamente a la seyuridad corporativa, les indicó de forma clara lo que había ocurrido e reportó el mensaje en Outlook.

Lo que podría haber sido un desastre resultó bien gracias a su rápida recuperación.

Para más información, visite https://support.microsoft.com/security.

¿Está listo para nuestra próxima historia?

Eche un vistazo a Cameron aprende sobre la reutilización de contraseñas y averigua por qué reutilizar contraseñas, aunque sean contraseñas muy seguras, puede ser una idea peligrosa.

Su opinión nos importa.

¿Qué le ha parecido este artículo? ¿Le ha gustado tener información de ciberseguridad en un formato de historia corta como esta? ¿Le gustaría que lo hiciésemos en más ocasiones? Seleccione Sí en el siguiente control de comentarios si le ha gustado o No si no le ha gustado. Si tiene comentarios sobre cómo podríamos mejorarlo o solicitudes para temas futuros, no dude en dejarnos comentarios.

Sus comentarios nos guiarán para contenido futuro como este. Muchas gracias.