Résumé

Cet article explique comment activer le protocole TLS (Transport Layer Security) version 1.2 dans un environnement Microsoft System Center 2012 R2.

Informations supplémentaires

Pour activer le protocole TLS version 1.2 dans votre environnement System Center, procédez comme suit :

-

Installez les mises à jour de la version.Remarques

-

Installez le dernier correctif cumulatif pour tous les composants System Center avant d’appliquer le correctif cumulatif 14.

-

Pour Data Protection Manager et Virtual Machine Manager, installez le correctif cumulatif 13.

-

Pour Service Management Automation, installez le correctif cumulatif 7.

-

Pour System Center Orchestrator, installez le correctif cumulatif 8.

-

Pour Service Provider Foundation, installez le correctif cumulatif 12.

-

Pour Service Manager, installez le correctif cumulatif 9.

-

-

-

Assurez-vous que l’installation est aussi fonctionnelle qu’elle l’était avant d’appliquer les mises à jour. Par exemple, vérifiez si vous pouvez démarrer la console.

-

Modifiez les paramètres de configuration pour activer TLS 1.2.

-

Assurez-vous que tous les services SQL Server requis sont en cours d’exécution.

Installer les mises à jour

|

Activité de mise à jour |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Vérifiez que toutes les mises à jour de sécurité actuelles sont installées pour Windows Server 2012 R2 |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

Assurez-vous que le .NET Framework 4.6 est installé sur tous les composants System Center |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

Installer la mise à jour SQL Server requise qui prend en charge TLS 1.2 |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

Oui |

Non |

Oui |

Oui |

Non |

Non |

Oui |

|

|

Assurez-vous que les certificats signés par l’autorité de certification sont SHA1 ou SHA2 |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

1 System Center Operations Manager (SCOM)2 System Center Virtual Machine Manager (SCVMM)3 System Center Data Protection Manager (SCDPM)4 System Center Orchestrator (SCO)5 Service Management Automation (SMA)6 Service Provider Foundation (SPF)7 Service Manager (SM)

Modifier les paramètres de configuration

|

Mise à jour de la configuration |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Paramètre sur Windows pour utiliser uniquement le protocole TLS 1.2 |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

Paramètre sur System Center pour utiliser uniquement le protocole TLS 1.2 |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

|

Oui |

Non |

Oui |

Oui |

Non |

Non |

Non |

.NET Framework

Assurez-vous que le .NET Framework 4.6 est installé sur tous les composants System Center. Pour ce faire, suivezces instructions.

Prise en charge de TLS 1.2

Installez la mise à jour SQL Server requise qui prend en charge TLS 1.2. Pour ce faire, consultez l’article suivant dans la Base de connaissances Microsoft :

3135244 Prise en charge de TLS 1.2 pour Microsoft SQL Server

Mises à jour de System Center 2012 R2 requises

SQL Server client natif 2012 11.0 doit être installé sur tous les composants System Center suivants.

|

Composant |

Rôle |

|

Operations Manager |

Serveur d’administration et consoles web |

|

Virtual Machine Manager |

(Non obligatoire) |

|

Orchestrator |

Serveur d’administration |

|

Data Protection Manager |

Serveur d’administration |

|

Service Manager |

Serveur d’administration |

Pour télécharger et installer Microsoft SQL Server 2012 Native Client 11.0, consultez cette page web du Centre de téléchargement Microsoft.

Pour System Center Operations Manager et Service Manager, ODBC 11.0 ou ODBC 13.0 doit être installé sur tous les serveurs d’administration.

Installez les mises à jour System Center 2012 R2 requises à partir de l’article suivant de la Base de connaissances :

4043306 Description du correctif cumulatif 14 pour Microsoft System Center 2012 R2

|

Composant |

2012 R2 |

|

Operations Manager |

Correctif cumulatif 14 pour System Center 2012 R2 Operations Manager |

|

Service Manager |

Correctif cumulatif 14 pour System Center 2012 R2 Service Manager |

|

Orchestrator |

Correctif cumulatif 14 pour System Center 2012 R2 Orchestrator |

|

Data Protection Manager |

Correctif cumulatif 14 pour System Center 2012 R2 Data Protection Manager |

Note Veillez à développer le contenu du fichier et à installer le fichier MSP sur le rôle correspondant, à l’exception du Gestionnaire de protection des données. Pour Data Protection Manager, installez le fichier .exe.

Certificats SHA1 et SHA2

Les composants System Center génèrent désormais des certificats auto-signés SHA1 et SHA2. Cela est nécessaire pour activer TLS 1.2. Si des certificats signés par l’autorité de certification sont utilisés, assurez-vous que les certificats sont SHA1 ou SHA2.

Définir Windows pour utiliser uniquement TLS 1.2

Utilisez l’une des méthodes suivantes pour configurer Windows afin d’utiliser uniquement le protocole TLS 1.2.

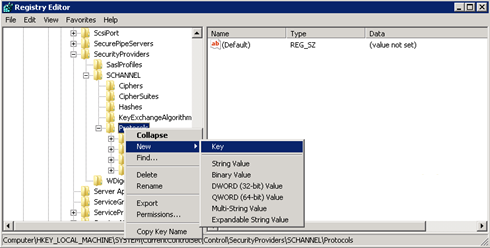

Méthode 1 : Modifier manuellement le registre

Important : Suivez attentivement les étapes de cette section. Des problèmes graves peuvent se produire si vous modifiez le Registre de façon incorrecte. Avant de le modifier, sauvegardez le registre en vue d’une restauration en cas de problèmes.

Utilisez les étapes suivantes pour activer/désactiver tous les protocoles SCHANNEL à l’échelle du système. Nous vous recommandons d’activer le protocole TLS 1.2 pour les communications entrantes et d’activer les protocoles TLS 1.2, TLS 1.1 et TLS 1.0 pour toutes les communications sortantes.

Remarque La modification de ces registres n’affecte pas l’utilisation des protocoles Kerberos ou NTLM.

-

Démarrez l'Éditeur du Registre. Pour ce faire, cliquez avec le bouton droit sur Démarrer, tapezregedit dans la zone Exécuter , puis sélectionnez OK.

-

Trouvez la sous-clé de Registre suivante :

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Cliquez avec le bouton droit sur la touche Protocole , pointez sur Nouveau, puis cliquez sur Clé.

-

Tapez SSL 3, puis appuyez sur Entrée.

-

Répétez les étapes 3 et 4 pour créer des clés pour TLS 0, TLS 1.1 et TLS 1.2. Ces clés ressemblent à des répertoires.

-

Créez une clé client et une clé de serveur sous chacune des clés SSL 3, TLS 1.0, TLS 1.1 et TLS 1.2 .

-

Pour activer un protocole, créez la valeur DWORD sous chaque clé client et serveur comme suit :

DisabledByDefault [Value = 0] Activé [Valeur = 1] Pour désactiver un protocole, modifiez la valeur DWORD sous chaque clé client et serveur comme suit :

DisabledByDefault [Value = 1] Activé [Valeur = 0]

-

Dans le menu Fichier , sélectionnez Quitter.

Méthode 2 : Modifier automatiquement le Registre

Exécutez le script Windows PowerShell suivant en mode Administrateur pour configurer automatiquement Windows de manière à utiliser uniquement le protocole TLS 1.2 :

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Définir System Center pour utiliser uniquement TLS 1.2

Définissez System Center pour utiliser uniquement le protocole TLS 1.2. Pour ce faire, assurez-vous d’abord que toutes les conditions préalables sont remplies. Ensuite, configurez les paramètres suivants sur les composants System Center et tous les autres serveurs sur lesquels les agents sont installés.

Utilisez l’une des méthodes suivantes.

Méthode 1 : Modifier manuellement le registre

Important : Suivez attentivement les étapes de cette section. Des problèmes graves peuvent se produire si vous modifiez le Registre de façon incorrecte. Avant de le modifier, sauvegardez le registre en vue d’une restauration en cas de problèmes.

Pour permettre à l’installation de prendre en charge le protocole TLS 1.2, procédez comme suit :

-

Démarrez l'Éditeur du Registre. Pour ce faire, cliquez avec le bouton droit sur Démarrer, tapezregedit dans la zone Exécuter, puis sélectionnez OK.

-

Trouvez la sous-clé de Registre suivante :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Créez la valeur DWORD suivante sous cette clé :

SchUseStrongCrypto [Valeur = 1]

-

Trouvez la sous-clé de Registre suivante :

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Créez la valeur DWORD suivante sous cette clé :

SchUseStrongCrypto [Valeur = 1]

-

Redémarrez le système.

Méthode 2 : Modifier automatiquement le Registre

Exécutez le script Windows PowerShell suivant en mode Administrateur pour configurer automatiquement System Center de manière à utiliser uniquement le protocole TLS 1.2 :

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Paramètres supplémentaires

Operations Manager

Packs d’administration

Importez les packs d’administration pour System Center 2012 R2 Operations Manager. Celles-ci se trouvent dans le répertoire suivant après l’installation de la mise à jour du serveur :

\Program Files\Microsoft System Center 2012 R2\Operations Manager\Server\Management Packs for Update Rollups

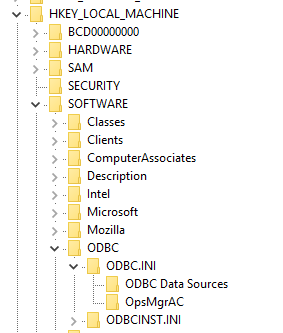

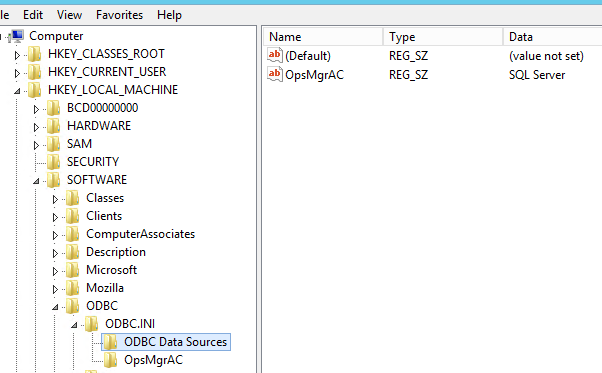

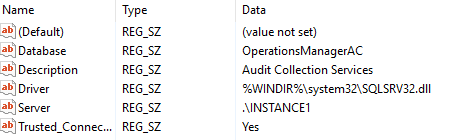

Paramètres ACS

Pour les services acs (ACS), vous devez apporter des modifications supplémentaires dans le Registre. ACS utilise le DSN pour établir des connexions à la base de données. Vous devez mettre à jour les paramètres DSN pour les rendre fonctionnels pour TLS 1.2.

-

Recherchez la sous-clé suivante pour ODBC dans le Registre.Note Le nom par défaut de DSN est OpsMgrAC.

-

Dans la sous-clé Sources de données ODBC , sélectionnez l’entrée pour le nom DSN, OpsMgrAC. Il contient le nom du pilote ODBC à utiliser pour la connexion de base de données. Si ODBC 11.0 est installé, remplacez ce nom par ODBC Driver 11 pour SQL Server. Ou, si ODBC 13.0 est installé, remplacez ce nom par ODBC Driver 13 pour SQL Server.

-

Dans la sous-clé OpsMgrAC , mettez à jour l’entrée pilote pour la version ODBS installée.

-

Si ODBC 11.0 est installé, remplacez l’entrée du pilotepar %WINDIR%\system32\msodbcsql11.dll.

-

Si ODBC 13.0 est installé, remplacez l’entrée du pilotepar %WINDIR%\system32\msodbcsql13.dll.

-

Vous pouvez également créer et enregistrer le fichier .reg suivant dans le Bloc-notes ou un autre éditeur de texte. Pour exécuter le fichier .reg enregistré, double-cliquez sur le fichier.Pour ODBC 11.0, créez le fichier ODBC 11.0.reg suivant : [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Sources de données ODBC] « OpsMgrAC"="ODBC Driver 11 for SQL Server » [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] « Driver"="%WINDIR%\\system32\\msodbcsql11.dll » Pour ODBC 13.0, créez le fichier ODBC 13.0.reg suivant : [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Sources de données ODBC] « OpsMgrAC"="ODBC Driver 13 for SQL Server » [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] « Driver"="%WINDIR%\\system32\\msodbcsql13.dll »

-

Renforcement TLS dans Linux

Suivez les instructions du site web approprié pour configurer TLS 1.2 dans votre environnement Red Hat ou Apache .

Data Protection Manager

Pour permettre à Data Protection Manager de collaborer avec TLS 1.2 pour sauvegarder dans le cloud, activez ces étapes sur le serveur Data Protection Manager.

Orchestrator

Une fois les mises à jour Orchestrator installées, reconfigurez la base de données Orchestrator à l’aide de la base de données existante conformément à ces instructions.

Service Manager

Avant l’installation des mises à jour Service Manager, installez les packages requis et reconfigurez les valeurs de clé de Registre, comme décrit dans la section des instructions « Avant l’installation » de la base de connaissances 4024037.

En outre, si vous surveillez les System Center Service Manager à l’aide de System Center Operations Manager, mettez à jour vers la dernière version (v 7.5.7487.89) du pack d’administration de surveillance pour la prise en charge de TLS 1.2.

Service Management Automation (SMA)

Si vous surveillez Service Management Automation (SMA) à l’aide de System Center Operations Manager, mettez à jour vers la dernière version du pack d’administration de surveillance pour la prise en charge de TLS 1.2 :

Exclusion de responsabilité sur les coordonnées externes

Microsoft fournit des informations de contacts externes afin de vous aider à obtenir un support technique sur ce sujet. Ces informations de contact peuvent être modifiées sans préavis. Microsoft ne garantit pas l’exactitude des informations concernant les sociétés externes.