סיכום

מאמר זה מתאר כיצד להפוך את פרוטוקול Transport Layer Security (TLS) לזמין גירסה 1.2 בסביבה של Microsoft System Center 2016.

מידע נוסף

כדי להפוך את פרוטוקול TLS גירסה 1.2 לזמין בסביבה של System Center, בצע את הפעולות הבאות:

-

התקן עדכונים מההפצה.

הערות-

יש לשדרג את אוטומציית ניהול השירותים (SMA) ואת Service Provider Foundation (SPF) לאופצציית העדכונים העדכנית ביותר שלהם מאחר של- UR4 אין עדכונים לרכיבים אלה.

-

עבור Service Management Automation (SMA), שדרג ל- Update Rollup 1, וגם עדכן את ערכת הניהול של SMA (MP) מדף אינטרנט זה של מרכז ההורדות של Microsoft.

-

עבור Service Provider Foundation (SPF), שדרג ל - Update Rollup 2.

-

יש לשדרג את System Center Virtual Machine Manager (SCVMM) ל- Update Rollup 3 לפחות.

-

-

ודא שההגדרה מתפקדת כמו שהיא הייתה לפני שהחלת את העדכונים. לדוגמה, בדוק אם באפשרותך להפעיל את הקונסולה.

-

שנה את הגדרות התצורה כדי להפוך את TLS 1.2 לזמין.

-

ודא שכל SQL Server השירותים הדרושים פועלים.

התקנת עדכונים

|

עדכון פעילות |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

ודא שכל עדכוני האבטחה הנוכחיים מותקנים עבור Windows Server 2012 R2 או Windows Server 2016 |

כן |

כן |

כן |

כן |

כן |

כן |

כן |

|

כן |

כן |

כן |

כן |

כן |

כן |

כן |

|

|

כן |

כן |

כן |

כן |

כן |

כן |

כן |

|

|

כן |

לא |

כן |

כן |

לא |

לא |

כן |

|

|

כן |

כן |

כן |

כן |

כן |

כן |

כן |

1 System Center Operations Manager (SCOM)

2 System Center Virtual Machine Manager (SCVMM)

3 System Center Data Protection Manager (SCDPM)4 System Center Orchestrator (SCO)

5 Service Management Automation (SMA)

6 Service Provider Foundation (SPF)

7 Service Manager (SM)

שינוי הגדרות תצורה

|

עדכון תצורה |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

כן |

כן |

כן |

כן |

כן |

כן |

כן |

|

|

כן |

כן |

כן |

כן |

כן |

כן |

כן |

|

|

כן |

לא |

כן |

כן |

לא |

לא |

לא |

.NET Framework

ודא שה- .NET Framework 4.6 מותקן בכל רכיבי System Center. לשם כך, בצעהוראות אלה.

תמיכת TLS 1.2

התקן את העדכון SQL Server התומך ב- TLS 1.2. לשם כך, עיין במאמר הבא ב- Microsoft Knowledge Base:

3135244 תמיכת TLS 1.2 עבור Microsoft SQL Server

עדכונים נדרשים של System Center 2016

SQL Server 2012 Native client 11.0 אמור להיות מותקן בכל הרכיבים הבאים של System Center.

|

רכיב |

תפקיד |

מנהל התקן SQL נדרש |

|

Operations Manager |

שרת ניהול ומסוף אינטרנט |

SQL Server 2012 Native client 11.0 או Microsoft OLE DB Driver 18 עבור SQL Server (מומלץ). הערה מנהל התקן Microsoft OLE DB 18 עבור SQL Server נתמך עם Operations Manager 2016 UR9 ואילך. |

|

Virtual Machine Manager |

(לא נדרש) |

(לא נדרש) |

|

Orchestrator |

שרת ניהול |

SQL Server 2012 Native client 11.0 או Microsoft OLE DB Driver 18 עבור SQL Server (מומלץ). הערה Microsoft OLE DB Driver 18 for SQL Server נתמך עם Orchestrator 2016 UR8 ואילך. |

|

מנהל הגנת נתונים |

שרת ניהול |

SQL Server 2012 Native client 11.0 |

|

מנהל שירות |

שרת ניהול |

SQL Server 2012 Native client 11.0 או Microsoft OLE DB Driver 18 עבור SQL Server (מומלץ). הערה מנהל התקן Microsoft OLE DB 18 עבור SQL Server נתמך עם Service Manager 2016 UR9 ואילך. |

כדי להוריד ולהתקין את Microsoft SQL Server 2012 Native Client 11.0, עיין בדף האינטרנט של מרכז ההורדות של Microsoft.

כדי להוריד ולהתקין את Microsoft OLE DB Driver 18, עיין בדף האינטרנט של מרכז ההורדות של Microsoft.

עבור System Center Operations Manager ו- Service Manager, עליך להתקין את ODBC 11.0 או ODBC 13.0 בכל שרתי הניהול.

התקן את העדכונים הנדרשים של System Center 2016 מתוך מאמר Knowledge Base הבא:

4043305 תיאור של אוסף עדכונים 4 עבור Microsoft System Center 2016

|

רכיב |

2016 |

|

Operations Manager |

אוסף עדכונים 4 עבור System Center 2016 Operations Manager |

|

מנהל שירות |

אוסף עדכונים 4 עבור מנהל השירות של מרכז המערכת 2016 |

|

Orchestrator |

אוסף עדכונים 4 עבור System Center 2016 Orchestrator |

|

מנהל הגנת נתונים |

אוסף עדכונים 4 עבור System Center 2016 Data Protection Manager |

הערה הקפד להרחיב את תוכן הקובץ ולהתקין את קובץ ה- MSP בתפקיד המתאים.

אישורי SHA1 ו- SHA2

רכיבי מרכז המערכת יוצרים כעת אישורים בחתימה עצמית SHA1 ו- SHA2. פעולה זו נדרשת כדי להפוך את TLS 1.2 לזמין. אם נעשה שימוש באישורים חתומים על-ידי רשות אישורים, ודא שהאישורים הם SHA1 או SHA2.

הגדרת Windows לשימוש ב- TLS 1.2 בלבד

השתמש באחת מהשיטות הבאות כדי לקבוע את תצורת Windows לשימוש בפרוטוקול TLS 1.2 בלבד.

שיטה 1: שנה את הרישום באופן ידני

חשוב

בצע בקפידה את השלבים בסעיף זה. בעיות חמורות עלולות להתרחש אם תשנה את הרישום באופן שגוי. לפני שתבצע שינויים, גבה את הרישום לתיקון למקרה שיתרחשו בעיות.

השתמש בשלבים הבאים כדי להפוך את כל פרוטוקולי SCHANNEL לזמינים או ללא זמינים ברחבי המערכת. מומלץ להפוך את פרוטוקול TLS 1.2 לזמין עבור תקשורת נכנסת; ולאפשר את פרוטוקולי TLS 1.2, TLS 1.1 ו- TLS 1.0 עבור כל התקשורת היוצאת.

הערה ביצוע שינויים אלה ברישום אינו משפיע על השימוש בפרוטוקולים Kerberos או NTLM.

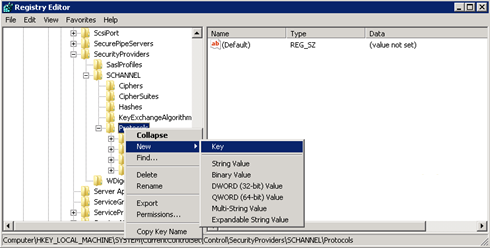

-

הפעל את עורך הרישום. לשם כך, לחץ באמצעות לחצן העכבר הימני על התחל, הקלד regedit בתיבה הפעלה ולאחר מכן לחץ על אישור.

-

אתר את מפתח המשנה הבא של הרישום:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

לחץ באמצעות לחצן העכבר הימני על מקש פרוטוקול, הצבע על חדש ולאחר מכן לחץ על מפתח.

-

הקלד SSL 3 ולאחר מכן הקש Enter.

-

חזור על שלבים 3 ו- 4 כדי ליצור מפתחות עבור TLS 0, TLS 1.1 ו- TLS 1.2. מפתחות אלה דומים למדריכי כתובות.

-

צור מפתח לקוח ומפתח שרת תחת כל אחד ממפתחות SSL 3, TLS 1.0, TLS 1.1 ו- TLS 1.2 .

-

כדי להפוך פרוטוקול לזמין, צור את ערך ה- DWORD תחת כל מפתח לקוח ומפתח שרת באופן הבא:

DisabledByDefault [Value = 0]

זמין [ערך = 1]

כדי להפוך פרוטוקול ללא זמין, שנה את ערך ה- DWORD תחת כל מפתח לקוח ומפתח שרת באופן הבא:DisabledByDefault [Value = 1]

זמין [ערך = 0] -

בתפריט קובץ , לחץ על יציאה.

שיטה 2: שנה באופן אוטומטי את הרישום

הפעל את קובץ ה Windows PowerShell Script הבא במצב מנהל מערכת כדי לקבוע באופן אוטומטי את תצורת Windows לשימוש בפרוטוקול TLS 1.2 בלבד:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

הגדר את System Center לשימוש ב- TLS 1.2 בלבד

הגדר את System Center לשימוש בפרוטוקול TLS 1.2 בלבד. לשם כך, ודא תחילה שכל הדרישות המוקדמות קיימות. לאחר מכן, בצע את ההגדרות הבאות ברכיבי מרכז המערכת ואת כל השרתים האחרים שבהם מותקנים הסוכנים.

השתמש באחת מהשיטות הבאות.

שיטה 1: שנה את הרישום באופן ידני

חשוב

בצע בקפידה את השלבים בסעיף זה. בעיות חמורות עלולות להתרחש אם תשנה את הרישום באופן שגוי. לפני שתבצע שינויים, גבה את הרישום לתיקון למקרה שיתרחשו בעיות.

כדי לאפשר להתקנה לתמוך בפרוטוקול TLS 1.2, בצע את הפעולות הבאות:

-

הפעל את עורך הרישום. לשם כך, לחץ באמצעות לחצן העכבר הימני על התחל, הקלד regedit בתיבה הפעלה ולאחר מכן לחץ על אישור.

-

אתר את מפתח המשנה הבא של הרישום:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

צור את ערך ה- DWORD הבא תחת מפתח זה:

SchUseStrongCrypto [Value = 1]

-

אתר את מפתח המשנה הבא של הרישום:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

צור את ערך ה- DWORD הבא תחת מפתח זה:

SchUseStrongCrypto [Value = 1]

-

הפעל מחדש את המערכת.

שיטה 2: שנה באופן אוטומטי את הרישום

הפעל את ה- script Windows PowerShell הבא במצב מנהל מערכת כדי לקבוע באופן אוטומטי את תצורת System Center לשימוש בפרוטוקול TLS 1.2 בלבד:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

הגדרות נוספות

Operations Manager

ערכות ניהול

ייבא את ערכות הניהול עבור System Center 2016 Operations Manager. אלה ממוקמים בספריה הבאה לאחר התקנת עדכון השרת:

\Program Files\Microsoft System Center 2016\Operations Manager\Server\Management Packs for Update Rollups

הגדרות ACS

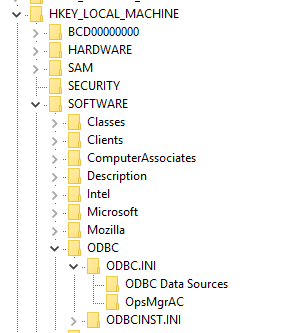

עבור Audit Collection Services (ACS), עליך לבצע שינויים נוספים ברישום. ACS משתמש ב- DSN כדי ליצור חיבורים למסד הנתונים. עליך לעדכן הגדרות DSN כדי להפוך אותן לפונקציונליות עבור TLS 1.2.

-

אתר את מפתח המשנה הבא עבור ODBC ברישום.

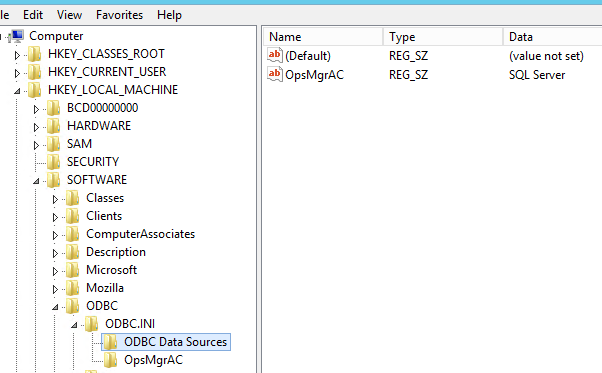

הערה שם ברירת המחדל של DSN הוא OpsMgrAC.

-

במפתח המשנה ODBC Data Sources, בחר את הערך עבור שם ה- DSN, OpsMgrAC. מכיל את השם של מנהל התקן ODBC שבו יש להשתמש עבור חיבור מסד הנתונים. אם ODBC 11.0 מותקן אצלך, שנה שם זה ל- ODBC Driver 11 עבור SQL Server. לחלופין, אם ODBC 13.0 מותקן במחשב שלך, שנה שם זה ל- ODBC Driver 13 עבור SQL Server.

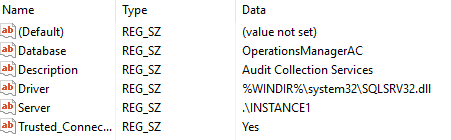

-

במפתח המשנה OpsMgrAC , עדכן את ערך מנהל ההתקן עבור גירסת ODBS המותקנת.

-

אם ODBC 11.0 מותקן, שנה את ערך מנהל ההתקן ל- %WINDIR%\system32\msodbcsql11.dll.

-

אם ODBC 13.0 מותקן, שנה את ערך מנהל ההתקן ל- %WINDIR%\system32\msodbcsql13.dll.

-

לחלופין, צור ושמור את קובץ ה- .reg הבא ב'פנקס רשימות' או בעורך טקסט אחר. כדי להפעיל את קובץ ה- .reg שנשמר, לחץ פעמיים על הקובץ.

עבור ODBC 11.0, צור את קובץ ODBC 11.0.reg הבא:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll"

עבור ODBC 13.0, צור את הקובץ הבא של ODBC 13.0.reg:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

הקשת TLS ב- Linux

בצע את ההוראות באתר האינטרנט המתאים כדי לקבוע את התצורה של TLS 1.2 בסביבה Red Hat או Apache שלך.

מנהל הגנת נתונים

כדי לאפשר למנהל הגנת הנתונים לעבוד יחד עם TLS 1.2 כדי לגבות בענן, הפוך שלבים אלה לזמינים בשרת Data Protection Manager.

Orchestrator

לאחר התקנת העדכונים של Orchestrator, הגדר מחדש את מסד הנתונים Orchestrator באמצעות מסד הנתונים הקיים בהתאם להנחיות אלה.

כתב ויתור ליצירת קשר של ספק חיצוני

Microsoft מספקת פרטי קשר של ספקים חיצוניים כדי לסייע לך למצוא מידע נוסף אודות נושא זה. פרטי קשר אלו עשויים להשתנות ללא הודעה. Microsoft אינה ערבה לדיוק של פרטי קשר של ספקים חיצוניים.