סיכום

Microsoft מודעת ל- PetitPotam, שעשוי לשמש לתקיפה Windows תחומים או שרתי Windows אחרים. PetitPotam הוא התקפה קלאסית של ממסר NTLM, ותקיפות כאלה תועדו בעבר על-ידי Microsoft יחד עם אפשרויות רבות להפחתת הסיכון כדי להגן על לקוחות. לדוגמה: Microsoft SecurityAdvisory 974926.

כדי למנוע התקפות ממסר של NTLM ברשתות עם NTLM זמין, מנהלי תחומים חייבים לוודא שהשירותים המאפשרים אימות NTLM עושים שימוש בהגנתם כגון הגנה מורחבת לאימות (EPA) או תכונות חתימה כגון חתימת SMB. PetitPotam מנצל שרתים איתם Active Directory Certificate Services (AD CS) אינו מוגדר עם הגנות עבור התקפות ממסר של NTLM. ההפחתת הסיכון להלן מתארת ללקוחות כיצד להגן על שרתי AD CS שלהם מפני התקפות כאלה.

אתה עלול להיות פגיע להתקפה זו אם אתה משתמש ב- Active Directory Certificate Services (AD CS) עם אחד מהשירותים הבאים:

-

הרשמה לאינטרנט של רשות אישורים

-

שירות האינטרנט של הרשמת אישורים

הפחתת הסיכון

אם הסביבה שלך עשויה להיות מושפעת, אנו ממליצים על ההפחתות הבאות:

הפחתת הסיכון הראשית

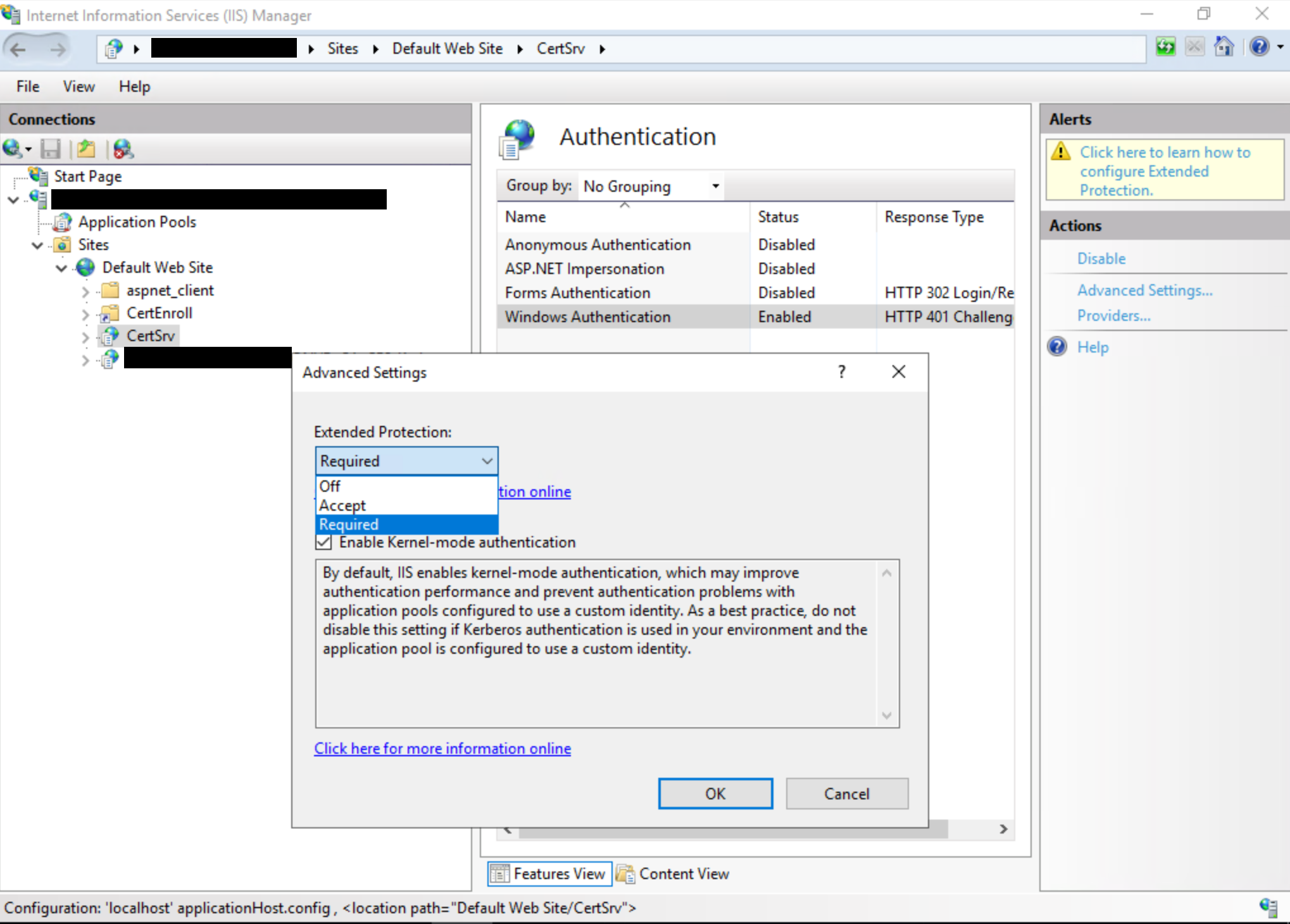

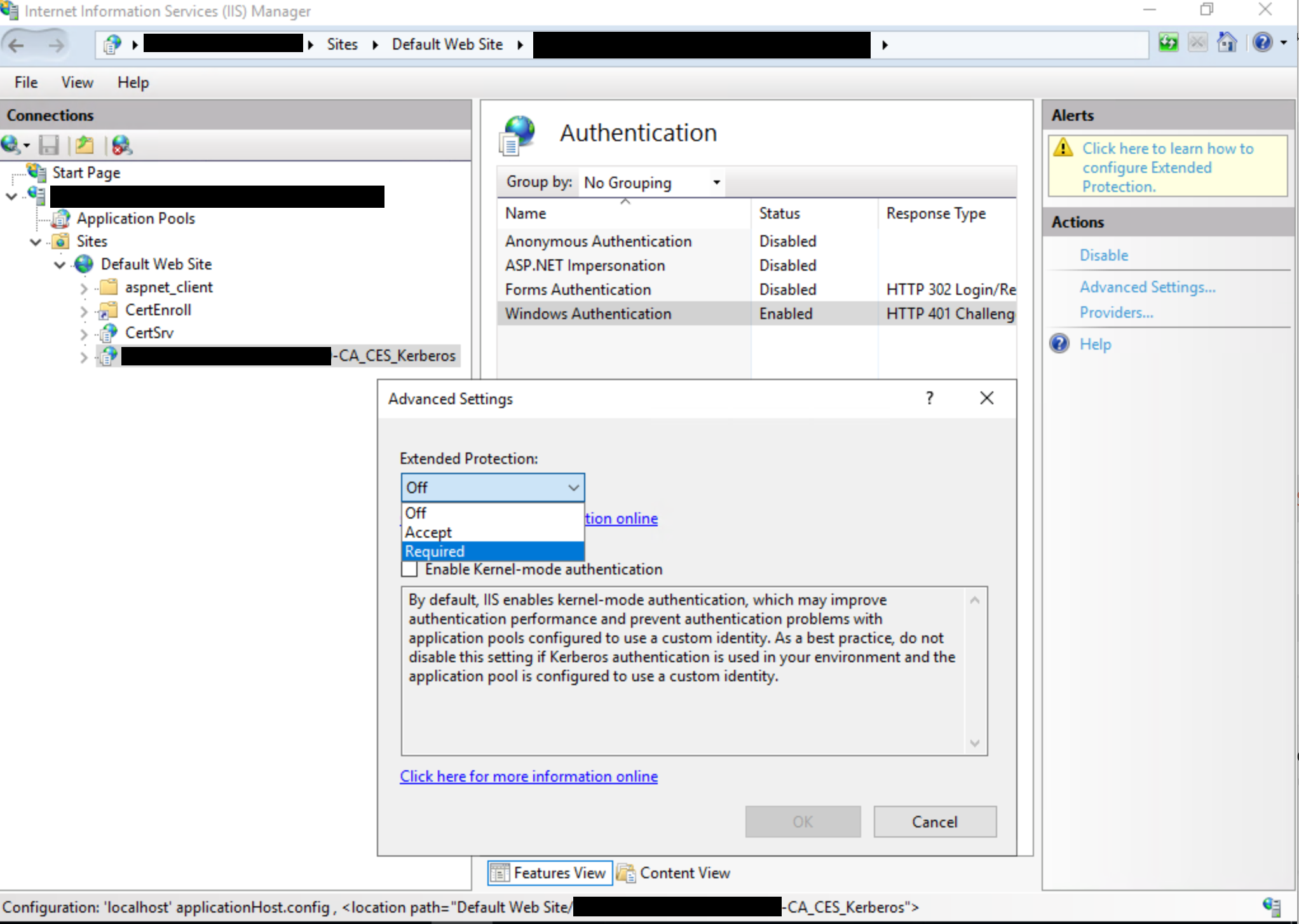

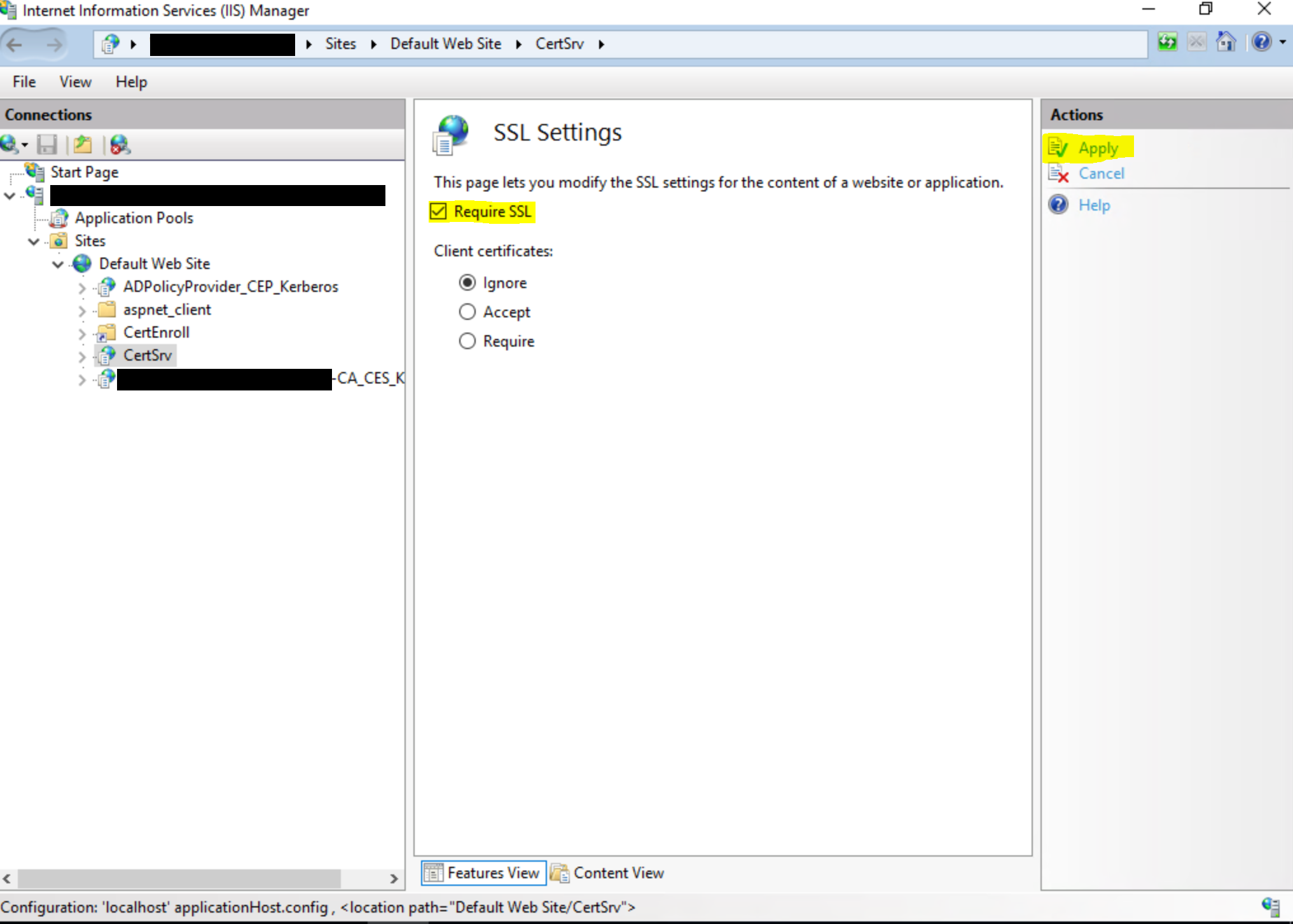

מומלץ להפוך את EPA ללא זמין בשרתי AD CS והפיכת HTTP ללא זמין. פתח את מנהל Internet Information Services (IIS) ופעולות הבאות:

-

הפוך את EPA לזמין עבור הרשמה לאינטרנט של רשות אישורים, נדרשת האפשרות המאובטחת והמומלץ יותר:

-

הפוך את EPA לזמין עבור שירות אינטרנט של הרשמת אישורים, נדרשת האפשרות המאובטחת והמומלץ יותר:

הערה: ההגדרה תמיד משמשת כאשר ממשק המשתמש מוגדר כנדרש, שהיא האפשרות המומלצת וה מאובטחת ביותר.

לקבלת מידע נוסף על האפשרויות הזמינות עבור extendedProtectionPolicy, ראה<תעבורה> של <HttpBinding>. ההגדרות הנפוצות ביותר הן:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

הפוך את דרוש SSLלזמין, אשר יאפשר חיבורי HTTPS בלבד.

חשוב: לאחר השלמת השלבים לעיל, יהיה עליך להפעיל מחדש את IIS כדי לטעון את השינויים. כדי להפעיל מחדש את IIS, פתח חלון שורת פקודה עם הרשאות מלאות, הקלד את הפקודה הבאה ולאחר מכן הקש ENTER: iisreset /restart הערה פקודה זו מפסיקה את כל שירותי IIS הפועלים ולאחר מכן מפעילה אותם מחדש.

הפחתת הסיכון נוספת

בנוסף להפחתת הסיכון הראשית, מומלץ להפוך אימות NTLM ללא זמין ככל האפשר. ההפחתות הבאות מפורטות לפי סדר מאובטח יותר ועד פחות מאובטח:

-

הפוך אימות NTLM ללא זמין בבקר Windows התחום שלך. ניתן לעשות זאת על-ידי ביצוע התיעוד באבטחת רשת: הגבל NTLM: אימות NTLM בתחום זה.

-

הפוך את NTLM ללא זמין בכל שרת AD CS בתחום שלך באמצעות אבטחת הרשת של המדיניות הקבוצתית: הגבל NTLM: תעבורת NTLM נכנסת. כדי לקבוע תצורה של GPO זה, פתח מדיניות קבוצתית ו עבור אל תצורת מחשב ->Windows הגדרות -> אבטחה הגדרות -> מדיניות מקומית -> אפשרויות אבטחה והגדרת אבטחת רשת: הגבלת NTLM: תעבורת NTLM נכנסת למנע את כל החשבונות או דחה את כל חשבונות התחומים. במקרה הצורך, באפשרותך להוסיף חריגים כצורך באמצעות הגדרת אבטחת רשת: הגבל NTLM: הוספת חריגים של שרת בתחום זה.

-

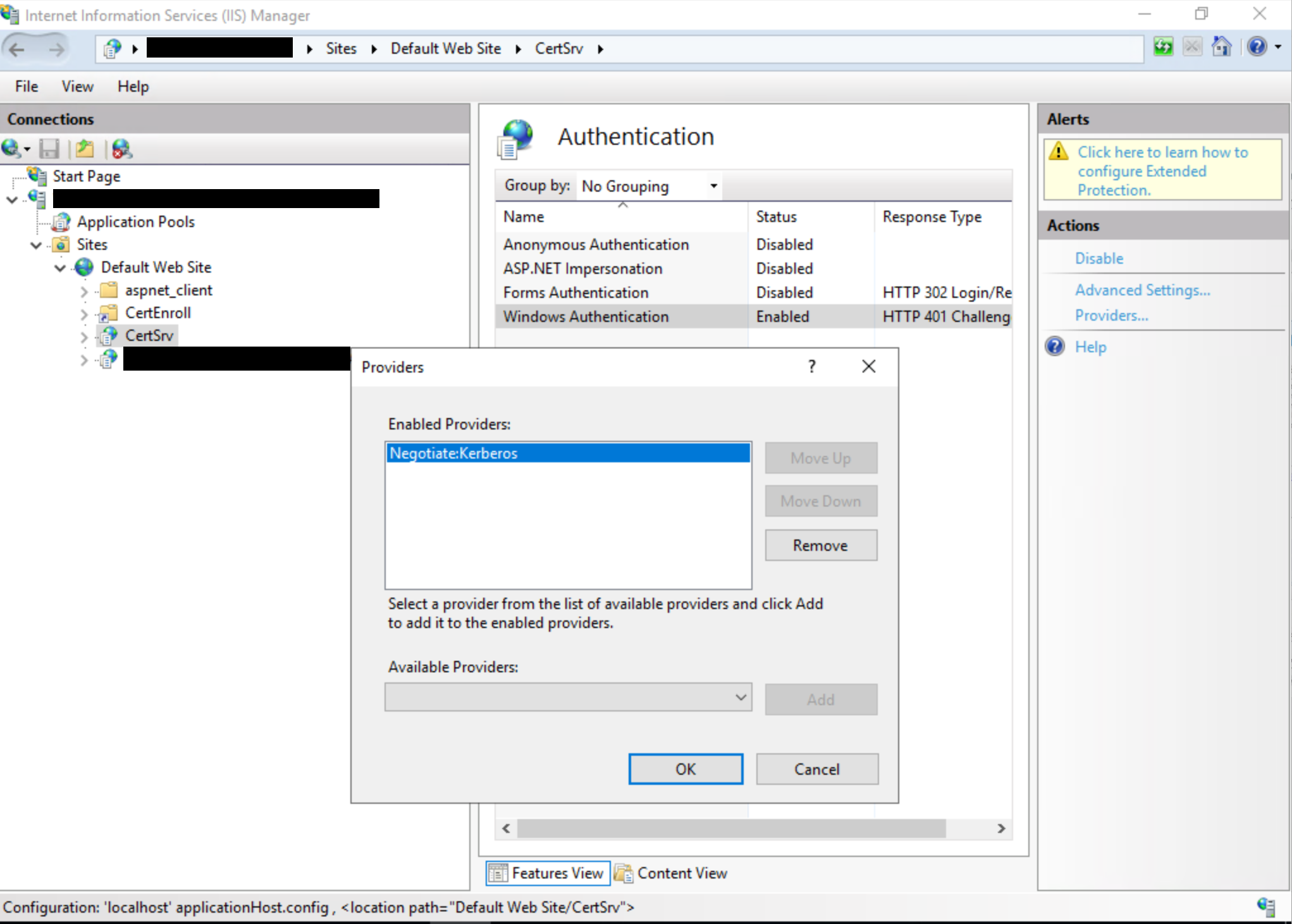

הפוך את NTLM ללא זמין עבור Internet Information Services (IIS) בשרתי AD CS בתחום שלך פועלים שירותי "הרשמת האינטרנט של רשות האישורים" או "שירות האינטרנט של הרשמת אישורים".

לשם כך, פתח את ממשק המשתמש של IIS Manager, הגדר Windows משא ומתן:Kerberos:

חשוב: לאחר השלמת השלבים לעיל, יהיה עליך להפעיל מחדש את IIS כדי לטעון את השינויים. כדי להפעיל מחדש את IIS, פתח חלון שורת פקודה עם הרשאות מלאות, הקלד את הפקודה הבאה ולאחר מכן הקש ENTER: iisreset /restart הערה פקודה זו מפסיקה את כל שירותי IIS הפועלים ולאחר מכן מפעילה אותם מחדש.

לקבלת מידע נוסף, ראה עלון היידוע של Microsoft Security ADV210003