מבוא

אובייקטים המאוחסנים ב- Active Directory עשויים להיות מיוחסים, פגומים או מיותמות כתוצאה מהתנגשויות שכפול.

מאמר זה מתמקד באובייקטי אמון שניתן לזהות באמצעות הסייבית "INTERDOMAIN_TRUST_ACCOUNT" בתכונה userAccountControl . לקבלת מידע מפורט אודות סיבית זו, ראה סיביות userAccountControl.

תסמינים

יחסי אמון מיוצגים ב- Active Directory על-ידי:

-

חשבון משתמש המודבק בתו $ נגרר.

-

אובייקט תחום מהימן (TDO) המאוחסן בגורמים המכילים של המערכת של מחיצת מדריך הכתובות של התחום.

יצירת יחסי אמון כפולים תיצור שני אובייקטים בעלי שמות כפולים של חשבון מנהל חשבון אבטחה (SAM). באובייקט השני, SAM פותר את ההתנגשות על-ידי שינוי שם האובייקט כך $DUPLICATE-<Account RID>. אין אפשרות למחוק את האובייקט הכפול והופך ל"מיותם".

הערה נאמר כי אובייקט Active Directory הוא "יתום" כאשר הוא מייצג אובייקט צאצא חי המאוחסן ב- Active Directory שהגורמים המכילים שלו חסרים. המונח משמש לעתים גם לצורך הפניה לאובייקט מיוחל או פגום ב- Active Directory שלא ניתן למחוק באמצעות זרימת עבודה רגילה.

קיימים שני תרחישי אמון מיוצג עיקריים:

-

תרחיש 1: תן אמון במשתמש במצב התנגשות

ייתכן שיהיה עליך למחוק משתמש אמון בתרחישים שבהם קיימים שני יערות, ו קודם לכן נוצר אמון בין תחומים ביערות אלה. כאשר יחסי האמון נוצרו לראשונה, אירעה בעיה שמנעה שכפול. ייתכן שמנהל מערכת העביר או תפס את התפקיד הגמיש של בקר התחום הראשי (PDC) ( FSMO) וייווצר שוב את האמון בבקר תחום (DC) אחר.

מאוחר יותר, כאשר שכפול Active Directory יופעל מחדש, שני המשתמשים המהימנים ישכפלו לאותו DC וגרם להתנגשות מתן שמות. לאובייקט המשתמש המהימן תוקצה התנגשות (CNF)-mangled DN; לדוגמה:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

SamAccountName יופיע גם הוא רשום:

$DUPLICATE עד 3159f

האובייקט ללא התנגשות השמות נראה רגיל ות פועל כראוי. ניתן להסיר את יחסי האמון ולצור אותם מחדש.

-

תרחיש 2: תן אמון במשתמש יתום

בדומה לתרחיש 1, ייתכן שיהיה צורך לערוך או למחוק משתמש אמון אם השותף המהימן אינו קיים עוד, אך משתמש האמון עדיין נמצא במסד הנתונים של Active Directory. בדרך כלל, הסיסמה עבור חשבונות אלה תהיה ישנה, וגורמת לסמנת חשבון זה בדגל על-ידי כלי סריקת אבטחה.

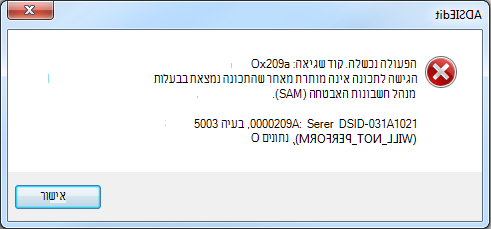

הודעות שגיאה כאשר מנהל מערכת מנסה לערוך את התכונות של אמון

לא ניתן לשנות תכונות מפתח או למחוק את אובייקט המשתמש של יחסי האמון היתומים. השגיאה הבאה תינתן לאחר ניסיון לשנות תכונות שמגנות על האובייקט:

|

תיבת הדו-שיח 'שגיאה' |

הודעת שגיאה |

|

הפעולה נכשלה. קוד שגיאה: 0x209a 0000209A: SvcErr: DSID-031A1021, בעיה 5003 (WILL_NOT_PERFORM), נתונים 0 |

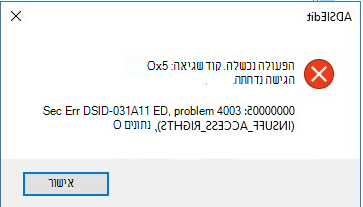

כאשר מנהל מערכת מנסה להסיר את האובייקט, הוא נכשל עם שגיאה 0x5, שהיא המקבילה ל"הגישה נדחתה". לחלופין, ייתכן שאובייקט האמון המתנגש לא יופיע ביישום ה- Snap-in 'תחומים ו יחסי אמון' של Active Directory.

|

תיבת הדו-שיח 'שגיאה' |

הודעת שגיאה |

|

הפעולה נכשלה. קוד שגיאה: 0x5

|

סיבה

בעיה זו מתרחשת מאחר אובייקטים של אמון נמצאים בבעלות המערכת ורק מנהלי מערכת המשתמשים ב- MMC ומשתמשים ב- Domains And Trusts MMC יכולים לשנות או למחוק אותם. פונקציונליות זו מעוצבת באופן תעצבי.

פתרון

לאחר התקנת עדכוני Windows מ- 14 במאי 2024 בבקרי תחום שבהם פועל Windows Server 2019 או גירסה מתקדמת יותר של Windows Server, כעת ניתן למחוק חשבונות אמון מיותמות באמצעות הפעולה schemaUpgradeInProgress. לשם כך, בצע שלבים אלה:

-

זהה חשבון משתמש של אמון מיותם בתחום שלך. לדוגמה, פלט זה LDP.exe; מציג דגל userAccountControlשל 0x800 שמזהה את משתמש האמון:

מרחיב את הבסיס ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'...

מקבל 1 ערכים:

Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com

…primaryGroupID: 513 = ( GROUP_RID_USERS );

pwdLastSet: 27/4/2013 22:03:05 שעון אוניברסלי מתואם;

sAMAccountName: NORTHWINDSALES$;

sAMAccountType: 805306370 = ( TRUST_ACCOUNT );

userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ברירת מחדל

;… -

במידת הצורך, הוסף חשבון מנהל תחום מהתחום של חשבונות יחסי האמון המישנים לקבוצה "מנהלי סכימה" בתחום הבסיס של היער. (החשבון המשמש למחיקה חייב לכלול את גישת השליטה "Control-Schema-Master" ישירות בבסיס העותק המשוכפל של NC של הסכימה, וגם חייב להיות מסוגל להיכנס ל- DC המחזיק את החשבון היתומים.)

-

ודא שהעדכונים של Windows ב- 14 במאי 2024 ואילך מותקנים ב- DC ניתן לכתיבה בתחום חשבונות יחסי האמון המנוקלים.

-

כניסה ל- DC זה באמצעות חשבון מנהל סכימה. אם הוספת חשבון לקבוצה "מנהלי סכימה" בשלב 2, השתמש בחשבון זה.

-

הכן קובץ ייבוא של LDIFDE כדי לשנות את SchemaUpgradeInProgress ולמחוק את האובייקט.

לדוגמה, ניתן להדביק את הטקסט שלהלן בקובץ ייבוא של LDIFDE כדי למחוק את האובייקט המזוהה בשלב 1:שם מוצר:

סוג שינוי: שינוי

add: SchemaUpgradeInProgress

SchemaUpgradeInProgress: 1

-dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com

סוג שינוי: מחיקהרמזים לתחביר LDIFDE:

-

השורה עם מקף ("-") היא חיונית, מכיוון שהיא מסתיימת את סידרת השינויים תחת סוג השינוי "modify".

-

השורה הריקה אחרי הקו עם המקף חיונית גם היא, מכיוון שהיא מציגה LDIFDE שכל השינויים באובייקט הושלמו ויש לבצע את השינויים.

-

-

יבא את קובץ ה- LDIFDE באמצעות התחביר הבא:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

הערות

-

הפרמטר /i מציין פעולת ייבוא.

-

הפרמטר /f ואחריו שם קובץ מציין את הקובץ המכיל את השינויים.

-

הפרמטר /j ואחריו נתיב logfile יכתוב קובץ ldif.log וקובץ ldif.err עם תוצאות העדכון, בין אם ההליך פעל ואם לא, השגיאה שהתרחשה במהלך ה- mod.

-

ציון נקודה (".") עם הפרמטר /j יכתוב את יומני הרישום בספריה הנוכחית של העבודה.

-

-

במידת הצורך, הסר את מנהל התחום שנוסף בעבר בשלב 2 מהקבוצה "מנהלי סכימה".