metode Microsoft Intune Secure Boot untuk perangkat Windows dengan pembaruan yang dikelola TI

Berlaku Untuk

Tanggal Penerbitan Asli: 4 Desember 2025

ID KB: 5073196

Artikel ini memiliki panduan untuk:

-

Organisasi yang memiliki departemen TI sendiri yang mengelola perangkat windows dan pembaruan.

Catatan: Jika Anda adalah individu yang memiliki perangkat Windows pribadi, silakan lihat artikel Perangkat Windows untuk pengguna rumahan, bisnis, dan sekolah dengan pembaruan yang dikelola Microsoft.

Ketersediaan dukungan ini

-

11 November 2025: Untuk versi Windows 11 dan Windows 10 masih mendukung.

Dalam Artikel ini:

Pendahuluan

Dokumen ini menjelaskan dukungan untuk menyebarkan, mengelola, dan memantau pembaruan sertifikat Boot Aman menggunakan Microsoft Intune. Pengaturan terdiri dari:

-

Kemampuan untuk memicu penyebaran pada perangkat

-

Pengaturan untuk memilih/menolak bucket kepercayaan diri tinggi

-

Pengaturan untuk memilih tidak ikut/menolak Microsoft mengelola pembaruan

metode konfigurasi Microsoft Intune

Metode ini menawarkan pengaturan Boot Aman menggunakan Microsoft Intune yang dapat diatur administrator domain untuk menyebarkan pembaruan Boot Aman ke semua klien Windows yang tergabung dalam domain. Selain itu, dua bantuan Boot Aman dapat dikelola dengan pengaturan opt in/opt out.

Dalam Microsoft Intune,

-

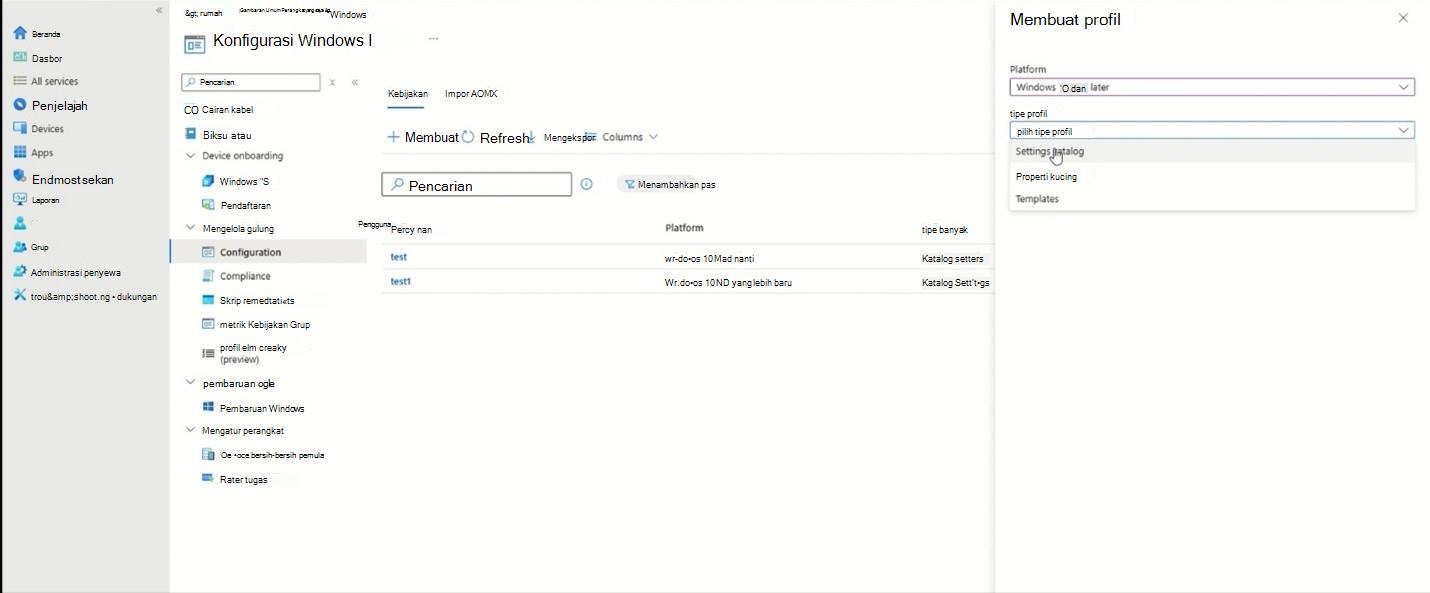

Di bawah Perangkat > Kelola perangkat, pilih Konfigurasi.

-

Pilih Buat , lalu pilih Kebijakan Baru.

-

Masuk ke Membuat profil di panel sebelah kanan.

-

Isi Platform dengan Windows 10 dan yang lebih baru.

-

-

Pilih Katalog Pengaturan di bawah Tipe Profil.

-

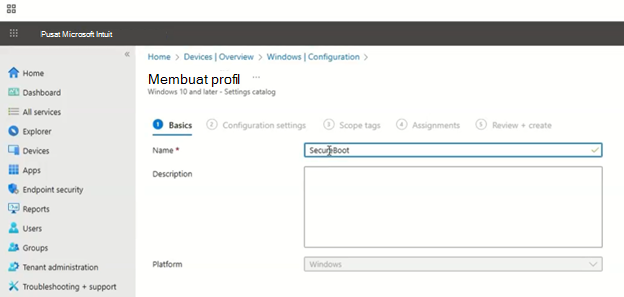

Mulai membuat profil dengan memberi nama profil. Dalam contoh ini, kami menggunakan "Boot Aman" sebagai nama. Tekan Berikutnya.

-

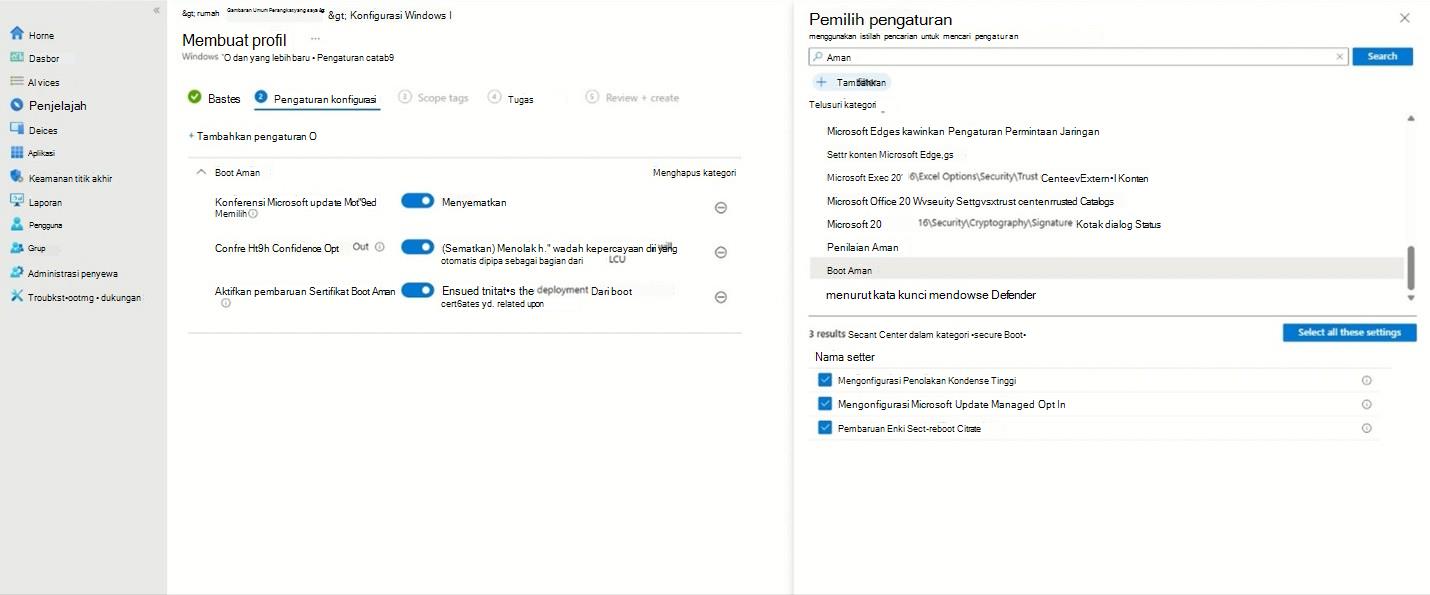

Di bawah Pengaturan konfigurasi, pilih Tambahkan pengaturan dan gunakan pemilih Pengaturan untuk menemukan pengaturan Boot Aman dengan mencari Boot Aman. Anda akan melihat tiga pengaturan dalam kategori Boot Aman. Ini adalah pengaturan yang sama yang dijelaskan dalam pembaruan kunci Registri untuk Boot Aman: Perangkat Windows dengan pembaruan yang dikelola TI dan metode Kebijakan Grup Objects (GPO) Boot Aman untuk perangkat Windows dengan dokumen pembaruan yang dikelola TI.

-

Aktifkan Secureboot Certificate Updates dipilih secara default dan diaktifkan.

-

Pengaturan penolakan dan penolakan yang diuraikan di bawah ini dapat dikonfigurasi agar sesuai dengan kebutuhan lingkungan dan penyebaran Anda.

-

-

Selesaikan profil untuk perangkat yang akan menggunakan pengaturan ini.

Deskripsi Pengaturan

Mengonfigurasi Microsoft Update Managed Opt In

Microsoft Intune Nama Pengaturan: Mengonfigurasi Keikutsertaan Microsoft Update yang Dikelola

Deskripsi: Kebijakan ini memungkinkan perusahaan untuk berpartisipasi dalam peluncuran Fitur Terkontrol pembaruan sertifikat Boot Aman yang dikelola oleh Microsoft.

-

Diaktifkan: Microsoft membantu menyebarkan sertifikat ke perangkat yang terdaftar dalam peluncuran.

-

Dinonaktifkan (default): Tidak ada partisipasi dalam peluncuran terkontrol.

Persyaratan:

-

Perangkat harus mengirim data diagnostik wajib ke Microsoft. Untuk detailnya, lihat Mengonfigurasi data diagnostik Windows di organisasi Anda - Privasi Windows | Microsoft Learn.

-

Sesuai dengan kunci registri MicrosoftUpdateManagedOptIn.

Mengonfigurasi Opt-Out Kepercayaan Diri Tinggi

Nama Pengaturan Microsoft Intune: Mengonfigurasi Opt-Out Kepercayaan Diri Tinggi

Deskripsi: Kebijakan ini mengontrol apakah pembaruan sertifikat Boot Aman diterapkan secara otomatis melalui pembaruan keamanan bulanan dan non-keamanan Windows. Perangkat yang telah divalidasi Microsoft mampu memproses pembaruan variabel Boot Aman akan menerima pembaruan ini sebagai bagian dari pembaruan bulanan kumulatif dan menerapkannya secara otomatis. Karena tidak semua kombinasi perangkat keras dan firmware dapat divalidasi secara menyeluruh, Microsoft mengandalkan data diagnostik dan pengujian bertarget untuk menentukan kesiapan perangkat. Hanya perangkat dengan data diagnostik yang memadai yang dapat dianggap dengan kepercayaan diri tinggi; jika data diagnostik tidak tersedia untuk perangkat tertentu, data tersebut tidak dapat diklasifikasikan dengan kepercayaan diri tinggi.

-

Diaktifkan: Penyebaran otomatis melalui pembaruan bulanan diblokir.

-

Dinonaktifkan (default): Perangkat yang telah memvalidasi hasil pembaruannya akan secara otomatis mendapatkan pembaruan sertifikat sebagai bagian dari pembaruan bulanan.

Catatan:

-

Perangkat yang dituju dikonfirmasi berhasil memproses pembaruan.

-

Konfigurasikan kebijakan ini untuk mengelola penyebaran otomatis melalui pembaruan bulanan.

-

Sesuai dengan kunci registri HighConfidenceOptOut.

Aktifkan Updates Sertifikat Secureboot

Nama Pengaturan Microsoft Intune: Aktifkan Updates Sertifikat Secureboot

Deskripsi: Kebijakan ini mengontrol apakah Windows memulai proses penyebaran sertifikat Boot Aman pada perangkat.

-

Diaktifkan: Windows secara otomatis mulai menyebarkan sertifikat Boot Aman yang diperbarui.

-

Dinonaktifkan (default): Windows tidak menyebarkan sertifikat secara otomatis.

Catatan:

-

Tugas yang memproses pengaturan ini berjalan setiap 12 jam. Beberapa pembaruan mungkin memerlukan mulai ulang agar selesai dengan aman.

-

Setelah sertifikat diterapkan ke firmware, sertifikat tidak dapat dihapus dari Windows. Menghapus sertifikat harus dilakukan melalui antarmuka firmware.

-

Sesuai dengan kunci registri AvailableUpdates.

Sumber daya

Lihat juga Pembaruan kunci registri untuk Boot Aman: Perangkat Windows dengan pembaruan yang dikelola TI untuk detail tentang kunci registri UEFICA2023Status dan UEFICA2023Error untuk memantau hasil perangkat.

Lihat Kejadian pembaruan variabel DB Boot Aman dan DBX untuk kejadian yang berguna dalam memahami status perangkat, atribut perangkat, dan ID wadah perangkat. Beri perhatian khusus pada acara 1801 dan 1808 yang dijelaskan di halaman acara.