IT で管理された更新プログラムを使用した Windows デバイスのセキュア ブートのMicrosoft Intune方法

適用先

元の発行日: 2025 年 12 月 4 日

KB ID: 5073196

この記事には、次のガイダンスがあります。

-

Windows デバイスと更新プログラムを管理する独自の IT 部門を持つ組織。

注: 個人の Windows デバイスを所有している個人の場合は、Microsoft が管理する更新プログラムを使用するホーム ユーザー、企業、学校向けの Windows デバイスに関する記事を参照してください。

このサポートの可用性

-

2025 年 11 月 11 日: Windows 11とWindows 10のバージョンがまだサポートされています。

|

日付の変更 |

説明の変更 |

|---|---|

|

2025 年 12 月 17 日 |

既知の問題セクションが追加されました |

この記事では、

概要

このドキュメントでは、Microsoft Intuneを使用したセキュア ブート証明書の更新プログラムの展開、管理、監視のサポートについて説明します。 設定は次で構成されます。

-

デバイスでデプロイをトリガーする機能

-

信頼度の高いバケットをオプトイン/オプトアウトする設定

-

Microsoft による更新プログラムの管理をオプトイン/オプトアウトする設定

Microsoft Intune構成方法

この方法では、ドメイン管理者がすべてのドメインに参加している Windows クライアントにセキュア ブート更新プログラムを展開するように設定できるMicrosoft Intuneを使用したセキュア ブート設定を提供します。 さらに、オプトイン/オプトアウト設定を使用して、2 つのセキュア ブート アシストを管理できます。

Microsoft Intuneでは、

-

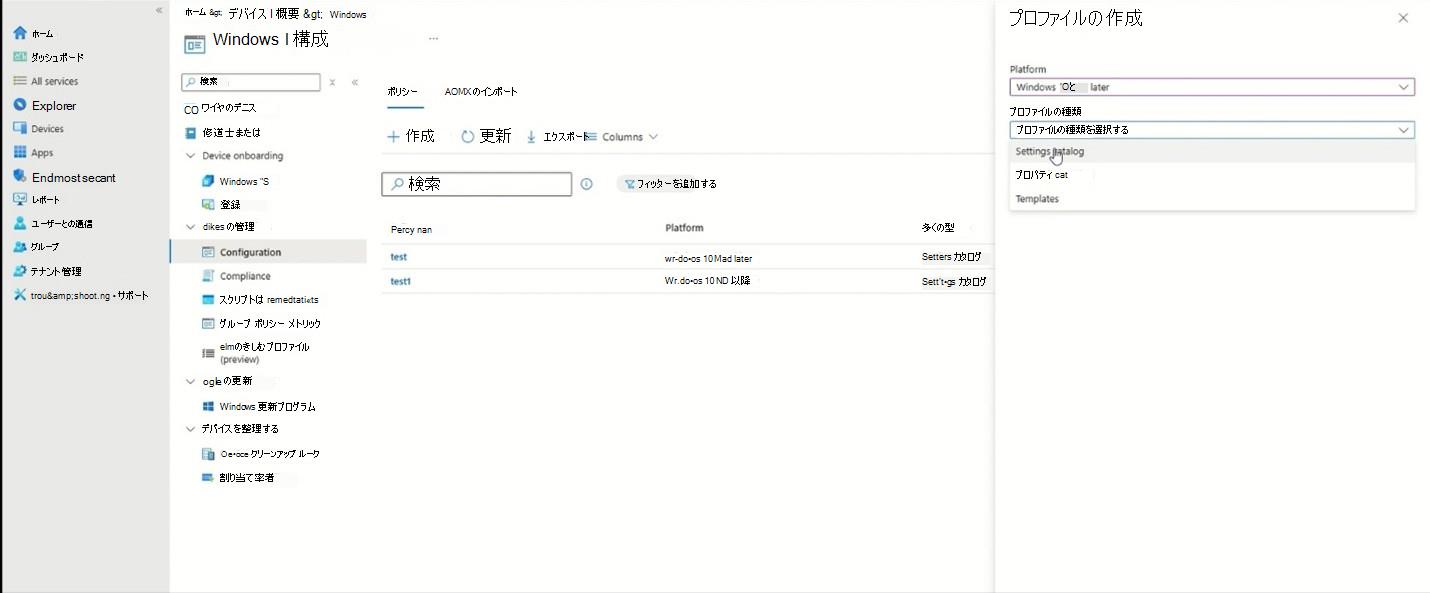

[デバイス ]> [デバイスの管理] で、[構成] を選択します。

-

[作成] を選択し、[新しいポリシー] を選択します。

-

右側のウィンドウ の [プロファイルの作成 ] に移動します。

-

[プラットフォーム] に Windows 10 以降を入力します。

-

-

[プロファイルの種類 ] で [設定カタログ] を選択します。

-

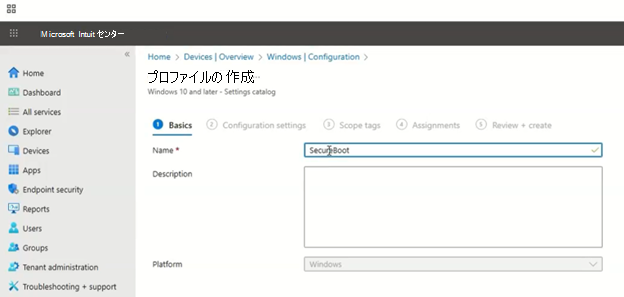

プロファイルの作成を開始するには、プロファイルに名前を付けます。 この例では、名前として "Secure Boot" を使用しています。 [次へ] を押します。

-

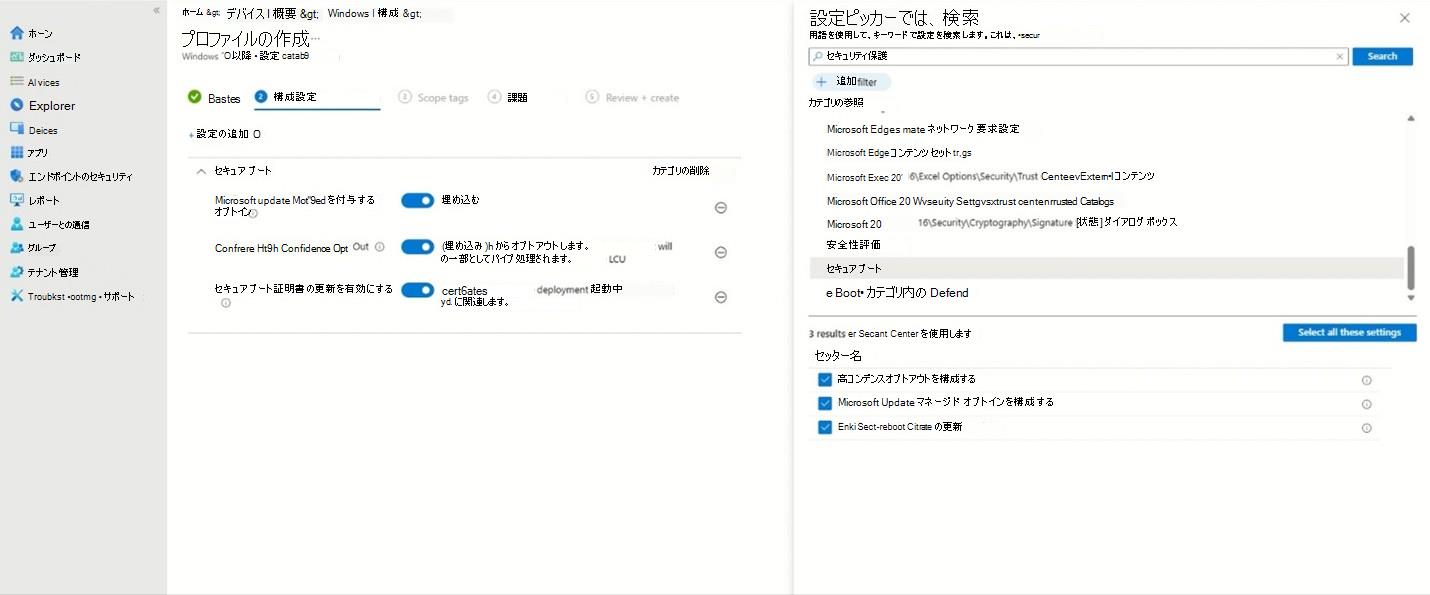

[ 構成設定] で [設定の追加 ] を選択し、[設定] ピッカーを使用して、セキュア ブートを検索してセキュア ブート設定を見つけます。 [セキュア ブート] カテゴリに 3 つの設定が表示されます。 これらは、「セキュア ブートのレジストリ キー更新プログラム: IT で管理された更新プログラムを含む Windows デバイス」と、IT で管理された更新プログラムを持つ Windows デバイス用セキュア ブートのグループ ポリシー オブジェクト (GPO) メソッドで説明されている設定と同じです。

-

[Secureboot 証明書の有効化] Updatesは既定で選択され、有効になっています。

-

以下で説明するオプトインとオプトアウトの設定は、環境とデプロイのニーズに合わせて構成できます。

-

-

これらの設定を使用するデバイスのプロファイルを完了します。

説明の設定

Microsoft Update マネージド オプトインを構成する

Microsoft Intune設定名: Microsoft Update マネージド オプトインを構成する

説明: このポリシーにより、企業は Microsoft が管理するセキュア ブート証明書更新プログラムの 制御された機能ロールアウト に参加できます。

-

有効: Microsoft は、ロールアウトに登録されているデバイスへの証明書の展開を支援します。

-

無効 (既定値): 制御されたロールアウトに参加しません。

要件:

-

デバイスは、必要な診断データを Microsoft に送信する必要があります。 詳細については、「organizationで Windows 診断データを構成する - Windows プライバシー |Microsoft Learn。

-

レジストリ キー MicrosoftUpdateManagedOptIn に対応します。

高信頼度 Opt-Out を構成する

Microsoft Intune設定名: 信頼度の高い Opt-Out を構成する

説明: このポリシーは、セキュリティで保護されたブート証明書の更新プログラムが、Windows の毎月のセキュリティ更新プログラムとセキュリティ以外の更新プログラムを通じて自動的に適用されるかどうかを制御します。 Microsoft がセキュア ブート変数更新プログラムを処理できると検証したデバイスは、毎月の累積的な更新プログラムの一部としてこれらの更新プログラムを受け取り、自動的に適用されます。 すべてのハードウェアとファームウェアの組み合わせを網羅的に検証できるわけではないため、Microsoft は対象となるテストと診断データに依存してデバイスの準備状況を判断します。 十分な診断データを持つデバイスのみが高い信頼度で考慮できます。特定のデバイスで診断データが使用できない場合は、高い信頼度で分類できません。

-

有効: 毎月の更新プログラムによる自動デプロイがブロックされます。

-

無効 (既定値): 更新結果を検証したデバイスは、毎月の更新プログラムの一部として証明書の更新プログラムを自動的に取得します。

注:

-

目的のデバイスは、更新プログラムを正常に処理するために確認されます。

-

このポリシーを構成して、毎月の更新プログラムを通じて自動展開を管理します。

-

レジストリ キー HighConfidenceOptOut に対応します。

Secureboot Certificate Updatesを有効にする

Microsoft Intune設定名: Secureboot 証明書のUpdatesを有効にする

説明: このポリシーは、Windows がデバイスでセキュア ブート証明書の展開プロセスを開始するかどうかを制御します。

-

有効: Windows では、更新されたセキュア ブート証明書の展開が自動的に開始されます。

-

無効 (既定値): Windows は証明書を自動的に展開しません。

注:

-

この設定を処理するタスクは、12 時間ごとに実行されます。 一部の更新プログラムでは、安全に完了するために再起動が必要な場合があります。

-

証明書がファームウェアに適用されると、Windows から証明書を削除することはできません。 証明書のクリアは、ファームウェア インターフェイスを介して行う必要があります。

-

レジストリ キー AvailableUpdates に対応します。

既知の問題

現象

Microsoft Intune Mobile デバイス管理 (MDM) を介して展開されたセキュア ブート構成設定は、現在、Windows 10とWindows 11の Pro エディションでブロックされています。

-

これらのポリシーを適用しようとすると、Microsoft Intune Error Code 65000 になります。

-

イベント ログはPOLICYMANAGER_E_AREAPOLICY_NOTAPPLICABLEINEDITIONを記録する可能性があり、このエディションでは機能が使用できないことを示します。

回避策

問題は調査中であり、利用可能になるとすぐに追加情報が共有されます。

リソース

デバイスの結果を監視するための UEFICA2023Status と UEFICA2023Error レジストリ キーの詳細については、「セキュア ブートのレジストリ キー更新プログラム: IT で管理された更新プログラムを含む Windows デバイス」も参照してください。

デバイス、デバイス属性、およびデバイス バケット ID の状態を把握するのに役立つイベントについては、「 セキュア ブート DB および DBX 変数更新イベント 」を参照してください。 イベント ページで説明されているイベント 1801 と 1808 に特に注意してください。