概要

Microsoft は、Windows ドメイン コントローラーやその他の Windows サーバーを攻撃するために使用される可能性がある PetitPotam を認識しています。 PetitPotam は従来の NTLM リレー攻撃であり、このような攻撃は、顧客を保護するための多数の軽減オプションと共に、以前に Microsoft によって文書化されています。 たとえば、Microsoft セキュリティ アドバイザリ 974926。

NTLM が有効になっているネットワークに対する NTLM リレー攻撃を防ぐには、ドメイン管理者は、NTLM 認証を許可するサービスで 、認証の拡張保護 (EPA) や SMB 署名などの署名機能を使用する必要があります。 PetitPotam は、Active Directory Certificate Services (AD CS) が NTLM リレー攻撃の保護で構成されていないサーバーを利用します。 次の軽減策は、このような攻撃から AD CS サーバーを保護する方法について説明します。

次のいずれかのサービスで Active Directory Certificate Services (AD CS) を使用している場合、この攻撃に対して脆弱になる可能性があります。

-

証明機関 Web 登録

-

証明書登録 Web サービス

緩和策

環境が影響を受ける可能性がある場合は、次の軽減策をお勧めします。

主な軽減策

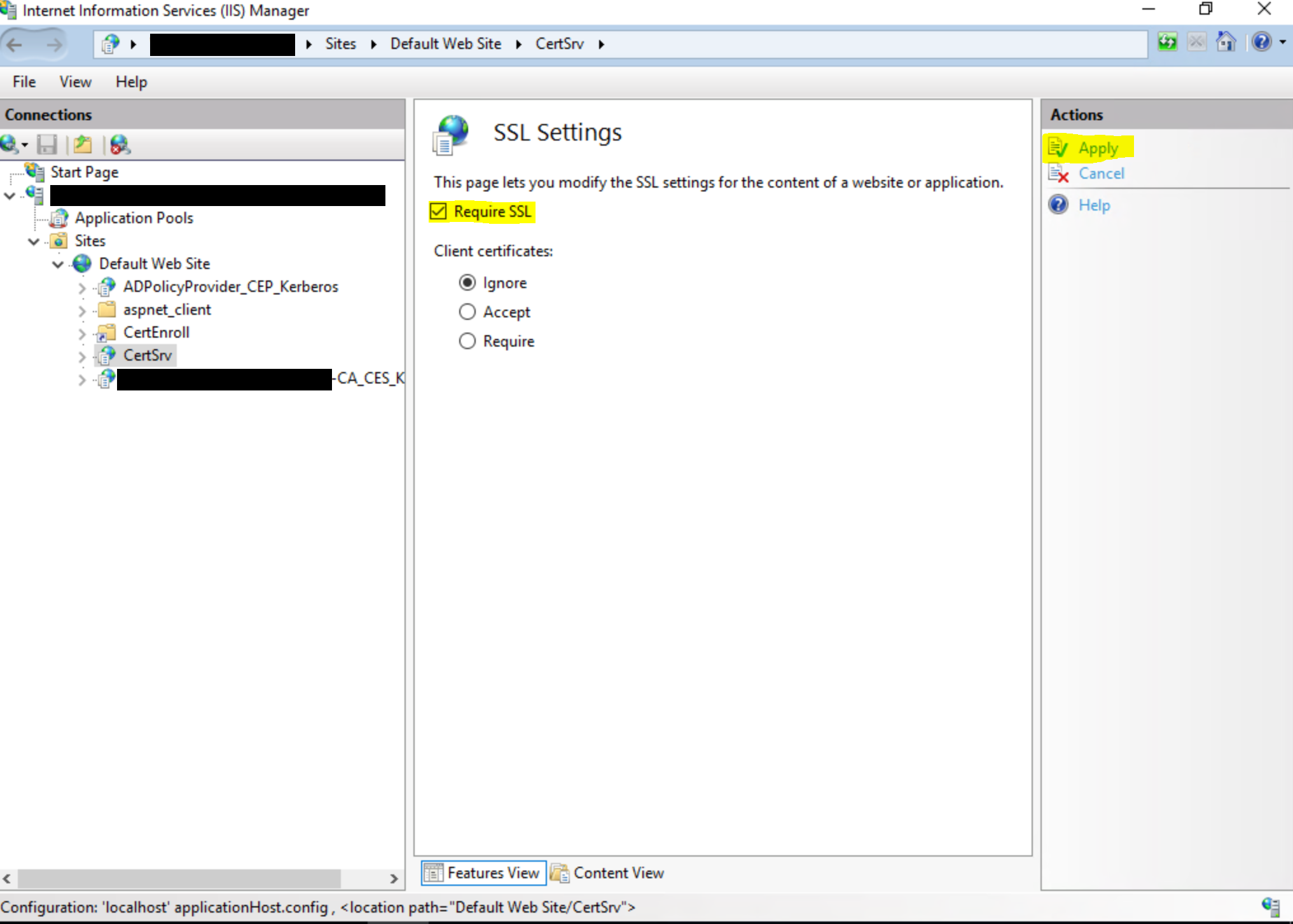

AD CS サーバーで EPA を有効にし、HTTP を無効にすることをお勧めします。 インターネット インフォメーション サービス (IIS) マネージャーを開き、次の操作を行います。

-

証明機関 Web 登録の EPA を有効にします。セキュリティが強化され、推奨されるオプションである 必要 があります。

-

証明書登録 Web サービスの EPA を有効にする。セキュリティで保護され推奨されるオプションである必要があります:

注: [常に] 設定は、UI が [必須] に設定されている場合に使用されます。これは推奨され、最も安全なオプションです。

extendedProtectionPolicy で使用できるオプションの詳細については、「基本的なHttpBinding>のトランスポート><<」を参照してください。 最も使用される可能性の高い設定は次のとおりです。

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

[ SSL が必要] を有効にします。これは HTTPS 接続のみを有効にします。

重要: 上記の手順を完了したら、IIS を再起動して変更を読み込む必要があります。 IIS を再起動するには、管理者特権のコマンド プロンプト ウィンドウを開き、次のコマンドを入力し、Enter:iisreset /restart キーを押します 注 このコマンドは、実行中のすべての IIS サービスを停止し、再起動します。

その他の軽減策

主な軽減策に加えて、可能な場合は NTLM 認証を無効にすることをお勧めします。 次の軽減策は、より安全から安全性の低い順に一覧表示されます。

-

Windows ドメイン コントローラーで NTLM 認証を無効にします。 これは、「 ネットワーク セキュリティ: NTLM を制限する: このドメインの NTLM 認証」のドキュメントに従うことで実現できます。

-

グループ ポリシー [ネットワーク セキュリティ: NTLM の制限: 着信 NTLM トラフィック] を使用して、ドメイン内のすべての AD CS サーバーで NTLM を無効にします。 この GPO を構成するには、グループ ポリシーを開き、[コンピューターの構成] -> [Windows 設定] -> [セキュリティ設定] -> [ローカル ポリシー] -> [セキュリティ オプション] に移動し、[ネットワーク セキュリティの制限: NTLM: 着信 NTLM トラフィックをすべてのアカウントを拒否] または [すべてのドメイン アカウントを拒否] に設定します。 必要に応じて、[ ネットワーク セキュリティ: NTLM を制限する: このドメインにサーバーの例外を追加する] の設定を使用して、必要に応じて例外を追加できます。

-

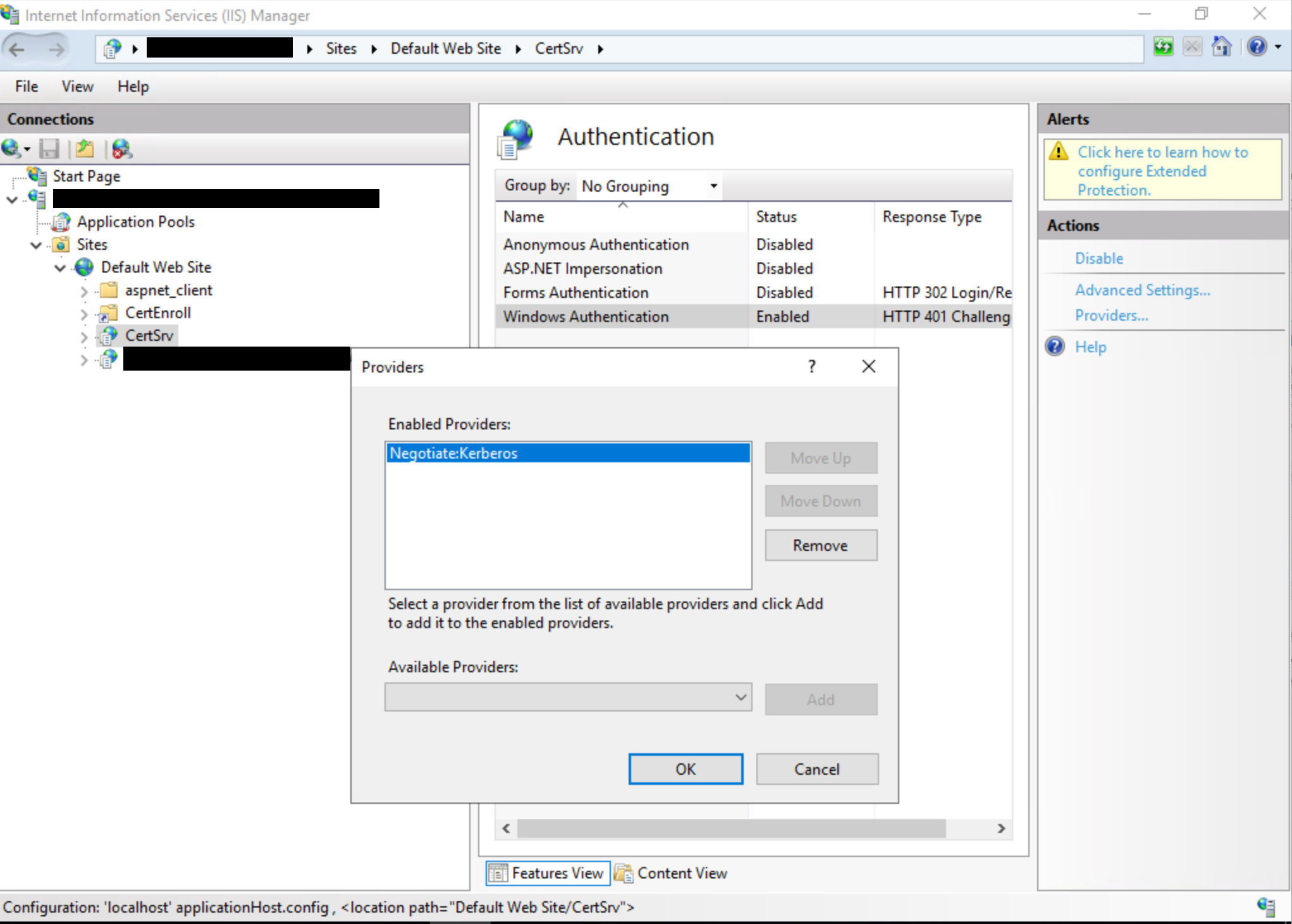

"証明機関 Web 登録" または "証明書登録 Web サービス" サービスを実行しているドメイン内の AD CS サーバーで、インターネット インフォメーション サービス (IIS) の NTLM を無効にします。

IIS マネージャー UI を開くには、Windows 認証を Negotiate:Kerberos に設定します。

重要: 上記の手順を完了したら、IIS を再起動して変更を読み込む必要があります。 IIS を再起動するには、管理者特権のコマンド プロンプト ウィンドウを開き、次のコマンドを入力し、Enter:iisreset /restart キーを押します 注 このコマンドは、実行中のすべての IIS サービスを停止し、再起動します。

詳細については、「Microsoft セキュリティ アドバイザリ ADV210003」を参照してください。

![[証明機関 Web 登録] ダイアログ](/images/ja-jp/e9341ac7-730d-4fef-81d6-0202605ddcd3)

![[証明書登録 Web サービス] ダイアログ](/images/ja-jp/d9c09e1d-4d11-449f-8c87-cd81a2bd8f4a)