|

日付の変更 |

説明を変更する |

|

2024 年 3 月 20 日 |

|

|

2024 年 3 月 21 日 |

|

|

2024 年 3 月 22 日 |

|

概要

この記事は、2024 年 4 月に更新される次の記事の補足です。

-

KB5025885: CVE-2023-24932 に関連付けられているセキュア ブートの変更に対する Windows ブート マネージャー失効を管理する方法

この補足では、CVE-2023-24932 によって追跡されている BlackLotus UEFI ブートキットに対する新しい緩和策を展開するための更新された段階的な手順について説明し、環境向けのテスト ガイダンスも含まれています。

脆弱なブート マネージャーの悪意のある乱用から保護するには、新しい UEFI セキュア ブート署名証明書をデバイスのファームウェアに展開し、現在の署名証明書のファームウェアに対する信頼を取り消す必要があります。 これを行うと、既存の脆弱なブート マネージャーがすべて、セキュア ブート対応デバイスから信頼されなくなります。 このガイドは、そのプロセスに役立ちます。

このガイドで概説されている 3 つの緩和手順は次のとおりです:

-

DB の更新: 新しい PCA (PCA2023) 証明書がセキュア ブート DB に追加され、デバイスがこの証明書で署名されたメディアをブートできるようになります。

-

ブート マネージャーのインストール: 既存の PCA2011 署名付きブート マネージャーは、PCA2023 署名付きブート マネージャーに置き換えられます。どちらのブート マネージャーも、2024 年 4 月のセキュリティ更新プログラムに含まれています。

-

PCA2011の DBX 失効: 拒否エントリがセキュア ブート DBX に追加され、PCA2011 で署名されたブート マネージャーが起動できなくなります。

注 これら 3 つの緩和策を適用するサービス スタック ソフトウェアでは、緩和策を順不同で適用することはできません。

これは私に当てはまりますか?

このガイドは、セキュア ブートが有効になっているすべてのデバイスと、これらのデバイスの既存のすべてのリカバリ メディアに適用されます。

デバイスで Windows Server 2012 または Windows Server 2012 R2 を実行している場合は、続行する前に「既知の問題」セクションを必ずお読みください。

作業を始める前に

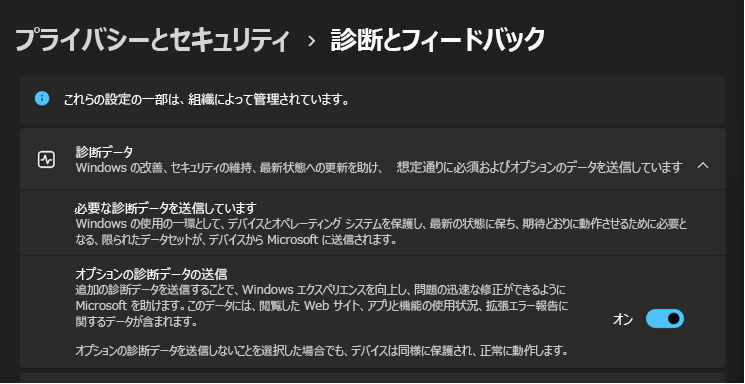

オプションの診断データを有効にする

次の手順を実行して、[オプションの診断データの送信] 設定を有効にしてください。

-

Windows 11 では、[スタート] > [設定] > [プライバシーとセキュリティ] > [診断とフィードバック] の順に移動します。

-

[オプションの診断データを送信する] をオンにします。

詳細については、「Windows の診断、フィードバック、プライバシー」をご覧ください。

メモ 検証中および検証後のしばらくの間、インターネットに接続できることを確認してください。

テスト パスを実行する

2024 年 4 月の Windows 更新プログラムをインストールした後、オプトインの手順を実行する前に、必ずテスト パスを実行してシステムの整合性を確認してください:

-

VPN: 企業リソースおよびネットワークへの VPN アクセスが機能していることを確認します。

-

Windows Hello: 通常の手順 (顔/指紋/PIN) を使用して Windows デバイスにログオンします。

-

BitLocker: BitLocker が有効なシステムでは、スタートアップ時に BitLocker 回復プロンプトが表示されずに、システムが通常どおり起動します。

-

デバイス正常性構成証明: デバイス正常性構成証明に依存しているデバイスが、その状態を正しく証明していることを確認します。

既知の問題

Windows Server 2012 および Windows Server 2012 R2 の場合のみ:

-

TPM 2.0 ベースのシステムは、TPM 測定に関する既知の互換性の問題のため、2024 年 4 月のセキュリティ パッチでリリースされた緩和策を展開できません。 2024 年 4 月の更新プログラムは、影響を受けるシステム上の緩和策 #2 (ブート マネージャー) と #3 (DBX 更新プログラム) をブロックします。

-

Microsoft はこの問題を認識しており、TPM 2.0 ベースのシステムのブロックを解除するための更新プログラムが将来リリースされる予定です。

-

TPM のバージョンを確認するには、[スタート] を右クリックし、[実行] をクリックし、tpm.msc と入力します。 中央のウィンドウの右下にある [TPM 製造元情報] の下に、[仕様バージョン] の値が表示されます。

オプトインの検証手順

この記事の残りの部分では、緩和策にデバイスをオプトインするためのテストについて説明します。 緩和策は既定では有効になっていません。 企業がこれらの緩和策を有効にすることを計画している場合は、次の検証手順を実行してデバイスの互換性を確認してください。

-

2024 年 4 月のプレリリース セキュリティ更新プログラムを展開します。

-

管理者コマンド プロンプトを開きレジストリ キーを設定し、次のコマンドの入力により DB の更新を実行し、次に Enter キーを押します:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

デバイスを 2 回再起動します。

-

次のコマンドが True を返すことを確認して、DB が正常に更新されたことを確認します。 管理者として次の PowerShell コマンドを実行します。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

管理者コマンド プロンプトを開き、PCA2023 署名付きブート マネージャーをダウンロードしてインストールするためのレジストリ キーを設定します。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

デバイスを 2 回再起動します。

-

管理者として EFI パーティションをマウントし、検査できるように準備します。

mountvol s: /s

-

"s:\efi\microsoft\boot\bootmgfw.efi" が PCA2023 によって署名されていることを検証します。 これを行うには、次の手順を実行します。

-

[スタート] をクリックし、[検索] ボックスに「コマンド プロンプト」と入力し、[コマンド プロンプト] をクリックします。

-

[コマンド プロンプト] ウィンドウで次のコマンドを入力して Enter キーを押します。

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

ファイル マネージャーで、C:\bootmgfw_2023.efi というファイルを右クリックし、[プロパティ] をクリックし、[デジタル署名] タブを選択します。

-

[署名] リストで、証明書チェーンに Windows UEFI 2023 CA が含まれていることを確認します。

-

注意: この手順では、Windows Production PCA2011 を使用して署名された古い脆弱なブート マネージャーを信頼しないように DBX 失効を展開します。この失効が適用されたデバイスは、ブート マネージャー コンポーネントが更新されていない既存のリカバリ メディアおよびネットワーク ブート (PXE/HTTP) サーバーから起動できなくなります。

デバイス が起動不可能な状態になった場合は、「回復と復元の手順」セクションの手順に従って、デバイスを失効前の状態にリセットします。

DBX を適用した後、デバイスを以前のセキュア ブート状態に戻す場合は、「回復と復元の手順」セクションに従います。

DBX 緩和策を適用して、セキュア ブートで Windows Production PCA2011 証明書を信頼しないようにします。

-

管理者コマンド プロンプトを開き、DBX に PCA2011 の失効を配置するレジストリ キーを設定します。

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

デバイスを 2 回再起動し、完全に再起動したことを確認します。

-

DBX 緩和策が正常に適用されたことを確認します。 これを行うには、次の PowerShell コマンドを管理者として実行し、コマンドが True を返すことを確認します:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

または、イベント ビューアーで次のイベントを探します:

イベント ログ

System

イベント ソース

TPM-WMI

イベント ID

1037

Level

情報

エラー メッセージのテキスト

Microsoft Windows Production PCA 2011 を無効にするセキュア ブート Dbx 更新プログラムが正常に適用されました

-

「開始する前に」セクションのテストに合格した項目を実行し、すべてのシステムが正常に動作していることを確認します。

レジストリ キー リファレンス

|

command |

目的 |

コメント |

|

DB 更新プログラムをインストールして、PCA2023 署名付きブート マネージャーを許可します |

|

command |

目的 |

コメント |

|

PCA2023 署名付きブートマネージャーをインストールします |

0x40 ステップが完了した後にのみ値が受け入れられます |

|

command |

目的 |

コメント |

|

PCA2011 を無効にする DBX 更新プログラムをインストールします |

0x40 と 0x100 の両方のステップが完了した後にのみ値が受け入れられます |

結果とフィードバック

テスト結果、質問、フィードバックを含むメールは、suvp@microsoft.com に送信してください。

リカバリと復元の手順

回復手順を実行するときは、次のデータを Microsoft と共有します:

-

ブート エラーが観察されたスクリーンショット。

-

デバイスが起動できなくなる原因となった実行された手順。

-

デバイス構成の詳細。

復元手順を実行するときは、手順を開始する前に BitLocker を一時停止します。

このプロセス中に問題が発生してデバイスを起動できない場合、または外部メディア (サム ドライブや PXE ブートなど) から起動する必要がある場合は、次の手順をお試しください。

-

セキュア ブートをオフにする この手順は、PC の製造元やモデルによって異なります。 PC の UEFI BIOS メニューに入り、セキュア ブート設定に移動してオフに切り替えます。 このプロセスの詳細については、PC 製造元のドキュメントを確認してください。 詳細については、「セキュア ブートの無効化」を参照してください。

-

セキュア ブート キーのクリア デバイスがセキュア ブート キーのクリア、またはセキュア ブート キーを工場出荷時の状態にリセットすることをサポートしている場合は、今すぐこの操作を実行します。 デバイスはすぐに起動するはずですが、ブートキット マルウェアに対して脆弱であることに注意してください。 この回復プロセスの最後に手順 5 を完了して、セキュア ブートを再度有効にしてください。

-

システム ディスクから Windows を起動してみます。

-

有効な BitLocker がリカバリを開始した場合は、BitLocker 回復キーを入力します。

-

Windows にログオンします。

-

管理者コマンド プロンプトから次のコマンドを実行して、EFI システム ブート パーティション内のブート ファイルを復元します。

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

BCDBoot を実行すると、"ブート ファイルが正常に作成されました" というメッセージが返されます。

-

BitLocker が有効になっている場合は、BitLocker を一時停止します。

-

デバイスを再起動します。

-

-

手順 3 でデバイスが正常に回復しない場合は、Windows を再インストールします。

-

既存のリカバリ メディアから開始します。

-

リカバリ メディアを使用して Windows のインストールに進みます。

-

Windows にログオンします。

-

再起動して、デバイスが正常に Windows を起動することを確認します。

-

-

セキュア ブートを再度有効にして、デバイスを再起動します。 デバイスの UEFI メニューに入り、セキュア ブート設定に移動してオンにします。 このプロセスの詳細については、デバイス製造元のドキュメントを確認してください。 詳細については、「セキュア ブートを再度有効にする」を参照してください。

-

Windows の起動が引き続き失敗する場合は、UEFI BIOS に再度入り、セキュア ブートをオフにします。

-

Windows を起動します。

-

DB、DBX のコンテンツを Microsoft と共有します。

-

PowerShell を管理者モードで開きます。

-

DB をキャプチャします:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

DBX をキャプチャします:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

手順 8b および 8c で生成されたファイル DBUpdateFw.bin および dbxUpdateFw.bin を共有します。

-