概要

Microsoft Defender Advanced Threat Protection (MDATP) ポータルで収集されるブロック イベントが非常に多い場合があります。 これらのイベントは、コード整合性 (CI) エンジンによって生成され、 ExploitGuardNonMicrosoftSignedBlocked ActionType によって識別できます。

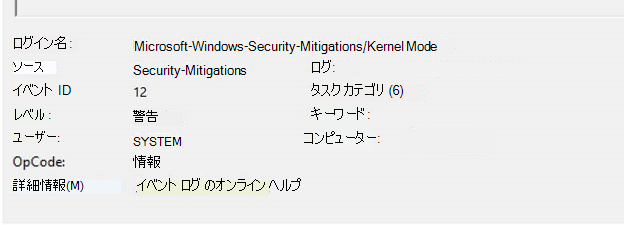

エンドポイント イベント ログに表示されるイベント

|

ActionType |

プロバイダー/ソース |

イベント ID |

説明 |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

コード整合性ガード ブロック |

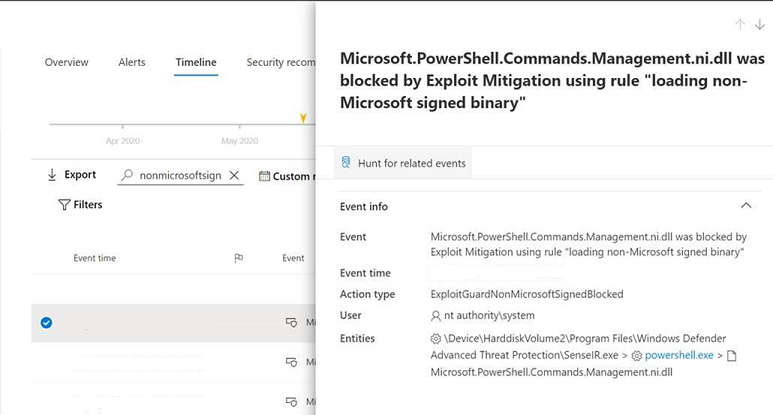

タイムラインに表示されるイベント

プロセス '\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) が、Microsoft 署名されていないバイナリ '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll' の読み込みがブロックされました

詳細情報

CI エンジンは、信頼されたファイルのみがデバイス上で実行できることを確認します。 CI が有効になっていて、信頼されていないファイルが検出されると、ブロック イベントが生成されます。 監査モードでは、ファイルの実行は引き続き許可されますが、強制モードではファイルの実行は禁止されます。

CI は、Windows Defender アプリケーション制御 (WDAC) ポリシーを展開する場合など、いくつかの方法で有効にすることができます。 ただし、この状況では、MDATP はバックエンドで CI を有効にしています。これは、Microsoft から発信された署名されていないネイティブ イメージ (NI) ファイルが検出されたときにイベントをトリガーします。

ファイルの署名は、そのファイルの信頼性の検証を可能にするためのものです。 CI は、ファイルが変更されておらず、その署名に基づいて信頼された機関から送信されていることを確認できます。 Microsoft に由来するほとんどのファイルは署名されていますが、さまざまな理由で署名できないファイルや署名されていないファイルもあります。 たとえば、NIバイナリ(.NET Frameworkコードからコンパイル)は、通常、リリースに含まれている場合に署名されます。 ただし、通常はデバイスで再作成され、署名できません。 これとは別に、多くのアプリケーションでは、インストール時の信頼性を確認するために CAB または MSI ファイルのみが署名されています。 実行すると、署名されていない追加のファイルが作成されます。

軽減策

これらのイベントは、本物のセキュリティの問題を示す可能性があるため、無視することはお勧めしません。 たとえば、悪意のある攻撃者が、Microsoft からのを装って署名されていないバイナリを読み込もうとする可能性があります。

ただし、 ExploitGuardNonMicrosoftSignedBlocked ActionType を持つイベントを除外することで、Advanced Hunting の他のイベントを分析しようとすると、これらのイベントをクエリで除外できます。

このクエリでは、この特定の過剰検出に関連するすべてのイベントが表示されます。

DeviceEvents |where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" と InitiatingProcessFileName == "powershell.exe" と FileName endswith "ni.dll" |ここで Timestamp > ago(7d)

このイベントを除外する場合は、クエリを反転する必要があります。 これは、次を除くすべての ExploitGuard (EP を含む) イベントを示します。

DeviceEvents |ここで、ActionType は "ExploitGuard"で始まります |where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" または (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName != "powershell.exe") または (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" と InitiatingProcessFileName == "powershell.exe" と FileName !endswith "ni.dll") |ここで Timestamp > ago(7d)

さらに、.NET Framework 4.5 以降のバージョンを使用する場合は、NI ファイルを再生成して多くの余分なイベントを解決することもできます。 これを行うには、 NativeImages ディレクトリ内のすべての NI ファイルを削除し、ngen update コマンドを実行して再生成します。