|

Datum |

Beschrijving van de wijziging |

|---|---|

|

dinsdag 27 oktober 2023 |

Verwijzingen toegevoegd naar beperking B |

|

dinsdag 17 juli 2023 |

MMIO-informatie toegevoegd |

Samenvatting

Microsoft is op de hoogte van nieuwe varianten van de aanvalsklasse die bekend staat als speculatieve beveiligingsproblemen aan de uitvoeringszijde van het kanaal. De varianten heten L1 Terminal Fault (L1TF) en Microarchitectural Data Sampling (MDS). Een aanvaller die L1TF of MDS kan misbruiken, kan mogelijk bevoegde gegevens lezen over de grenzen van vertrouwensrelaties heen.

BIJGEWERKT OP 14 mei 2019: Op 14 mei 2019 heeft Intel informatie gepubliceerd over een nieuwe subklasse van speculatieve beveiligingsproblemen aan de uitvoeringszijde van kanalen, microarchitecturale gegevenssampling genoemd. De volgende CDE's zijn toegewezen:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

BIJGEWERKT OP 12 NOVEMBER 2019: Op 12 november 2019 heeft Intel een technisch advies gepubliceerd over Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort vulnerability waaraan CVE-2019-11135 is toegewezen. Microsoft heeft updates uitgebracht om dit beveiligingsprobleem te verhelpen. Houd rekening met het volgende:

-

Standaard zijn beveiliging van besturingssystemen voor besturingssystemen van Windows Server ingeschakeld. Zie Microsoft Knowledge Base-artikel 4072698 voor meer informatie.

-

Beveiliging van besturingssystemen is standaard ingeschakeld voor alle edities van het Windows-clientbesturingssysteem. Zie Microsoft Knowledge Base-artikel 4073119 voor meer informatie.

Overzicht van beveiligingsproblemen

In omgevingen waarin resources worden gedeeld, zoals virtualisatiehosts, kan een aanvaller die willekeurige code op de ene virtuele machine kan uitvoeren, toegang krijgen tot informatie van een andere virtuele machine of van de virtualisatiehost zelf.

Serverworkloads zoals Windows Server Extern bureaublad-services (RDS) en meer toegewezen functies, zoals Active Directory-domeincontrollers, lopen ook risico. Aanvallers die willekeurige code kunnen uitvoeren (ongeacht het bevoegdheidsniveau) hebben mogelijk toegang tot geheimen van het besturingssysteem of de werkbelasting, zoals versleutelingssleutels, wachtwoorden en andere gevoelige gegevens.

Windows-clientbesturingssystemen lopen ook risico, met name als ze niet-vertrouwde code uitvoeren, gebruikmaken van op virtualisatie gebaseerde beveiligingsfuncties zoals Windows Defender Credential Guard of Hyper-V gebruiken om virtuele machines uit te voeren.

Opmerking:Deze beveiligingsproblemen zijn alleen van invloed op Intel Core-processors en Intel Xeon-processors.

Overzicht van risicobeperking

Om deze problemen op te lossen, werkt Microsoft samen met Intel om softwarebeperkingen en -richtlijnen te ontwikkelen. Er zijn software-updates uitgebracht om de beveiligingsproblemen te verhelpen. Om alle beschikbare beveiligingen te verkrijgen, zijn mogelijk updates vereist die ook microcode van OEM's van apparaten kunnen bevatten.

In dit artikel wordt beschreven hoe u de volgende beveiligingsproblemen kunt verhelpen:

-

CVE-2018-3620 | L1 Terminal-fout – besturingssysteem, SMM

-

CVE-2018-3646 | L1-terminalfout – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2019-11135 | Beveiligingsprobleem met betrekking tot openbaarmaking van informatie in Windows-kernel

-

CVE-2022-21123 | Gedeelde buffergegevens lezen (SBDR)

-

CVE-2022-21125 | Gedeelde buffergegevenssampling (SBDS)

-

CVE-2022-21127 | Speciale update voor buffergegevenssampling registreren (SRBDS-update)

-

CVE-2022-21166 | Apparaat registreren gedeeltelijk schrijven (DRPW)

Zie de volgende beveiligingsadviezen voor meer informatie over de beveiligingsproblemen:

L1TF: ADV180018 | Microsoft-richtlijnen om de L1TF-variant te beperken

MMIO: ADV220002 | Microsoft Guidance on Intel Processor MMIO Verouderde gegevenskwetsbaarheden

Beveiligingsprobleem met betrekking tot het vrijgeven van informatie in Windows-kernel: CVE-2019-11135 | Beveiligingsprobleem met betrekking tot openbaarmaking van informatie in Windows-kernel

Bepalen welke acties nodig zijn om de bedreiging te beperken

De volgende secties kunnen u helpen bij het identificeren van systemen die worden beïnvloed door de L1TF- en/of MDS-beveiligingsproblemen, en helpen u ook om de risico's te begrijpen en te beperken.

Mogelijke impact op de prestaties

Tijdens het testen heeft Microsoft enige invloed op de prestaties van deze risicobeperkingen gezien, afhankelijk van de configuratie van het systeem en welke risicobeperkingen vereist zijn.

Sommige klanten moeten mogelijk hyperthreading (ook wel bekend als gelijktijdige multithreading of SMT) uitschakelen om het risico van L1TF en MDS volledig aan te pakken. Houd er rekening mee dat het uitschakelen van hyperthreading de prestaties kan verminderen. Deze situatie is van toepassing op klanten die het volgende gebruiken:

-

Versies van Hyper-V die ouder zijn dan Windows Server 2016 of Windows 10 versie 1607 (Jubileumupdate)

-

Functies voor beveiliging op basis van virtualisatie (VBS), zoals Credential Guard en Device Guard

-

Software waarmee niet-vertrouwde code kan worden uitgevoerd (bijvoorbeeld een build automation-server of gedeelde IIS-hostingomgeving)

De impact kan variëren per hardware en de workloads die op het systeem worden uitgevoerd. De meest voorkomende systeemconfiguratie is om hyperthreading in te schakelen. Daarom wordt de impact op de prestaties beperkt voor de gebruiker of beheerder die de actie onderneemt om hyperthreading op het systeem uit te schakelen.

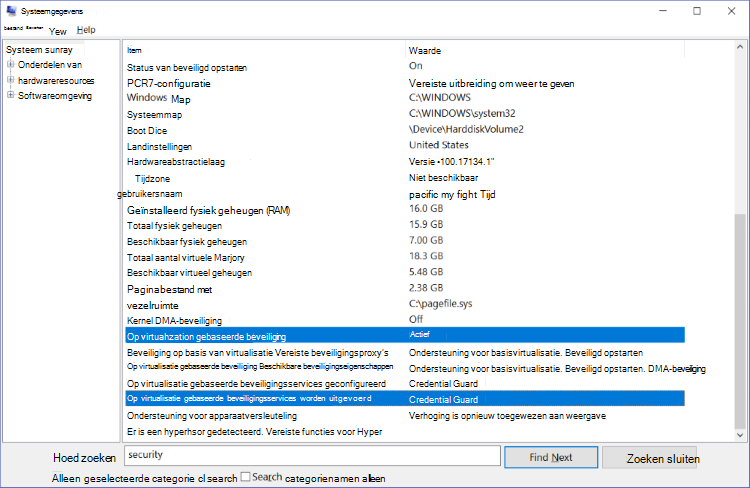

Opmerking:Voer de volgende stappen uit om te bepalen of uw systeem gebruikmaakt van met VBS beveiligde beveiligingsfuncties:

-

Typ MSINFO32 in het startmenu .Opmerking: Het venster Systeemgegevens wordt geopend.

-

Typ beveiliging in het vak Zoeken wat.

-

Zoek in het rechterdeelvenster de twee rijen die zijn geselecteerd in de schermafbeelding en controleer de kolom Waarde om te zien of Beveiliging op basis van virtualisatie is ingeschakeld en welke gevirtualiseerde beveiligingsservices worden uitgevoerd.

De Hyper-V core scheduler beperkt de L1TF- en MDS-aanvalsvectoren tegen virtuele Hyper-V-machines, terwijl hyperthreading nog steeds ingeschakeld blijft. De core scheduler is beschikbaar vanaf Windows Server 2016 en Windows 10 versie 1607. Dit heeft minimale invloed op de prestaties van de virtuele machines.

De core scheduler beperkt de L1TF- of MDS-aanvalsvectoren niet tegen met VBS beveiligde beveiligingsfuncties. Raadpleeg Beperking C en het volgende artikel over virtualisatieblog voor meer informatie:

Ga naar de volgende Intel-website voor gedetailleerde informatie van Intel over de impact op de prestaties:

Het identificeren van betrokken systemen en vereiste oplossingen

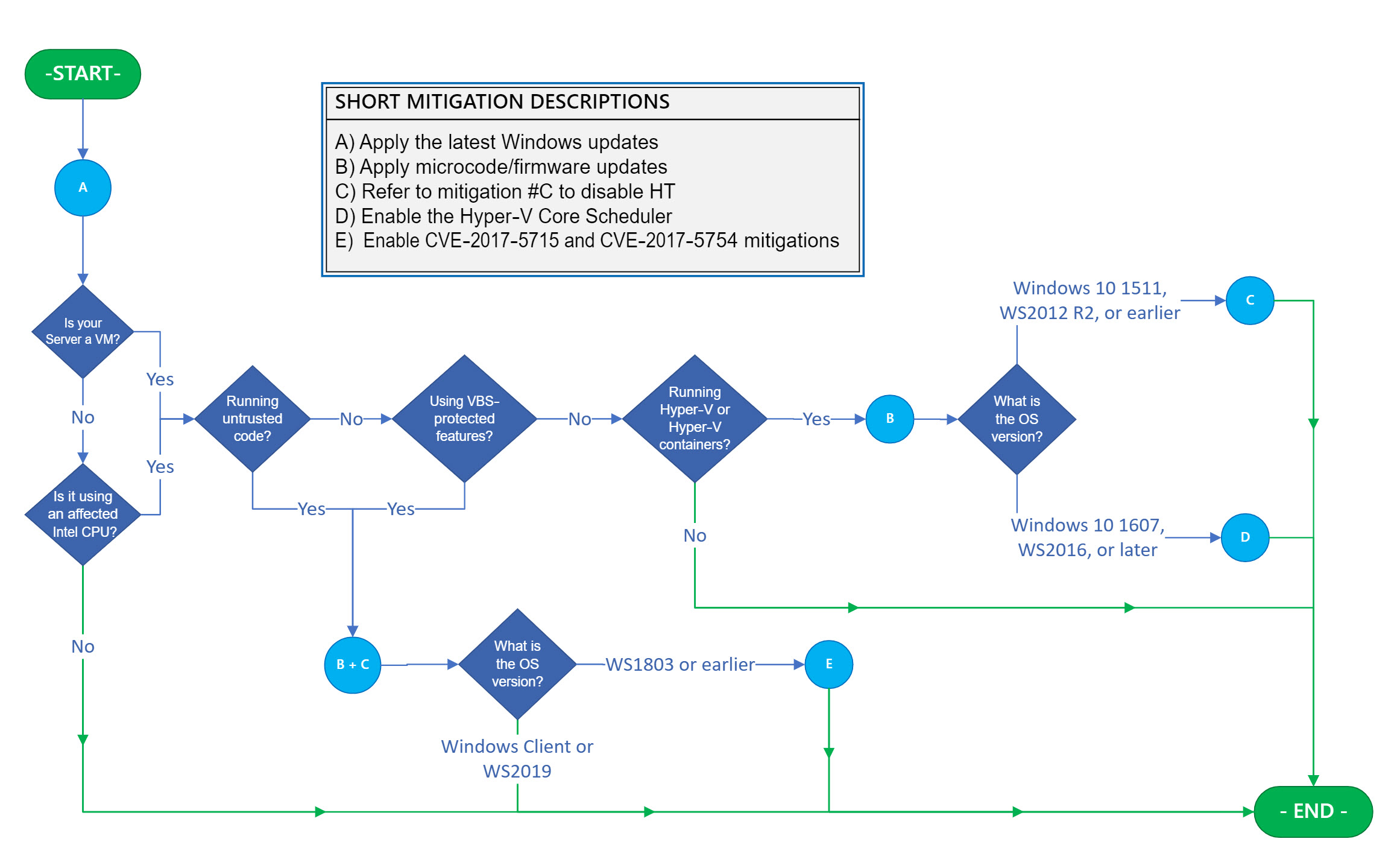

Het stroomdiagram in afbeelding 1 kan u helpen bij het identificeren van betrokken systemen en het bepalen van de juiste set acties.

Belangrijk: Als u virtuele machines gebruikt, moet u het stroomdiagram afzonderlijk overwegen en toepassen op Hyper-V-hosts en elke betrokken VM-gast, omdat risicobeperkingen mogelijk van toepassing zijn op beide. Voor een Hyper-V-host bieden de stappen voor het stroomdiagram beveiliging tussen VM's en beveiligingen binnen de host. Het is echter niet voldoende om deze risicobeperkingen alleen op de Hyper-V-host toe te passen om intra-VM-beveiliging te bieden. Als u intra-VM-beveiliging wilt bieden, moet u het stroomdiagram toepassen op elke Windows-VM. In de meeste gevallen betekent dit dat u ervoor moet zorgen dat de registersleutels zijn ingesteld op de VM.

Terwijl u door het stroomdiagram navigeert, ziet u blauwe cirkels met letters die zijn toegewezen aan een actie of een reeks acties die nodig zijn om L1TF-aanvalsvectoren te beperken die specifiek zijn voor uw systeemconfiguraties. Elke actie die u tegenkomt, moet worden toegepast. Wanneer u een groene lijn tegenkomt, geeft deze een direct pad naar het einde aan en zijn er geen extra risicobeperkingsstappen.

Een korte uitleg van elke beperking met letters is opgenomen in de legenda aan de rechterkant. Gedetailleerde uitleg voor elke beperking met stapsgewijze installatie- en configuratie-instructies vindt u in de sectie 'Risicobeperkingen'.

Oplossingen

Belangrijk: In de volgende sectie worden risicobeperkingen beschreven die ALLEEN moeten worden toegepast onder de specifieke voorwaarden die worden bepaald door het stroomdiagram in afbeelding 1 in de vorige sectie. Pas deze oplossingen NIET toe, tenzij in het stroomdiagram wordt aangegeven dat de specifieke beperking noodzakelijk is.

Naast software- en microcode-updates kunnen er ook handmatige configuratiewijzigingen nodig zijn om bepaalde beveiligingen in te schakelen. We raden enterprise-klanten verder aan zich te registreren voor de e-mailer voor beveiligingsmeldingen om te worden gewaarschuwd over inhoudswijzigingen. (Zie Meldingen van Microsoft Technical Security.)

Risicobeperking A

De meest recente Windows-updates ophalen en toepassen

Pas alle beschikbare Windows-besturingssysteemupdates toe, inclusief de maandelijkse Windows-beveiligingsupdates. U kunt de tabel met betrokken producten bekijken op het Microsoft-beveiligingsadvies | ADV 180018 voor L1TF, Beveiligingsadvies | ADV-190013 voor MDS, beveiligingsadvies | ADV220002 voor MMIO en beveiligingsprobleem | CVE-2019-11135 voor het beveiligingsprobleem met betrekking tot het vrijgeven van informatie in de Windows-kernel.

Beperking B

De meest recente microcode- of firmware-updates verkrijgen en toepassen

Naast het installeren van de nieuwste Windows-beveiligingsupdates is mogelijk ook een processormicrocode of firmware-update vereist. U wordt aangeraden de meest recente microcode-update voor uw apparaat te verkrijgen en toe te passen via de OEM van het apparaat. Zie de volgende verwijzingen voor meer informatie over microcode- of firmware-updates:

Opmerking: Als u geneste virtualisatie gebruikt (inclusief het uitvoeren van Hyper-V-containers op een gast-VM), moet u de nieuwe microcode-informatie beschikbaar maken voor de gast-VM. Hiervoor moet mogelijk de VM-configuratie worden bijgewerkt naar versie 8. Versie 8 bevat standaard de microcode-verlichting. Zie het volgende artikel Microsoft Docs artikel voor meer informatie en de vereiste stappen:

Hyper-V uitvoeren op een virtuele machine met geneste virtualisatie

Risicobeperking C

Moet ik hyperthreading (HT) uitschakelen?

De L1TF- en MDS-beveiligingsproblemen brengen het risico met zich mee dat de vertrouwelijkheid van virtuele Hyper-V-machines en de geheimen die door Microsoft Virtualization Based Security (VBS) worden onderhouden, kunnen worden aangetast door middel van een side-channel-aanval. Wanneer Hyper-Threading (HT) is ingeschakeld, worden de beveiligingsgrenzen van zowel Hyper-V als VBS verzwakt.

De Hyper-V core scheduler (beschikbaar vanaf Windows Server 2016 en Windows 10 versie 1607) vermindert de L1TF- en MDS-aanvalsvectoren tegen virtuele Hyper-V-machines, terwijl Hyper-Threading nog steeds ingeschakeld blijft. Dit heeft een minimale impact op de prestaties.

De Hyper-V-kernplanner beperkt de L1TF- of MDS-aanvalsvectoren tegen met VBS beveiligde beveiligingsfuncties niet. De L1TF- en MDS-beveiligingsproblemen brengen het risico met zich mee dat de vertrouwelijkheid van VBS-geheimen kan worden aangetast via een side-channel-aanval wanneer Hyper-Threading (HT) is ingeschakeld, waardoor de beveiligingsgrens van VBS wordt verzwakt. Zelfs met dit verhoogde risico biedt VBS nog steeds waardevolle beveiligingsvoordelen en vermindert het een reeks aanvallen met HT ingeschakeld. Daarom raden we aan om VBS te blijven gebruiken op HT-systemen. Klanten die het potentiële risico van de L1TF- en MDS-beveiligingsproblemen met betrekking tot de vertrouwelijkheid van VBS willen elimineren, moeten overwegen HT uit te schakelen om dit extra risico te beperken.

Klanten die het risico willen elimineren dat de L1TF- en MDS-beveiligingsproblemen vormen, of het nu gaat om de vertrouwelijkheid van Hyper-V-versies die ouder zijn dan Windows Server 2016 of vbs-beveiligingsmogelijkheden, moeten de beslissing afwegen en overwegen HT uit te schakelen om het risico te beperken. In het algemeen kan deze beslissing gebaseerd zijn op de volgende richtlijnen:

-

Voor Windows 10 versie 1607 moeten klanten HT niet uitschakelen Windows Server 2016 en recentere systemen waarop Hyper-V niet wordt uitgevoerd en geen met VBS beveiligde beveiligingsfuncties gebruiken.

-

Voor Windows 10 versie 1607, Windows Server 2016 en recentere systemen waarop Hyper-V met de Core Scheduler wordt uitgevoerd, maar die geen gebruikmaken van met VBS beveiligde beveiligingsfuncties, mogen klanten HT niet uitschakelen.

-

Voor Windows 10 versie 1511, Windows Server 2012 R2 en eerdere systemen waarop Hyper-V wordt uitgevoerd, moeten klanten overwegen HT uit te schakelen om het risico te beperken.

De stappen die nodig zijn om HT uit te schakelen, verschillen van OEM tot OEM. Ze maken echter meestal deel uit van de hulpprogramma's voor het instellen en configureren van bios of firmware.

Microsoft heeft ook de mogelijkheid geïntroduceerd om Hyper-Threading technologie uit te schakelen via een software-instelling als het moeilijk of onmogelijk is om HT uit te schakelen in uw BIOS of firmware setup en configuratieprogramma's. De software-instelling om HT uit te schakelen is secundair aan uw BIOS- of firmware-instelling en is standaard uitgeschakeld (wat betekent dat HT uw BIOS- of firmware-instelling volgt). Zie het volgende artikel voor meer informatie over deze instelling en het uitschakelen van HT:

4072698 Windows Server-richtlijnen voor bescherming tegen speculatieve beveiligingsproblemen in het kanaal aan de uitvoeringszijde

Indien mogelijk is het raadzaam om HT uit te schakelen in uw BIOS of firmware voor de sterkste garantie dat HT is uitgeschakeld.

Opmerking: Als u hyperthreading uitschakelt, vermindert u de CPU-kernen. Dit kan van invloed zijn op functies waarvoor minimale CPU-kernen nodig zijn om te kunnen functioneren. Bijvoorbeeld Windows Defender Application Guard (WDAG).

Beperking D

Hyper-V core scheduler inschakelen en het aantal VM-hardwarethreads per kern instellen op 2

Opmerking: Deze risicobeperkingsstappen zijn alleen van toepassing op Windows Server 2016 en Windows 10 versies ouder dan versie 1809. De kernplanner is standaard ingeschakeld op Windows Server 2019 en Windows 10 versie 1809.

Het gebruik van de core scheduler is een proces in twee fasen dat vereist dat u eerst de scheduler op de Hyper-V-host inschakelt en vervolgens elke VM configureert om hiervan te profiteren door het aantal hardwarethreads per kern in te stellen op twee (2).

De Hyper-V-kernplanner die is geïntroduceerd in Windows Server 2016 en Windows 10 versie 1607 is een nieuw alternatief voor de klassieke scheduler-logica. De core scheduler biedt verminderde prestatievariabiliteit voor workloads binnen VM's die worden uitgevoerd op een Hyper-V-host met HT-functionaliteit.

Zie het volgende artikel over Windows IT Pro Center voor een gedetailleerde uitleg van de kernplanner van Hyper-V en de stappen om deze in te schakelen:

Hyper-V hypervisorplannertypen begrijpen en gebruiken

Voer de volgende opdracht in om de Hyper-V-kernplanner in te schakelen op Windows Server 2016 of Windows 10:

bcdedit /set HypervisorSchedulerType core

Bepaal vervolgens of u het aantal hardwarethreads van een bepaalde VM per kern wilt configureren tot twee (2). Als u het feit blootstelt dat virtuele processors hyperthreads hebben op een virtuele gastmachine, kunt u de scheduler in het VM-besturingssysteem en ook de VM-workloads inschakelen om HT te gebruiken in hun eigen werkplanning. Voer hiervoor de volgende PowerShell-opdracht in, waarbij <VMName> de naam van de virtuele machine is:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Risicobeperking E

Risicobeperkingen inschakelen voor adviezen CVE-2017-5715, CVE-2017-5754 en CVE-2019-11135

Opmerking: Deze oplossingen zijn standaard ingeschakeld op Windows Server 2019- en Windows-clientbesturingssystemen.

Gebruik de richtlijnen in de volgende artikelen om risicobeperkingen in te schakelen voor de adviezen CVE-2017-5715, CVE-2017-5754 en CVE-2019-11135:

Opmerking: Deze oplossingen omvatten en automatisch de beperking van veilige paginaframebits voor de Windows-kernel en ook voor de oplossingen die worden beschreven in CVE-2018-3620. Zie het volgende artikel Security Research & Defense Blog voor een gedetailleerde uitleg van de beperking van veilige paginaframebits:

Naslagwerken

De producten van derden die in artikel worden beschreven, worden geproduceerd door bedrijven die onafhankelijk van Microsoft zijn. We bieden geen garantie, impliciet of anderszins, over de prestaties of betrouwbaarheid van deze producten.

We bieden contactgegevens van derden om u te helpen technische ondersteuning te vinden. Deze contactgegevens kunnen zonder voorafgaande kennisgeving worden gewijzigd. We kunnen de juistheid van deze contactgegevens van derden niet garanderen.