Samenvatting

Microsoft is op de hoogte van PetitPotam die mogelijk kan worden gebruikt om Windows domeincontrollers of andere Windows aanvallen. PetitPotam is een klassieke NTLM Relay Attack, en dergelijke aanvallen zijn eerder gedocumenteerd door Microsoft, samen met een groot aantal opties om klanten te beschermen. Bijvoorbeeld: Microsoft Security Advisory 974926.

Als u NTLM-relayaanvallen wilt voorkomen op netwerken met NTLM ingeschakeld, moeten domeinbeheerders ervoor zorgen dat services die NTLM-verificatie toestaan, gebruikmaken van beveiligingen, zoals Uitgebreide beveiliging voor verificatie (EPO) of ondertekeningsfuncties zoals SMB-ondertekening. PetitPotam maakt gebruik van servers waarop Active Directory Certificate Services (AD CS) niet is geconfigureerd met beveiligingen voor NTLM Relay-aanvallen. In de onderstaande oplossingen worden klanten beschreven hoe ze hun AD CS-servers tegen dergelijke aanvallen kunnen beschermen.

U bent mogelijk kwetsbaar voor deze aanval als u Active Directory Certificate Services (AD CS) gebruikt met een van de volgende services:

-

Webinschrijving certificeringsinstantie

-

Certificate Enrollment Web Service

Beperking

Als uw omgeving mogelijk wordt beïnvloed, raden we de volgende oplossingen aan:

Primaire beperking

We raden u aan OM EPO in te stellen en HTTP uit te zetten op AD CS-servers. Open de Internet Information Services (IIS) Manager en ga als volgt te werk:

-

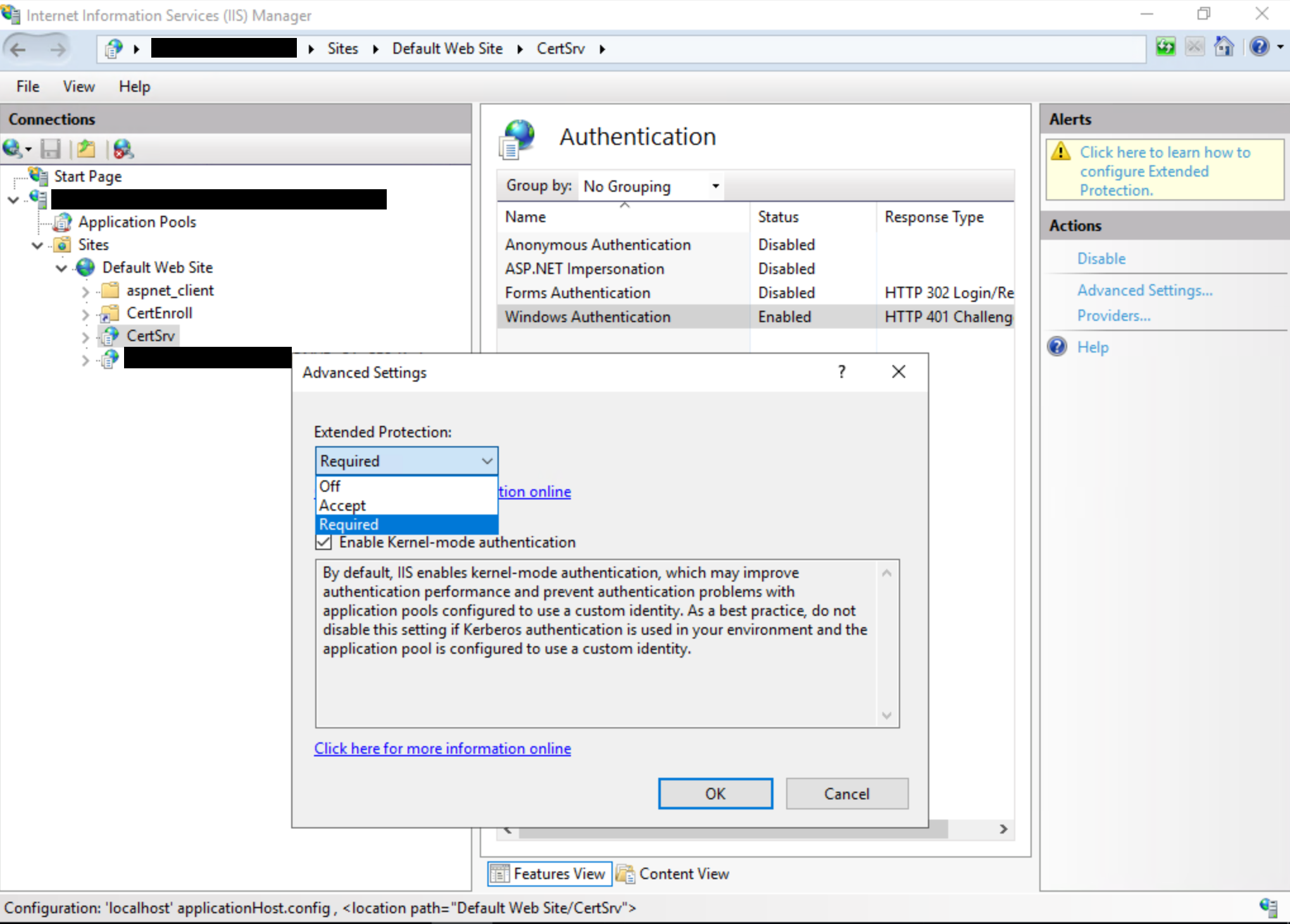

EPO inschakelen voor webinschrijving van certificeringsinstantie, vereist omdat dit de veiligere en aanbevolen optie is:

-

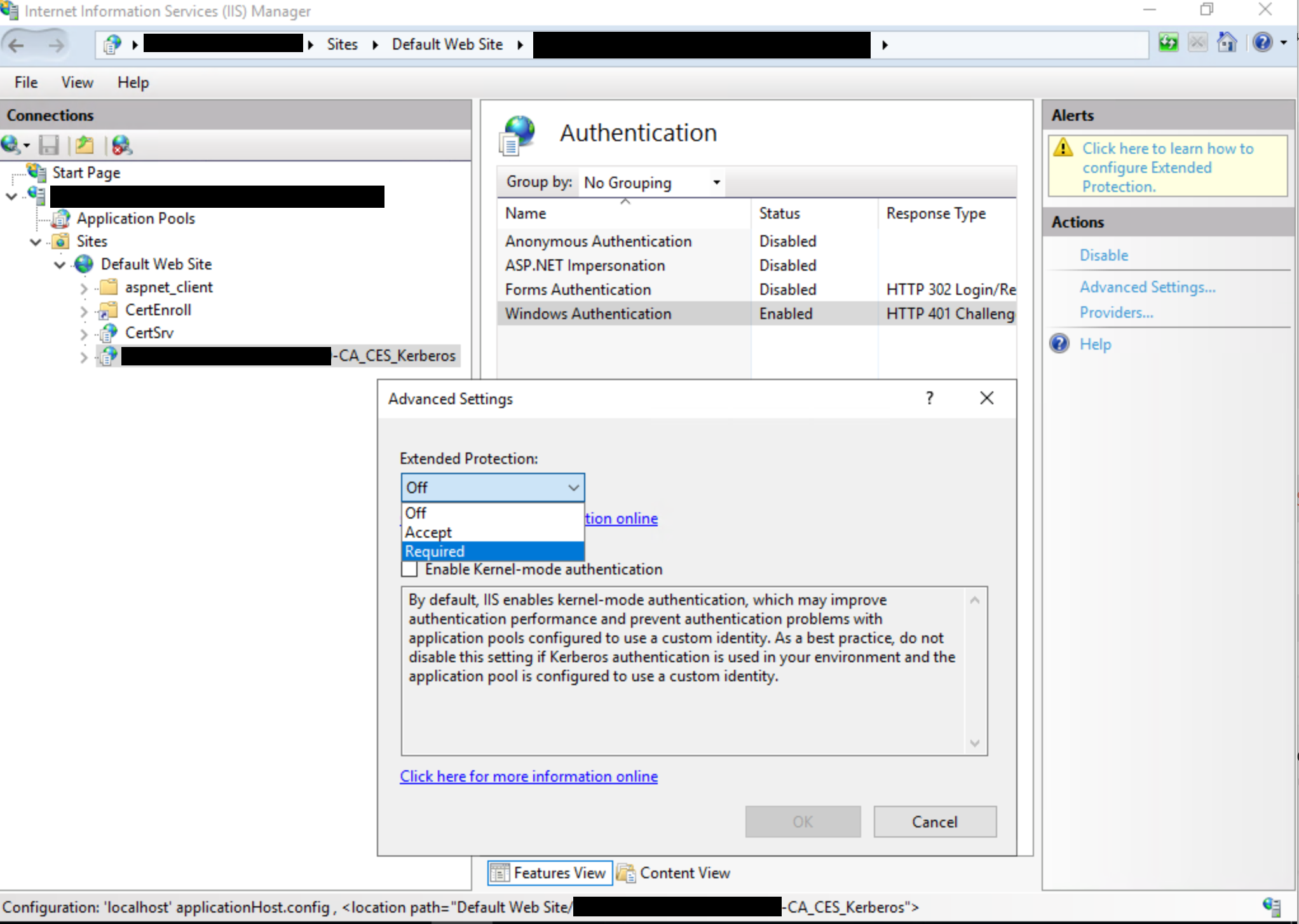

EPO inschakelen voor de webservice voor certificaatinschrijving, vereist dat dit de veiligere en aanbevolen optie is:

Opmerking: De instelling Altijd wordt gebruikt wanneer de gebruikersinterface is ingesteld op Vereist,wat de aanbevolen en veiligste optie is.

Zie<transport> of <basicHttpBinding>voor meer informatie over de beschikbare opties voor uitgebreideProtectionPolicy. De meest waarschijnlijk gebruikte instellingen zijn als volgt:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

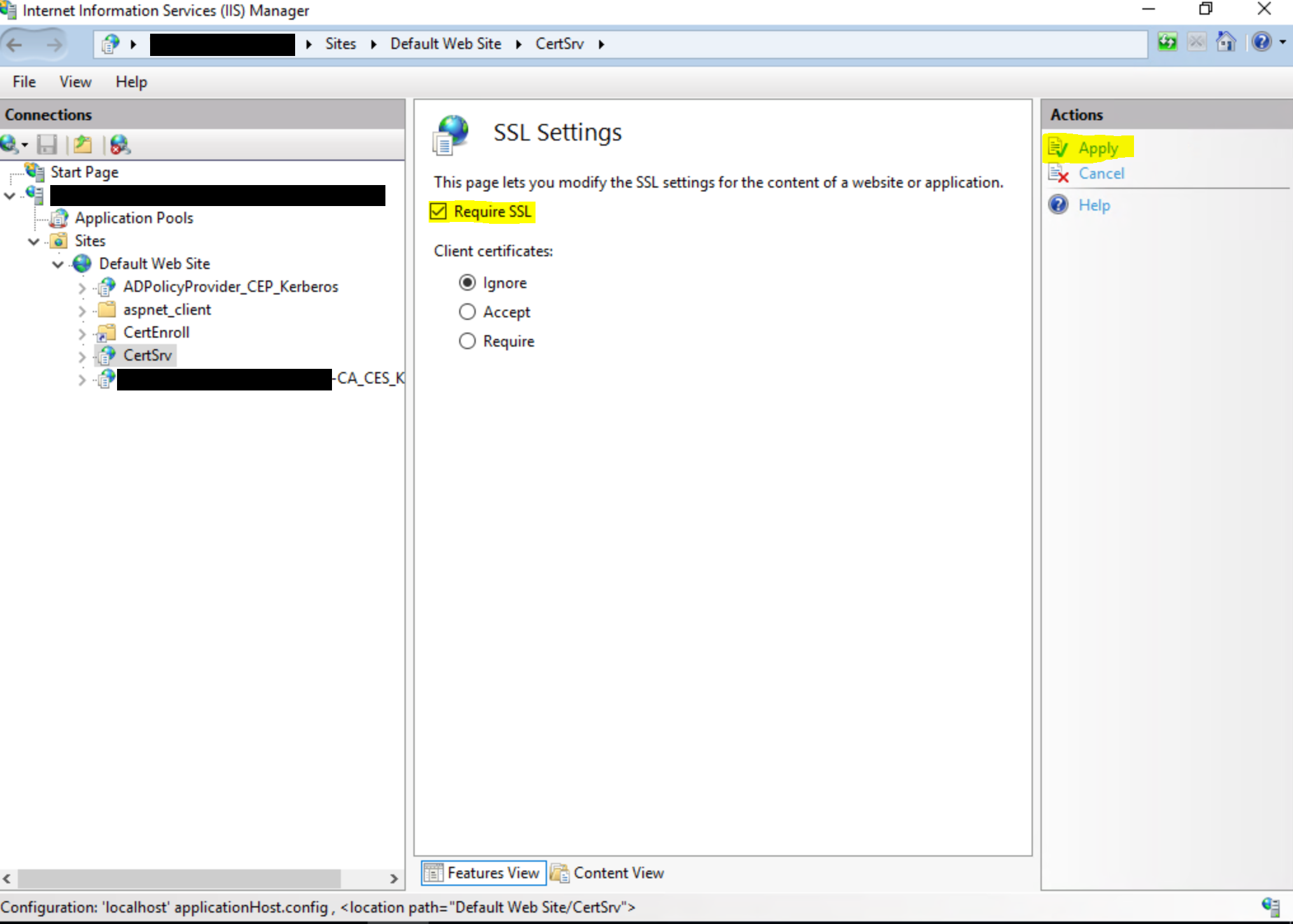

Schakel SSL vereisen in,zodat alleen HTTPS-verbindingen worden ingeschakeld.

Belangrijk: Nadat u de bovenstaande stappen hebt doorlopen, moet u IIS opnieuw starten om de wijzigingen te laden. Als u IIS opnieuw wilt starten, opent u een venster met opdrachtprompt met verhoogde opdracht, typt u de volgende opdracht en drukt u vervolgens op Enter: iisreset /restart Opmerking Met deze opdracht worden alle IIS-services gestopt die worden uitgevoerd en worden ze opnieuw gestart.

Aanvullende beperking

Naast de primaire mitigaties raden we u aan NTLM-verificatie waar mogelijk uit te schakelen. De volgende risico's worden weergegeven in volgorde van veiliger naar minder veilig:

-

Schakel NTLM-verificatie uit op Windows domeincontroller. U kunt dit doen door de documentatie in Netwerkbeveiliging te volgen: NTLM beperken: NTLM-verificatie in dit domein.

-

NTLM uitschakelen op ad-CS-servers in uw domein met behulp van het groepsbeleid Netwerkbeveiliging: NTLM: Binnenkomend NTLM-verkeer beperken. Als u dit GPO wilt configureren, opent u Groepsbeleid en gaat u naar Computerconfiguratie -> Windows Instellingen -> Security Instellingen -> Lokaal beleid -> Beveiligingsopties en stelt u Netwerkbeveiliging in: NTLM: Binnenkomend NTLM-verkeer beperken tot Alle accounts weigeren of Alle domeinaccounts weigeren. Indien nodig kunt u uitzonderingen toevoegen met de instelling Netwerkbeveiliging: NTLM beperken: Serverafzonderingen toevoegen in dit domein.

-

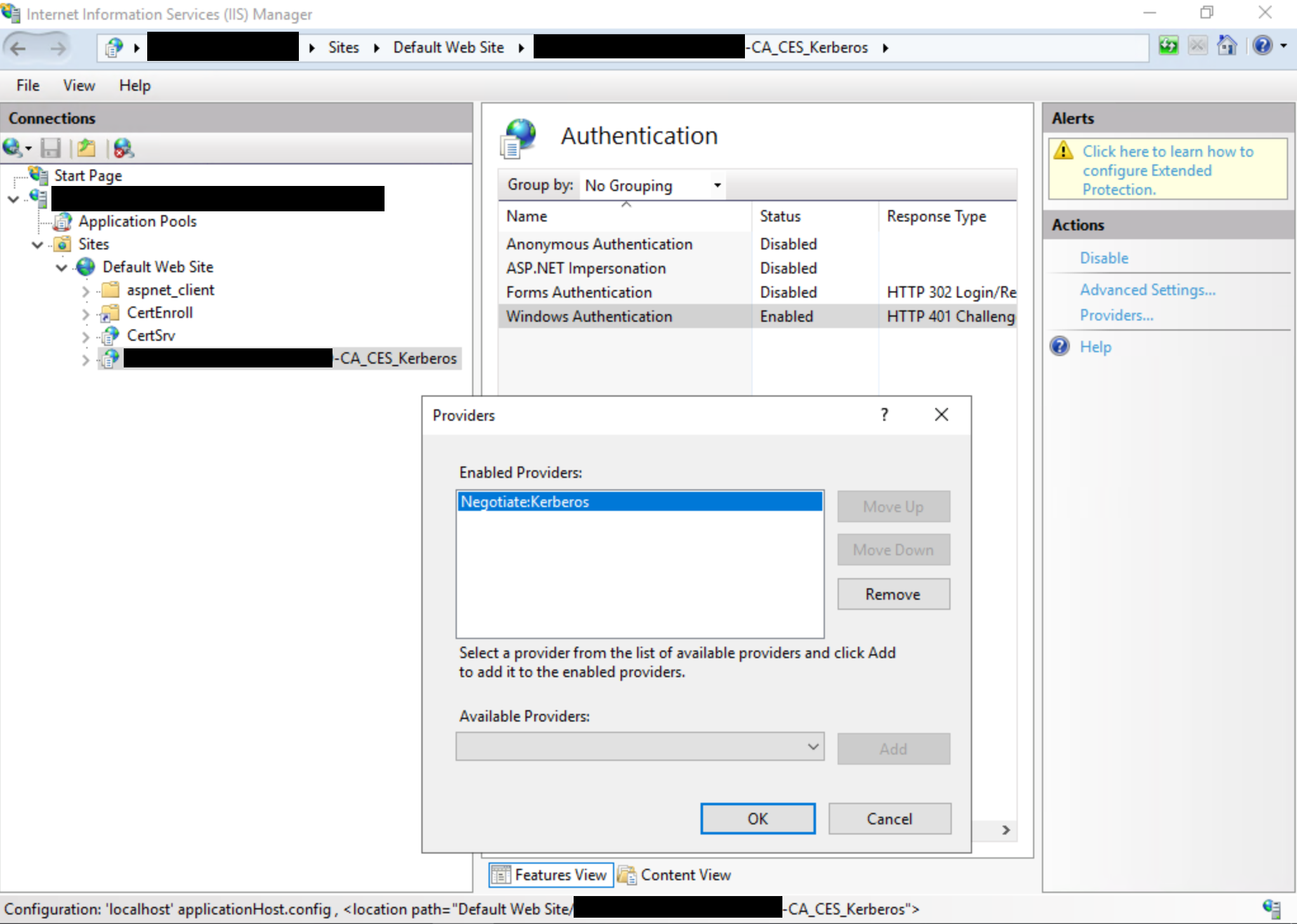

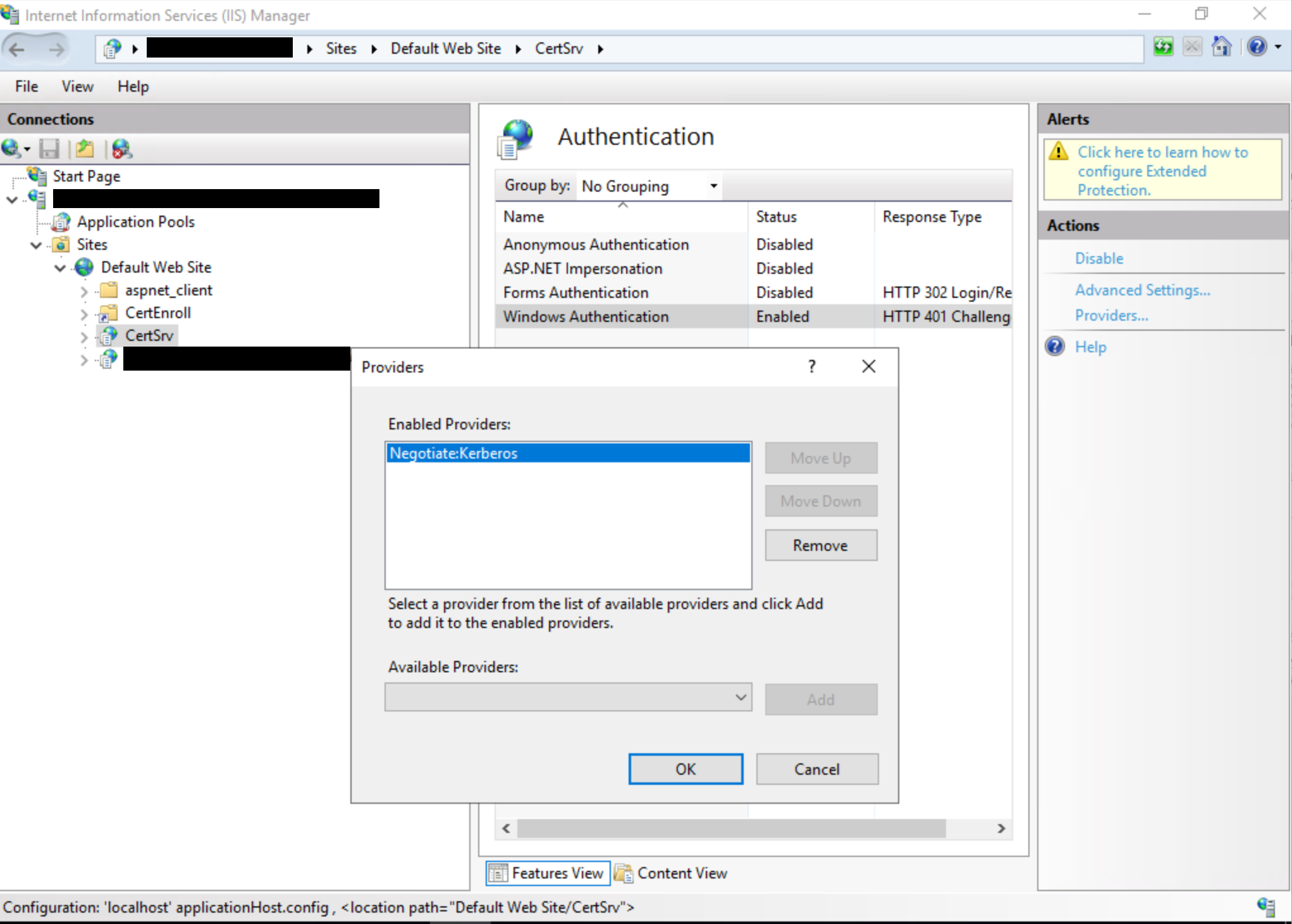

Schakel NTLM voor Internet Information Services (IIS) uit op AD CS-servers in uw domein met de services 'Certificate Authority Web Enrollment' of 'Certificate Enrollment Web Service'.

Als u de GEBRUIKERSINTERFACE van IIS Manager wilt openen, stelt u Windows in op Onderhandelen:Kerberos:

Belangrijk: Nadat u de bovenstaande stappen hebt doorlopen, moet u IIS opnieuw starten om de wijzigingen te laden. Als u IIS opnieuw wilt starten, opent u een venster met opdrachtprompt met verhoogde opdracht, typt u de volgende opdracht en drukt u vervolgens op Enter: iisreset /restart Opmerking Met deze opdracht worden alle IIS-services gestopt die worden uitgevoerd en worden ze opnieuw gestart.

Zie Microsoft Security Advisory ADV210003 voor meer informatie.