Samenvatting

Brute force-aanvallen zijn een van de drie belangrijkste manieren waarop Windows-computers vandaag worden aangevallen. Windows-apparaten staan momenteel echter niet toe dat ingebouwde lokale beheerdersaccounts worden vergrendeld. Dit creëert scenario's waarin, zonder de juiste netwerksegmentatie of de aanwezigheid van een inbraakdetectieservice, het ingebouwde lokale beheerdersaccount kan worden onderworpen aan onbeperkte brute force-aanvallen om te proberen het wachtwoord te bepalen. Dit kan worden gedaan met behulp van Remote Desktop Protocol (RDP) via het netwerk. Als de wachtwoorden niet lang of complex zijn, wordt de tijd die nodig is om een dergelijke aanval uit te voeren steeds triviaal met behulp van moderne CPU's en GPU's.

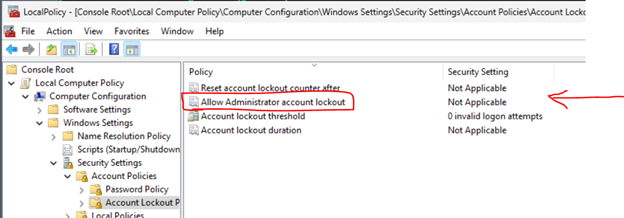

Om verdere beveiligingsaanvallen te voorkomen, implementeren we accountvergrendelingen voor beheerdersaccounts. Vanaf de cumulatieve windows-updates van 11 oktober 2022 of later is er een lokaal beleid beschikbaar om ingebouwde vergrendelingen van lokale beheerdersaccounts in te schakelen. Dit beleid vindt u onder Beleid voor lokale computers\Computerconfiguratie\Windows-instellingen\Beveiligingsinstellingen\Accountbeleid\Accountvergrendelingsbeleid.

Als u voor bestaande computers deze waarde instelt op Ingeschakeld met behulp van een lokaal of domein-GPO, krijgt u de mogelijkheid om het ingebouwde lokale beheerdersaccount te vergrendelen. Dergelijke omgevingen moeten ook overwegen om de andere drie beleidsregels in te stellen onder Beleid voor accountvergrendeling. Onze basislijnaanding is om ze in te stellen op 10-10-10.10. Dit betekent dat een account na 10 mislukte pogingen binnen 10 minuten wordt vergrendeld en dat de vergrendeling 10 minuten duurt. Daarna wordt het account automatisch ontgrendeld.

Opmerking Het nieuwe vergrendelingsgedrag is alleen van invloed op netwerkaanmeldingen, zoals RDP-pogingen. Consoleaanmeldingen zijn nog steeds toegestaan tijdens de vergrendelingsperiode.

Voor nieuwe computers op Windows 11, versie 22H2 of nieuwe computers met de cumulatieve updates van Windows van 11 oktober 2022 vóór de eerste installatie, worden deze instellingen standaard ingesteld bij de installatie van het systeem. Dit gebeurt wanneer de SAM-database voor het eerst wordt geïnstantieerd op een nieuwe computer. Als er dus een nieuwe computer is ingesteld en de updates van oktober later zijn geïnstalleerd, is deze niet standaard beveiligd. Hiervoor zijn de beleidsinstellingen vereist zoals eerder is beschreven. Als u niet wilt dat deze beleidsregels worden toegepast op uw nieuwe computer, kunt u dit lokale beleid instellen of een groepsbeleid maken om de instelling Uitgeschakeld toe te passen voor 'Beheerdersaccountvergrendeling toestaan'.

Daarnaast wordt wachtwoordcomplexiteit nu afgedwongen op een nieuwe computer als een ingebouwd lokaal administrator-account wordt gebruikt. Het wachtwoord moet ten minste twee van de drie basistekentypen hebben (kleine letters, hoofdletters en cijfers). Dit helpt deze accounts verder te beschermen tegen inbreuk vanwege een brute force-aanval. Als u echter een minder complex wachtwoord wilt gebruiken, kunt u nog steeds het juiste wachtwoordbeleid instellen in Beleid voor lokale computers\Computerconfiguratie\Windows-instellingen\Beveiligingsinstellingen\Accountbeleid\Wachtwoordbeleid.

Meer informatie

De toegevoegde wijzigingen ondersteunen de vlag DOMAIN_LOCKOUT_ADMINS en DOMAIN_PASSWORD_COMPLEX voor het ingebouwde lokale administrator-account. Zie DOMAIN_PASSWORD_INFORMATION (ntsecapi.h) voor meer informatie.

|

Waarde |

Betekenis |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Hiermee staat u toe dat het ingebouwde lokale administrator-account wordt vergrendeld voor netwerkaanmeldingen. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Het wachtwoord moet een combinatie van ten minste twee van de volgende typen tekens bevatten:

|