Samenvatting

Beheerders van Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) kunnen nu centraal toegangsbeheerlijsten (ACL's) voor Hyper-V-poorten maken en beheren in VMM.

Meer informatie

Klik voor meer informatie over updatepakket 8 voor System Center 2012 R2 Virtual Machine Manager op het volgende artikelnummer om het artikel in de Microsoft Knowledge Base weer te geven:

3096389 Updatepakket 8 voor System Center 2012 R2 Virtual Machine Manager

Woordenlijst

We hebben het Virtual Machine Manager-objectmodel verbeterd door de volgende nieuwe concepten toe te voegen in het gebied voor netwerkbeheer.

-

Poorttoegangsbeheerlijst (poort-ACL)

Een object dat is gekoppeld aan verschillende VMM-netwerkprimieven om netwerkbeveiliging te beschrijven. De poort-ACL fungeert als een verzameling vermeldingen voor toegangsbeheer of ACL-regels. Een ACL kan worden gekoppeld aan een willekeurig aantal VMM-netwerkprimieven (nul of meer), zoals een VM-netwerk, VM-subnet, virtuele netwerkadapter of de VMM-beheerserver zelf. Een ACL kan een willekeurig getal (nul of meer) ACL-regels bevatten. Aan elk compatibel VMM-netwerkprintief (VM-netwerk, VM-subnet, virtuele netwerkadapter of VMM-beheerserver) kan één poort-ACL zijn gekoppeld of geen. -

Poorttoegangsbeheervermelding of ACL-regel

Een object dat het filterbeleid beschrijft. Er kunnen meerdere ACL-regels bestaan in dezelfde poort-ACL en worden toegepast op basis van hun prioriteit. Elke ACL-regel komt overeen met precies één poort-ACL. -

Globaal Instellingen

Een virtueel concept dat een poort-ACL beschrijft die wordt toegepast op alle virtuele VM-netwerkadapters in de infrastructuur. Er is geen afzonderlijk objecttype voor globale Instellingen. In plaats daarvan wordt de algemene Instellingen poort-ACL gekoppeld aan de VMM-beheerserver zelf. Het VMM-beheerserverobject kan één poort-ACL of geen hebben.

Zie De basisprincipes van virtual Machine Manager-netwerkobjecten voor informatie over objecten in het netwerkbeheergebied die eerder beschikbaar waren.

Wat kan ik doen met deze functie?

Met behulp van de PowerShell-interface in VMM kunt u nu de volgende acties uitvoeren:

-

Definieer poort-ACL's en de bijbehorende ACL-regels.

-

De regels worden toegepast op virtuele switchpoorten op Hyper-V-servers als 'uitgebreide poort-ACL's' (VMNetworkAdapterExtendedAcl) in Hyper-V-terminologie. Dit betekent dat ze alleen van toepassing kunnen zijn op Windows Server 2012 R2-hostservers (en Hyper-V Server 2012 R2).

-

VMM maakt niet de 'verouderde' Hyper-V-poort-ACL's (VMNetworkAdapterAcl). Daarom kunt u geen poort-ACL's toepassen op Windows Server 2012 (of Hyper-V Server 2012) hostservers met behulp van VMM.

-

Alle poort-ACL-regels die zijn gedefinieerd in VMM met behulp van deze functie zijn stateful (voor TCP). U kunt geen staatloze ACL-regels maken voor TCP met behulp van VMM.

Zie Beveiligingsbeleid maken met uitgebreide poort-Access Control lijsten voor Windows Server 2012 R2 voor meer informatie over de functie Uitgebreide poort-ACL in Windows Server 2012 R2 Hyper-V.

-

-

Koppel een poort-ACL aan global Instellingen. Dit is van toepassing op alle virtuele VM-netwerkadapters. Het is alleen beschikbaar voor volledige beheerders.

-

Koppel de poort-ACL's die zijn gemaakt aan een VM-netwerk, VM-subnetten of virtuele VM-netwerkadapters. Dit is beschikbaar voor volledige beheerders, tenantbeheerders en selfservicegebruikers (SSU's).

-

Poort-ACL-regels weergeven en bijwerken die zijn geconfigureerd op de afzonderlijke VM-vNIC.

-

Verwijder poort-ACL's en de bijbehorende ACL-regels.

Elk van deze acties wordt verderop in dit artikel uitgebreider behandeld.

Houd er rekening mee dat deze functionaliteit alleen beschikbaar is via PowerShell-cmdlets en niet wordt weergegeven in de gebruikersinterface van de VMM-console (met uitzondering van de status Naleving).

Wat kan ik niet doen met deze functie?

-

Afzonderlijke regels voor één exemplaar beheren/bijwerken wanneer de ACL wordt gedeeld tussen meerdere exemplaren. Alle regels worden centraal beheerd binnen de bovenliggende ACL's en worden overal toegepast waar de ACL is gekoppeld.

-

Koppel meer dan één ACL aan een entiteit.

-

Pas poort-ACL's toe op virtuele netwerkadapters (vNIC's) in de bovenliggende Hyper-V-partitie (beheerbesturingssysteem).

-

Maak poort-ACL-regels die protocollen op IP-niveau bevatten (anders dan TCP of UDP).

-

Pas poort-ACL's toe op logische netwerken, netwerksites (logische netwerkdefinities), subnet-vLAN's en andere VMM-netwerkprimieven die eerder niet werden vermeld.

Hoe kan ik de functie gebruiken?

Nieuwe poort-ACL's en de bijbehorende poort-ACL-regels definiëren

U kunt nu ACL's en de bijbehorende ACL-regels rechtstreeks vanuit VMM maken met behulp van PowerShell-cmdlets.

Een nieuwe ACL maken

De volgende nieuwe PowerShell-cmdlets worden toegevoegd:

New-SCPortACL –Name <tekenreeks> [–Description <string>]

–Name: Name: Name of the port ACL

–Description: Description: Description of the port ACL (optional parameter)

Get-SCPortACL

Retrieves all the port ACL's

–Name: Optionally filter by name

–ID: Optionally filter by ID

Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Poort-ACL-regels definiëren voor de poort-ACL

Elke poort-ACL bestaat uit een verzameling poort-ACL-regels. Elke regel bevat verschillende parameters.

-

Naam

-

Beschrijving

-

Type: Inkomend/uitgaand (de richting waarin de ACL wordt toegepast)

-

Actie: Toestaan/weigeren (de actie van de ACL, om het verkeer toe te staan of om het verkeer te blokkeren)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protocol: TCP/Udp/Any (opmerking: protocollen op IP-niveau worden niet ondersteund in poort-ACL's die zijn gedefinieerd door VMM. Ze worden nog steeds systeemeigen ondersteund door Hyper-V.)

-

Prioriteit: 1 – 65535 (laagste getal heeft hoogste prioriteit). Deze prioriteit is relatief ten opzichte van de laag waarin deze wordt toegepast. (Meer informatie over hoe ACL-regels worden toegepast op basis van prioriteit en het object waaraan de ACL is gekoppeld, volgt.)

Nieuwe PowerShell-cmdlets die worden toegevoegd

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inkomende | Uitgaande> - Actie <toestaan | Weigeren> -Priority <uint16> -Protocol <TCP | Udp | Alle> [-SourceAddressPrefix <tekenreeks: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| Any>] [-DestinationAddressPrefix <string: IPAddress | IPSubnet>] [-DestinationPortRange <tekenreeks:X|X-Y| Alle>]

Get-SCPortACLrule

haalt alle poort-ACL-regels op.

-

Naam: Optioneel filteren op naam

-

Id: Optioneel filteren op id

-

PortACL: optioneel filteren op poort-ACL

Voorbeeldopdrachten

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Poort-ACL's koppelen en loskoppelen

ACL's kunnen worden gekoppeld aan het volgende:

-

Algemene instellingen (van toepassing op alle VM-netwerkadapters. Alleen volledige beheerders kunnen dit doen.)

-

VM-netwerk (volledige beheerders/tenantbeheerders/SSU's kunnen dit doen.)

-

VM-subnet (volledige beheerders/tenantbeheerders/SSU's kunnen dit doen.)

-

Virtuele netwerkadapters (dit kunnen volledige beheerders/tenantbeheerders/SSU's doen.)

Algemene instellingen

Deze poort-ACL-regels zijn van toepassing op alle virtuele VM-netwerkadapters in de infrastructuur.

Bestaande PowerShell-cmdlets zijn bijgewerkt met nieuwe parameters voor het koppelen en loskoppelen van poort-ACL's.

Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Nieuwe optionele parameter waarmee de opgegeven poort-ACL wordt geconfigureerd voor algemene instellingen.

-

RemovePortACL: nieuwe optionele parameter waarmee een geconfigureerde poort-ACL uit globale instellingen wordt verwijderd.

Get-SCVMMServer: retourneert de geconfigureerde poort-ACL in het geretourneerde object.

Voorbeeldopdrachten

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM-netwerk

Deze regels worden toegepast op alle virtuele VM-netwerkadapters die zijn verbonden met dit VM-netwerk.

Bestaande PowerShell-cmdlets zijn bijgewerkt met nieuwe parameters voor het koppelen en loskoppelen van poort-ACL's.

New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [rest van de parameters]

-PortACL: nieuwe optionele parameter waarmee u tijdens het maken een poort-ACL naar het VM-netwerk kunt opgeven.

Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest van de parameters]

-PortACL: nieuwe optionele parameter waarmee u een poort-ACL kunt instellen voor het VM-netwerk.

-RemovePortACL: Nieuwe optionele parameter waarmee een geconfigureerde poort-ACL uit het VM-netwerk wordt verwijderd.

Get-SCVMNetwork: retourneert de geconfigureerde poort-ACL in het geretourneerde object.

Voorbeeldopdrachten

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM-subnet

Deze regels worden toegepast op alle virtuele VM-netwerkadapters die zijn verbonden met dit VM-subnet.

Bestaande PowerShell-cmdlets zijn bijgewerkt met een nieuwe parameter voor het koppelen en loskoppelen van poort-ACL's.

New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [rest van de parameters]

-PortACL: nieuwe optionele parameter waarmee u tijdens het maken een poort-ACL naar het VM-subnet kunt opgeven.

Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest van de parameters]

-PortACL: nieuwe optionele parameter waarmee u een poort-ACL kunt instellen voor het VM-subnet.

-RemovePortACL: nieuwe optionele parameter waarmee een geconfigureerde poort-ACL uit het VM-subnet wordt verwijderd.

Get-SCVMSubnet: retourneert de geconfigureerde poort-ACL in het geretourneerde object.

Voorbeeldopdrachten

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

VIRTUELE VM-netwerkadapter (vmNIC)

Bestaande PowerShell-cmdlets zijn bijgewerkt met nieuwe parameters voor het koppelen en loskoppelen van poort-ACL's.

New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [rest van de parameters]

-PortACL: nieuwe optionele parameter waarmee u een poort-ACL voor de virtuele netwerkadapter kunt opgeven terwijl u een nieuwe vNIC maakt.

Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest van de parameters]

-PortACL: nieuwe optionele parameter waarmee u een poort-ACL kunt instellen op de virtuele netwerkadapter.

-RemovePortACL: Nieuwe optionele parameter waarmee een geconfigureerde poort-ACL uit de virtuele netwerkadapter wordt verwijderd.

Get-SCVirtualNetworkAdapter: retourneert de geconfigureerde poort-ACL in het geretourneerde object.

Voorbeeldopdrachten

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Poort-ACL-regels toepassen

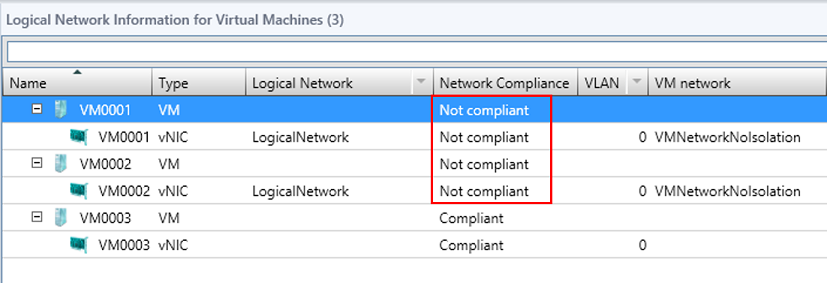

Wanneer u de VM's vernieuwt nadat u de poort-ACL's hebt gekoppeld, ziet u dat de status van de VM's wordt weergegeven als 'Niet compatibel' in de weergave Virtuele machine van de Fabric-werkruimte. (Als u wilt overschakelen naar de weergave virtuele machine, moet u eerst naar het knooppunt Logische netwerken of het knooppunt Logische switches van de werkruimte Fabric bladeren). Houd er rekening mee dat VM-vernieuwing automatisch op de achtergrond plaatsvindt (volgens schema). Zelfs als u VM's niet expliciet vernieuwt, krijgen ze uiteindelijk een niet-compatibele status.

Als u herstel wilt starten, klikt u op Herstellen op het lint of voert u de cmdlet Repair-SCVirtualNetworkAdapter uit. Er zijn geen specifieke wijzigingen in de syntaxis van de cmdlet voor deze functie.

Repair-SCVirtualNetworkAdapter -VirtualNetworkAdapter <VirtualNetworkAdapter>

Het herstellen van deze VM's markeert ze als compatibel en zorgt ervoor dat uitgebreide poort-ACL's worden toegepast. Houd er rekening mee dat poort-ACL's pas van toepassing zijn op vm's binnen het bereik als u deze expliciet herstelt.

Poort-ACL-regels weergeven

Als u de ACL's en ACL-regels wilt weergeven, kunt u de volgende PowerShell-cmdlets gebruiken.

Nieuwe PowerShell-cmdlets die worden toegevoegd

Haal poort-ACL's

parameterset 1 op. Als u alles of op naam wilt ophalen: Get-SCPortACL parameterset [-Name <>]

2. Ophalen op basis van id: Get-SCPortACL -Id <> [-Name <>]

Ophalen van poort-ACL-regels

Parameter set 1. Alles of op naam: Get-SCPortACLrule parameterset [-Name <>]

2. Op id: Get-SCPortACLrule -Id <>

parameter set 3. Op ACL-object: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Poort-ACL-regels bijwerken

Wanneer u de ACL bijwerkt die is gekoppeld aan netwerkadapters, worden de wijzigingen doorgevoerd in alle exemplaren van de netwerkadapter die gebruikmaken van die ACL. Voor een ACL die is gekoppeld aan een VM-subnet of VM-netwerk, worden alle netwerkadapterexemplaren die zijn verbonden met dat subnet bijgewerkt met de wijzigingen.

Opmerking: het bijwerken van ACL-regels op afzonderlijke netwerkadapters wordt parallel uitgevoerd in een best effort-schema met één poging. Adapters die om welke reden dan ook niet kunnen worden bijgewerkt, worden gemarkeerd als 'niet compatibel met beveiliging' en de taak wordt voltooid met een foutbericht dat aangeeft dat de netwerkadapters niet zijn bijgewerkt. 'Niet compatibel met beveiliging' verwijst hier naar een niet-overeenkomende in verwachte versus werkelijke ACL-regels. De adapter heeft de nalevingsstatus Niet compatibel, samen met relevante foutberichten. Zie de vorige sectie voor meer informatie over het herstellen van niet-compatibele virtuele machines.

Nieuwe PowerShell-cmdlet toegevoegd

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>]

Set-SCPortACLrule -PortACLrule <PortACLr> ule [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Uitgaand}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <tekenreeks>] [-SourcePortRange <tekenreeks>] [-DestinationAddressPrefix <tekenreeks>] [-DestinationPortRange <tekenreeks>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}]

Set-SCPortACL: Wijzigt de beschrijving van de poort-ACL.

-

Beschrijving: Werkt de beschrijving bij.

Set-SCPortACLrule: Hiermee wijzigt u de poort-ACL-regelparameters.

-

Beschrijving: Werkt de beschrijving bij.

-

Type: Hiermee wordt de richting bijgewerkt waarin de ACL wordt toegepast.

-

Actie: Hiermee wordt de actie van de ACL bijgewerkt.

-

Protocol: Hiermee wordt het protocol bijgewerkt waarop de ACL wordt toegepast.

-

Prioriteit: hiermee wordt de prioriteit bijgewerkt.

-

SourceAddressPrefix: Hiermee wordt het voorvoegsel van het bronadres bijgewerkt.

-

SourcePortRange: Hiermee werkt u het bronpoortbereik bij.

-

DestinationAddressPrefix: Hiermee wordt het voorvoegsel van het doeladres bijgewerkt.

-

DestinationPortRange: Hiermee wordt het doelpoortbereik bijgewerkt.

Poort-ACL's en poort-ACL-regels verwijderen

Een ACL kan alleen worden verwijderd als er geen afhankelijkheden aan zijn gekoppeld. Afhankelijkheden zijn vm-netwerk/VM-subnet/virtuele netwerkadapter/globale instellingen die zijn gekoppeld aan de ACL. Wanneer u een poort-ACL probeert te verwijderen met behulp van de PowerShell-cmdlet, detecteert de cmdlet of de poort-ACL is gekoppeld aan een van de afhankelijkheden en worden de juiste foutberichten weergegeven.

Poort-ACL's verwijderen

Er zijn nieuwe PowerShell-cmdlets toegevoegd:

Remove-SCPortACL -PortACL <NetworkAccessControlList>

Poort-ACL-regels verwijderen

Er zijn nieuwe PowerShell-cmdlets toegevoegd:

Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule>

Houd er rekening mee dat het verwijderen van een VM-subnet/VM-netwerk/netwerkadapter automatisch de koppeling met die ACL verwijdert.

Een ACL kan ook worden ontkoppeld van het VM-subnet/VM-netwerk/netwerkadapter door het respectieve VMM-netwerkobject te wijzigen. Hiervoor gebruikt u de cmdlet Set- samen met de switch -RemovePortACL, zoals beschreven in eerdere secties. In dit geval wordt de poort-ACL losgekoppeld van het respectieve netwerkobject, maar wordt deze niet verwijderd uit de VMM-infrastructuur. Daarom kan het later opnieuw worden gebruikt.

Buiten-bandwijzigingen in ACL-regels

Als we out-of-band (OOB) wijzigingen aanbrengen in ACL-regels vanaf de virtuele Hyper-V-switchpoort (door systeemeigen Hyper-V-cmdlets zoals Add-VMNetworkAdapterExtendedAcl te gebruiken), wordt de netwerkadapter door VM Refresh weergegeven als 'Niet-compatibel met beveiliging'. De netwerkadapter kan vervolgens worden hersteld vanuit VMM, zoals beschreven in de sectie Poort-ACL's toepassen. Herstel overschrijft echter alle poort-ACL-regels die buiten VMM zijn gedefinieerd met de regels die door VMM worden verwacht.

Prioriteit van poort-ACL-regel en toepassingsprioriteit (geavanceerd)

Kernconcepten

Elke poort-ACL-regel in een poort-ACL heeft een eigenschap met de naam Prioriteit. Regels worden op volgorde toegepast op basis van hun prioriteit. De volgende basisprincipes definiëren de prioriteit van regels:

-

Hoe lager het prioriteitsnummer, hoe hoger de prioriteit is. Als meerdere poort-ACL-regels elkaar tegenspreken, wint de regel met een lagere prioriteit.

-

Regelactie heeft geen invloed op de prioriteit. In tegenstelling tot NTFS ACL's (bijvoorbeeld) hebben we hier geen concept als 'Weigeren heeft altijd voorrang op Toestaan'.

-

Bij dezelfde prioriteit (dezelfde numerieke waarde) kunt u geen twee regels met dezelfde richting hebben. Dit gedrag voorkomt een hypothetische situatie waarin men regels voor weigeren en toestaan met gelijke prioriteit kan definiëren, omdat dit tot dubbelzinnigheid of een conflict zou leiden.

-

Een conflict wordt gedefinieerd als twee of meer regels met dezelfde prioriteit en dezelfde richting. Er kan een conflict optreden als er twee poort-ACL-regels zijn met dezelfde prioriteit en richting in twee ACL's die op verschillende niveaus worden toegepast en als deze niveaus gedeeltelijk overlappen. Dat wil betekenen dat er mogelijk een object (bijvoorbeeld vmNIC) binnen het bereik van beide niveaus valt. Een veelvoorkomend voorbeeld van overlapping is een VM-netwerk en EEN VM-subnet in hetzelfde netwerk.

Meerdere poort-ACL's toepassen op één entiteit

Omdat poort-ACL's van toepassing kunnen zijn op verschillende VMM-netwerkobjecten (of op verschillende niveaus, zoals eerder beschreven), kan één VM VIRTUAL Network Adapter (vmNIC) binnen het bereik van meerdere poort-ACL's vallen. In dit scenario worden de poort-ACL-regels van alle poort-ACL's toegepast. De prioriteit van deze regels kan echter verschillen, afhankelijk van verschillende nieuwe instellingen voor het afstemmen van VMM die verderop in dit artikel worden vermeld.

Registerinstellingen

Deze instellingen worden gedefinieerd als Dword-waarden in Windows register onder de volgende sleutel op de VMM-beheerserver:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Instellingen

Houd er rekening mee dat al deze instellingen van invloed zijn op het gedrag van poort-ACL's in de hele VMM-infrastructuur.

Effectieve prioriteit van poort-ACL-regel

In deze discussie beschrijven we de werkelijke prioriteit van poort-ACL-regels wanneer meerdere poort-ACL's worden toegepast op één entiteit als effectieve regelprioriteit. Houd er rekening mee dat er geen afzonderlijke instelling of object in VMM is om de prioriteit van effectieve regels te definiëren of weer te geven. Deze wordt berekend in de runtime.

Er zijn twee globale modi waarin de effectieve regelprioriteit kan worden berekend. De modi worden omgeschakeld door de registerinstelling:

PortACLAbsolutePriority

De acceptabele waarden voor deze instelling zijn 0 (nul) of 1, waarbij 0 het standaardgedrag aangeeft.

Relatieve prioriteit (standaardgedrag)

Als u deze modus wilt inschakelen, stelt u de eigenschap PortACLAbsolutePriority in het register in op de waarde 0 (nul). Deze modus is ook van toepassing als de instelling niet is gedefinieerd in het register (dat wil gezegd, als de eigenschap niet is gemaakt).

In deze modus zijn de volgende principes van toepassing naast de basisconcepten die eerder zijn beschreven:

-

De prioriteit binnen dezelfde poort-ACL blijft behouden. Daarom worden prioriteitswaarden die in elke regel zijn gedefinieerd, behandeld als relatief binnen de ACL.

-

Wanneer u meerdere poort-ACL's toepast, worden de bijbehorende regels toegepast in buckets. De regels van dezelfde ACL (gekoppeld aan een bepaald object) worden samen binnen dezelfde bucket toegepast. De prioriteit van bepaalde buckets is afhankelijk van het object waaraan de poort-ACL is gekoppeld.

-

Hier hebben regels die zijn gedefinieerd in de algemene instellingen-ACL (ongeacht hun eigen prioriteit zoals gedefinieerd in de poort-ACL) altijd voorrang op de regels die zijn gedefinieerd in de ACL die wordt toegepast op vmNIC, enzovoort. Met andere woorden, scheiding van lagen wordt afgedwongen.

Uiteindelijk kan de effectieve regelprioriteit verschillen van de numerieke waarde die u definieert in de eigenschappen van de poort-ACL-regel. Meer informatie over hoe dit gedrag wordt afgedwongen en hoe u de logica ervan kunt wijzigen, volgt.

-

De volgorde waarin drie objectspecifieke niveaus (vmNIC, VM-subnet en VM-netwerk) voorrang krijgen, kan worden gewijzigd.

-

De volgorde van algemene instellingen kan niet worden gewijzigd. Het heeft altijd de hoogste prioriteit (of volgorde = 0).

-

Voor de andere drie niveaus kunt u de volgende instellingen instellen op een numerieke waarde tussen 0 en 3, waarbij 0 de hoogste prioriteit heeft (gelijk aan globale instellingen) en 3 de laagste prioriteit heeft:

-

PortACLVMNetworkAdapterPriority (de standaardwaarde is 1)

-

PortACLVMSubnetPriority (de standaardwaarde is 2)

-

PortACLVMNetworkPriority (de standaardwaarde is 3)

-

-

Als u dezelfde waarde (0 tot 3) toewijst aan deze meerdere registerinstellingen, of als u een waarde toewijst buiten het bereik 0 tot en met 3, mislukt VMM terug naar het standaardgedrag.

-

-

De manier waarop de volgorde wordt afgedwongen, is dat de effectieve regelprioriteit wordt gewijzigd, zodat ACL-regels die op een hoger niveau zijn gedefinieerd, een hogere prioriteit krijgen (dat wil gezegd, een kleinere numerieke waarde). Wanneer de effectieve ACL wordt berekend, wordt elke relatieve regelprioriteitswaarde 'stoten' door de niveauspecifieke waarde of 'stap'.

-

De niveauspecifieke waarde is de 'stap' die verschillende niveaus van elkaar scheidt. De grootte van de stap is standaard 10000 en wordt geconfigureerd met de volgende registerinstelling:

PortACLLayerSeparation

-

Dit betekent dat in deze modus elke afzonderlijke regelprioriteit binnen ACL (dat wil zeggen een regel die als relatief wordt behandeld) de waarde van de volgende instelling niet mag overschrijden:

PortACLLayerSeparation (standaard 10000)

Configuratievoorbeeld

Stel dat alle instellingen de standaardwaarden hebben. (Deze worden eerder beschreven.)

-

We hebben een ACL die is gekoppeld aan vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

De effectieve prioriteit voor alle regels die in deze ACL zijn gedefinieerd, wordt met 10000 (PortACLLayerSeparation-waarde) geplaagd.

-

We definiëren een regel in deze ACL met een prioriteit die is ingesteld op 100.

-

De effectieve prioriteit voor deze regel is 10000 + 100 = 10100.

-

De regel heeft voorrang op andere regels binnen dezelfde ACL waarvoor de prioriteit groter is dan 100.

-

De regel heeft altijd voorrang op regels die zijn gedefinieerd in ACL's die zijn gekoppeld op het niveau van het VM-netwerk en het VM-subnet. (Dit is waar omdat deze worden beschouwd als 'lagere' niveaus).

-

De regel heeft nooit voorrang op regels die zijn gedefinieerd in de algemene instellingen-ACL.

Voordelen van deze modus

-

Er is betere beveiliging in scenario's met meerdere tenants, omdat poort-ACL-regels die zijn gedefinieerd door de infrastructuurbeheerder (op het niveau van globale Instellingen) altijd voorrang hebben op regels die door tenants zelf worden gedefinieerd.

-

Eventuele poort-ACL-regelconflicten (d.i.v. dubbelzinnigheden) worden automatisch voorkomen vanwege laagscheiding. Het is heel eenvoudig te voorspellen welke regels effectief zijn en waarom.

Waarschuwingen voor deze modus

-

Minder flexibiliteit. Als u een regel definieert (bijvoorbeeld 'Al het verkeer naar poort 80 weigeren') in globale instellingen, kunt u nooit een gedetailleerdere uitzondering van deze regel maken op een lagere laag (bijvoorbeeld 'Alleen poort 80 toestaan op deze VM waarop een legitieme webserver wordt uitgevoerd').

Relatieve prioriteit

Als u deze modus wilt inschakelen, stelt u de eigenschap PortACLAbsolutePriority in het register in op een waarde van 1.

In deze modus zijn de volgende principes van toepassing naast de basisconcepten die eerder zijn beschreven:

-

Als een object binnen het bereik van meerdere ACL's (bijvoorbeeld VM-netwerk en VM-subnet) valt, worden alle regels die in gekoppelde ACL's zijn gedefinieerd, in uniforme volgorde toegepast (of als één bucket). Er is geen niveauscheiding en helemaal geen 'bumping'.

-

Alle regelprioriteiten worden beschouwd als absoluut, precies zoals ze zijn gedefinieerd in elke regelprioriteit. Met andere woorden, de effectieve prioriteit voor elke regel is hetzelfde als wat is gedefinieerd in de regel zelf en wordt niet gewijzigd door de VMM-engine voordat deze wordt toegepast.

-

Alle andere registerinstellingen die in de vorige sectie worden beschreven, hebben geen effect.

-

In deze modus mag elke afzonderlijke regelprioriteit in een ACL (een regelprioriteit die als absoluut wordt behandeld) niet groter zijn dan 65535.

Configuratievoorbeeld

-

In de algemene instellingen ACL definieert u een regel waarvan de prioriteit is ingesteld op 100.

-

In de ACL die is gekoppeld aan vmNIC, definieert u een regel waarvan de prioriteit is ingesteld op 50.

-

De regel die is gedefinieerd op het vmNIC-niveau heeft voorrang omdat deze een hogere prioriteit heeft (dat wil gezegd, een lagere numerieke waarde).

Voordelen van deze modus

-

Meer flexibiliteit. U kunt 'eenmalige' uitzonderingen maken van de algemene instellingenregels op lagere niveaus (bijvoorbeeld VM-subnet of vmNIC).

Waarschuwingen voor deze modus

-

Planning kan complexer worden omdat er geen niveauscheiding is. En er kan een regel zijn op elk niveau dat andere regels overschrijft die zijn gedefinieerd voor andere objecten.

-

In omgevingen met meerdere tenants kan de beveiliging worden beïnvloed omdat een tenant een regel kan maken op het vm-subnetniveau die het beleid overschrijft dat is gedefinieerd door de Infrastructuurbeheerder op het niveau van de globale instellingen.

-

Regelconflicten (oftewel dubbelzinnigheden) worden niet automatisch geëlimineerd en kunnen zich voordoen. VMM kan conflicten alleen op hetzelfde ACL-niveau voorkomen. Er kunnen geen conflicten worden voorkomen tussen ACL's die zijn gekoppeld aan verschillende objecten. In geval van een conflict, omdat VMM het conflict niet automatisch kan oplossen, wordt de toepassing van de regels gestopt en wordt er een fout gegenereerd.