Samenvatting

Dit artikel helpt bij het identificeren en verhelpen van problemen met apparaten die worden beïnvloed door het beveiligingslek dat wordt beschreven in Microsoft Security Advisory-ADV170012.

Dit proces is gericht op de volgende Windows Hello voor Business (WHFB) en Azure AD (AAD) gebruiksscenario's die door Microsoft worden aangeboden:

-

AD azure join

-

Hybride Azure AD join

-

Azure AD geregistreerd

Meer informatie

Identificeren uw gebruiksscenario AAD

-

Open een opdrachtpromptvenster.

-

De status van het apparaat opvragen door de volgende opdracht uit te voeren:dsregcmd.exe /status

-

Onderzoek in de uitvoer van de opdracht, de waarden van de eigenschappen die worden vermeld in de volgende tabel om te bepalen uw gebruiksscenario AAD.

Eigenschap

Beschrijving

AzureAdJoined

Hiermee wordt aangegeven of AD. Azure is lid van het apparaat

EnterpriseJoined

Geeft aan of t he-apparaat is verbonden met AD FS. Dit is onderdeel van een klant op gebouwen-alleen-scenario waarbij Windows Hello voor bedrijf is geïmplementeerd en beheerd op ruimten.

DomainJoined

Hiermee wordt aangegeven of het apparaat deel uitmaakt van een Active Directory-domein traditionele.

WorkplaceJoined

Geef aan of de huidige gebruiker een werk of school-account is toegevoegd aan het huidige profiel. Dit staat bekend als Azure AD geregistreerd. Deze instelling wordt genegeerd door het systeem als het apparaat AzureAdJoined is.

Hybride Azure AD toegevoegd

Als DomainJoined en AzureAdJoined Ja, is het apparaat hybride Azure AD gekoppeld. Het apparaat is daarom gekoppeld aan een Azure Active Directory en een traditionele Active Directory-domein.

Workflow

Implementaties en implementaties kunnen verschillen tussen verschillende organisaties. We ontworpen de volgende workflow voor de hulpmiddelen die u nodig hebt voor het ontwikkelen van uw eigen interne plan alle betrokken apparaten te beperken. De werkstroom heeft de volgende stappen uit:

-

Identificeer de betrokken apparaten. Zoek die uw omgeving toetsen voor vertrouwde platform modules (TPM's), waarin het probleem optreedt en apparaten.

-

De betrokken apparaten patch. Effecten op de geïdentificeerde apparaten oplossen door de scenario-specifieke stappen die in dit artikel worden vermeld.

Toelichting op de TPM's wissen

Omdat de trusted platform modules worden gebruikt voor het opslaan van geheimen die worden gebruikt door diverse services en toepassingen, het wissen van de TPM kunnen onvoorziene of negatieve gevolgen. Als u de TPM wist, Zorg voordat te onderzoeken en dat alle services en toepassingen die gebruikmaken van TPM-backed geheimen zijn correct geïdentificeerd en voorbereid voor geheime verwijderen en opnieuw te valideren.

Het identificeren van de betrokken apparaten

Zie Microsoft Security Advisory-ADV170012voor de desbetreffende TPM's.

Hoe patch betrokken apparaten

Gebruik de volgende stappen uit op de betrokken apparaten volgens uw AAD gebruiksscenario.

-

Zorg ervoor dat er een geldige lokale account op het apparaat of een lokale account maken is.

Opmerking

Het wordt aanbevolen om te controleren dat de account aanmeldt bij het apparaat met behulp van de nieuwe lokale Administrator-account werkt en de juiste machtigingen bevestigen door een opdrachtprompt te openen.

-

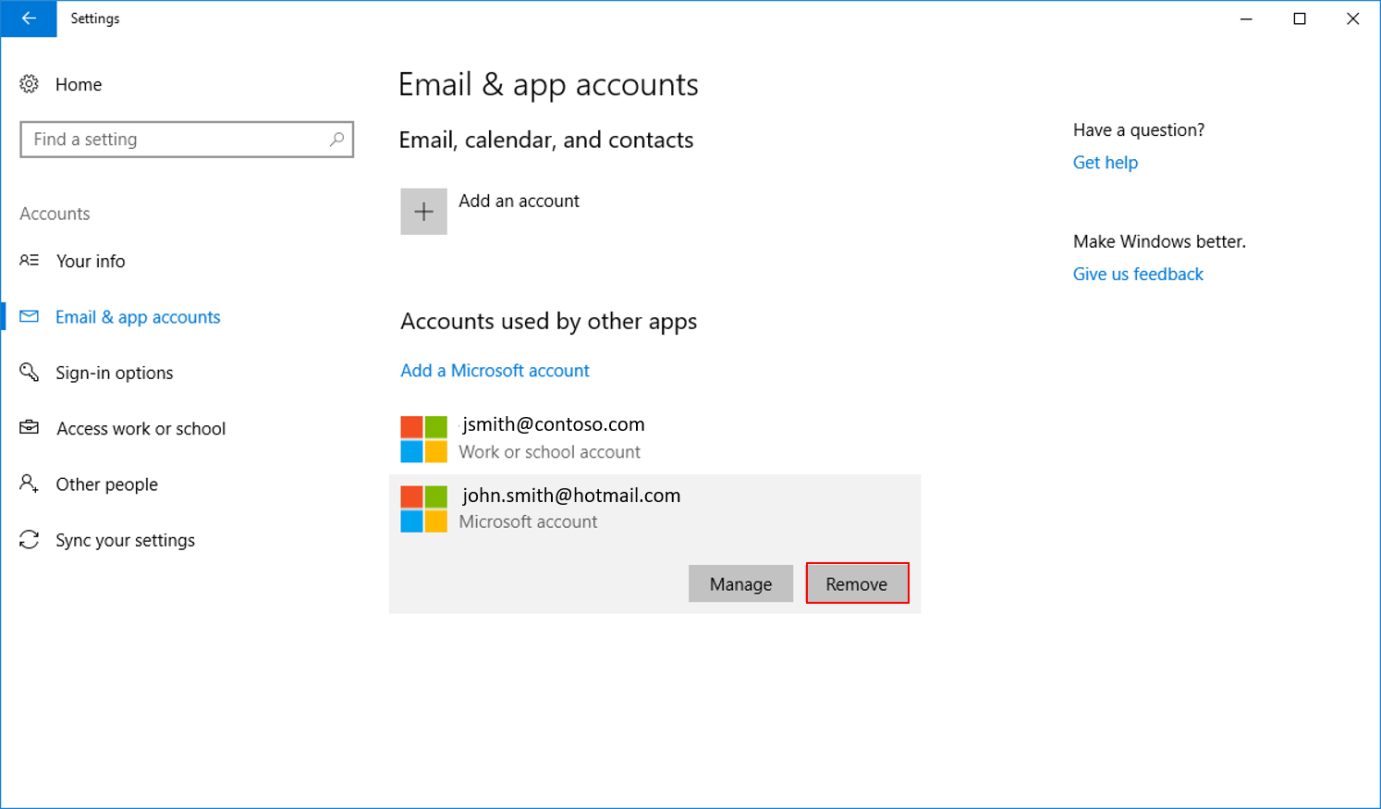

Als u bent aangemeld met een Microsoft-account op het apparaat, gaat u naar Instellingen > Accounts > accounts voor e- & app en de verbonden account verwijderen.

-

Een firmware-update voor het apparaat installeren.

Opmerking

Volg de richtlijnen voor het toepassen van de TPM firmware-update van de OEM. Zie stap 4: "Van toepassing zijnde firmware-updates toepassen" in Microsoft Security Advisory-ADV170012 voor meer informatie over het verkrijgen van de TPM-update van de OEM.

-

Loskoppelen van het apparaat uit Azure Active Directory.

Opmerking

Zorg ervoor dat uw BitLocker-sleutel veilig back-up ergens dan de lokale computer voordat u verdergaat.

-

Ga naar Instellingen > systeem > overen klik vervolgens op beheren of verbreken van de werk- of.

-

Verbonden met < AzureAD >en klik op verbinding verbreken.

-

Klik op Ja wanneer u wordt gevraagd om bevestiging.

-

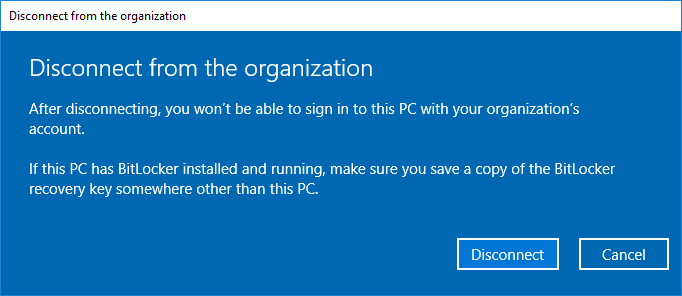

Klik op verbinding verbreken wanneer u wordt gevraagd om 'Loskoppelen van de organisatie'.

-

Voer de gegevens van de lokale beheerder voor het apparaat.

-

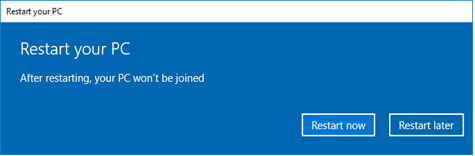

Klik op Later opnieuw starten.

-

-

De TPM wissen.

Opmerking

Wissen van de TPM, worden alle sleutels en geheimen die zijn opgeslagen op het apparaat verwijderd. Controleer of andere services die zijn gebruik van de TPM worden geschorst of gevalideerd voordat u verdergaat.

Windows 8 of hoger: BitLocker wordt automatisch onderbroken als u een van de twee aanbevolen methoden voor het wissen van de TPM, hieronder.

Windows 7: Handmatige schorsing van BitLocker is nodig voordat u verdergaat. (Zie voor meer informatie over BitLocker onderbroken.)

-

Om de TPM te wissen, gebruikt u een van de volgende methoden:

-

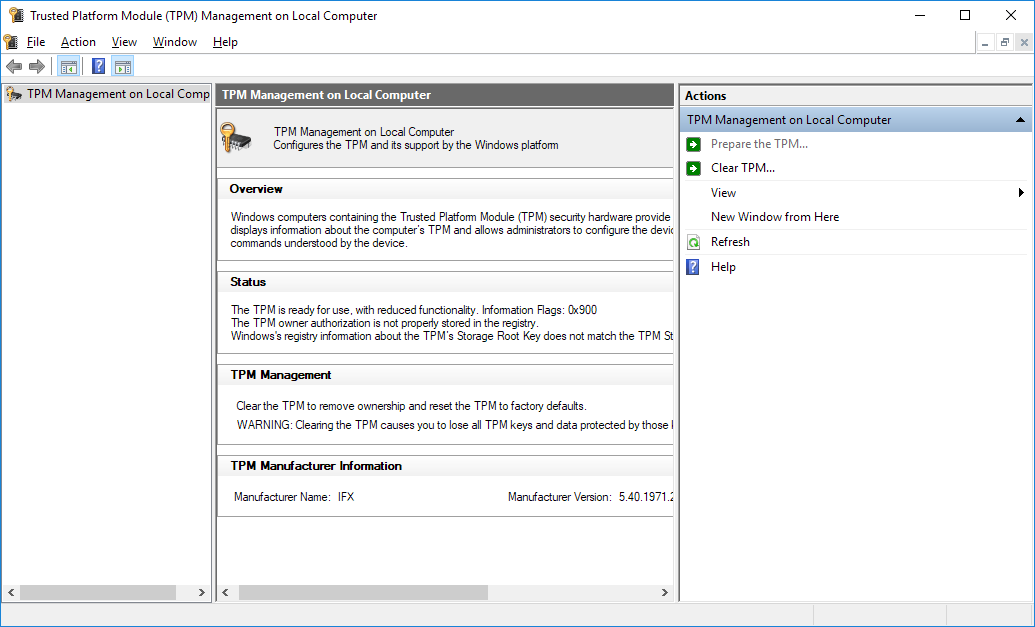

Gebruik de Microsoft Management Console.

-

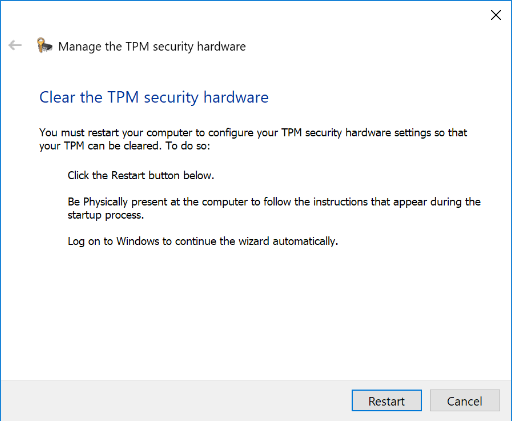

Druk op Win + R, typ tpm.msc en klik op OK.

-

Klik op TPM wissen.

-

-

Voer de cmdlet wissen Tpm.

-

-

Klik op opnieuw opstarten.

-

-

Nadat u het apparaat opnieuw is opgestart, zich aanmelden bij het apparaat met de lokale Administrator-account.

-

Het apparaat naar Azure AD weer. U wordt mogelijk gevraagd om een nieuwe PIN-code op de volgende teken in te stellen.

-

Als u aangemeld met behulp van een Microsoft-account op uw apparaat, gaat u naar Instellingen > Accounts > accounts voor e- & app en de verbonden account verwijderen.

-

Voer de volgende opdracht uit vanaf een opdrachtprompt:dsregcmd.exe /leave /debug

Opmerking

Uitvoer van de opdracht te geven AzureADJoined: Nee.

-

Een firmware-update voor het apparaat installeren.

Opmerking

Opmerking Volg de richtlijnen voor het toepassen van de TPM firmware-update van de OEM. Zie stap 4: "Van toepassing zijnde firmware-updates toepassen" in Microsoft Security Advisory-ADV170012 voor meer informatie over het verkrijgen van de TPM-update van de OEM.

-

De TPM wissen.

Opmerking

Wissen van de TPM, worden alle sleutels en geheimen die zijn opgeslagen op het apparaat verwijderd. Controleer of andere services die zijn gebruik van de TPM worden geschorst of gevalideerd voordat u verdergaat.

Windows 8 of hoger: BitLocker wordt automatisch onderbroken als u een van de twee aanbevolen methoden voor het wissen van de TPM, hieronder.

Windows 7: Handmatige schorsing van BitLocker is nodig voordat u verdergaat. (Zie voor meer informatie over BitLocker onderbroken.)

-

Om de TPM te wissen, gebruikt u een van de volgende methoden:

-

Gebruik de Microsoft Management Console.

-

Druk op Win + R, typ tpm.msc en klik op OK.

-

Klik op TPM wissen.

-

-

Voer de cmdlet wissen Tpm.

-

-

Klik op opnieuw opstarten.Opmerking U wordt mogelijk gevraagd te wissen van de TPM tijdens het opstarten.

-

Wanneer het apparaat wordt gestart, wordt Windows genereert nieuwe sleutels en automatisch weer toegevoegd aan het apparaat naar Azure AD. U verder gebruik van het apparaat wordt gedurende deze periode. Echter, de toegang tot bronnen als Microsoft Outlook, OneDrive en andere toepassingen waarvoor u eenmalige aanmelding of beleid voor voorwaardelijke toegang kunnen worden beperkt.

Opmerking Als u een Microsoft-account gebruikt, moet u het wachtwoord kent.

-

Een firmware-update voor het apparaat installeren.

Opmerking

Volg de richtlijnen voor het toepassen van de TPM firmware-update van de OEM. Zie stap 4: "Van toepassing zijnde firmware-updates toepassen" in Microsoft Security Advisory-ADV170012 voor meer informatie over het verkrijgen van de TPM-update van de OEM.

-

Verwijder de account Azure AD werk.

-

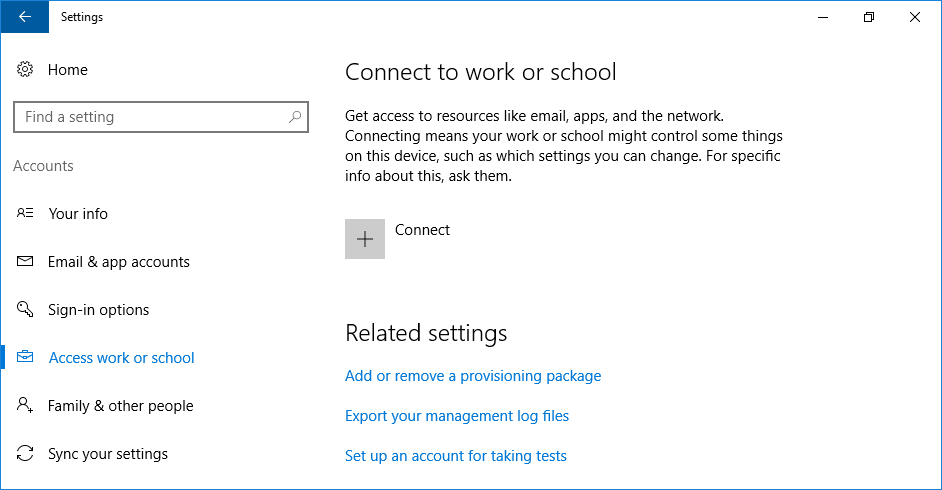

Ga naar Instellingen > Accounts > toegang tot werk of op school, klikt u op uw werk of school-account en klik vervolgens op verbinding verbreken.

-

Klik op Ja als gevraagd te bevestigen de verbinding verbreken.

-

-

De TPM wissen.

Opmerking

Wissen van de TPM, worden alle sleutels en geheimen die zijn opgeslagen op het apparaat verwijderd. Controleer of andere services die zijn gebruik van de TPM worden geschorst of gevalideerd voordat u verdergaat.

Windows 8 of hoger: BitLocker wordt automatisch onderbroken als u een van de twee aanbevolen methoden voor het wissen van de TPM, hieronder.

Windows 7: Handmatige schorsing van BitLocker is nodig voordat u verdergaat. (Zie voor meer informatie over BitLocker onderbroken.)

-

Om de TPM te wissen, gebruikt u een van de volgende methoden:

-

Gebruik de Microsoft Management Console.

-

Druk op Win + R, typ tpm.msc en klik op OK.

-

Klik op TPM wissen.

-

-

Voer de cmdlet wissen Tpm.

-

-

Klik op opnieuw opstarten.Opmerking U wordt mogelijk gevraagd te wissen van de TPM tijdens het opstarten.

-

Als u een Microsoft-account met een PIN-code hebt gebruikt, hebt u aan te melden bij het apparaat met behulp van het wachtwoord.

-

De werk-account opnieuw toevoegen aan het apparaat.

-

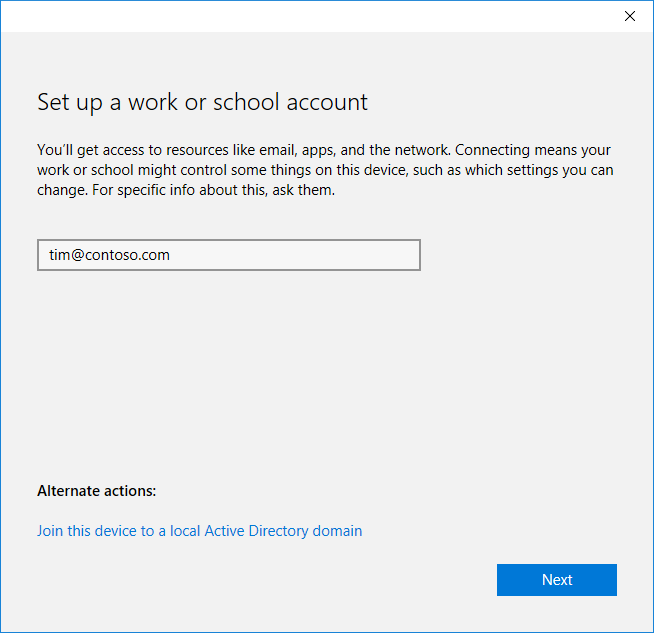

Ga naar Instellingen > Accounts > toegang tot werk of op school en klik op verbinden.

-

Geef uw werk-rekening en klik op volgende.

-

Voer je werk account en wachtwoord en klik vervolgens op aanmelden.

-

Als uw organisatie heeft Azure meerledige verificatie worden geconfigureerd voor het verbinden van apparaten naar Azure AD, bieden de tweede factor voordat u doorgaat.

-

Valideren dat de weergegeven informatie juist is en klik vervolgens op toevoegen. U ziet het volgende bericht weergegeven:You’re all set! We’ve added your account successfully You now have access to your organizations apps and services.

-

-