Podsumowanie

W tym artykule opisano, jak włączyć protokół Transport Layer Security (TLS) w wersji 1.2 w środowisku programu Microsoft System Center 2016.

Więcej informacji

Aby włączyć protokół TLS w wersji 1.2 w środowisku Programu System Center, wykonaj następujące czynności:

-

Zainstaluj aktualizacje od wersji.

Notatki-

Automatyzacja zarządzania usługami (SMA) i SPF (Service Provider Foundation) muszą zostać uaktualnione do najnowszego pakietu zbiorczego aktualizacji, ponieważ usługa UR4 nie zawiera żadnych aktualizacji tych składników.

-

W przypadku automatyzacji zarządzania usługami (SMA), uaktualnienia do pakietu zbiorczego aktualizacji 1, a także aktualizacji pakietu zarządzania SMA (MP) z tej strony internetowej Centrum pobierania Microsoft.

-

W przypadku programu Service Provider Foundation (SPF) uaktualnij do pakietu zbiorczego aktualizacji 2.

-

System Center Virtual Machine Manager (SCVMM) należy uaktualnić do co najmniej pakietu zbiorczego aktualizacji 3.

-

-

Przed zastosowaniem aktualizacji upewnij się, że konfiguracja działa tak samo, jak wcześniej. Na przykład sprawdź, czy można uruchomić konsolę.

-

Zmień ustawienia konfiguracji , aby włączyć protokół TLS 1.2.

-

Upewnij się, że wszystkie wymagane usługi SQL Server są uruchomione.

Instalowanie aktualizacji

|

Aktywność aktualizacji |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Upewnij się, że wszystkie bieżące aktualizacje zabezpieczeń są zainstalowane dla Windows Server 2012 R2 lub Windows Server 2016 |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

|

Upewnij się, że .NET Framework 4.6 jest zainstalowany na wszystkich składnikach System Center |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

|

Instalowanie wymaganej aktualizacji SQL Server obsługującej protokół TLS 1.2 |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

|

Instalowanie wymaganych aktualizacji programu System Center 2016 |

Tak |

Nie |

Tak |

Tak |

Nie |

Nie |

Tak |

|

Upewnij się, że certyfikaty podpisane przez urząd certyfikacji są sha1 lub SHA2 |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

1 System Center Operations Manager (SCOM)

2 System Center Virtual Machine Manager (SCVMM)

3 System Center Data Protection Manager (SCDPM)

4 System Center Orchestrator (SCO)

5 Service Management Automation (SMA)

6 Service Provider Foundation (SPF)

7 Service Manager (SM)

Zmienianie ustawień konfiguracji

|

Aktualizacja konfiguracji |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Ustawianie w systemie Windows używania tylko protokołu TLS 1.2 |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

|

Ustawianie w systemie System Center używania tylko protokołu TLS 1.2 |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

Tak |

|

Tak |

Nie |

Tak |

Tak |

Nie |

Nie |

Nie |

.NET Framework

Upewnij się, że .NET Framework 4.6 jest zainstalowany na wszystkich składnikach programu System Center. W tym celu wykonajponiższe instrukcje.

Obsługa protokołu TLS 1.2

Zainstaluj wymaganą aktualizację SQL Server obsługującą protokół TLS 1.2. Aby to zrobić, zobacz następujący artykuł w bazie wiedzy Microsoft Knowledge Base:

3135244 Obsługa protokołu TLS 1.2 dla firmy Microsoft SQL Server

Wymagane aktualizacje programu System Center 2016

SQL Server 2012 Native Client 11.0 powinny być zainstalowane na wszystkich następujących składników System Center.

|

Składnik |

Roli |

Wymagany sterownik SQL |

|

Operations Manager |

Serwer zarządzania i konsole sieci Web |

SQL Server 2012 Native client 11.0 lub Microsoft OLE DB Driver 18 for SQL Server (zalecane). Uwaga 16. Sterownik bazy danych OLE firmy Microsoft 18 dla SQL Server jest obsługiwany w programie Operations Manager 2016 UR9 i nowszych wersjach. |

|

Menedżer maszyn wirtualnych |

(Nie jest to wymagane) |

(Nie jest to wymagane) |

|

Orchestrator |

Serwer zarządzania |

SQL Server 2012 Native client 11.0 lub Microsoft OLE DB Driver 18 for SQL Server (zalecane). Uwaga 16. Sterownik bazy danych OLE firmy Microsoft 18 dla SQL Server jest obsługiwany przez orchestrator 2016 UR8 i nowsze. |

|

Menedżer ochrony danych |

Serwer zarządzania |

klient natywny SQL Server 2012 11.0 |

|

Service Manager |

Serwer zarządzania |

SQL Server 2012 Native client 11.0 lub Microsoft OLE DB Driver 18 for SQL Server (zalecane). Uwaga 16. Sterownik bazy danych OLE firmy Microsoft 18 dla SQL Server jest obsługiwany przez Service Manager 2016 UR9 i nowsze. |

Aby pobrać i zainstalować program Microsoft SQL Server 2012 Native Client 11.0, zobacz tę stronę internetową Centrum pobierania Microsoft.

Aby pobrać i zainstalować sterownik bazy danych OLE firmy Microsoft 18, zobacz tę stronę internetową Centrum pobierania Microsoft.

W przypadku programu System Center Operations Manager i Service Manager na wszystkich serwerach zarządzania musi być zainstalowany kod ODBC 11.0 lub ODBC 13.0.

Zainstaluj wymagane aktualizacje programu System Center 2016 z następującego artykułu z bazy wiedzy Knowledge Base:

4043305 Opis pakietu zbiorczego aktualizacji 4 dla programu Microsoft System Center 2016

|

Składnik |

2016 |

|

Operations Manager |

Pakiet zbiorczy aktualizacji 4 dla programu System Center 2016 Operations Manager |

|

Service Manager |

Pakiet zbiorczy aktualizacji 4 dla programu System Center 2016 Service Manager |

|

Orchestrator |

Pakiet zbiorczy aktualizacji 4 dla programu System Center 2016 Orchestrator |

|

Menedżer ochrony danych |

Pakiet zbiorczy aktualizacji 4 dla Programu System Center 2016 Data Protection Manager |

Uwaga Upewnij się, że rozwiniesz zawartość pliku i zainstalujesz plik MSP dla odpowiedniej roli.

Certyfikaty SHA1 i SHA2

Składniki programu System Center generują teraz certyfikaty SHA1 i SHA2 z podpisem własnym. Jest to wymagane do włączenia protokołu TLS 1.2. Jeśli są używane certyfikaty podpisane przez urząd certyfikacji, upewnij się, że są to certyfikaty SHA1 lub SHA2.

Konfigurowanie systemu Windows do używania tylko protokołu TLS 1.2

Użyj jednej z następujących metod, aby skonfigurować system Windows do używania tylko protokołu TLS 1.2.

Metoda 1. Ręczne modyfikowanie rejestru

Ważne

Postępuj zgodnie z instrukcjami w tej sekcji. Niepoprawne zmodyfikowanie rejestru może być przyczyną poważnych problemów. Zanim go zmodyfikujesz, wykonaj kopię zapasową rejestru, aby przywrócić go w przypadku wystąpienia problemów.

Wykonaj poniższe czynności, aby włączyć/wyłączyć wszystkie protokoły SCHANNEL w całym systemie. Zalecamy włączenie protokołu TLS 1.2 dla komunikacji przychodzącej. i włącz protokoły TLS 1.2, TLS 1.1 i TLS 1.0 dla całej komunikacji wychodzącej.

Uwaga 16. Wprowadzenie tych zmian w rejestrze nie ma wpływu na korzystanie z protokołów Kerberos ani NTLM.

-

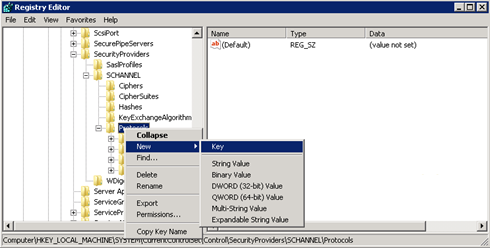

Uruchom Edytor rejestru. W tym celu kliknij prawym przyciskiem myszy przycisk Start, wpisz polecenie regedit w polu Uruchom , a następnie kliknij przycisk OK.

-

Odszukaj następujący podklucz rejestru:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Kliknij prawym przyciskiem myszy klawisz Protocol , wskaż pozycję Nowy, a następnie kliknij pozycję Klucz.

-

Wpisz SSL 3, a następnie naciśnij klawisz Enter.

-

Powtórz kroki 3 i 4, aby utworzyć klucze dla TLS 0, TLS 1.1 i TLS 1.2. Te klucze przypominają katalogi.

-

Utwórz klucz klienta i klucz serwera pod każdym z kluczy SSL 3, TLS 1.0, TLS 1.1 i TLS 1.2 .

-

Aby włączyć protokół, utwórz wartość DWORD pod każdym kluczem klienta i serwera w następujący sposób:

DisabledByDefault [Wartość = 0]

Włączony [Wartość = 1]

Aby wyłączyć protokół, zmień wartość DWORD pod każdym kluczem klienta i serwera w następujący sposób:DisabledByDefault [Wartość = 1]

Włączony [Wartość = 0] -

W menu Plik kliknij polecenie Zakończ.

Metoda 2. Automatyczne modyfikowanie rejestru

Uruchom następujący skrypt Windows PowerShell w trybie administratora, aby automatycznie skonfigurować system Windows do używania tylko protokołu TLS 1.2:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

Konfigurowanie programu System Center do używania tylko protokołu TLS 1.2

Skonfiguruj program System Center tak, aby używał tylko protokołu TLS 1.2. Aby to zrobić, najpierw upewnij się, że wszystkie wymagania wstępne są spełnione. Następnie wprowadź następujące ustawienia w składnikach System Center i na wszystkich innych serwerach, na których są instalowani agenci.

Użyj jednej z następujących metod.

Metoda 1. Ręczne modyfikowanie rejestru

Ważne

Postępuj zgodnie z instrukcjami w tej sekcji. Niepoprawne zmodyfikowanie rejestru może być przyczyną poważnych problemów. Zanim go zmodyfikujesz, wykonaj kopię zapasową rejestru, aby przywrócić go w przypadku wystąpienia problemów.

Aby włączyć instalację w celu obsługi protokołu TLS 1.2, wykonaj następujące czynności:

-

Uruchom Edytor rejestru. W tym celu kliknij prawym przyciskiem myszy przycisk Start, wpisz polecenie regedit w polu Uruchom, a następnie kliknij przycisk OK.

-

Odszukaj następujący podklucz rejestru:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Utwórz następującą wartość DWORD pod tym kluczem:

SchUseStrongCrypto [Wartość = 1]

-

Odszukaj następujący podklucz rejestru:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Utwórz następującą wartość DWORD pod tym kluczem:

SchUseStrongCrypto [Wartość = 1]

-

Uruchom ponownie system.

Metoda 2. Automatyczne modyfikowanie rejestru

Uruchom następujący skrypt Windows PowerShell w trybie administratora, aby automatycznie skonfigurować program System Center do używania tylko protokołu TLS 1.2:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Dodatkowe ustawienia

Operations Manager

Pakiety zarządzania

Zaimportuj pakiety zarządzania dla programu System Center 2016 Operations Manager. Znajdują się one w następującym katalogu po zainstalowaniu aktualizacji serwera:

\Program Files\Microsoft System Center 2016\Operations Manager\Server\Management Packs for Update Rollups

Ustawienia acs

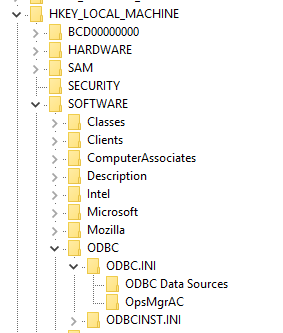

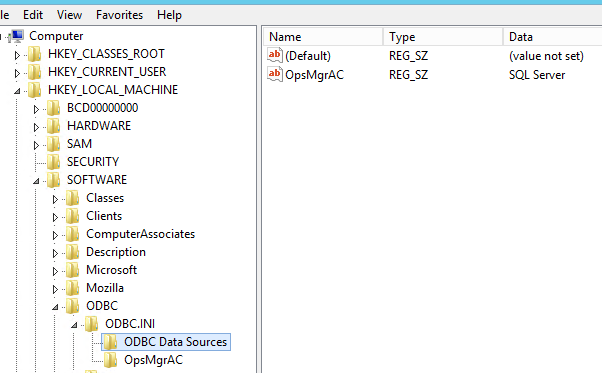

W przypadku usług poboru inspekcji (ACS) należy wprowadzić dodatkowe zmiany w rejestrze. Do nawiązywania połączeń z bazą danych jest używana nazwa DSN. Aby usługi TLS 1.2 działały, należy zaktualizować ustawienia nazwY DSN.

-

Zlokalizuj następujący podklucz dla funkcji ODBC w rejestrze.

Uwaga Domyślna nazwa DSN to OpsMgrAC.

-

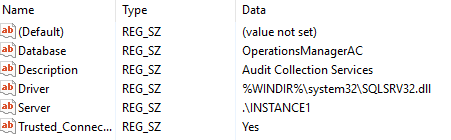

W podkluczu Źródła danych ODBC wybierz wpis dla nazwy DSN OpsMgrAC. Zawiera ona nazwę sterownika ODBC, który ma być używany dla połączenia bazy danych. Jeśli masz zainstalowany program ODBC 11.0, zmień tę nazwę na Sterownik ODBC 11 dla SQL Server. Jeśli natomiast masz zainstalowany program ODBC 13.0, zmień tę nazwę na Sterownik ODBC 13 dla SQL Server.

-

W podkluczu OpsMgrAC zaktualizuj pozycję Sterownik dla zainstalowanej wersji ODBS.

-

Jeśli zainstalowano odbc 11.0, zmień wartość wpisu sterownika na %WINDIR%\system32\msodbcsql11.dll.

-

Jeśli jest zainstalowany program ODBC 13.0, zmień wartość wpisu sterownika na %WINDIR%\system32\msodbcsql13.dll.

-

Możesz również utworzyć i zapisać następujący plik reg w Notatniku lub innym edytorze tekstów. Aby uruchomić zapisany plik reg, kliknij dwukrotnie plik.

W przypadku formatu ODBC 11.0 utwórz następujący plik ODBC 11.0.reg:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Źródła danych ODBC] "OpsMgrAC"="ODBC Driver 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll"

W przypadku formatu ODBC 13.0 utwórz następujący plik ODBC 13.0.reg:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\Źródła danych ODBC] "OpsMgrAC"="ODBC Driver 13 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

Hartowanie TLS w systemie Linux

Postępuj zgodnie z instrukcjami w odpowiedniej witrynie internetowej, aby skonfigurować protokół TLS 1.2 w środowisku Red Hat lub Apache .

Menedżer ochrony danych

Aby umożliwić Menedżerowi ochrony danych współpracę z TLS 1.2 w celu wykonania kopii zapasowej w chmurze, włącz te czynności na serwerze Menedżera ochrony danych.

Orchestrator

Po zainstalowaniu aktualizacji aranżacji ponownie skonfiguruj bazę danych aranżacji przy użyciu istniejącej bazy danych zgodnie z tymi wytycznymi.

Zrzeczenie odpowiedzialności dotyczące kontaktów innych firm

Firma Microsoft udostępnia informacje kontaktowe innych firm ułatwiające znajdowanie dodatkowych informacji na ten temat. Informacje te mogą zostać zmienione bez powiadomienia. Firma Microsoft nie gwarantuje dokładności informacji kontaktowych innych firm.