Data de publicação original: 11 de julho de 2025

ID do KB: 5064479

Neste artigo:

Introdução

Este artigo fornece uma visão geral das próximas alterações na funcionalidade de auditoria do NTLM (NTLM) no Windows 11, versão 24H2 e Windows Server 2025. Esses aprimoramentos foram projetados para aumentar a visibilidade da atividade de autenticação NTLM, permitindo que os administradores determinem a identidade dos usuários, a lógica para o uso do NTLM e os locais específicos em que o NTLM está empregado em um ambiente. A auditoria aprimorada dá suporte a um monitoramento de segurança aprimorado e à identificação de dependências de autenticação herdadas.

Finalidade das alterações de auditoria do NTLM

A autenticação NTLM continua presente em vários cenários empresariais, muitas vezes devido a aplicativos e configurações herdados. Com o anúncio da depreciação do NTLM e desabilitação futura (consulte o Blog de TI do Windows A evolução do autenticação do Windows) os recursos de auditoria atualizados destinam-se a ajudar os administradores a identificar o uso de NTLM, entender padrões de uso e detectar possíveis riscos de segurança, incluindo o uso do NT LAN Manager versão 1 (NTLMv1).

Logs de auditoria do NTLM

Windows 11, as versões 24H2 e Windows Server 2025 apresentam novos recursos de log de auditoria NTLM para clientes, servidores e controladores de domínio. Cada componente gera logs que fornecem informações detalhadas sobre eventos de autenticação NTLM. Esses logs podem ser encontrados em Visualizador de Eventos em Logs de Aplicativos e Serviços > Microsoft > Windows > NTLM > Operacional.

Em comparação com os logs de auditoria NTLM existentes, as novas alterações de auditoria aprimoradas permitem que os administradores respondam ao Quem, ao Porquê e ao Onde:

-

Quem está usando o NTLM, incluindo a conta e o processo no computador.

-

Por que a autenticação NTLM foi escolhida, em vez de protocolos de autenticação modernos como Kerberos.

-

Onde a autenticação NTLM está acontecendo, incluindo o nome do computador e o IP do computador.

A auditoria NTLM aprimorada também fornece informações sobre o uso do NTLMv1 para clientes e servidores, bem como NTLMv1 em todo o domínio registrado pelo controlador de domínio.

Gerenciamento de política de grupo

Os novos recursos de auditoria NTLM são configuráveis por meio de configurações de Política de Grupo atualizadas. Os administradores podem usar essas políticas para especificar quais eventos de autenticação NTLM são auditados e para gerenciar o comportamento de auditoria entre clientes, servidores e controladores de domínio conforme apropriado para seu ambiente.

Por padrão, os eventos estão habilitados.

-

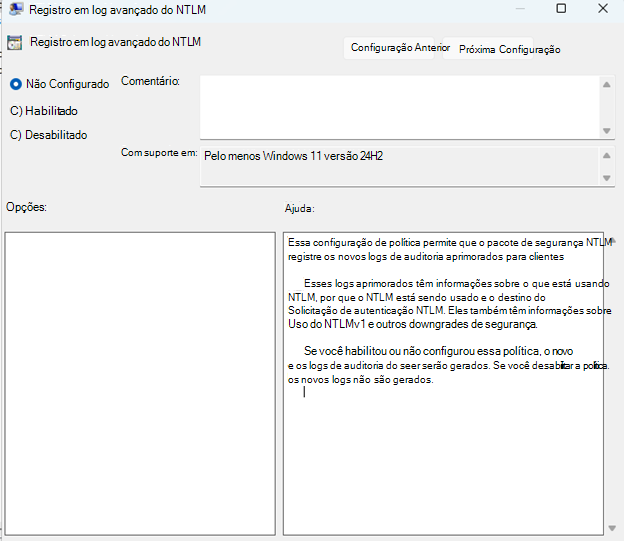

Para registro em log de cliente e servidor, os eventos são controlados por meio da política "Registro avançado de log" NTLM em Modelos Administrativos > Sistema > NTLM.

-

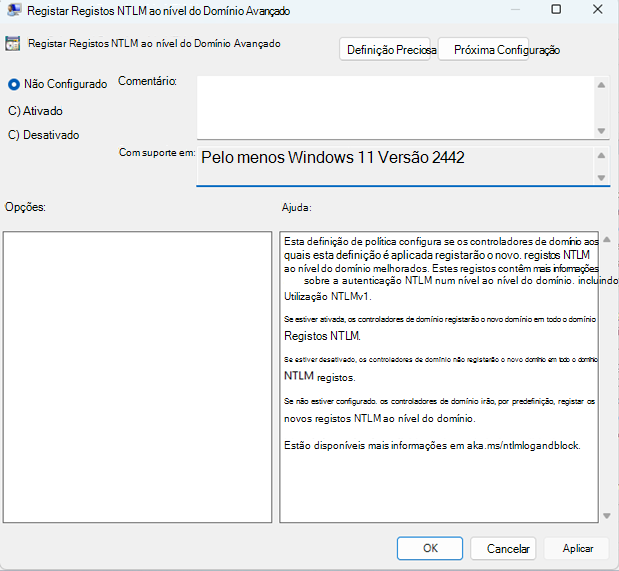

Para log em todo o domínio no controlador de domínio, os eventos são controlados por meio da política "Logs NTLM avançados em todo o domínio" em Modelos Administrativos > Sistema > Netlogon.

Níveis de auditoria

Cada log de auditoria NTLM é dividido em duas IDs de eventos diferentes com as mesmas informações que diferem apenas pelo nível de evento:

-

Informações: indica eventos NTLM padrão, como autenticação NTLMv2 (NTLMv2) do NT LAN Manager, em que nenhuma redução na segurança é detectada.

-

Aviso: indica um downgrade da segurança NTLM, como o uso de NTLMv1. Esses eventos realçam a autenticação insegura. Um evento pode ser marcado como um "Aviso" para instâncias como a seguinte:

-

Uso do NTLMv1 detectado pelo cliente, servidor ou controlador de domínio.

-

A Proteção Aprimorada para Autenticação é marcada como não compatível ou insegura (para obter mais informações, consulte KB5021989: Proteção Estendida para Autenticação).

-

Determinados recursos de segurança NTLM, como a integridade da mensagem marcar (MIC), não são usados.

-

Logs do cliente

Novos logs de auditoria registram tentativas de autenticação NTLM de saída. Esses logs fornecem detalhes sobre os aplicativos ou serviços que iniciam conexões NTLM, juntamente com metadados relevantes para cada solicitação de autenticação.

O log do cliente tem um campo exclusivo, Id de uso/razão, que destaca por que a autenticação NTLM foi usada.

|

ID |

Descrição |

|

0 |

Motivo desconhecido. |

|

1 |

O NTLM foi chamado diretamente pelo aplicativo de chamada. |

|

2 |

Autenticando uma conta local. |

|

3 |

RESERVADO, atualmente não em uso. |

|

4 |

Autenticando uma conta na nuvem. |

|

5 |

O nome do destino estava ausente ou vazio. |

|

6 |

O nome de destino não pôde ser resolvido por Kerberos ou outros protocolos. |

|

7 |

O nome de destino contém um endereço IP. |

|

8 |

O nome de destino foi encontrado duplicado no Active Directory. |

|

9 |

Nenhuma linha de visão poderia ser estabelecida com um Controlador de Domínio. |

|

10 |

O NTLM foi chamado por meio de uma interface de loopback. |

|

11 |

O NTLM foi chamado com uma sessão nula. |

|

Log de eventos |

Microsoft-Windows-NTLM/Operational |

|

ID do Evento |

4020 (Informações), 4021 (Aviso) |

|

Origem do evento |

NTLM |

|

Texto do Evento |

Esse computador tentou se autenticar em um recurso remoto por meio do NTLM. Informação do Processo: Nome do processo:> de nome < Processar PID:> do PID < Informações do cliente: Nome de usuário: <> de nome de usuário Domínio: <nome de domínio> Nome do host: <nome do host> Sign-On Tipo: <> de Sign-On Único / Creds Fornecidos Informações de destino: Máquina de destino: <> de nome do computador Domínio de destino:> de domínio de máquina < Recurso de destino: <nome da entidade de serviço (SPN)> IP de destino: <> de endereço IP Nome da rede de destino: <nome da rede> Uso de NTLM: ID do motivo: <ID de uso> Motivo: <motivo de uso> Segurança NTLM: Sinalizadores negociados: sinalizadores de <> Versão NTLM: <NTLMv2 / NTLMv1> Status da chave da sessão: < presente/> ausente Associação de canal: < com suporte/ sem suporte> Associação de serviço: <nome da entidade de serviço (SPN)> Status MIC: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia de caracteres AvFlags: <> de cadeia de caracteres do sinalizador NTLM Para obter mais informações, consulte aka.ms/ntlmlogandblock. |

Logs do servidor

Novos logs de auditoria registram tentativas de autenticação NTLM de entrada. Esses logs fornecem detalhes semelhantes sobre a autenticação NTLM como os logs de cliente, bem como relatam se a autenticação NTLM foi bem-sucedida ou não.

|

Log de eventos |

Microsoft-Windows-NTLM/Operational |

|

ID do Evento |

4022 (Informações), 4023 (Aviso) |

|

Origem do evento |

NTLM |

|

Texto do Evento |

Um cliente remoto está usando o NTLM para se autenticar nesta estação de trabalho. Informação do Processo: Nome do processo:> de nome < Processar PID:> do PID < Informações remotas do cliente: Nome de usuário: <nome de usuário do cliente> Domínio:> de domínio do cliente < Computador cliente: <> nome do computador do cliente IP do cliente: <> de IP do cliente Nome da rede do cliente: <nome da rede do cliente> Segurança NTLM: Sinalizadores negociados: sinalizadores de <> Versão NTLM: <NTLMv2 / NTLMv1> Status da chave da sessão: < presente/> ausente Associação de canal: < com suporte/ sem suporte> Associação de serviço: <nome da entidade de serviço (SPN)> Status MIC: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia de caracteres AvFlags: <> de cadeia de caracteres do sinalizador NTLM Status:> de código de status < Mensagem de status: <> de cadeia de caracteres de status Para obter mais informações, consulte aka.ms/ntlmlogandblock |

Logs do controlador de domínio

Os controladores de domínio se beneficiam da auditoria avançada do NTLM, com novos logs que capturam tentativas de autenticação NTLM bem-sucedidas e mal sucedidas para todo o domínio. Esses logs dão suporte à identificação do uso de NTLM entre domínios e administradores de alerta para possíveis downgrades na segurança de autenticação, como autenticação NTLMv1.

Diferentes logs do controlador de domínio são criados dependendo dos seguintes cenários:

Quando a conta do cliente e o computador do servidor pertencem ao mesmo domínio, um log semelhante ao seguinte é criado:

|

Log de eventos |

Microsoft-Windows-NTLM/Operational |

|

ID do Evento |

4032 (Informações), 4033 (Aviso) |

|

Origem do evento |

Security-Netlogon |

|

Texto do Evento |

O DC <DC Name> processou uma solicitação de autenticação NTLM encaminhada originária desse domínio. Informações do cliente: Nome do cliente: <nome de usuário> Domínio do cliente: <domínio> Client Machine: <> de estação de trabalho do cliente Informações do servidor: Nome do servidor:> nome do computador do servidor < Domínio do Servidor: <Domínio do Servidor> IP do servidor:> de IP do servidor < Sistema Operacional do Servidor:> do sistema operacional do servidor < Segurança NTLM: Sinalizadores negociados: sinalizadores de <> Versão NTLM: <NTLMv2 / NTLMv1> Status da chave da sessão: < presente/> ausente Associação de canal: < com suporte/ sem suporte> Associação de serviço: <nome da entidade de serviço (SPN)> Status MIC: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia de caracteres AvFlags: <> de cadeia de caracteres do sinalizador NTLM Status:> de código de status < Mensagem de status: <> de cadeia de caracteres de status Para obter mais informações, consulte aka.ms/ntlmlogandblock |

Se a conta do cliente e o servidor pertencerem a domínios diferentes, o controlador de domínio terá logs diferentes dependendo se o controlador de domínio pertencer ao domínio em que o cliente reside (iniciando a autenticação) ou onde o servidor reside (aceitando a autenticação):

Se o servidor pertencer ao mesmo domínio que o controlador de domínio que está manipulando a autenticação, será criado um log semelhante ao "log do mesmo domínio".

Se a conta cliente pertencer ao mesmo domínio que o controlador de domínio que está manipulando a autenticação, um log semelhante ao seguinte será criado:

|

Log de eventos |

Microsoft-Windows-NTLM/Operational |

|

ID do Evento |

4030 (Informações), 4031 (Aviso) |

|

Origem do evento |

Security-Netlogon |

|

Texto do Evento |

O DC <DC Name> processou uma solicitação de autenticação NTLM encaminhada originária desse domínio. Informações do cliente: Nome do cliente: <nome de usuário> Domínio do cliente: <domínio> Client Machine: <> de estação de trabalho do cliente Informações do servidor: Nome do servidor:> nome do computador do servidor < Domínio do Servidor: <Domínio do Servidor> Encaminhado de: Tipo de canal seguro: <Netlogon Secure Channel Info> Nome do farside: > <nome do computador DC entre domínios Domínio farside: <> de nome de domínio entre domínios IP farside: <> de IP DC entre domínios Segurança NTLM: Sinalizadores negociados: sinalizadores de <> Versão NTLM: <NTLMv2 / NTLMv1> Status da chave da sessão: < presente/> ausente Associação de canal: < com suporte/ sem suporte> Associação de serviço: <nome da entidade de serviço (SPN)> Status MIC: < protegido/desprotegido> AvFlags: <sinalizadores NTLM> Cadeia de caracteres AvFlags: <> de cadeia de caracteres do sinalizador NTLM Status:> de código de status < Para obter mais informações, consulte aka.ms/ntlmlogandblock |

Relação entre eventos NTLM novos e existentes

Os novos eventos NTLM são um aprimoramento em relação aos logs NTLM existentes, como segurança de rede: restringir a autenticação NTLM Audit NTLM neste domínio. As alterações de auditoria NTLM aprimoradas não afetam os logs NTLM atuais; se os logs de auditoria NTLM atuais estiverem habilitados, eles continuarão a ser registrados.

Informações de implantação

De acordo com a CFR (distribuição de recursos controlado pela Microsoft), as alterações serão implementadas gradualmente para Windows 11, máquinas versão 24H2, seguidas posteriormente por máquinas Windows Server 2025, incluindo controladores de domínio.

Uma distribuição gradual distribui uma atualização de versão por um período de tempo, em vez de tudo de uma vez. Isso significa que os usuários recebem as atualizações em momentos diferentes e pode não estar disponível imediatamente para todos os usuários.