Data de publicação original: 13 de agosto de 2024

ID da BDC: 5042562

O suporte ao Windows 10 terminará em outubro de 2025

Após 14 de outubro de 2025, a Microsoft não fornecerá mais atualizações gratuitas de software do Windows Update, assistência técnica ou correções de segurança para Windows 10. Seu computador ainda funcionará, mas recomendamos mudar para o Windows 11.

Nota importante sobre a política SkuSiPolicy.p7b

Para obter instruções para aplicar a política atualizada, consulte a secção Implementar uma política de revogação assinada pela Microsoft (SkuSiPolicy.p7b ).

Neste artigo

Resumo

A Microsoft foi informada de uma vulnerabilidade no Windows que permite que um invasor com privilégios de administrador substitua arquivos atualizados do sistema Windows que têm versões mais antigas, abrindo a porta para um invasor reintroduzir vulnerabilidades à VBS (segurança baseada em virtualização). A reversão desses binários pode permitir que um invasor contorne os recursos de segurança da VBS e exfiltre dados protegidos pela VBS. Esse problema é descrito no CVE-2024-21302 | Vulnerabilidade de elevação de privilégio do modo kernel seguro do Windows.

Para resolver esse problema, revogaremos os arquivos vulneráveis do sistema VBS que não forem atualizados. Devido ao grande número de arquivos relacionados à VBS que devem ser bloqueados, usamos uma abordagem alternativa para bloquear versões de arquivo que não são atualizadas.

Escopo do Impacto

Todos os dispositivos Windows que dão suporte a VBS são afetados por esse problema. Isso inclui dispositivos físicos locais e VMs (máquinas virtuais). A VBS é compatível com o Windows 10 e versões posteriores do Windows, e com o Windows Server 2016 e versões posteriores do Windows Server.

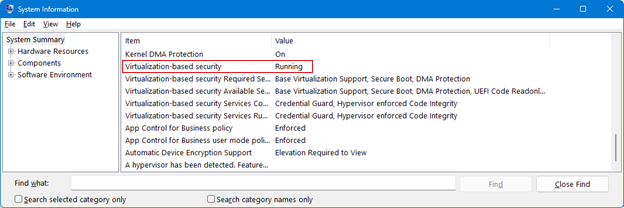

O estado da VBS pode ser verificado por meio da ferramenta Informações do Sistema da Microsoft (Msinfo32.exe). Essa ferramenta coleta informações sobre seu dispositivo. Depois de iniciar o Msinfo32.exe, role para baixo até a linha de Segurança baseada em virtualização. Se o valor dessa linha estiver Em execução, a VBS estará habilitada e em execução.

O estado da VBS também pode ser verificado com o Windows PowerShell usando a classe WMI Win32_DeviceGuard. Para consultar o estado da VBS do PowerShell, abra uma sessão do Windows PowerShell elevada e execute o seguinte comando:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Depois de executar o comando do PowerShell acima, o status de estado da VBS deve ser um dos seguintes.

|

Nome de campo |

Status |

|

VirtualizationBasedSecurityStatus |

|

Mitigações disponíveis

Para todas as versões suportadas do Windows 10, versão 1507 e versões posteriores do Windows e Windows Server 2016 e versões Windows Server posteriores, os administradores podem implementar uma política de revogação assinada pela Microsoft (SkuSiPolicy.p7b). Isso impedirá que versões vulneráveis de arquivos do sistema VBS que não são atualizados sejam carregadas pelo sistema operacional.

Quando o SkuSiPolicy.p7b é aplicado a um dispositivo Windows, a política também será bloqueada no dispositivo ao adicionar uma variável ao firmware UEFI. Durante a inicialização, a política é carregada e o Windows bloqueia o carregamento de binários que violam a política. Se o bloqueio UEFI for aplicado e a política for removida ou substituída por uma versão mais antiga, o gerenciador de inicialização do Windows não será iniciado e o dispositivo também não. Essa falha de inicialização não mostrará um erro e o sistema seguirá para a próxima opção de inicialização disponível, o que pode resultar em um loop de inicialização.

Uma política de CI assinada pela Microsoft adicional que está ativada por predefinição e não requer passos de implementação adicionais foi adicionada, o que não está vinculado à UEFI. Esta política ci assinada será carregada durante o arranque e a imposição desta política impedirá a reversão dos ficheiros do sistema VBS durante essa sessão de arranque. Ao contrário do SkuSiPolicy.p7b, um dispositivo pode continuar a arrancar se a atualização não estiver instalada. Esta política está incluída em todas as versões suportadas do Windows 10, versão 1507 e posterior. O SkuSkiPolicy.p7b ainda pode ser aplicado pelos administradores para fornecer proteção adicional para reversão em sessões de arranque.

Os registos de Arranque Medido do Windows utilizados para atestar o estado de funcionamento do arranque do PC incluem informações sobre a versão da política a ser carregada durante o processo de arranque. Estes registos são mantidos em segurança pelo TPM durante o arranque e os serviços de atestado da Microsoft analisam estes registos para verificar se as versões de política corretas estão a ser carregadas. Os serviços de atestado impõem regras que garantem que uma versão de política específica ou superior é carregada; caso contrário, o sistema não será atestado como estando em bom estado de funcionamento.

Para que a mitigação da política funcione, a política tem de ser atualizada através da atualização de manutenção do Windows, uma vez que os componentes do Windows e a política têm de ser da mesma versão. Se a mitigação da política for copiada para o dispositivo, o dispositivo poderá não iniciar se for aplicada a versão errada da mitigação ou se a mitigação não funcionar conforme esperado. Além disso, as mitigações descritas no KB5025885 devem ser aplicadas ao seu dispositivo.

No Windows 11, versão 24H2, Windows Server 2022 e Windows Server 23H2, a Raiz Dinâmica de Confiança para Medição (DRTM) adiciona uma mitigação adicional para a vulnerabilidade de reversão. Esta mitigação está ativada por predefinição. Nestes sistemas, as chaves de encriptação protegidas por VBS estão vinculadas à política ci de Sessão de arranque VBS ativada por predefinição e só serão reveladas se a versão da política de CI correspondente estiver a ser imposta. Para ativar reversões iniciadas pelo utilizador, foi adicionado um período de tolerância para ativar a reversão segura de 1 versão do pacote de atualização do Windows sem perder a capacidade de anular a instalação da chave de master do VSM. No entanto, a reversão iniciada pelo utilizador só é possível se o SkuSiPolicy.p7b não for aplicado. A política DE CI do VBS impõe que todos os binários de arranque não tenham sido revertidos para versões revogadas. Isto significa que, se um atacante com privilégios de administrador reverter binários de arranque vulneráveis, o sistema não será iniciado. Se a política de CI e os binários forem revertidos para uma versão anterior, os dados protegidos pelo VSM não serão selados.

Noções básicas sobre riscos de mitigação

Você precisa estar ciente de possíveis riscos antes de aplicar a política de revogação assinada pela Microsoft. Examine esses riscos e faça as atualizações necessárias para a mídia de recuperação antes de aplicar a mitigação.

Observação Estes riscos só são aplicáveis à política SkuSiPolicy.p7b e não são aplicáveis às proteções ativadas por predefinição.

-

Bloqueio UEFI e Desinstalação de atualizações. Depois de aplicar o bloqueio UEFI com a política de revogação assinada pela Microsoft em um dispositivo, o dispositivo não poderá ser revertido (desinstalando atualizações do Windows, usando um ponto de restauração ou por outros meios) se você continuar aplicando a Inicialização Segura. Mesmo reformatando o disco não removerá o bloqueio UEFI da mitigação se ele já tiver sido aplicado. Isso significa que, se você tentar reverter o sistema operacional Windows para um estado anterior que não tem a mitigação aplicada, o dispositivo não será iniciado, nenhuma mensagem de erro será exibida e a UEFI prosseguirá para a próxima opção de inicialização disponível. Isso pode resultar em um loop de inicialização. Você deve desabilitar a Inicialização Segura para remover o bloqueio UEFI. Esteja ciente de todas as possíveis implicações e teste minuciosamente antes de aplicar as revogações descritas neste artigo ao seu dispositivo.

-

Mídia de Inicialização Externa. Depois de as mitigações de bloqueio UEFI terem sido aplicadas a um dispositivo, o suporte de dados de arranque externo tem de ser atualizado com a atualização mais recente do Windows instalada no dispositivo. Se o suporte de dados de arranque externo não for atualizado para a mesma versão do Windows Update, o dispositivo poderá não arrancar a partir desse suporte de dados. Consulte as instruções na seção Atualizar mídia de inicialização externa antes de aplicar as mitigações.

-

Ambiente de Recuperação do Windows. O Ambiente de Recuperação do Windows (WinRE) no dispositivo tem de ser atualizado com a mais recente Atualização Dinâmica do SO Seguro do Windows disponibilizada a 8 de julho de 2025 no dispositivo antes de o SkuSipolicy.p7b ser aplicado ao dispositivo. A omissão desta etapa pode impedir que o WinRE execute o recurso Restaurar PC. Para obter mais informações, consulte Adicionar um pacote de atualização ao Ambiente de Recuperação do Windows.

-

Arranque do Ambiente de Execução Pré-arranque (PXE). Se a mitigação for implementada num dispositivo e tentar utilizar o arranque PXE, o dispositivo não será iniciado a menos que a atualização mais recente do Windows também seja aplicada à imagem de arranque do servidor PXE. Não recomendamos a implementação de mitigações em origens de arranque de rede, a menos que o servidor de Arranque PXE tenha sido atualizado para a atualização mais recente do Windows lançada em ou depois de janeiro de 2025, incluindo o gestor de arranque PXE.

Diretrizes de implantação de mitigação

Para resolver os problemas descritos neste artigo, você pode implantar uma política de revogação assinada pela Microsoft (SkuSiPolicy.p7b). Esta mitigação só é suportada no Windows 10, versão 1507 e versões posteriores do Windows e Windows Server 2016.

Observação Se você usar o BitLocker, verifique se a chave de recuperação do BitLocker foi backup. Você pode executar o seguinte comando de um prompt de comando administrador e anotar a senha numérica de 48 dígitos:

manage-bde -protectors -get %systemdrive%

Implantando uma política de revogação assinada pela Microsoft (SkuSiPolicy.p7b)

A política de revogação assinada pela Microsoft está incluída como parte da atualização mais recente do Windows. Esta política só deve ser aplicada aos dispositivos ao instalar a atualização do Windows mais recente disponível e, em seguida, siga estes passos:

Observação Se houver atualizações ausentes, o dispositivo pode não começar com a mitigação aplicada ou a mitigação pode não funcionar conforme o esperado. Atualize sua mídia inicializável do Windows com a atualização mais recente disponível do Windows antes de implantar a política. Para obter detalhes sobre como atualizar a mídia inicializável, consulte a seção Atualizar mídia de inicialização externa .

-

Verifique se a atualização mais recente do Windows lançada em ou após janeiro de 2025 está instalada.

-

Para Windows 11, as versões 22H2 e 23H2 instalam o 22 de julho de 2025 (KB5062663) ou uma atualização posterior antes de seguir estas etapas.

-

Para Windows 10, versão 21H2, instale a atualização do Windows lançada em agosto de 2025 ou uma atualização posterior antes de seguir estas etapas.

-

-

Execute os seguintes comandos em uma solicitação do Windows PowerShell com privilégios elevados:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x20 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Reinicie o dispositivo.

-

Confirme se a política foi carregada no Visualizador de Eventos usando as informações na seção Logs de Eventos do Windows.

Observações

-

Você não deve remover o arquivo de revogação (política) SkuSiPolicy.p7b depois que ele for implantado. É possível que seu dispositivo ão seja mais capaz de iniciar se o arquivo for removido.

-

Se o dispositivo não iniciar, consulte a seção Procedimento de recuperação.

Atualizando mídia de inicialização externa

Para usar a mídia de inicialização externa com um dispositivo que tenha uma política de revogação assinada pela Microsoft aplicada, a mídia de inicialização externa deve ser atualizada com a atualização mais recente do Windows, incluindo o gerenciador de inicialização. Se a mídia não incluir a atualização mais recente do Windows, a mídia não será iniciada.

Importante Recomendamos que vocêCrie uma unidade de recuperação antes de continuar. Essa mídia pode ser usada para reinstalar um dispositivo caso haja um problema importante.

Use as etapas a seguir para atualizar a mídia de inicialização externa:

-

Acesse um dispositivo em que as atualizações mais recentes do Windows foram instaladas.

-

Monte a mídia de inicialização externa como uma letra da unidade. Por exemplo, monte um pen drive como D:.

-

Clique em Iniciar, digite Criar uma unidade de recuperação na caixa Pesquisare clique em Criar um painel de controle de unidade de recuperação. Siga as instruções para criar uma unidade de recuperação usando o pen drive montado.

-

Remova com segurança o pen drive montado.

Se você gerenciar a mídia instalável em seu ambiente usando a mídia de instalação atualizar o Windows com diretrizes de Atualização Dinâmica, siga estas etapas:

-

Acesse um dispositivo em que as atualizações mais recentes do Windows foram instaladas.

-

Siga as etapas em Atualizar a mídia de instalação do Windows com o Dynamic Update para criar mídia que tenha as atualizações mais recentes do Windows instaladas.

Logs de Eventos do Windows

O Windows registra eventos quando políticas de integridade de código, incluindo SkuSiPolicy.p7b, são carregadas e quando um arquivo é impedido de carregar devido à imposição da política. Você pode usar esses eventos para verificar se a mitigação foi aplicada.

Os logs de integridade de código estão disponíveis no Visualizador de Eventos do Windows em Logs de aplicativos e serviços > Microsoft > Windows > CodeIntegrity > Operacional > Logs de Aplicativos e Serviços> Logs de serviços > Microsoft > Windows > AppLocker > MSI e Script.

Para obter mais informações sobre eventos de integridade de código, veja o Guia operacional de Controle de Aplicativos do Windows Defender.

Eventos de ativação de política

Os eventos de ativação de políticas estão disponíveis no Visualizador de Eventos do Windows em Logs de Aplicativos e Serviços > Microsoft > Windows > CodeIntegrity > Operacional.

-

PolicyNameBuffer – Política de SI de SKU do Microsoft Windows

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Se você aplicou a política de auditoria ou a mitigação ao seu dispositivo e o Evento CodeIntegrity 3099 para a política aplicada não está presente, a política não está sendo imposta. Consulte as Instruções de implantação para verificar se a política foi instalada corretamente.

Observação O evento Code Integrity 3099 não tem suporte em versões do Windows 10 Enterprise 2016, Windows Server 2016 e Windows 10 Enterprise 2015 LTSB. Para verificar se a política foi aplicada (política de auditoria ou revogação), você deve montar a Partição do Sistema EFI usando o comando mountvol.exe e verificar se a política foi aplicada à partição EFI. Não se esqueça de desmontar a Partição do Sistema EFI após a verificação.

SkuSiPolicy.p7b - Política de Revogação

Auditar e bloquear eventos

Os eventos de auditoria e bloqueios de integridade de código estão disponíveis no Visualizador de Eventos do Windows em Logs de Aplicativos e Serviços > Microsoft > Windows > CodeIntegrity > Operacional > Logs de Aplicativos e Serviços> Microsoft > Windows > AppLocker > MSI e Script.

O antigo local de registro inclui eventos sobre o controle de executáveis, dlls e drivers. O último local de registro inclui eventos sobre o controle de instaladores MSI, scripts e objetos COM.

O Evento 3077 do CodeIntegrity no log "CodeIntegrity – Operacional" indica que um executável, .dll ou driver foi bloqueado para carregamento. Esse evento inclui informações sobre o arquivo bloqueado e sobre a política imposta. Para arquivos bloqueados pela mitigação, as informações de política no Evento CodeIntegrity 3077 corresponderão às informações de política de SkuSiPolicy.p7b do Evento CodeIntegrity 3099. O Evento CodeIntegrity 3077 não estará presente se não houver nenhum executável, .dll ou drivers violando a política de integridade de código em seu dispositivo.

Para outros eventos de auditoria e bloqueio de integridade de código, consulte Noções básicas sobre eventos do Controle de Aplicativos.

Procedimento de Remoção e Recuperação de Política

Se algo der errado depois de aplicar a mitigação, você poderá usar as seguintes etapas para remover a mitigação:

-

Suspenda o BitLocker se ele estiver habilitado. Execute o seguinte comando em uma janela do Prompt de Comando com privilégios elevados:

Manager-bde -protectors -disable c: -rebootcount 3

-

Desative a Inicialização Segura no menu do UEFI BIOS. O procedimento para desativar a Inicialização Segura difere entre fabricantes e modelos de dispositivos. Para obter ajuda para localizar onde desativar a Inicialização Segura, consulte a documentação do fabricante do dispositivo. Mais detalhes podem ser encontrados em Desabilitar Inicialização Segura.

-

Remova a política SkuSiPolicy.p7b.

-

Inicie o Windows normalmente e entre. A política SkuSiPolicy.p7b tem de ser removida do seguinte local:

-

<>de partição do sistema EFI \Microsoft\Boot\SkuSiPolicy.p7b

-

-

Execute os seguintes comandos de uma sessão de Windows PowerShell elevada para limpo a política desses locais:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Ative a Inicialização Segura a partir do BIOS. Consulte a documentação do fabricante do dispositivo para saber onde ativar a Inicialização Segura. Se você desativou a Inicialização Segura na Etapa 1 e sua unidade está protegida pelo BitLocker, suspenda a proteção do BitLocker e ative a Inicialização Segura no menu BIOS UEFI.

-

Ative o BitLocker. Execute o seguinte comando em uma janela do Prompt de Comando com privilégios elevados:

Manager-bde -protectors -enable c:

-

Reinicie o dispositivo.

|

Data da alteração |

Descrição |

|

22 de julho de 2025 |

|

|

10 de julho de 2025 |

|

|

8 de abril de 2025 |

|

|

24 de fevereiro de 2025 |

|

|

11 de fevereiro de 2025 |

|

|

14 de janeiro de 2025 |

|

|

12 de novembro de 2024 |

|