Data de publicação original: 26 de junho de 2025

ID do KB: 5062713

|

Este artigo tem diretrizes para:

Observação Se você for um indivíduo que possui um dispositivo Windows pessoal, acesse o artigo Dispositivos Windows para usuários domésticos, empresas e escolas com atualizações gerenciadas pela Microsoft. |

Visão geral

A configuração de certificados fornecidos pela Microsoft como parte da infraestrutura de Inicialização Segura permaneceu a mesma desde Windows 8. Esses certificados são armazenados nas variáveis KEK (Chave de Registro de Chave) e Banco de Dados de Assinatura (KEK) (também conhecida como Chave de Troca de Chaves) no firmware. A Microsoft forneceu os mesmos três certificados em todo o ecossistema OEM (fabricante de equipamentos original) para incluir no firmware do dispositivo. Esses certificados dão suporte à Inicialização Segura no Windows e também são usados por sistemas operacionais de terceiros (SO), que incluem os seguintes certificados fornecidos pela Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Importante Todos os três certificados fornecidos pela Microsoft estão previstos para expirar a partir de junho de 2026. Portanto, em colaboração com nossos parceiros ecossistêmicos, a Microsoft está lançando novos certificados que ajudarão a garantir a segurança e a continuidade da Inicialização Segura para o futuro. Depois que esses certificados de 2011 expirarem, as atualizações de segurança para componentes de inicialização não serão mais possíveis, comprometendo a segurança da inicialização e colocando os dispositivos Windows afetados em risco. Para manter a funcionalidade de Inicialização Segura, todos os dispositivos Windows devem ser atualizados para usar os certificados 2023 antes que os certificados de 2011 expirem.

Observação Este artigo refere-se a "certificados" e "AC" (Autoridade de Certificado) de forma intercambiável.

Certificados de Inicialização Segura do Windows expirando em 2026

Os dispositivos Windows fabricados desde 2012 podem ter versões expiradas de certificados que devem ser atualizados.

Terminologia

-

KEK: Chave de registro de chave

-

CA: Autoridade de Certificado

-

DB: Banco de Dados de Assinatura de Inicialização Segura

-

DBX: Banco de Dados de Assinatura Revogada de Inicialização Segura

|

Certificado expirando |

Data de validade |

Novo Certificado |

Armazenamento de localização |

Finalidade |

|

Microsoft Corporation KEK CA 2011 |

junho de 2026 |

MICROSOFT Corporation KEK CA 2023 |

Armazenado em KEK |

Assina atualizações para DB e DBX. |

|

Microsoft Windows Production PCA 2011 |

Outubro de 2026 |

CA do Windows UEFI 2023 |

Armazenado no DB |

Usado para assinar o carregador de inicialização do Windows. |

|

Microsoft UEFI CA 2011* |

junho de 2026 |

Microsoft UEFI CA 2023 |

Armazenado no DB |

Assina carregadores de inicialização de terceiros e aplicativos EFI. |

|

Microsoft UEFI CA 2011* |

junho de 2026 |

CA da ROM da Opção da Microsoft 2023 |

Armazenado no DB |

Assina ROMs de opção de terceiros |

*Durante a renovação do certificado UEFI CA 2011 da Microsoft Corporation, dois certificados separam a assinatura do carregador de inicialização da opção de assinatura de ROM. Isso permite um controle mais fino sobre a confiança do sistema. Por exemplo, sistemas que precisam confiar em ROMs de opção podem adicionar a CA 2023 da Rom UEFI da opção microsoft sem adicionar confiança para carregadores de inicialização de terceiros.

A Microsoft emitiu certificados atualizados para garantir a continuidade da proteção contra inicialização segura em dispositivos Windows. A Microsoft gerenciará o processo de atualização desses novos certificados em uma parte significativa dos dispositivos Windows e oferecerá diretrizes detalhadas para organizações que gerenciam as atualizações de seu próprio dispositivo.

Escopo para sistemas gerenciados profissionais de TI e enterprise

Este artigo é direcionado a organizações que não compartilham dados de diagnóstico com a Microsoft e têm profissionais de TI dedicados que gerenciam atualizações em seu ambiente. Atualmente, não há informações suficientes para que a Microsoft dê suporte total à distribuição dos certificados de Inicialização Segura nesses dispositivos, especialmente aqueles com dados de diagnóstico desabilitados.

Empresas e profissionais de TI têm a opção de fazer com que esses sistemas sejam sistemas gerenciados pela Microsoft, nesse caso, a Microsoft atualiza os certificados de Inicialização Segura. No entanto, percebemos que essa não é uma opção viável para uma variedade de dispositivos, como dispositivos com gapped de ar no governo, fabricação e assim por diante.

Consulte a seção a seguir para obter as opções nesta categoria.

Quais soluções os dispositivos gerenciados profissionais de TI ou Enterprise podem esperar?

Opção 1: atualizações automatizadas (somente para sistemas gerenciados do Microsoft Update)

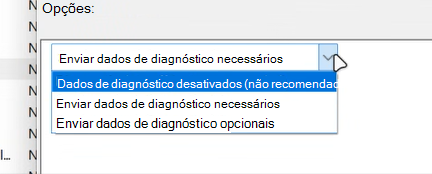

Ao escolher essa opção, seus dispositivos receberão automaticamente as atualizações de Inicialização Segura mais recentes, ajudando a manter seus dispositivos seguros e seguros. Para habilitar isso, você precisará participar e permitir que a Microsoft colete dados de diagnóstico UTC (Cliente Universal de Telemetria) de seus dispositivos. Esta etapa garante que seus dispositivos estejam registrados no programa gerenciado pela Microsoft e receberão todas as atualizações perfeitamente como parte de nossa distribuição padrão.

Estratégia de distribuição

Para dispositivos Windows que dependem da Microsoft para aplicar as atualizações de certificado de Inicialização Segura aos dispositivos, utilizamos uma estratégia de distribuição muito meticulosa. Agrupamos sistemas com perfis de hardware e firmware semelhantes (com base em dados de diagnóstico do Windows e comentários do OEM) e, em seguida, gradualmente liberamos atualizações para cada grupo. Durante todo esse processo, monitoramos de perto os comentários de diagnóstico para garantir que tudo seja executado sem problemas. Se algum problema for detectado em um grupo, vamos pausar e endereçá-los antes de retomar a distribuição para esse grupo.

Chamada para ação

Para ser incluído na implantação gerenciada pela Microsoft, sugerimos habilitar dados de diagnóstico do Windows. Com isso, podemos identificar e direcionar dispositivos qualificados para atualizações de certificado de Inicialização Segura.

Por que os dados de diagnóstico importam?

A estratégia de distribuição gerenciada pela Microsoft depende muito dos dados de diagnóstico que recebemos dos sistemas, pois incluímos sinais de dados que nos informam sobre o estado dos dispositivos em reação à instalação dos novos certificados de Inicialização Segura. Dessa forma, podemos identificar rapidamente problemas em nossa distribuição e pausar proativamente a distribuição em dispositivos com configurações de hardware semelhantes para minimizar o impacto do problema.

Habilitar dados de diagnóstico garante que seus dispositivos estejam visíveis. Ele moverá seus dispositivos para o fluxo gerenciado da Microsoft para direcionamento automatizado e entrega dessas atualizações.

Observações

-

As organizações que preferem não habilitar dados de diagnóstico permanecerão no controle total e receberão ferramentas e diretrizes futuras para gerenciar o processo de atualização de forma independente.

-

Para as soluções realçadas aqui, você tem a responsabilidade final de monitorar o progresso das atualizações para todos os dispositivos em seu ambiente e talvez precise usar mais de uma solução para alcançar a adoção completa.

Para participar da distribuição gerenciada pela Microsoft, siga estas etapas:

-

Siga o Configurar dados de diagnóstico do Windows em sua organização e defina a configuração de dados para permitir os dados de diagnóstico necessários. Em outras palavras, não defina como Desabilitado e não desative os dados de diagnóstico. Qualquer configuração que forneça mais do que os dados de diagnóstico necessários também funcionará.

-

Escolha participar das atualizações gerenciadas pela Microsoft para Inicialização Segura definindo a seguinte chave do registro:

Local do Registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Nome da tecla

MicrosoftUpdateManagedOptIn

Tipo de chave

DWORD

Valor DWORD

-

0 ou a chave não existe

-

0x5944 – Entrada segura

Comentários

Recomendamos definir essa chave como 0x5944 para indicar que todos os certificados devem ser atualizados de uma maneira que preserve o perfil de segurança do dispositivo existente e atualize o gerenciador de inicialização para aquele assinado pelo certificado CA 2023 do Windows UEFI.

Observação Essa chave do registro será habilitada em uma atualização futura.

-

Observação O suporte para a distribuição gerenciada da Microsoft só está disponível para Windows 11 e Windows 10 versões do cliente. Após 14 de outubro de 2025, Windows 10, a versão 22H2 com atualizações de segurança estendidas (ESU) será incluída.

Opção 2: Customer-Managed soluções de autoatendimento ou parcialmente automatizadas

A Microsoft está avaliando as diretrizes para soluções parcialmente automatizadas para ajudar sistemas gerenciados profissionais de TI e corporativos. Observe que essas são opções de autoatendimento que uma empresa ou profissionais de TI podem optar por aplicar de acordo com sua situação específica e modelo de uso.

|

Como a Microsoft tem visibilidade limitada (ou dados de diagnóstico) para dispositivos gerenciados profissionais de TI e Enterprise em geral, as assistências disponíveis da Microsoft são limitadas. A implementação é deixada para clientes e seus parceiros, como ISVs (Fornecedores independentes de software), MAPP (Microsoft Active Protection Partners), outros scanners criptográficos e parceiros de segurança e OEMs. |

Importante:

-

A aplicação de atualizações de certificado de inicialização segura pode causar falhas de inicialização, recuperação de armário de bits ou até mesmo dispositivos emparedados em determinados casos.

-

Essa conscientização é necessária especialmente para sistemas antigos que podem estar sem suporte do OEM. Por exemplo: Em execução em problemas/bugs do Firmware que não são corrigidos pelo OEM precisará ser substituído ou a Inicialização Segura desativada levando o dispositivo a não receber mais atualizações de segurança após o término do certificado de Inicialização Segura a partir de junho de 2026.

Metodologia recomendada

-

Verifique com o OEM seu dispositivo em quaisquer atualizações ou diretrizes relacionadas à Inicialização Segura. Por exemplo: alguns OEMs estão publicando as versões mínimas de firmware/BIOS que dão suporte aos Certificados de Inicialização Segura 2023 atualizados. Siga a recomendação do OEM e aplique todas as atualizações

-

Obtenha uma lista de dispositivos com Inicialização Segura ativada. Nenhuma ação é necessária para dispositivos com Inicialização Segura desativada.

-

Classifique seus dispositivos Enterprise que não compartilham dados de diagnóstico com a Microsoft por:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Para cada categoria Exclusiva na Etapa 3, validar a distribuição de atualização da Chave de Inicialização Segura (uma das etapas mais abaixo) em "alguns" dispositivos ["poucos" seria uma decisão baseada em cada cliente. Recomendamos pelo menos 4 a 10 dispositivos]. Após a validação bem-sucedida, os dispositivos podem ser marcados como buckets GREEN/SAFE para distribuição em escala para outros dispositivos semelhantes no gerenciamento enterprise/de TI

-

O cliente pode escolher um dos métodos a seguir ou uma combinação para aplicar certificados atualizados.

Como posso dizer se os novos CAs estão no UEFI DB?

-

Baixe e instale o módulo UEFIv2 PowerShell.

-

Execute os seguintes comandos em uma janela do PowerShell elevada:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Procure a impressão digital ou CN do assunto.

-

Baixe o módulo UEFIv2 2.7 Do PowerShell.

-

Em um prompt de comando do PowerShell elevado, execute o seguinte comando:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Como alternativa, execute “(Get-UEFISecureBootCerts PK).Signature”

Métodos para aplicar o Certificado de Inicialização Segura em dispositivos SAFE

Conforme observado anteriormente na seção "Metodologia recomendada", as atualizações do Certificado de Inicialização Segura devem ser aplicadas apenas a dispositivos bucket SAFE/GREEN após testes/validação adequados em um punhado de dispositivos.

Descrição dos métodos a seguir.

|

Método 1: Atualizações de rolagem de chave segura baseadas em chave de registro. Esse método provice uma maneira de testar como o Windows responde após as atualizações do DB de 2023 terem sido aplicadas a um dispositivo, Método 2: Política de Grupo Objeto (GPO) para Chave de Inicialização Segura. Esse método fornece uma configuração de Política de Grupo fácil de usar que os administradores de domínio podem habilitar para implantar as atualizações de Inicialização Segura entre clientes e servidores windows ingressados no domínio. Método 3: Proteger a API de Inicialização/Interface da CLI usando o WinCS ( Sistema de Configuração do Windows ). Isso pode ser usado para habilitar chaves SecureBoot. Método 4: Para aplicar manualmente as atualizações do DB de Inicialização Segura, consulte a seção Etapas de atualização manual DB/KEK . |

Esse método fornece uma maneira de testar como o Windows responde após as atualizações de BD de 2023 terem sido aplicadas a um dispositivo,

Valores de chave do AC Reg

|

Local do Registro |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Valores de certificado |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Etapas de teste

Execute cada um dos seguintes comandos separadamente de um prompt do PowerShell elevado:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Você pode encontrar os resultados observando os logs de eventos conforme descrito em Eventos de atualização de variável DB e DBX de Inicialização Segura.

Observações

-

As reinicializações às vezes são necessárias durante esse processo.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI atualiza o gerenciador de inicialização para a versão assinada em 2023, que altera o gerenciador de inicialização na partição EFI.

Mais detalhes sobre as atualizações de Inicialização Segura baseadas em chave do registro

A lógica da política é criada em torno de três valores de registro armazenados no seguinte caminho de registro de manutenção de inicialização segura: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Observação Todas as subchaves de registro a seguir são usadas para disparar a atualização e para registrar a atualização status.

|

Valor do Registro |

Tipo |

Descrição & uso |

|

AvailableUpdates |

REG_DWORD (bitmask) |

Atualizar sinalizadores de gatilho. Controla quais ações de atualização de Inicialização Segura serão executadas no dispositivo. Definir o campo bit apropriado aqui inicia a implantação de novos certificados de inicialização seguros e atualizações relacionadas. Para implantação empresarial, isso deve ser definido como 0x5944 (hex) – um valor que habilita todas as atualizações relevantes (adicionando as novas chaves de CA uefi da Microsoft 2023, atualizando o KEK e instalando o novo gerenciador de inicialização) para todos os clientes. (Esse valor efetivamente opta pelo dispositivo na implantação de "key roll" da Inicialização Segura. Quando não for zero (ou seja, 0x5944), a tarefa agendada do sistema aplicará as atualizações especificadas; se zero ou não definido, nenhuma atualização da chave de inicialização segura será executada.) Observação: À medida que os bits são processados, eles são limpos. Gerenciar isso com Política de Grupo e um CSP precisará dar conta disso. |

|

UEFICA2023Status |

REG_SZ (cadeia de caracteres) |

Indicador status de implantação. Reflete o estado atual da atualização da chave de inicialização segura no dispositivo. Ele será definido como um dos três valores de texto: "NotStarted", "InProgress" ou "Atualizado", indicando que a atualização ainda não foi executada, está ativamente em andamento ou foi concluída com êxito. Inicialmente, o status é "NotStarted". Ele muda para "InProgress" quando a atualização começa e, finalmente, para "Atualizado" quando todas as novas chaves e o novo gerenciador de inicialização forem implantados.) |

|

UEFICA2023Error |

REG_DWORD (código) |

Código de erro (se houver). Esse valor permanece 0 em êxito. Se o processo de atualização encontrar uma falha, UEFICA2023Error será definido como um código de erro não zero correspondente ao primeiro erro encontrado. Um erro aqui implica que a atualização de Inicialização Segura não foi totalmente bem-sucedida e pode exigir investigação ou correção nesse dispositivo. (Por exemplo, se a atualização do DB (banco de dados de assinaturas confiáveis) falhar devido a um problema de firmware, esse registro poderá mostrar um código de erro que pode ser mapeado para um log de eventos ou uma ID de erro documentada para manutenção da Inicialização Segura.) |

|

HighConfidenceOptOut |

REG_DWORD |

Para empresas que desejam sair de buckets de alta confiança que serão aplicados automaticamente como parte da LCU. Eles podem definir essa chave como um valor não zero para optar por sair dos buckets de alta confiança. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Para empresas que desejam entrar na manutenção do CFR (Gerenciado pela Microsoft). Além de definir essa chave, os clientes precisarão permitir o envio de "Dados de Diagnóstico Opcionais". |

Como essas chaves funcionam juntas

O administrador de TI (via GPO ou CSP) configura AvailableUpdates = 0x5944, que sinaliza o Windows para executar o processo de rolagem de chave de Inicialização Segura no dispositivo. À medida que o processo é executado, o sistema atualiza UEFICA2023Status de "NotStarted" para "InProgress" e, finalmente, para "Atualizado" após o sucesso. Como cada bit em 0x5944 é processado com êxito, ele é limpo. Se alguma etapa falhar, um código de erro será registrado no UEFICA2023Error (e o status poderá permanecer "InProgress" ou um estado parcialmente atualizado). Esse mecanismo fornece aos administradores uma maneira clara de disparar e acompanhar a distribuição por dispositivo.

Observação: Esses valores de registro são introduzidos especificamente para esse recurso (eles não existem em sistemas mais antigos até que a atualização de suporte seja instalada). Os nomes UEFICA2023Status e UEFICA2023Error foram definidos no design para capturar o status de adicionar os certificados "Windows UEFI CA 2023". Eles aparecem no caminho do registro acima depois que o sistema é atualizado para um build que dá suporte à rolagem da chave de inicialização segura.

Plataformas afetadas

Há suporte para Inicialização Segura no Windows começando com o Windows Server 2012 base de código e Política de Grupo suporte existe em todas as versões do Windows que dão suporte à Inicialização Segura. Portanto, Política de Grupo suporte será fornecido em todas as versões com suporte do Windows que dão suporte à Inicialização Segura.

Essa tabela divide ainda mais o suporte com base na chave do registro.

|

Chave |

Versões do Windows com suporte |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Todas as versões do Windows que dão suporte a Inicialização Segura (Windows Server 2012 e versões posteriores do Windows). |

|

HighConfidenceOptOut |

Todas as versões do Windows que dão suporte a Inicialização Segura (Windows Server 2012 e versões posteriores do Windows). Observação: Embora os dados de confiança sejam coletados em Windows 10, versões 21H2 e 22H2 e versões posteriores do Windows, eles podem ser aplicados a dispositivos em execução em versões anteriores do Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versões 21H2 e 22H2 Windows 11, versões 22H2 e 23H2 Windows 11, versão 24H2 e Windows Server 2025 |

Nosso SBAI/TpmTasks implementa uma nova rotina para ingerir o esquema e determinar a ID do bucket de um dispositivo. Ele também precisa emitir eventos para representar a ID do bucket de um dispositivo em cada sessão de inicialização.

Esses novos eventos exigirão que os dados do Device Bucket Confidence estejam presentes no sistema. Os dados serão incluídos com as atualizações cumulativas e estarão disponíveis online para downloads atualizados.

Proteger eventos de erro de inicialização

Os eventos de erro têm uma função de relatório crítica para informar sobre o Status de Inicialização Segura e o progresso. Para obter informações sobre os eventos de erro, consulte Eventos de atualização de variável De Inicialização Segura E DBX. Os eventos de erro estão sendo atualizados com evento adicional para Inicialização Segura.

Eventos de erro

A Inicialização Segura emitirá eventos em cada inicialização. Os eventos emitidos dependerão do estado do sistema.

Evento metadados do computador

Eventos de erro incluirão metadados de máquina, como arquitetura, versão de firmware, etc. para fornecer aos clientes detalhes sobre o dispositivo. Esses metadados fornecerão dados aos administradores de TI para ajudá-los a entender quais dispositivos têm certificados expirados e as características de seus dispositivos.

Esse evento será emitido em todos os dispositivos que não têm os certificados atualizados necessários. Os certificados necessários são:

-

o PCA2023

-

a AC UEFI de terceiros e a CA de opções de terceiros se a AC 2011 de terceiros estiver presente

-

o KEK.

Os atributos padrão para o bucket genérico são:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ID do evento: 1801

|

Log de eventos |

Sistema |

|

Origem do evento |

TPM-WMI |

|

ID de Evento |

1801 |

|

Nível |

Erro |

|

Texto da mensagem do evento |

A CA/chaves de inicialização segura precisa ser atualizada. As informações de assinatura deste dispositivo estão incluídas aqui. <Incluir atributos padrão – os que usamos quando um OEM não tiver definido> |

Evento BucketIid+ Confidence Rating

Esse evento será emitido em conjunto com o evento Machine Meta Data quando o dispositivo não tiver os certificados atualizados necessários, conforme descrito acima. Cada evento de erro incluirá um BucketId e uma classificação de confiança. A classificação de confiança pode ser uma das seguintes.

|

Confiança |

Descrição |

|

Alta Confiança (Verde) |

Elevada confiança de que todos os certificados necessários podem ser implementados com êxito. |

|

Precisa de Mais Dados (Amarelo) |

Na lista de registos, mas não existem dados suficientes. Pode ter uma elevada confiança em alguns certificados implementados e menos confiança noutros certificados. |

|

Desconhecido (Roxo) |

Não está na lista de registos - nunca visto |

|

Em pausa (Vermelho) |

Alguns certificados podem ser implementados com elevada confiança, mas foi detetado um problema que requer seguimento por parte da Microsoft ou do fabricante do dispositivo. Esta categoria pode incluir Ignorar, Problemas Conhecidos e Investigar. |

Se não existir um ID de registo para o dispositivo, o evento deverá indicar "Desconhecido" como o estado e não incluir uma assinatura do dispositivo.

ID do Evento: 1802

|

Log de eventos |

Sistema |

|

Origem do evento |

TPM-WMI |

|

ID de Evento |

1802 |

|

Nível |

Erro |

|

Texto da mensagem do evento |

A AC/chaves de Arranque Seguro tem de ser atualizada. Estas informações de assinatura do dispositivo estão incluídas aqui.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Assinatura do dispositivo: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Valor de Confiança: Atualmente Precisa de Mais Dados (ou Desconhecido, Alta Confiança, Em Pausa) Veja https://aka.ms/GetSecureBoot para obter detalhes |

Eventos de informações

Evento Atualizado do Computador

Um evento de informações indicará que o computador está atualizado e que não é necessária qualquer ação.

ID do Evento: 1803

|

Log de eventos |

Sistema |

|

Origem do evento |

TPM-WMI |

|

ID de Evento |

1803 |

|

Nível |

Informações |

|

Texto da mensagem do evento |

Este dispositivo atualizou a AC/chaves de Arranque Seguro. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Eventos de aviso

Predefinições de Arranque Seguro Precisam de Atualizar Evento

Evento de aviso que indicará que as predefinições de Arranque Seguro do firmware do dispositivo não estão atualizadas. Isto ocorre quando o dispositivo está a arrancar a partir de um gestor de arranque assinado PCA2023 e os DBDefaults no firmware não incluem o certificado de PCA2023.

ID do Evento: 1804

|

Log de eventos |

Sistema |

|

Origem do evento |

TPM-WMI |

|

ID de Evento |

1804 |

|

Nível |

Aviso |

|

Texto da mensagem de erro |

Este dispositivo foi atualizado para o gestor de arranque do Windows assinado pelo "Windows UEFI CA 2023", mas as DBDefaults de Arranque Seguro no firmware não incluem o certificado "AC 2023 do UEFI do Windows". Repor as definições de Arranque Seguro no firmware para as predefinições pode impedir o dispositivo de arrancar. Veja https://aka.ms/GetSecureBoot para obter detalhes. |

Alterações adicionais de componentes para o Arranque Seguro

Alterações de TPMTasks

Modifique tPMTasks para determinar se o estado do dispositivo tem ou não os Certificados de Arranque Seguro atualizados. Atualmente, pode fazer essa determinação, mas apenas se o nosso CFR selecionar um computador para atualização. Queremos que essa determinação e registo subsequente ocorram em todas as sessões de arranque, independentemente do CFR. Se os Certificados de Arranque Seguro não estiverem totalmente atualizados, emita os dois eventos de erro descritos acima e, se os Certificados estiverem atualizados, emite o evento Informações. Os Certificados de Arranque Seguro que serão verificados são:

-

WINDOWS UEFI CA 2023

-

Microsoft UEFI CA 2023 e Microsoft Option ROM CA 2023 – se o MICROSOFT UEFI CA 2011 estiver presente, estas duas AC têm de estar presentes. Se o Microsoft UEFI CA 2011 não estiver presente, não é necessário marcar.

-

Microsoft Corporation KEK CA 2023

Evento de Metadados do Computador

Este evento reunirá os metadados do computador e emitirá um evento.

-

BucketId + Evento de Classificação de Confiança

Este evento utilizará os metadados do computador para localizar a entrada correspondente na base de dados dos computadores (entrada de registo) e formatará e emitirá um evento com estes dados juntamente com quaisquer informações de confiança sobre o registo.

Assistência de Dispositivos altamente confiante

Para dispositivos em registos de alta confiança, os certificados de Arranque Seguro e o gestor de arranque assinado 2023 serão aplicados automaticamente.

A atualização será acionada ao mesmo tempo que os dois eventos de erro são gerados e o evento BucketId + Classificação de Confiança inclui uma classificação de alta confiança.

Para os clientes que pretendam optar ativamente por não participar, estará disponível uma nova chave de registo da seguinte forma:

|

Local do Registro |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Nome da tecla |

HighConfidenceOptOut |

|

Tipo de chave |

DWORD |

|

Valor DWORD |

0 ou a chave não existe – assistência de alta confiança ativada. 1 – A assistência de alta confiança está desativada Tudo o resto – Indefinido |

Este método fornece uma definição de Política de Grupo fácil de utilizar que os administradores de domínio podem ativar para implementar as atualizações de Arranque Seguro em clientes e servidores Windows associados a um domínio.

O Objeto Política de Grupo (GPO) irá escrever o valor AvailableUpdatesPolicy do registo necessário e, assim, iniciar o processo, utilizando a infraestrutura de Política de Grupo padrão para a implementação e o controlo de âmbito.

Descrição Geral da Configuração do GPO

-

Nome da Política (tentativa): "Ativar Implementação de Chave de Arranque Seguro" (em Configuração do Computador).

-

Caminho da Política: Um novo nó em Configuração do Computador → Modelos Administrativos → Componentes do Windows → Arranque Seguro. Para maior clareza, deve ser criada uma subcategoria como "Atualizações de Arranque Seguro" para alojar esta política.

-

Âmbito: computador (definição ao nível do computador) – porque tem como destino o HKLM e afeta o estado UEFI do dispositivo.

-

Ação de Política: Quando Ativada, a política irá definir a chave de registo AvailableUpdatesPolicy para o valor 0x5944 (REG_DWORD) no cliente no caminho HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Isto sinaliza o dispositivo para instalar todas as atualizações de chaves de Arranque Seguro disponíveis na próxima oportunidade.

Observação: Devido à natureza dos Política de Grupo em que a política será reaplicada ao longo do tempo e à natureza dos AvailableUpdates em que os bits são limpos à medida que são processados, é necessário ter uma chave de registo separada chamada AvailableUpdatesPolicy para que a lógica subjacente possa controlar se as chaves foram implementadas. Quando AvailableUpdatesPolicy estiver definido como 0x5944, o TPMTasks definirá AvailableUpdates como 0x5944 e tomará nota de que isto foi feito para evitar voltar a aplicar a AvailableUpdates várias vezes. Definir AvailableUpdatesPolicy como Diabled fará com que as TPMTasks limpem (definidas como 0) AvailableUpdates e anote que foi concluída.

-

Desativado/Não Configurado: Quando Não Configurada, a política não efetua alterações (as atualizações de Arranque Seguro permanecem ativas e não serão executadas a menos que sejam acionadas por outros meios). Se Estiver Desativada, a política deve definir AvailableUpdates = 0, para garantir explicitamente que o dispositivo não tenta o lançamento da chave de Arranque Seguro ou para parar a implementação se algo correr mal.

-

HighConfidenceOptOut pode ser Ativado ou Desativado. A ativação irá definir esta chave como 1 e a desativação irá defini-la como 0.

Implementação do ADMX: Esta política será implementada através de um Modelo Administrativo padrão (.admx). Utiliza o mecanismo de política de Registo para escrever o valor. Por exemplo, a definição do ADMX especificaria:

-

Chave do Registo: Software\Policies\... (Política de Grupo normalmente escreve no ramo Políticas), mas neste caso temos de afetar o HKLM\SYSTEM. Vamos tirar partido da capacidade do Política de Grupo de escrever diretamente no HKLM para políticas de máquinas. O ADMX pode utilizar o elemento com o caminho de destino real.

-

Nome do valor: AvailableUpdatesPolicy, Valor: 0x5944 (DWORD).

Quando o GPO é aplicado, o Política de Grupo serviço de cliente em cada computador de destino irá criar/atualizar este valor de registo. Da próxima vez que a tarefa de manutenção de Arranque Seguro (TPMTasks) for executada nessa máquina, detetará 0x5944 e realizará a atualização. (Por predefinição, no Windows, a tarefa agendada "TPMTask" é executada a cada 12 horas para processar esses sinalizadores de atualização de Arranque Seguro, pelo que, no máximo, 12 horas a atualização será iniciada. Os administradores também podem agilizar ao executar manualmente a tarefa ou ao reiniciar, se assim o desejar.)

IU da Política de Exemplo

-

Definição: "Ativar a Implementação da Chave de Arranque Seguro" – quando ativado, o dispositivo irá instalar os certificados de Arranque Seguro (2023) atualizados e a atualização do gestor de arranque associado. As chaves e configurações de Arranque Seguro do firmware do dispositivo serão atualizadas na próxima janela de manutenção. O estado pode ser controlado através do registo (UEFICA2023Status e UEFICA2023Error) ou do Registo de Eventos do Windows.

-

Opções: Ativado/Desativado/Não Configurado.

Esta abordagem de definição única mantém-na simples para todos os clientes (utilizando sempre o valor de 0x5944 recomendado). Se, no futuro, for necessário um controlo mais granular, poderão ser introduzidas políticas ou opções adicionais. No entanto, a documentação de orientação atual é que asnovas chaves de Arranque Seguro e o novo gestor de arranque devem ser implementados em conjunto em quase todos os cenários, pelo que é adequada uma implementação com um botão de alternar.

Permissões de & de Segurança: A escrever no HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... requer privilégios administrativos. Política de Grupo é executado como Sistema Local em clientes, que tem os direitos necessários. O próprio GPO pode ser editado por administradores com direitos de gestão Política de Grupo. Standard segurança de GPO pode impedir que os não administradores alterem a política.

Texto para Política de Grupo IU

O texto em inglês utilizado ao configurar a política é o seguinte.

|

Elemento de texto |

Descrição |

|

Nó na Hierarquia do Política de Grupo |

Arranque Seguro |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Nome da configuração |

Ativar a Implementação de Certificados de Arranque Seguro |

|

Diagnóstico |

Diagnóstico <não são necessárias opções – apenas "Não Configurado", "Ativado" e "Desativado" > |

|

Descrição |

Esta definição de política permite-lhe ativar ou desativar o processo de Implementação de Certificados de Arranque Seguro nos dispositivos. Quando ativado, o Windows inicia automaticamente o processo de implementação de certificados em dispositivos onde esta política foi aplicada. Nota: esta definição de registo não está armazenada numa chave de política e esta é considerada uma preferência. Por conseguinte, se o Objeto Política de Grupo que implementa esta definição for alguma vez removido, esta definição de registo permanecerá. Nota: a tarefa do Windows que executa e processa esta definição é executada a cada 12 horas. Em alguns casos, as atualizações serão mantidas até que o sistema reinicie para sequenciar as atualizações em segurança. Nota: assim que os certificados forem aplicados ao firmware, não pode anulá-los do Windows. Se limpar os certificados for necessário, tem de ser feito a partir da interface de menu de firmware. Para obter mais informações, consulte: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Nome da configuração |

Implementação Automática de Certificados através de Atualizações |

|

Diagnóstico |

<não são necessárias opções – apenas "Não Configurado", "Ativado" e "Desativado" > |

|

Descrição |

Para dispositivos onde estão disponíveis resultados de teste que indiquem que o dispositivo pode processar as atualizações do certificado com êxito, as atualizações serão iniciadas automaticamente como parte das atualizações de manutenção. Esta política está ativada por predefinição. Para empresas que pretendam gerir a atualização automática, utilize esta política para ativar ou desativar explicitamente a funcionalidade. Para obter mais informações, consulte: https://aka.ms/GetSecureBoot |

Isto pode ser utilizado para ativar chaves SecureBoot.

Este sistema consiste numa série de utilitários de linha de comandos (um executável tradicional e um módulo do PowerShell) que podem consultar localmente e aplicar configurações SecureBoot a uma máquina.

O WinCS funciona com uma chave de configuração que pode ser utilizada com os utilitários da linha de comandos para modificar o estado do sinalizador SecureBoot no computador. Depois de aplicado, o próximo secureBoot agendado marcar tomará medidas com base na chave.

|

Nome do Recurso |

Chave WinCS |

Descrição |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Permite atualizar a base de dados de Arranque Seguro (DB) com o novo certificado UEFI CA 2023 do Windows (aquele que assina os carregadores de arranque do Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Permite atualizar a BD de Arranque Seguro com o novo certificado ROM 2023 de Opção de Terceiros (para ROMs de opção de terceiros, normalmente firmware periférico). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Permite atualizar a BD de Arranque Seguro com o novo certificado UEFI CA 2023 de terceiros (substituindo a AC UEFI do Microsoft 3P de 2011 que assina bootloaders de terceiros). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Permite atualizar o arquivo key exchange key (KEK) com o novo Microsoft KEK 2023. O termo "lista de permissões" indica que acrescenta o novo KEK se o PK (chave de plataforma) da plataforma corresponder à Microsoft (garantindo que a atualização se aplica apenas ao Arranque Seguro controlado pela Microsoft e não ao PK personalizado). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Permite a instalação de um novo Gestor de Arranque assinado pelo PCA 2023 (bootmgfw.efi) se a BD do sistema for atualizada com o PCA 2023, mas o atual gestor de arranque ainda estiver assinado pelo PCA 20111 mais antigo. Isto garante que a cadeia de arranque está totalmente atualizada para certificados 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Configura todas as opções acima para serem permitidas. |

As chaves SecureBoot podem ser consultadas com a seguinte linha de comandos:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Isto irá devolver o seguinte (num computador limpo):

Sinalizador: F33E0C8E

Configuração Atual: F33E0C8E001

Configuração Pendente: Nenhuma

Ação pendente: nenhuma

Estado: desabilitado

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configurações:

F33E0C8E002

F33E0C8E001

Observe que o estado da chave está desabilitado e que a configuração atual está F33E0C8E001.

A configuração específica para habilitar certificados SecureBoot pode ser configurada da seguinte forma:

WinCsFlags /apply –key "F33E0C8E002"

Um aplicativo bem-sucedido da chave deve retornar as seguintes informações:

F33E0C8E002 aplicada com êxito

Sinalizador: F33E0C8E

Configuração atual: F33E0C8E002

Configuração pendente: nenhum

Ação pendente: nenhuma

Estado: desabilitado

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configurações:

F33E0C8E002

Para determinar o estado da chave posteriormente, você pode reutilizar o comando de consulta inicial:

WinCsFlags.exe /consulta -p "CVE:CVE-2025-55318"

As informações retornadas serão semelhantes às seguintes, dependendo do estado do sinalizador:

Sinalizador: F33E0C8E

Configuração atual: F33E0C8E002

Configuração pendente: nenhum

Ação pendente: nenhuma

Estado: habilitado

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Configurações:

F33E0C8E002

F33E0C8E001

Observe que o estado da chave agora está habilitado e que a configuração atual está F33E0C8E002.

Observação A chave que está sendo aplicada não significa que o processo de instalação do certificado SecureBoot tenha começado ou concluído. Ele apenas indica que o computador prosseguirá com atualizações secureBoot na próxima oportunidade disponível. Isso pode estar pendente, já iniciado ou concluído. O estado do sinalizador não indica esse progresso.

Etapas de atualização Manuais DB/KEK

Para obter instruções sobre como aplicar manualmente as atualizações do DB de Inicialização Segura, consulte Atualizando as chaves de Inicialização Segura da Microsoft. Além disso, para obter detalhes sobre a configuração de objeto Inicialização Segura recomendada pela Microsoft, consulte Objetos de Inicialização Segura da Microsoft GitHub Repositório, pois ele é o local oficial para todo o conteúdo do objeto Inicialização Segura.

|

Data da alteração |

Alterar descrição |

|

setembro de 2025 |

|

|

8 de julho de 2025 |

|

|

2 de julho de 2025 |

|