método GPO (Objetos Política de Grupo) de Inicialização Segura para dispositivos Windows com atualizações gerenciadas por TI

Aplica-se a

Data original publicada: 30 de outubro de 2025

ID do KB: 5068198

|

Este artigo tem diretrizes para:

Observação: se você é um indivíduo que possui um dispositivo Windows pessoal, consulte o artigo Dispositivos Windows para usuários domésticos, empresas e escolas com atualizações gerenciadas pela Microsoft. |

|

Disponibilidade desse suporte

|

|

Alterar Data |

Descrição da alteração |

|---|---|

|

11 de novembro de 2025 |

|

|

26 de novembro de 2025 |

|

Neste artigo:

Introdução

Este documento descreve o suporte para implantar, gerenciar e monitorar as atualizações de certificado de Inicialização Segura usando o objeto Política de Grupo de Inicialização Segura. As configurações consistem em:

-

A capacidade de disparar a implantação em um dispositivo

-

Uma configuração para optar por entrar/optar por buckets de alta confiança

-

Uma configuração para optar por entrar/optar por não gerenciar atualizações da Microsoft

Método de configuração do objeto Política de Grupo (GPO)

Esse método oferece uma configuração de Política de Grupo de Inicialização Segura simples que os administradores de domínio podem definir para implantar atualizações de Inicialização Segura em todos os clientes e servidores windows ingressados no domínio. Além disso, duas assistências de Inicialização Segura podem ser gerenciadas com configurações de opt-in/opt out.

Para obter as atualizações que incluem a política de implantação de atualizações de certificado de Inicialização Segura, confira a seção Recursos abaixo.

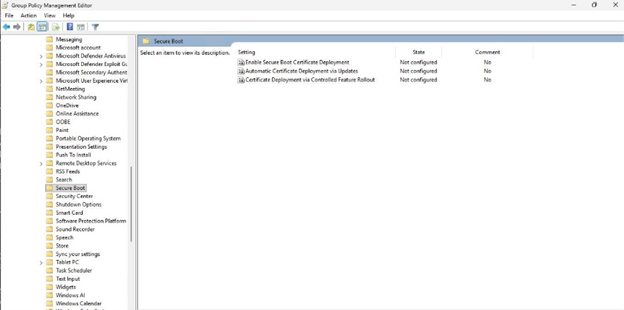

Essa política pode ser encontrada no seguinte caminho na interface do usuário Política de Grupo:

Configuração do computador >modelos administrativos >Inicialização segura >componentes do Windows

Importante: As atualizações de inicialização segura dependem do firmware do dispositivo e alguns dispositivos podem ter problemas de compatibilidade. Para garantir uma distribuição segura:

-

Valide a política de atualização em pelo menos um dispositivo representativo para cada tipo de dispositivo em sua organização.

-

Confirme se os certificados de Inicialização Segura são aplicados com êxito ao UEFI DB e ao KEK. Para obter etapas detalhadas, visite Atualizações de Certificado de Inicialização Segura: Diretrizes para profissionais e organizações de TI.

-

Após a validação, agrupar dispositivos por hash bucket e aplicar a política a esses dispositivos para uma distribuição controlada.

Configurações disponíveis

As três configurações disponíveis para implantação do certificado de Inicialização Segura são descritas aqui. Essas configurações correspondem às chaves de registro descritas nas atualizações de chave do Registro para Inicialização Segura: dispositivos Windows com atualizações gerenciadas por TI.

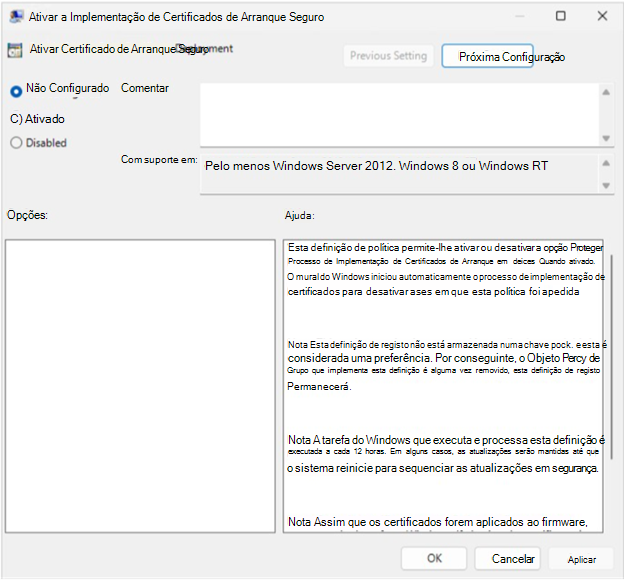

Habilitar a implantação do certificado de inicialização segura

Política de Grupo nome da configuração: habilitar a implantação do certificado de inicialização segura

Descrição: Essa política controla se o Windows inicia o processo de implantação do certificado de Inicialização Segura em dispositivos.

-

Habilitado: o Windows começa automaticamente a implantar certificados de Inicialização Segura atualizados assim que a tarefa Inicialização Segura for executada.

-

Desabilitado: o Windows não implanta certificados automaticamente.

-

Não configurado: o comportamento padrão se aplica (sem implantação automática).

Observações:

-

A tarefa que processa essa configuração é executada a cada 12 horas. Algumas atualizações podem exigir uma reinicialização para serem concluídas com segurança.

-

Depois que os certificados são aplicados ao firmware, eles não podem ser removidos do Windows. A limpeza de certificados deve ser feita por meio da interface do firmware.

-

Essa configuração é considerada uma preferência; se o GPO for removido, o valor do registro permanecerá.

-

Corresponde à chave do registro AvailableUpdates.

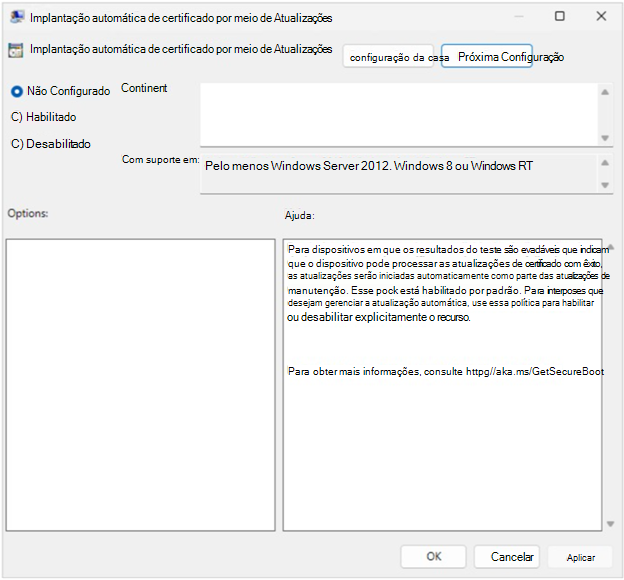

Implantação automática de certificado por meio de Atualizações

Política de Grupo nome da configuração: Implantação automática de certificado por meio de Atualizações

Descrição: Essa política controla se as atualizações de certificado de Inicialização Segura são aplicadas automaticamente por meio de atualizações mensais de segurança e não de segurança do Windows. Os dispositivos validados pela Microsoft como capazes de processar atualizações de variável de Inicialização Segura receberão essas atualizações como parte da manutenção cumulativa e as aplicarão automaticamente.

Observação: Habilitar essa política desabilita a implantação automática de certificado por meio de Atualizações. Isso é equivalente a definir a chave de registro HighConfidenceOptOut como 1.Desabilitar essa política opta pela implantação automática do certificado por meio de Atualizações, o que equivale a definir HighConfidenceOptOut como 0.

-

Habilitado: a implantação automática está bloqueada; as atualizações devem ser gerenciadas manualmente.

-

Desabilitado: dispositivos com resultados de atualização validados receberão atualizações de certificado automaticamente durante a manutenção.

-

Não configurado: a implantação automática ocorre por padrão.

Observações:

-

Dispositivos pretendidos confirmados para processar atualizações com êxito.

-

Configure essa política para optar pela implantação automática.

-

Corresponde à chave do registro HighConfidenceOptOut.

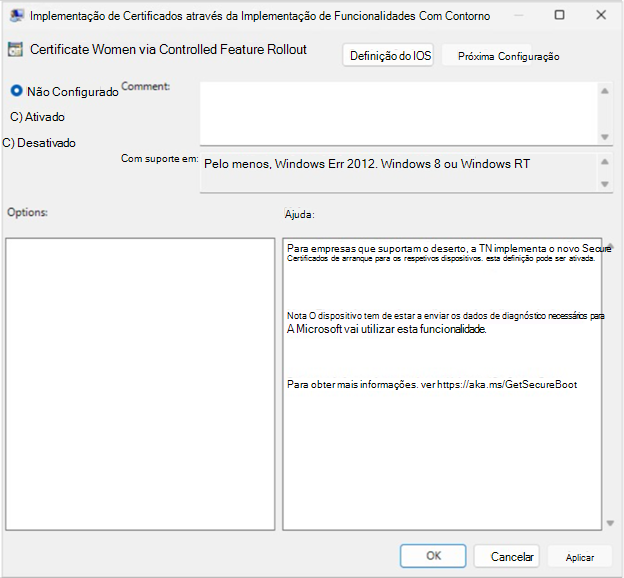

Implantação de certificado por meio da distribuição de recursos controlados

Política de Grupo nome da configuração: Implantação de certificado por meio da distribuição de recursos controlados

Descrição: Essa política permite que as empresas participem de uma distribuição de recursos controlados da atualização de certificado de Inicialização Segura gerenciada pela Microsoft.

-

Habilitado: a Microsoft auxilia na implantação de certificados em dispositivos registrados na distribuição.

-

Desabilitado ou não configurado: nenhuma participação na distribuição controlada.

Requisitos:

-

O dispositivo deve enviar dados de diagnóstico necessários para a Microsoft. Para obter detalhes, consulte Configurar dados de diagnóstico do Windows em sua organização – Privacidade do Windows | Microsoft Learn.

-

Corresponde à chave do registro MicrosoftUpdateManagedOptIn.

Recursos

Confira também Atualizações de chave do Registro para Inicialização Segura: dispositivos Windows com atualizações gerenciadas por TI para obter detalhes sobre as chaves de registro UEFICA2023Status e UEFICA2023Error para monitorar os resultados do dispositivo.

Consulte Eventos de atualização de variável DB e DBX de Inicialização Segura para eventos úteis na compreensão do status de dispositivos, atributos de dispositivo e IDs de bucket do dispositivo. Preste atenção especial aos eventos 1801 e 1808 descritos na página de eventos.

Para as MSIs Política de Grupo e a Planilha de Referência de Configurações de GP, use os links abaixo ou verifique se os modelos administrativos usados são publicados em ou após as datas listadas na tabela.

|

Plataforma |

MSI publicado |

Planilha de referência de configurações de GP publicada |

|---|---|---|

|

Client |

Publicado em: 27/10/2025 |

Publicado em: 2/10/2025 |

|

Servidor |

Publicado em: 27/10/2025 |

Publicado em: 27/10/2025 |