Data de publicação original: 28 de outubro de 2025

ID do KB: 5056852

Essa mitigação de autenticação de endurecimento está disponível nas seguintes versões do Windows:

-

Windows 11, versões 25H2 e Windows Server atualizações de 2025 lançadas em ou após 28 de outubro de 2025

|

Data da alteração |

Alterar descrição |

|

24 de fevereiro de 2026 |

Adicionado o ponto de bala a seguir na seção "Impacto do usuário".

|

Neste artigo

Período de adoção de mitigação

Atualizar Política de Grupo configuração usando o Editor de Política de Grupo Local

Atualizar a configuração Política de Grupo/MDM usando Intune

Resumo

Uma nova mitigação de autenticação de endurecimento foi introduzida para o driver CLFS ( Common Log File System ), que adiciona um HMAC (código de autenticação de mensagem baseado em hash) aos arquivos subjacentes de um arquivo de log CLFS. Os códigos de autenticação são criados combinando dados de arquivo com uma chave criptográfica exclusiva do sistema, que é armazenada no registro e acessível apenas para Administradores e SISTEMA. Os códigos de autenticação permitirão que o CLFS marcar integridade do arquivo, garantindo que os dados do arquivo sejam seguros antes de analisar suas estruturas de dados internas. O CLFS pressupõe que esse arquivo tenha sido modificado externamente, maliciosamente ou não, se a integridade marcar falhar e se recusará a abrir o logfile. Para continuar, um novo logfile deve ser criado ou um Administrador precisará autentica-lo manualmente usando o comando fsutil.

Período de adoção de mitigação

Um sistema que recebe uma atualização com essa versão do CLFS provavelmente terá logfiles existentes no sistema que não têm códigos de autenticação. Para garantir que esses logfiles sejam transitórios para o novo formato, o sistema colocará o driver CLFS em um "modo de aprendizagem" que instruirá o CLFS a adicionar automaticamente códigos de autenticação a logfiles que não os têm. A adição automática de códigos de autenticação ocorrerá no logfile aberto e somente se o thread de chamada tiver o acesso necessário para gravar no arquivo. Atualmente, o período de adoção dura 90 dias, começando a partir do momento em que o sistema foi iniciado pela primeira vez com essa versão do CLFS. Depois que esse período de adoção de 90 dias tiver caducado, o driver fará a transição automática para o modo de execução em sua próxima inicialização, após a qual o CLFS espera que todos os logfiles contenham códigos de autenticação válidos. Observe que esse valor de 90 dias pode ser alterado no futuro.

Se um logfile não for aberto durante esse período de adoção e, portanto, não tiver sido automaticamente transferido para o novo formato, o utilitário de linha de comando de autenticação fsutil clfs poderá ser usado para adicionar códigos de autenticação ao logfile. Essa operação exige que o chamador seja um Administrador.

Impacto do usuário

Essa mitigação pode afetar os consumidores da API CLFS das seguintes maneiras:

-

Como a autenticação de logfile é executada no tempo livre do logfile, o CLFS deve ler todo o logfile do disco para validar códigos de autenticação antes que qualquer estrutura interna seja analisada. Como resultado, as operações abertas de logfile incorrem em E/S de leitura adicional proporcional ao tamanho do logfile.

-

Um exemplo desse comportamento pode ser observado durante o logon do usuário e o desligamento do sistema. O Registro mantém um logfile com suporte CLFS para o hive do usuário (NTUSER.dat), que é aberto durante essas transições. Quando o arquivo de log é aberto, a autenticação requer uma leitura completa do logfile, resultando em um aumento na E/S do disco durante o logon e o desligamento.

-

-

Como a chave criptográfica usada para tornar os códigos de autenticação é exclusiva do sistema, os logfiles não são mais portáteis entre sistemas. Para abrir um logfile criado em um sistema remoto, um administrador deve primeiro usar o utilitário de autenticação fsutil clfs para autenticar o logfile usando a chave criptográfica de sistemas locais.

-

Um novo arquivo, com a extensão ".cnpf" será armazenado junto com o BLF (Arquivo de Log Binário) e contêineres de dados. Se o BLF para um logfile estiver localizado em "C:\Users\User\user\example.blf", seu "arquivo de patch" deverá estar localizado em "C:\Users\User\example.blf.cnpf". Se um logfile não estiver limpo, o arquivo de patch manterá os dados necessários para que o CLFS recupere o logfile. O arquivo de patch será criado com os mesmos atributos de segurança que o arquivo para o qual ele fornece informações de recuperação. Esse arquivo terá, no máximo, o mesmo tamanho de "FlushThreshold" (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Parameters [FlushThreshold]).

-

Espaço de arquivo adicional é necessário para armazenar códigos de autenticação. A quantidade de espaço necessária para códigos de autenticação depende do tamanho do arquivo. Consulte a lista a seguir para obter uma estimativa de quantos dados adicionais serão necessários para seus logfiles:

-

Os arquivos de contêiner de 512KB exigem um bytes adicionais de ~8192 para códigos de autenticação.

-

Os arquivos de contêiner de 1024KB exigem um bytes adicionais de ~12288 para códigos de autenticação.

-

Os arquivos de contêiner de 10MB exigem um bytes adicionais de ~90112 para códigos de autenticação.

-

Arquivos de contêiner de 100MB exigem um bytes adicionais de ~57344 para códigos de autenticação.

-

Arquivos de contêiner de 4 GB exigem um bytes de ~2101248 adicionais para códigos de autenticação.

-

-

Devido ao aumento das operações de E/S para manter códigos de autenticação, o tempo necessário para executar as seguintes operações aumentou:

O aumento no tempo para criação de logfile e logfile aberto depende inteiramente do tamanho dos contêineres, com logfiles maiores tendo um impacto muito mais perceptível. Em média, o tempo necessário para gravar em um registro em um logfile dobrou.

-

criação de logfile

-

logfile aberto

-

gravação de novos registros

-

Configuração

As configurações relacionadas a essa mitigação são armazenadas no registro em HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication. A seguir está uma lista dos principais valores do registro e sua finalidade:

-

Modo: o modo operacional da mitigação

-

0: A mitigação é imposta. O CLFS não abrirá logfiles com códigos de autenticação ausentes ou inválidos. Após 90 dias de execução do sistema com essa versão do driver, o CLFS fará a transição automática para o modo de aplicação.

-

1: A mitigação está no modo de aprendizagem. O CLFS sempre abrirá logfiles. Se um logfile estiver faltando códigos de autenticação, o CLFS gerará e gravará os códigos no arquivo (supondo que o chamador tenha acesso a Gravação).

-

2: Um administrador desabilitou a mitigação.

-

3: A mitigação foi desabilitada automaticamente pelo sistema. Um administrador não deve definir o Modo como esse valor, mas deve usar "2" se quiser desabilitar a mitigação.

-

-

EnforcementTransitionPeriod: a quantidade de tempo, em segundos, que o sistema gastará no período de adoção. Se esse valor for zero, o sistema não fará a transição automática para a aplicação.

-

LearningModeStartTime: o carimbo de data/hora em que o modo de aprendizagem começou no sistema. Esse valor, em combinação com "EnforcementTransitionPeriod" determinará quando um sistema deve fazer a transição para o modo de execução.

-

Chave:a chave criptográfica usada para criar códigos de autenticação (HMACs). Os administradores não devem modificar esse valor.

Os administradores podem desabilitar completamente a mitigação alterando o valor do Modo para 2. Para prolongar o período de adoção de mitigação, um Administrador pode alterar o EnforcementTransitionPeriod (segundos) para qualquer valor que você escolher (ou 0 se quiser desabilitar a transição automática para o modo de execução).

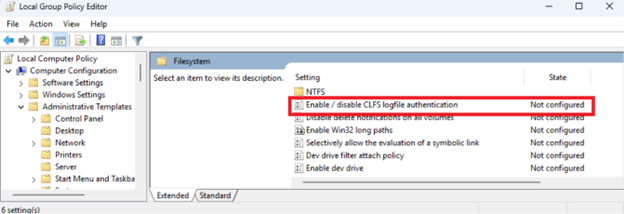

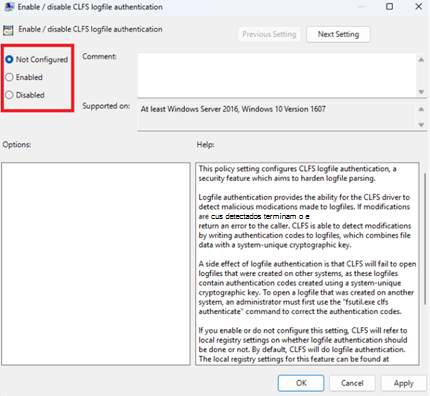

Atualizar Política de Grupo configuração usando o Editor de Política de Grupo Local

A Autenticação CLFS pode ser habilitada ou desabilitada usando a configuração Política de Grupo:

-

Abra o Editor de Política de Grupo Local no Windows Painel de Controle.

-

Em Configuração do Computador, selecione Modelo Administrativo > Sistema > Filesystem e, na lista Configuração , clique duas vezes em Habilitar/desabilitar a autenticação de log do CLFS.

-

Selecione Habilitar ou Desabilitar e clique em OK. Se Não Configurado estiver selecionado, a mitigação será habilitada por padrão.

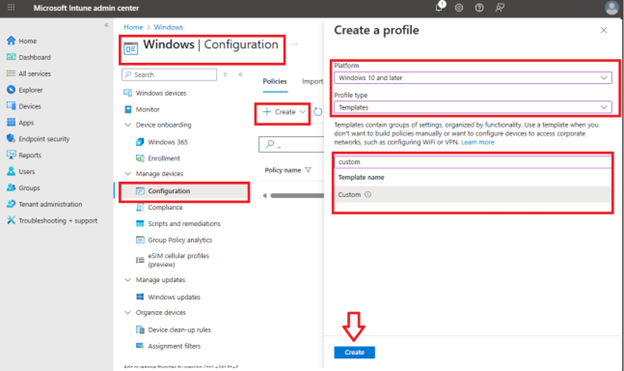

Atualizar a configuração Política de Grupo/MDM usando Intune

Para atualizar Política de Grupo e configurar a Autenticação CLFS usando Microsoft Intune:

-

Abra o portal Intune (https://endpoint.microsoft.com) e faça logon com suas credenciais.

-

Criar um perfil:

-

Selecione Dispositivos > Configuração do Windows >> Criar > Nova Política.

-

Selecione Plataforma > Windows 10 e posterior.

-

Selecione Tipo de perfil > Modelos.

-

Procure e selecione Personalizado.

-

-

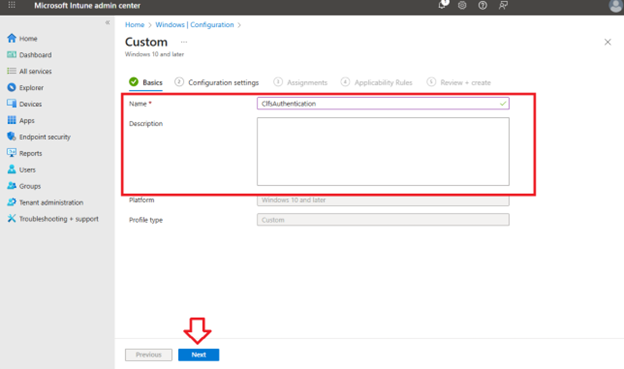

Defina um nome e uma descrição:

-

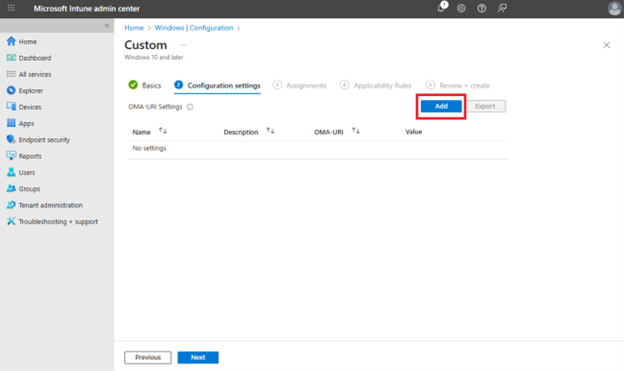

Adicione uma nova definição OMA-URI:

-

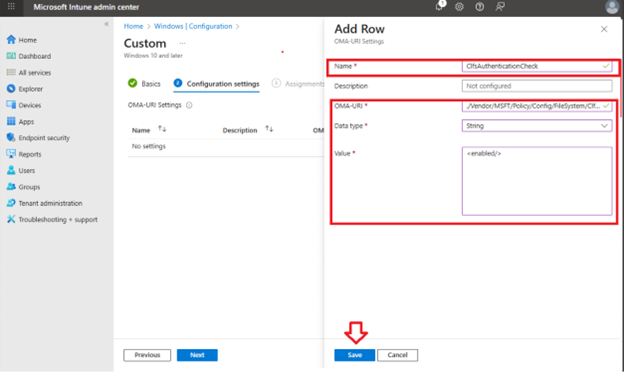

Editar definição OMA-URI:

-

Adicione um nome como ClfsAuthenticationCheck.

-

Opcionalmente, adicione uma descrição.

-

Defina o caminho OMA-URI para o seguinte:./Vendor/MSFT/Policy/Config/FileSystem/ClfsAuthenticationChecking

-

Defina o Tipo de dados como Cadeia.

-

Defina o Valor como <ativado/> ou <desativado/>.

-

Clique em Salvar.

-

-

Conclua a configuração restante de Etiquetas de âmbito e Atribuições e, em seguida, selecione Criar.

Alterações à API CLFS

Para evitar alterações interruptivas à API CLFS, os códigos de erro existentes são utilizados para comunicar a integridade marcar falhas ao autor da chamada:

-

Se CreateLogFile falhar, GetLastError devolverá o código de erro ERROR_LOG_METADATA_CORRUPT .

-

Para ClfsCreateLogFile, o STATUS_LOG_METADATA_CORRUPT status é devolvido quando o CLFS não consegue verificar a integridade do ficheiro de registo.

Perguntas mais frequentes (FAQ)

Foram adicionados códigos de autenticação (HMACs) aos ficheiros de registo CLFS que dão ao controlador CLFS a capacidade de detetar modificações (maliciosas) feitas aos ficheiros antes de os analisar. Quando a mitigação transita para o modo de imposição (90 dias após a receção desta atualização), o CLFS espera que os códigos de autenticação estejam presentes e válidos para abrir o logfile com êxito.

Nos primeiros 90 dias em que esta versão do controlador CLFS está ativa, o controlador adicionará automaticamente códigos de autenticação aos ficheiros de registo quando for aberto por CreateLogFile ou ClfsCreateLogFile.

Após este período de adoção de 90 dias ter caducado, a ferramenta de autenticação fsutil clfs terá de ser utilizada para adicionar códigos de autenticação a ficheiros de registo antigos ou existentes. Esta ferramenta requer que o autor da chamada seja um Administrador.

Uma vez que os códigos de autenticação são criados através de uma chave criptográfica exclusiva do sistema, não poderá abrir ficheiros de registo criados noutro sistema. Para corrigir os códigos de autenticação com a chave criptográfica do sistema local, um Administrador pode utilizar a ferramenta de autenticação fsutil clfs . Esta ferramenta requer que o autor da chamada esteja no grupo Administradores.

Embora não o recomendemos, um Administrador pode desativar esta mitigação ao modificar HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication [Modo] para ser um valor de 2.

Para tal, utilize o PowerShell e execute o seguinte comando:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\CLFS\Authentication” -Name Mode -Value 2

Glossário

A proteção é um processo que ajuda a proteger contra acesso não autorizado, negação de serviço e outras ameaças ao limitar potenciais fraquezas que tornam os sistemas vulneráveis.

Os atributos de segurança são utilizados para armazenar informações e impor um controlo de acesso detalhado sobre recursos específicos.