Resumo

Você pode notar um número muito grande de eventos de bloco coletando no portal do MDATP (Proteção Avançada contra Ameaças) Microsoft Defender. Esses eventos são gerados pelo mecanismo CI (Integridade de Código) e podem ser identificados por seu ExploitGuardNonMicrosoftSignedBlocked ActionType.

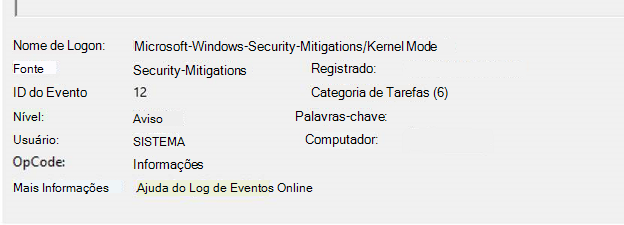

Evento como visto no log de eventos do ponto de extremidade

|

ActionType |

Provedor/fonte |

ID de Evento |

Descrição |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Bloco de proteção de integridade de código |

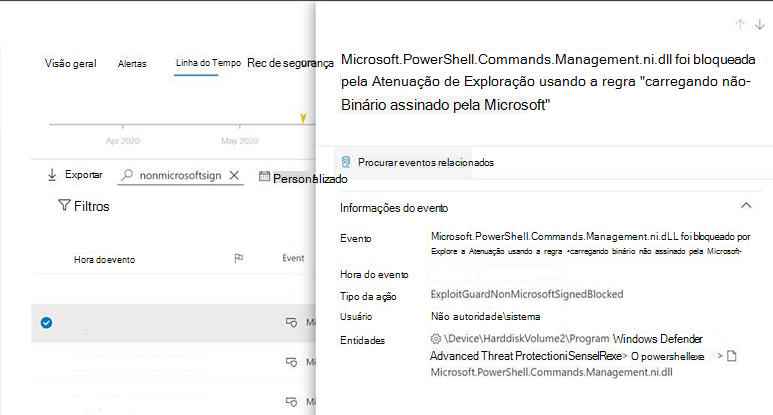

Evento como visto no linha do tempo

O processo '\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) foi impedido de carregar o binário não assinado pela Microsoft '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll'

Mais informações

O mecanismo de CI garante que apenas arquivos confiáveis sejam autorizados a serem executados em um dispositivo. Quando a CI está habilitada e encontra um arquivo não confiável, ela gera um evento de bloco. No modo Auditoria, o arquivo ainda pode ser executado, enquanto no modo Impor, o arquivo é impedido de executar.

A CI pode ser habilitada de várias maneiras, incluindo quando você implanta uma política do WDAC (Controle de Aplicativos do Windows Defender). No entanto, nessa situação, o MDATP está habilitando a CI no back-end, que está disparando eventos quando encontra arquivos NI (Imagem Nativa) não assinados originados da Microsoft.

A assinatura de um arquivo destina-se a habilitar a verificação dessa autenticidade de arquivos. A CI pode verificar se um arquivo não foi modificado e se originou de uma autoridade confiável com base em sua assinatura. A maioria dos arquivos originados da Microsoft são assinados, no entanto, alguns arquivos não podem ser ou não são assinados por vários motivos. Por exemplo, binários NI (compilados de .NET Framework código) geralmente são assinados se forem incluídos em uma versão. No entanto, eles normalmente são regeridos em um dispositivo e não podem ser assinados. Separadamente, muitos aplicativos só têm seu arquivo CAB ou MSI assinado para verificar sua autenticidade na instalação. Quando eles são executados, eles criam arquivos adicionais que não são assinados.

Atenuação

Não recomendamos que você ignore esses eventos, pois eles podem indicar problemas de segurança genuínos. Por exemplo, um invasor mal-intencionado pode tentar carregar um binário não assinado sob o pretexto de se originar da Microsoft.

No entanto, esses eventos podem ser filtrados por consulta quando você tenta analisar outros eventos na Caça Avançada, excluindo eventos que têm o ExploitGuardNonMicrosoftSignedBlocked ActionType.

Essa consulta mostraria todos os eventos relacionados a essa detecção excessiva específica:

DeviceEvents | em que ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" e FileName termina com "ni.dll" | onde o carimbo de data/hora > atrás(7d)

Se você quiser excluir esse evento, precisará inverter a consulta. Isso mostraria todos os eventos ExploitGuard (inclusivos de EP), exceto estes:

DeviceEvents | em que o ActionType começa com "ExploitGuard" | onde ActionType != "ExploitGuardNonMicrosoftSignedBlocked" ou (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName != "powershell.exe") ou (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" e InitiatingProcessFileName == "powershell.exe" e FileName !endswith "ni.dll") | onde o carimbo de data/hora > atrás(7d)

Além disso, se você usar .NET Framework 4.5 ou uma versão posterior, terá a opção de regenerar arquivos NI para resolve muitos dos eventos supérfluos. Para fazer isso, exclua todos os arquivos NI no diretório NativeImages e execute o comando de atualização ngen para regenerá-los.