Resumo

Existe uma vulnerabilidade de segurança em certos chipsets do Trusted Platform Module (TPM). A vulnerabilidade reduz a força da chave.

Este artigo ajuda a identificar e remediar problemas em dispositivos protegidos pelo BitLocker que são afetados pela vulnerabilidade descrita no Comunicado de Segurança da Microsoft ADV170012.

Informações adicionais

Visão Geral

Este documento descreve como remediar o impacto da vulnerabilidade em protetores baseados no TPM do BitLocker.

O impacto sobre outros métodos de proteção do BitLocker deve ser revisado com base em como os segredos relevantes são protegidos. Por exemplo, se uma chave externa para desbloquear o BitLocker estiver protegida para o TPM, consulte o comunicado para analisar o impacto. A remediação desses efeitos da vulnerabilidade não está no escopo deste documento.

Como identificar o impacto

O BitLocker usa as operações TPM de selar e desselar juntamente com a chave raiz de armazenamento para proteger segredos do BitLocker no volume do sistema operacional. A vulnerabilidade afeta as operações de selar e desselar no TPM 1.2, mas não afeta as operações no TPM 2.0.

Quando o protetor baseado no TPM é usado para proteger o volume do sistema operacional, a segurança da proteção BitLocker é afetada somente quando a versão de firmware do TPM é 1.2.

Para identificar os TPMs afetados e as versões do TPM, consulte "2. Determinar os dispositivos na sua organização que são afetados", em "Ações recomendadas", no Comunicado de Segurança da Microsoft ADV170012.

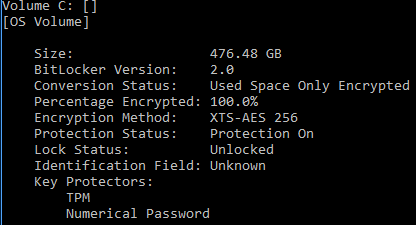

Para verificar o status do BitLocker, execute "manage-bde -status <letra do volume do SO:>" em um prompt de comando como administrador do computador.

Figura 1 Exemplo de saída de um volume do sistema operacional que está protegido pelo protetor do TPM e pelo protetor de Senha de Recuperação. (A criptografia do dispositivo não é afetada por essa vulnerabilidade do TPM.)

Corrigir a vulnerabilidade do BitLocker após a atualização do firmware

Siga estas etapas para corrigir a vulnerabilidade:

-

Suspenda a proteção BitLocker: Execute "manage-bde -protectors <letra volume do sistema operacional:>–disable" como administrador do computador.

-

Limpe o TPM. Para obter instruções, consulte "6. Limpar o TPM" em "Ações Recomendadas", no Comunicado de Segurança da Microsoft ADV170012.

-

A proteção BitLocker é retomada automaticamente após um reinício para o Windows 8 e versões posteriores do Windows. Para o Windows 7, execute "manage-bde -protectors <letra do volume do SO:> –enable" como administrador do computador para retomar a proteção BitLocker.

A página a seguirfornece uma referência de linha de comando completa para manage-bde.exe:

https://technet.microsoft.com/pt-br/library/ff829849(v=ws.11).aspx